Если вы пропустили предыдущие части этой серии статей, перейдите по ссылкам:

В первых трех частях этой серии о настройке политики внедрения NAP DHCP мы рассмотрели основы NAP, а затем создали политику внедрения DHCP на сервере NPS, содержащем NAP политики. В этой заключительной части серии статей мы завершим конфигурирование настройкой DHCP сервера на работу с NPS сервером и политиками NAP, после чего мы настроим групповую политику так, чтобы политика и компоненты NAP автоматически настраивались на каждой машине, принадлежащей к компьютерам группы безопасности NAP в Active Directory. В конце мы протестируем решение, чтобы посмотреть, работает ли оно на самом деле.

Теперь, когда наши политики NAP были настроены с помощью мастера NAP, мы можем сосредоточить свое внимание на настройке DHCP сервера. Помните, сервер DHCP является сервером сетевого доступа в сценарии DHCP NAP, поэтому нам нужно настроить DHCP сервер на взаимодействие с компонентами NAP, чтобы все работало.

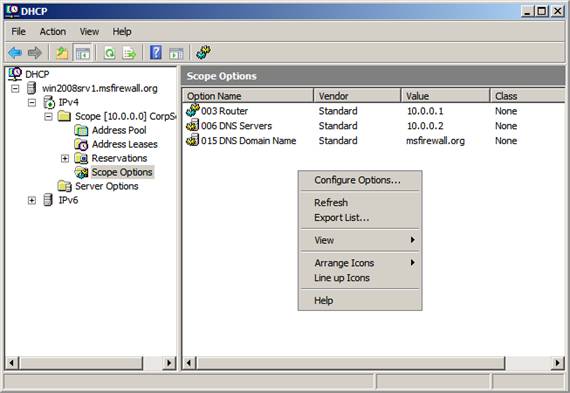

Откройте консоль DHCP из меню Администрирование. В консоли DHCP разверните имя сервера, затем вкладку IPv4, а затем разверните вкладку Scope (границы видимости). Нажмите на вкладке Опции границ видимости. Правой клавишей нажмите в пустой области правой панели, как показано на рисунке ниже, и выберите команду Настроить опции.

Рисунок 1

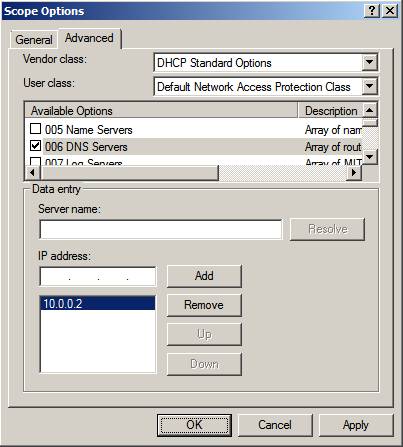

В диалоговом окне Опции границ видимости нажмите на вкладке Дополнительно. Убедитесь, что в поле Класс поставщика (Vendor class) стоит Стандартные опции DHCP. В поле списка Класс пользователя (User class) обязательно выберите запись Стандартный класс защиты сетевого доступа (Default Network Access Protection Class). Опция DHCP, которую мы собираемся настроить здесь, будет применяться к клиентам для их идентификации в качестве NAP клиентов, которые не соответствуют политике.

В списке Доступных опций найдите запись 006 DNS серверы и введите IP адрес DNS сервера в текстовое поле IP адрес, а затем нажмите Добавить.

Рисунок 2

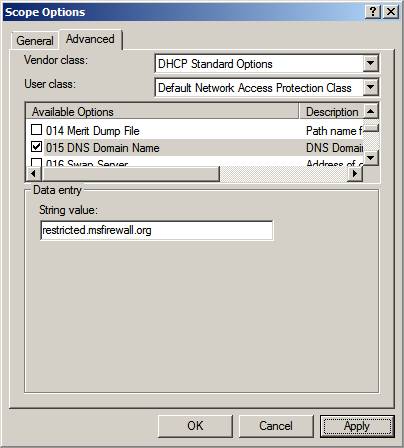

Найдите опцию 015 DNS имя домена и введите в текстовое поле Строка значения имя, которое будет использоваться для клиентов, несоответствующих NAP. Это поможет более просто определять несоответствующие политике компьютеры. Нажмите OK.

Рисунок 3

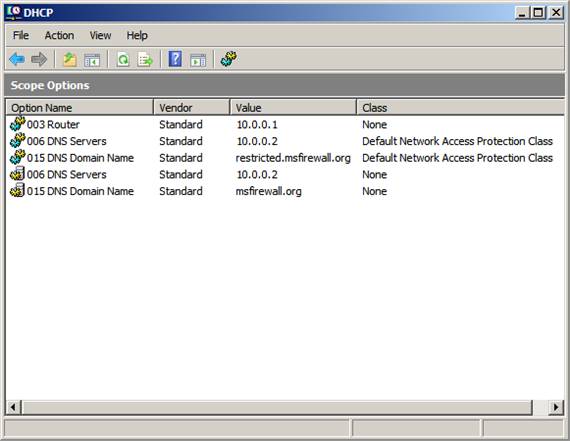

Теперь вы увидите записи для классов None и Default Network Access Protection Class. Опция последнего класса будет присваиваться несоответствующим политике компьютерам, когда внедрение DHCP используется с NAP.

Рисунок 4

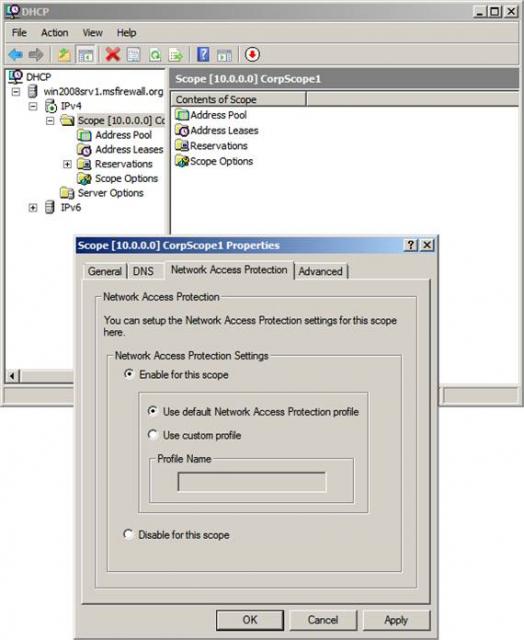

Прежде чем NAP сможет использовать эти параметры, нам нужно настроить границы видимости для работы с NAP. Нажмите на вкладке Границы видимости во вкладке IPv4 в левой панели консоли, а затем нажмите на ней правой клавишей. В диалоговом окне Свойства границы перейдите по вкладке Network Access Protection. Выберите опцию Включить для этой границы, а затем выберите опцию Использовать стандартный профиль защиты сетевого доступа.

Опция Использовать пользовательский профиль довольно интересна, но в интернете, включая сайт компании Microsoft www.microsoft.com , отсутствует документация о том, как можно использовать эту опцию. Я размещу эту информацию на своем блоге, если выясню, как заставить ее работать.

Нажмите OK в диалоговом окне Свойства границы.

Рисунок 5

Хотя мы можем вручную настроить NAP на каждой машине, которая будет участвовать в нашей инфраструктуре безопасности NAP, ручная настройка не является подходящей опцией в масштабной ситуации. Для решения этой проблемы компания Microsoft включила необходимые расширения групповой политики, которые позволяют настроить NAP в групповой политике.

Есть три момента, которые нам нужно выполнить в групповой политике, чтобы централизовать настройку:

Прежде чем выполнять следующие шаги, необходимо создать объект групповой политики под названием NAP Client Settings. Это можно сделать в консоли управления групповой политикой (Group Policy Management Console). Если вы не знаете, как это сделать, обратитесь к помощи в консоли управления групповой политикой, поскольку этот процесс довольно прост. Убедитесь, что объект групповой политики находится в том же домене, в котором находятся ваши машины.

После создания объекта групповой политики NAP Client Settings, откройте этот GPO в редакторе Group Policy Management Editor. Это можно сделать, нажав правой клавишей на GPO в консоли управления групповой политикой, и выбрав команду Изменить.

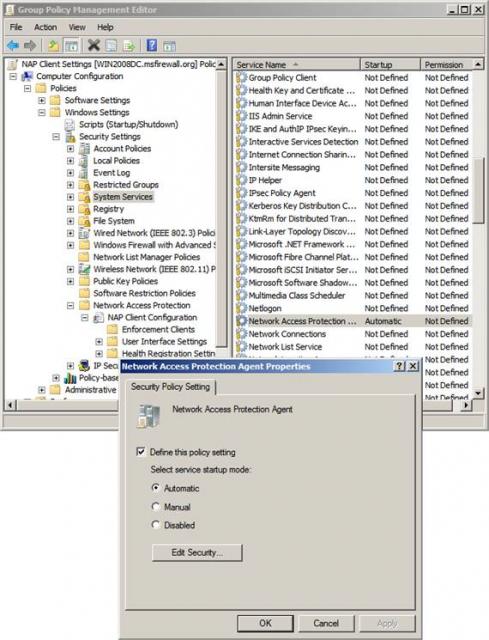

В редакторе Group Policy Management Editor разверните вкладку Конфигурация компьютера, а затем вкладку Политики. Разверните вкладку Параметры Windows а затем нажмите на вкладке Системные службы.

Во вкладке Системные службы вы найдете элемент в правой панели для агента Network Access Protection Agent. Дважды нажмите на этом элементе. В диалоговом окне Свойства NAP агента отметьте опцию Определить параметры этой политики, а затем выберите опцию Автоматически. Нажмите OK.

Эти шаги включат агента NAP на тех компьютерах, для которых используется GPO. Агент NAP должен быть включен, чтобы NAP обработка функционировала корректно.

Рисунок 6

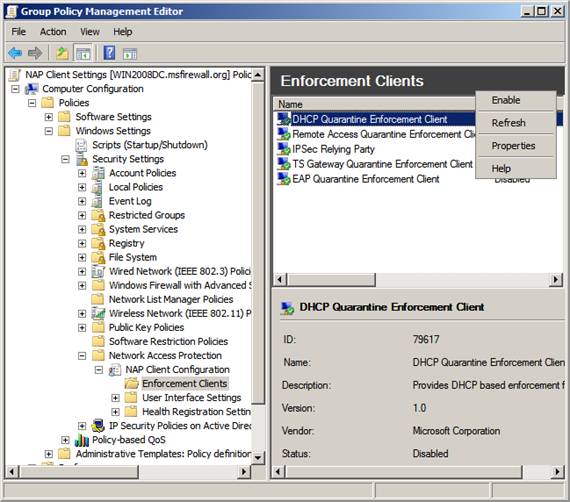

Следующим шагом будет включение клиента DHCP Enforcement Client на компьютерах с включенной NAP. В редакторе Group Policy Management editor разверните вкладку Конфигурация компьютера, затем вкладку Параметры Windows, а затем вкладку Network Access Protection. Разверните вкладку Конфигурация NAP клиента и нажмите на вкладке Клиенты внедрения (Enforcement Clients).

Во вкладке Клиенты внедрения в правой панели консоли будут отображены различные клиенты внедрения, доступные для NAP. Можно включать один или несколько методов внедрения; вы не ограничены одним клиентом внедрения. В данном примере мы используем только DHCP внедрение, поэтому нажимаем правой клавишей на элементе DHCP Quarantine Enforcement Client и выбираем Включить, как показано на рисунке ниже.

Рисунок 7

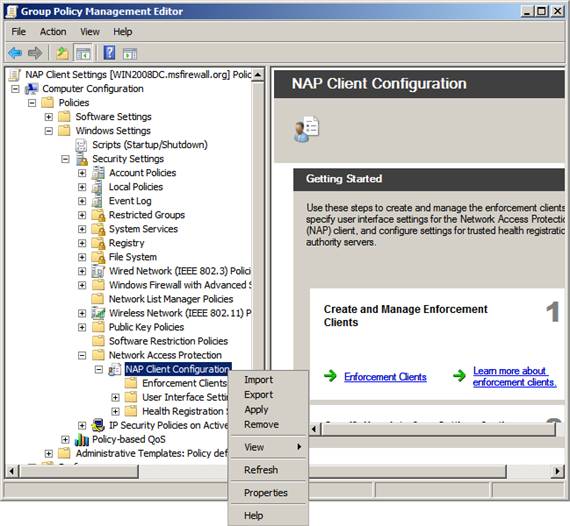

Нажмите на вкладке Конфигурация NAP клиента в левой панели консоли, как показано на рисунке ниже. Правой клавишей нажмите на вкладке Конфигурация NAP клиента и выберите Применить. Это применит параметры клиента внедрения к групповой политике.

Я обнаружил, что иногда параметры клиента внедрения не «применяются». Это приводило к затруднительной и отнимающей время процедуре диагностирования. После применения параметров клиента внедрения вам понадобится закрыть консоль и редактора Group Policy Management Editor, а затем снова их открыть и проверить параметры клиента внедрения. Если вы обнаружите, что параметры клиента внедрения не включены, то включите их снова. Обычно после второй попытки, они сохраняются.

Рисунок 8

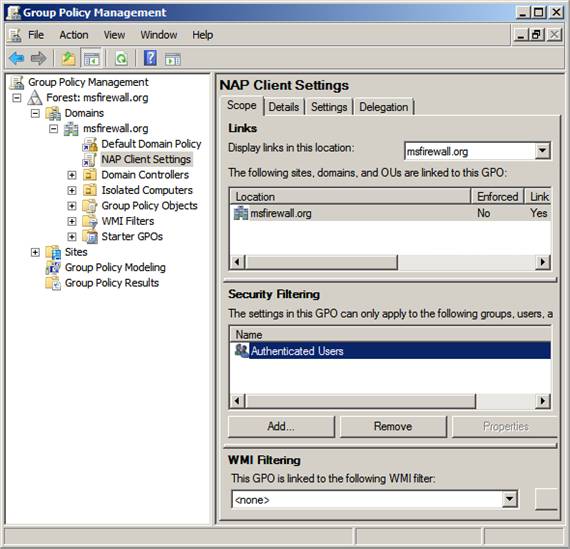

Нашим последним шагом в групповой политике будет применение параметров GPO в GPO параметры NAP клиента к компьютерам, принадлежащим к группе безопасности NAP Enforced Computers, которую мы создали ранее. Откройте консоль Group Policy Management, разверните имя леса, а затем разверните вкладку доменов. Затем разверните имя домена и нажмите на объекте NAP Client Settings GPO.

В правой панели консоли вы увидите раздел под названием Фильтрация безопасности (Security Filtering). Можно использовать эту функцию для применения параметров групповой политики в этом GPO к группе безопасности, которую мы создали для компьютеров NAP клиентов.

В разделе Фильтрация безопасности нажмите на элементе Аутентифицированные пользователи , а затем нажмите кнопку Удалить.

Рисунок 9

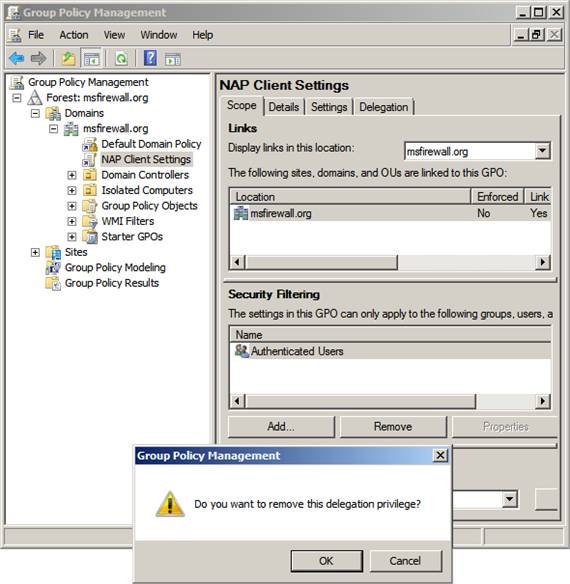

У вас появится диалоговое окно Group Policy Management, спрашивающее, Вы хотите удалить эту привилегию делегирования? Нажмите OK.

Рисунок 10

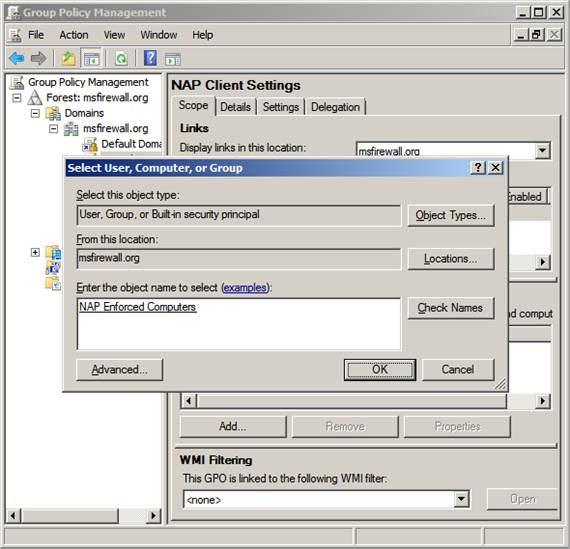

Теперь нажмите кнопку Добавить. Это откроет диалоговое окно Выбрать пользователя, компьютер или группу. Введите NAP Enforced Computers в текстовом поле Ввод имени объекта для выбора и нажмите Проверить имена, чтобы подтвердить, что группа может быть найдена. Затем нажмите OK.

Рисунок 11

Теперь в разделе Фильтрация безопасности вы увидите группу безопасности, в которую будут помещены компьютеры с включенной NAP.

Когда параметры групповой политики заданы, мы можем включить на компьютер Vista клиента в группу безопасности NAP Enforced Computers. Откройте консоль Пользователи и компьютеры Active Directory и нажмите по вкладке Пользователи в левой панели консоли.

Дважды нажмите на элементе NAP Enforce Computers. Это вызовет диалоговое окно свойств NAP Enforced Computers. Перейдите по вкладке Члены группы и нажмите кнопку Добавить.

В диалоговом окне Выбор пользователей, контактов, компьютеров или групп введите имя компьютера, который будет участвовать в NAP enforcement. В этом примере у нас есть компьютер, член домена, под названием VISTA2, и мы введем это имя в текстовое поле Ввод имен объектов для выбора.

Рисунок 13

Рисунок 13Если машина, которую вы хотите включить в группу NAP enforcement, еще не включена в домен, вы можете вместо этого создать учетную запись компьютера в Active Directory, используя опцию добавления компьютера в консоли пользователей и компьютеров Active Directory. Затем, вы сможете позже присоединить эту машину к домену. В нашей сети, которую мы используем в этой статье, компьютер VISTA2 уже входит в домен.

На данном этапе можно воспользоваться командой gpupdate /force на контроллере домена. Также, если ваши машины с включенной NAP уже принадлежат к домену, нужно будет перезагрузить эти компьютеры, чтобы новые параметры групповой политики вступили в силу.

Наиболее проблемной областью в решении NAP являются тайминги групповой политики. В производственной сети придется долго ждать распространения групповой политики, но в тестовой лаборатории мы склонны к нетерпимости и хотим, чтобы все работало сразу. Если вы обнаружите, что параметры не применены к клиенту, запаситесь терпением. Перезагрузите клиента пару раз или выполните команду gpupdate /force на клиенте. Если NAP все еще не работает, то нужно перепроверить все параметры настройки NAP, а также групповой политики. Здесь очень много «движущихся частей», поэтому очень легко упустить какой-либо шаг.

Теперь давайте проверим решение NAP в действии.

Следует помнить, что при использовании внедрения DHCP клиенты должны использовать DHCP для получения информации IP адресации. Когда вы открываете интерпретатора команд и выполняете команду ipconfig, вы получите информацию IP адресации для DHCP клиента. На рисунке ниже видно, что этот клиент не соответствует NAP, поскольку он получил доменное имя restricted.msfirewall.org,, что является опцией DHCP, которую мы создали для несоответствующих NAP клиентов.

Рисунок 14

Рисунок 14В интерпретаторе команд запустите команду Route Print. Обратите внимание на маршруты к DHCP серверу и контроллеру домена. Обратите внимание, что на сетевом ID подсети нет других интерфейсов маршрутизации. Это означает, что этот клиент NAP сможет достигать только DHCP сервера и контроллера домена, но не других машин в сети. Эта машина ограничена, так как элементы таблицы маршрутизации запрещают доступ ко всем IP адресам, кроме тех, которые мы настроили в NAP (помните, что контроллер домена входит в группу исправления, а доступ к DHCP разрешен автоматически, поскольку это сервер сетевого доступа, который управляет уровнем сетевого доступа).

Рисунок 15

Рисунок 15Эти ситуации возникнут в том случае, если машина не была включена в домен или если параметры NAP не применились к клиенту.

Теперь давайте посмотрим, как все выглядит, когда NAP параметры были применены.

Выполните команду ipconfig снова и увидите неограниченное доменное имя, которое было присвоено клиенту.

Рисунок 16

Рисунок 16Выполните команду Route Print. Здесь видно, что основной шлюз у нас настроен. К тому же, у нас есть интерфейс маршрутизации для ID сети в подсети. Специальные интерфейсы маршрутизации к DHCP серверу и контроллеру домена были удалены.

Рисунок 17

Рисунок 17Давайте протестируем функцию автоматического исправления. Вспомните, что мы включили функцию автоматического исправления в Windows Security SHV. Это позволяет NAP агенту пытаться исправить проблемы безопасности, которые могут возникнуть на NAP клиенте. Например, если брандмауэр отключен на NAP клиенте, NAP агент может включить его.

На рисунке ниже видно, что я отключил брандмауэр Windows на клиенте Vista. Попробуйте это на своих клиентах Vista.

Рисунок 18

Рисунок 18Подождите несколько секунд. Вы увидите, что состояние брандмауэра Windows автоматически изменяется на включенное без какого-либо вмешательства с вашей стороны.

Рисунок 19

Рисунок 19Обратите внимание, что в системной панели не было никаких оповещений об этом действии. Если вы хотите видеть уведомление системной панели, вам нужно будет настроить все так, чтобы NAP агент не мог автоматически исправлять проблемы. Если вы вернетесь к Windows SHV на сервере NPS, вы сможете изменить это поведение так, чтобы требовалась антивирусная программа. Если на клиенте нет антивирусной программы, у вас появится уведомление системной панели, говорящее о том, что параметры безопасности компьютера не отвечают требованиям безопасности сети. Если вы нажмете на сообщении, у вас откроется диалоговое окно, как показано на рисунке ниже.

Рисунок 20

Рисунок 20В этой заключительной части серии статей об использовании внедрения DHCP с NAP, мы рассмотрели настройку сервера DHCP, а затем настроили параметры групповой политики на автоматизацию установки политики, завершили статью тестированием нашего решения и убедились, что политика внедрения NAP DHCP действительно работает. В будущем я планирую написать еще статьи о конфигурации NAP, используя различные методы внедрения. Мы рассмотрим более сложные опции, такие как использование нескольких NAP и DHCP серверов (или серверов внедрения). Увидимся!

Источник www.windowsecurity.com

Tags: dns