Если вы хотите прочитать предыдущие части этой серии статей, перейдите по ссылкам:

Агент фильтрации содержимого может считаться интеллектуальным фильтром сообщений нового поколения (или Intelligent Message Filter — IMF версии 3), который большинству из нас известен по Exchange Server 2003 (версии 2, вышедшей в Exchange 2003 SP2). Это означает, что фильтр содержимого основан на технологии SmartScreen, которая изначально разработана Microsoft Research. Когда сообщение электронной почты принимается сервером Edge Transport с включенным агентом фильтрации содержимого, он будет оценивать текстовое содержимое сообщений, а затем присваивать сообщениям уровень доверия (spam confidence level — SCL), основанный на уровне вероятности того, что сообщение является спамом. Эта оценка хранится в качестве свойства под названием уровень доверия (Spam Confidence Level — SCL). Фильтр содержимого постоянно обновляется с помощью службы обновления Anti-spam Update Service (Windows Update), чтобы постоянно содержать самую свежую информацию. Так как фильтр содержимого основан на характеристиках миллионов сообщений (Hotmail среди прочих используется для сбора необходимой информации о легитимных сообщениях и спаме), он распознает как легитимные сообщения, так и спам. Фильтр содержимого с довольно высокой точностью определяет, является ли входящее сообщение легитимным, или это спам.

Фильтр содержимого также может, посредством сигнатур спама, анализировать сообщения на предмет наличия характеристик фишинга. И если сообщение является попыткой атаки фишинга, фильтр содержимого пометит его определенным свойством, прежде чем доставить адресату. Когда сообщение доставлено, Outlook 2007 отнесется к нему по-другому и уведомит пользователя о том, что это, скорее всего, попытка фишинга. Когда сообщение просматривается в Outlook 2007, все содержимое будет упрощено, любые соединения будут отключены, и не будет загружаться никаких изображений.

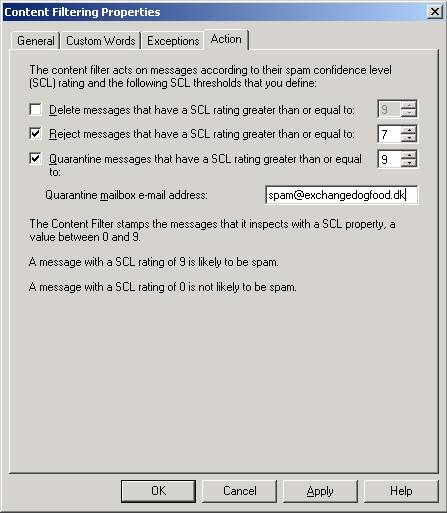

Как и в случае с IMF в Exchange Server 2003, с помощью фильтра содержимого можно присваивать оценку уровня доверия (SCL) сообщения, входящим в вашу организацию. Фильтр содержимого помечает осматриваемые им сообщения пометкой SCL (на самом деле это MAPI свойства) со значением от 0 до 9. Как видно ниже на рисунке 1, в зависимости от оценки сообщения, его можно удалить, проигнорировать или поместить в указанный карантинный почтовый ящик.

Рисунок 1: Вкладка действий на странице свойств агента фильтрации содержимого

Если сообщение достигнет SCL порога удаления, оно будет удалено без оповещения сервера отправки. Если оно достигнет порога отвержения SCL, оно будет проигнорировано, однако ответ отклонения будет отправлен на сервер отправки. Если сообщение получит значение SCL карантина, оно будет отправлено на адрес электронной почты, указанный в поле адрес электронной почты карантинного почтового ящика:. Следует учитывать, что, прежде чем воспользоваться этой опцией, необходимо сначала создать и настроить почтовый ящик для этой цели. Для этого нужно выполнить следующие шаги:

Теперь все карантинные сообщения будут отправляться по указанному адресу, поэтому обязательно проверяйте этот почтовый ящик на наличие ошибочных результатов на постоянной основе. Когда вы находите ошибочные результаты, вы можете повторно отправлять сообщение изначальному адресату, открыв его и нажав Отправить повторно (Resend).

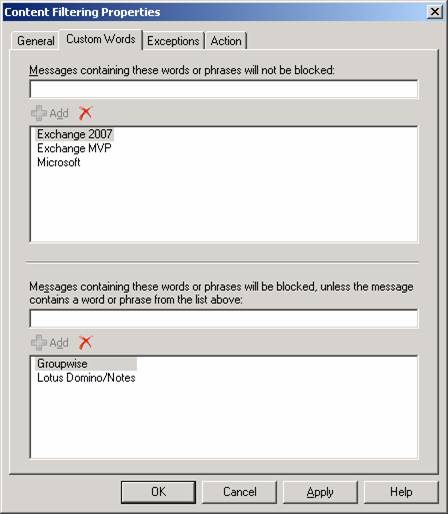

К тому же, можно создать список слов и/или фраз, которые не будут блокироваться независимо от оценки уровня SCL конкретного сообщения (фильтр содержимого присвоит оценку SCL со значением 0 сообщениям, включающим эти слова и/или фразы). Можно также создавать список слов и/или фраз, которые должны блокироваться независимо от оценки уровня SCL (рисунок 2).

Рисунок 2: Пользовательский список слов на странице свойств фильтра содержимого

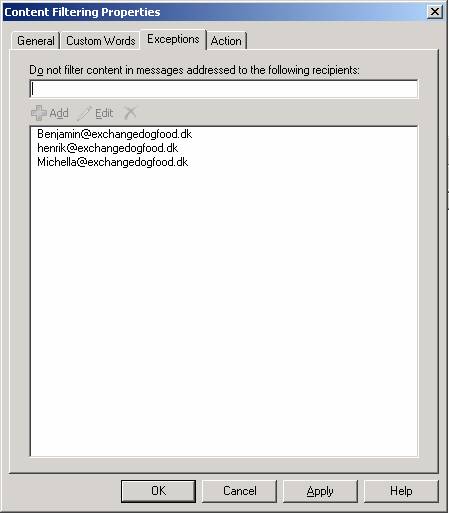

Если по какой-то причине вы не хотите блокировать никакие сообщения, предназначенные для конкретного SMTP адреса, можно добавить его в список исключений (рисунок 3).

Рисунок 3: Список исключений на странице свойств фильтра содержимого

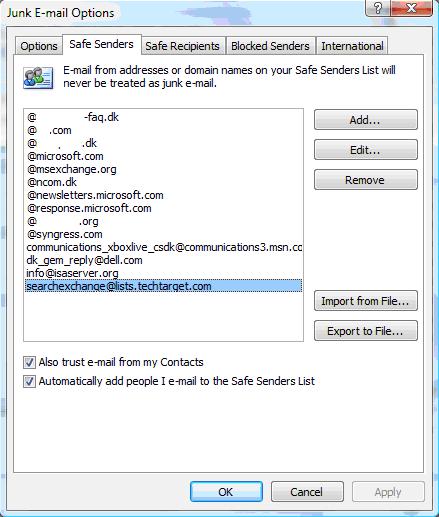

Агент фильтрации содержимого также включает еще одну функцию антиспама, которая не видна из графического интерфейса пользовательской консоли управления Exchange Management Console GUI. Она называется объединением безопасного списка и представляет собой функцию, собирающую данные из белых списков отправителей и получателей (Safe Senders, Safe Recipients), которые можно найти в опциях нежелательной почты (Junk E-mail) в Outlook 2007 (рисунок 4).

Рисунок 4: Список безопасных отправителей в Outlook 2007

Адреса электронной почты и/или домены, которые конечные пользователи вашей организации добавили в список надежных получателей и отправителей, хранятся на соответствующем почтовом сервере, на котором расположен почтовый ящик, и отсюда могут направляться в службу директорий Active Directory, где списки могут храниться на каждом пользовательском объекте. Если вы воспользуетесь службой EdgeSync, эти списки, как часть данных получателя, будут реплицироваться из Active Directory в хранилище ADAM на сервере Edge Transport.

Чтобы снизить вероятность и количество ложных результатов на сервере Edge Transport, агент фильтрации содержимого может давать доступ почтовым адресам и доменам, настроенным в списке надежных отправителей, на прохождение к ящикам конечных пользователей без дополнительной обработки остальными агентами фильтрации, используя объединение безопасного списка. Если включить опцию Также доверять почте из моих контактов (Contacts) во вкладке Безопасные отправители в Outlook 2007 (рисунок 4), все контакты Outlook Contacts в почтовом ящике пользователя будут проходить без дополнительной обработки агентами фильтрации, довольно удобно, не так ли?

Даже если включить агента фильтрации содержимого, все же нужно включить и настроить функцию объединения безопасных списков, прежде чем ею можно будет воспользоваться. Для этого необходимо выполнить следующие шаги:

Заметка:Чтобы воспользоваться ADSI Edit, нужно установить Windows Server 2003 Support Tools на соответствующем сервере Exchange 2007.

Чтобы убедиться, что объединение безопасного списка на сервере Edge Transport работает, как и предполагалось, попробуйте добавить слово или фразу в пользовательский список блокируемых слов, расположенный на странице свойств фильтра содержимого. Теперь добавьте E-mail адрес в личной учетной записи E-mail (например, в Hotmail) в список надежных отправителей почтового ящика Outlook 2007. Наконец, отправьте сообщение, содержащее фразу или слово, добавленное в черный список, на учетную запись почтового ящика Exchange 2007.

Если сообщение появится в вашем почтовом ящике, объединение безопасных списков работает корректно.

Вдобавок к функции объединения безопасных списков, агент фильтрации содержимого включает еще одну функцию, позволяющую снизить вероятность ошибочных результатов в вашей организации Exchange. Эта функция называется Outlook E-mail Postmark Validation и является компьютерным доказательством того, что Outlook применяется ко всем сообщениям, чтобы помочь почтовой системе получения отличать легитимную почту от нежелательной. При включенной функции Outlook E-mail Postmark Validation агент фильтрации содержимого будет анализировать все входящие сообщения на предмет численного почтового заголовка. Если действительный и разрешенный численный почтовый заголовок присутствует в сообщении, это означает, что клиентский компьютер, который сгенерировал это сообщение, разрешил численный почтовый штемпель. Результаты проверки почтового штемпеля будут использоваться при подсчете общей оценки SCL для входящего сообщения.

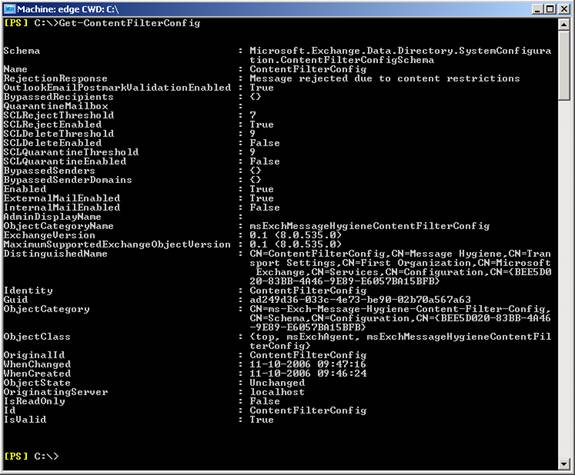

Заметка:Если численные почтовые заголовки отсутствуют, или если заголовок недействительный, оценка SCL не будет изменена. В стандартной установке роли сервера Edge Transport функция Outlook E-mail Postmark Validation включена по умолчанию, но чтобы наверняка убедиться в том, что эта функция включена на вашей системе, можно открыть оболочку управления Exchange Management Console и ввести Get-ContentFilterConfig, (рисунок 5).

Рисунок 5: Параметры конфигурации фильтра содержимого

Если функция по какой-то причине имеет значение False, можно включить ее, введя: Set-ContenFilterConfig ‘OutlookEmailPostmarkValidationEnabled $True, и нажав Enter.

Как знает большинство из вас, Exchange Server 2003 не обладал функцией, позволявшей фильтровать определенные вложения, вместо этого нужно было создавать собственный SMTP OnArrival Event Sink, использовать продукт стороннего производителя или полностью полагаться на функцию контроля вложений OWA 2003 и Outlook 2003, но поскольку нужно действительно отфильтровывать нежелательные типы вложений на шлюзе SMTP вашей сети периметра (DMZ или экранированной подсети), прежде чем они попадут во внутреннюю сеть, последние две опции использовать не рекомендуется. Я бы сказал, что механизм фильтрации вложений должен был стать неотъемлемой функцией Exchange давно, но наконец-то ожидание закончено, и сервер Edge Transport в Exchange Server 2007 позволяет нам выполнять фильтрацию вложений на уровне сервера (ура!). Теперь у нас есть возможность отфильтровывать сообщения на основе названия прикрепленного файла, расширения файла или типа MIME содержимого файла. У нас даже есть возможность отфильтровывать полностью сообщение и вложение или только вложение. Мы также можем выбрать удаление сообщения и вложения без подтверждения, что означает, что сообщение и вложение будет удалено без оповещения отправителя.

Сторонняя заметка:в недавнем прошлом большое внимание уделялось развертыванию почтовых сред, где каждое отдельное сообщение электронной почты имеет цифровую подпись, шифруется или даже защищается с помощью управления правами информации (Information Rights Management — IRM). Здесь в Дании, где я живу, правительственные институты очень сильно желают защитить сообщения во время их передачи. Если вы делаете то же самое в своей организации или планируете это сделать, следует учитывать, что удаление вложения из сообщения с цифровой подписью, зашифрованного сообщения или сообщения защищенного IRM сделает его недействительным и непригодным для чтения. Одним из способов решения этой проблемы является использование своего рода черной коробки (blackbox), которая будет заботиться о подписях и шифровании сообщений, после того как фильтр вложений обработает их. Компания на которую я работаю, использует такой продукт, который становится все более популярным в Дании.

Агент фильтрации вложений применяется сразу после агента фильтрации содержимого, и его можно настроить с помощью команды Add-AttachmentFilterEntry. К сожалению, невозможно настроить агента фильтрации вложений с помощью интерфейса консоли Exchange Management Console, вам придется делать это из оболочки Exchange Management Shell. Не знаю, почему эта функция не была включена в графический интерфейс, но полагаю, что у команды разработчиков просто не было времени, чтобы включить эту функцию в интерфейс. Если дело обстоит именно так, что можно ожидать включения этой функции в Exchange Server 2007 Service Pack 1, однако наверняка мы узнаем об этом только в будущем.

Прежде чем мы начнем настройку агента фильтрации вложений, нам необходимо убедиться, что он включен. Для этого открываем оболочку Exchange Management Shell (EMS) и вводим Get-TransportAgent. В стандартной установке сервера Edge Transport этот агент должен быть включен по умолчанию, но если вы хотите убедиться наверняка, то введите Enable-TransportAgent -Identity «Attachment Filtering Agent» и нажмите Enter.

Теперь, когда агент включен, давайте введем Get-AttachmentFilterEntry | FL, а затем нажмем Enter. В результате у нас появится список всех расширений файловых имен, которые может фильтровать агент фильтрации вложений (таблица 1).

| Тип | Имя | Идентификация |

|---|---|---|

| ContentType | Application/x-msdownload | ContentType:application/x-msdownload |

| ContentType | Message/partial | ContentType:message/partial |

| ContentType | Text/scriptlet | ContentType:text/scriptlet |

| ContentType | Application/prg | ContentType:application/prg |

| ContentType | Application/msaccess | ContentType:application/msaccess |

| ContentType | Text/javascript | ContentType:text/javascript |

| ContentType | Application/x-javascript | ContentType:application/x-javascript |

| ContentType | Application/javascript | ContentType:application/javascript |

| ContentType | x-internet-signup | ContentType:x-internet-signup |

| ContentType | Application/hta | ContentType:application/hta |

| FileName | *.wsh | FileName:*.wsh |

| FileName | *.wsf | FileName:*.wsf |

| FileName | *.wsc | FileName:*.wsc |

| FileName | *.vbs | FileName:*.vbs |

| FileName | *.vbe | FileName:*.vbe |

| FileName | *.vb | FileName:*.vb |

| FileName | *.url | FileName:*.url |

| FileName | *.shs | FileName:*.shs |

| FileName | *.shs | FileName:*.shb |

| FileName | *.sct | FileName:*.sct |

| FileName | *.scr | FileName:*.scr |

| FileName | *.scf | FileName:*.scf |

| FileName | *.reg | FileName:*.reg |

| FileName | *.prg | FileName:*.prg |

| FileName | *.prf | FileName:*.prf |

| FileName | *.pcd | FileName:*.pcd |

| FileName | *.ops | FileName:*.ops |

| FileName | *.mst | FileName:*.mst |

| FileName | *.msp | FileName:*.msp |

| FileName | *.msi | FileName:*.msi |

| FileName | *.ps11xml | FileName:*.ps11xml |

| FileName | *.ps11 | FileName:*.ps11 |

| FileName | *.ps1xml | FileName:*.ps1xml |

| FileName | *.ps1 | FileName:*.ps1 |

| FileName | *.msc | FileName:*.msc |

| FileName | *.mdz | FileName:*.mdz |

| FileName | *.mdw | FileName:*.mdw |

| FileName | *.mdt | FileName:*.mdt |

| FileName | *.mde | FileName:*.mde |

| FileName | *.mdb | FileName:*.mdb |

| FileName | *.mda | FileName:*.mda |

| FileName | *.lnk | FileName:*.lnk |

| FileName | *.ksh | FileName:*.ksh |

| FileName | *.jse | FileName:*.jse |

| FileName | *.js | FileName:*.js |

| FileName | *.isp | FileName:*.isp |

| FileName | *.ins | FileName:*.ins |

| FileName | *.inf | FileName:*.inf |

| FileName | *.hta | FileName:*.hta |

| FileName | *.hlp | FileName:*.hlp |

| FileName | *.fxp | FileName:*.fxp |

| FileName | *.exe | FileName:*.exe |

| FileName | *.csh | FileName:*.csh |

| FileName | *crt | FileName:*.crt |

| FileName | *.cpl | FileName:*.cpl |

| FileName | *.com | FileName:*.com |

| FileName | *.cmd | FileName:*.cmd |

| FileName | *.chm | FileName:*.chm |

| FileName | *.bat | FileName:*.bat |

| FileName | *.bas | FileName:*.bas |

| FileName | *.asx | FileName:*.asx |

| FileName | *.app | FileName:*.app |

| FileName | *.adp | FileName:*.adp |

| FileName | *.ade | FileName:*.ade |

Можно добавлять дополнительные расширения файлов и названия файлов в этот список, используя команду Add-AttachmentFilterEntry, если вы хотите отфильтровывать файлы zip, нужно выполнить следующую команду: Add-AttachmentFilterEntry -Name *.zip -Type FileName. Если вы хотите отфильтровывать сообщения с определенным типом MIME, такие как GIF файлы, вам нужно ввести: Add-AttachmentFilterEntry -Name image/gif -Type ContentType. Если вы хотите отфильтровывать сообщения, содержащие вложения с определенным именем файла, к примеру с названием dangerous_file, введите: Add-AttachmentFilterEntry -Name dangerous_file -Type FileName.

Если вы позже захотели удалить запись фильтра вложений, вы можете сделать это с помощью команды Remove-AttachmentFilterEntry. Если вы, к примеру, хотите удалить запись фильтрации zip вложений, вам нужно ввести: Remove-AttachmentFilterEntry ‘Identity filename:*.zip.

Все довольно просто, не так ли?

Чтобы иметь возможность использовать более расширенные функции, такие как сканирование файлов ZIP, вам нужно установить Forefront Security для Exchange Server (о котором мы немного поговорим позже в этой статье) или воспользоваться поддерживаемым продуктом стороннего производителя.

Как уже говорилось, вы можете либо блокировать все сообщение, включая вложение (уведомление о статусе вернется отправителю), удалять вложение, но пропускать сообщение (будет замещать вложение текстовым файлом, объясняющим, почему вложение было удалено) или просто удалять сообщение и вложение (удалит сообщение и вложение без уведомления отправителя).

Можно также настроить пользовательский ответ, который будет включаться в оповещение о статусе доставки, возвращаемое отправителю, чьи вложения блокируются. Это делается с помощью команды Set-AttachmentFilterListConfig. Примером может быть следующая команда: Set-AttachmentFilterListConfig ‘Action Reject -RejectResponse «This message has been rejected since the attached file type isn’t allowed in this organization’.

Заметка:все записи фильтра вложений на сервере Edge Transport используют одинаковое поведение фильтрации вложений, а это означает, что будет отправляться одинаковое пользовательское уведомление и приниматься одинаковое действие (отвергнуть, удалить вложение или удалить все без оповещения).

Если вы хотите удалять только вложения и пропускать сами сообщения, то используйте команду: AttachmentFilterConfigList ‘Action Strip. Если вы хотите включить пользовательское сообщение администратора, которое будет замещать заблокированное вложение, нужно ввести: AttachmentFilterConfigList ‘Action Strip ‘AdminMessage ‘The attachment in this message has been filtered as it’s not allowed in this organization. Наконец, чтобы удалить все без оповещения, используйте: AttachmentFilterConfigList ‘Action SilentDelete.

И последнее относительно агента фильтрации вложений, можно исключать список коннекторов из фильтрации вложений, а это означает, что агент фильтрации вложений не будет применяться к сообщениям, проходящим через указанные коннекторы. Можно исключить один или более коннекторов с помощью команды Set-AttachmentFilterListConfig ‘Action Reject ‘ExceptionConnectors <Connector_GUID>. Чтобы получить GUID для коннектора получения, введите: Get-ReceiveConnector | FL.

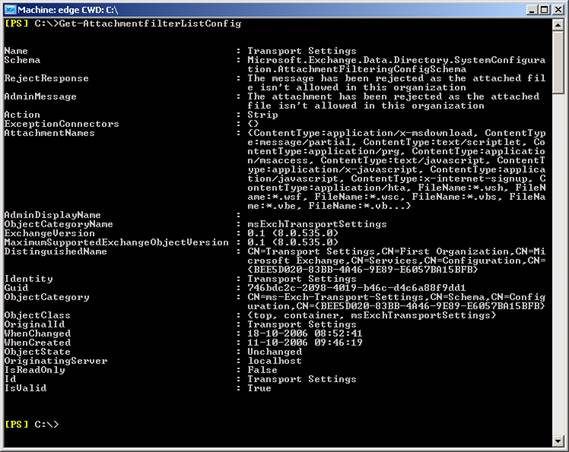

Если вы хотите посмотреть список текущих параметров для AttachmentFilterListConfig, введите Get-AttachmentFilterListConfig и нажмите Enter (рисунок 6).

Рисунок 6: Список параметров конфигурации фильтра вложений

Для любой дополнительной информации о настройке поведения фильтра вложений с помощью команды Set-AttachmentFilterListConfig, смотрите файл справки Exchange Server 2007 или введите Get-Help Set-AttachmentFilterListConfig в Exchange Management Shell.

Сервер Edge Transport также включает принципиально новую функцию борьбы со спамом под названием Репутация отправителя (Sender Reputation). Агент репутации отправителя, который включен по умолчанию (хотя и только для сообщений, полученных из внешней сети), представляет собой функцию антиспама, блокирующую входящие сообщения в соответствии с характеристиками отправителя. На самом деле агент полагается на данные об отправителе и в результате определяет, какое действие принять в отношении входящих сообщений.

Агент репутации отправителя анализирует, подделывает ли отправитель HELO/EHLO утверждение при создании SMTP сеанса с Edge Transport сервером. Это делается для каждого отдельного отправителя, что позволяет гораздо проще посмотреть, является ли отправитель спамером или легитимным отправителем. Спамеры обычно предоставляют множество различных уникальных HELO/EHLO утверждений в определенный период времени, и они также зачастую предоставляют IP адрес в HELO/EHLO утверждении, который не соответствуют их оригинальному IP адресу (то есть, IP адресу, с которого инициировано соединение). Вдобавок, они зачастую пытаются предоставить имя локального домена, которое представляет собой имя организации, которой принадлежит Edge Transport сервер. В большинстве случаев поведением легитимного отправителя будет использование разнообразного, но более постоянного набора доменов в утверждении HELO/EHLO.

Агент репутации отправителя также выполняет обратимый DNS просмотр, когда внешний SMTP сервер создает SMTP сеанс. Это означает, что сервер Edge Transport проверяет, что IP адрес SMTP сервера соответствует зарегистрированному имени домена, которое сервер предоставляет в HELO/EHLO команде. Если IP адрес не соответствует разрешенному имени домена, существует довольно высокий уровень вероятности того, что работает спамер.

Как вы уже знаете, входящему сообщению присваивается оценка SCL, когда работает фильтр содержимого. Эта оценка SCL также предоставляется для анализа агенту репутации отправителя. Агент подсчитывает статистику об отправителе путем просмотра того, сколько сообщений этого отправителя в прошлом имеет высокие или низкие оценки SCL.

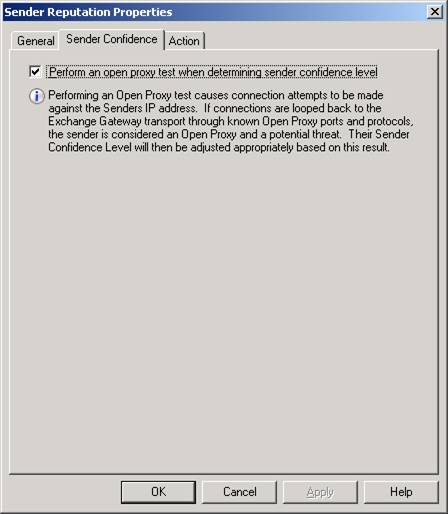

Наконец, агент репутации отправителя способен выполнять открытый прокси тест IP адреса отправителя. Если подключение возвращается обратно на сервер Edge Transport через известные открытые прокси порты и протоколы, такие как SOCKS 4 и 5, Wingate, Telnet, Cisco, HTTP CONNECT и HTTP POST, сервер отправки считается Открытым прокси (Open Proxy). Как видно на рисунке 7, эта функция включается на странице свойств агента репутации отправителя.

Заметка:чтобы сервер Edge Transport выполнял тест Open Proxy на внешнем сервере, следует помнить, что необходимо открывать требуемые исходящие порты в любом брандмауэре, расположенном между сервером Edge Transport Server и интернетом. Следующие порты используются во время теста Open Proxy: 1080, 1081, 23, 6588, 3128 и 80. Если вы используете прокси сервер в своей организации, необходимо также настроить агента репутации отправителя на использование прокси сервера для тестов Open Proxy. Для этого используется команда Set-SenderReputationConfig ‘ProxyServerName. Для дополнительной информации о том, как настраивать прокси сервер, введите Get-Help Set-SenderReputationConfig в Exchange Management Shell (EMS) или смотрите файл справки и поддержки Exchange Server 2007.

Рисунок 7: Вкладка Sender Confidence на странице свойств агента репутации отправителя

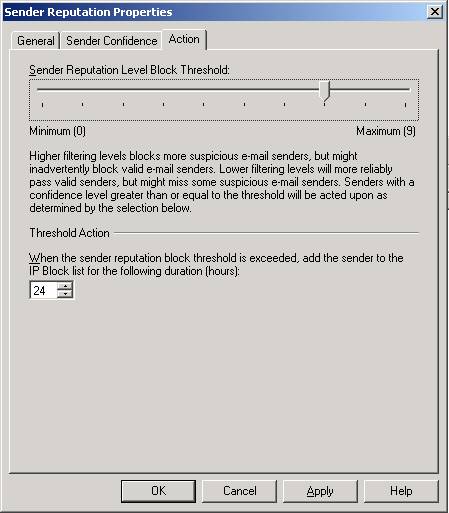

В зависимости от результатов вышеперечисленного анализа и тестов агент репутации отправителя присваивает отправителю уровень репутации отправителя (Sender Reputation Level — SRL). Этот SRL, как и в случае с SCL, может иметь значение от 0 до 9. Чем выше SRL оценка, присвоенная отправителю, тем выше вероятность того, что данный отправитель является спамером. Во вкладке действий, также расположенной на странице свойств агента репутации отправителя, можно настроить порог SRL Block Treshold (рисунок 8), когда этот порог превышен, отправитель добавляется в список блокируемых IP адресов на указанное количество часов (значением по умолчанию является 24 часа).

Рисунок 8: Вкладка действий на странице свойств агента репутации отправителя

Агент репутации отправителя не влияет на то, что происходит с блокируемыми сообщениями, этим управляет агент фильтрации отправителей, которого можно настроить на блокирование, отвержение и пометку сообщения блокированного отправителя и на продолжение обработки.

Заметка:Отправителям, которые не анализировались агентом репутации отправителя, присваивается SRL оценка 0. Только после того, как сервер Edge Transport получил 20 или более сообщений от конкретного отправителя, подсчитывается его оценка SRL.

После того, как сообщение прошло через фильтр вложений, оно будет сканироваться антивирусным приложением, установленным на сервере, это может быть ForeFront Security для Exchange Server 2007 (который включен в Exchange 2007 Enterprise CAL) или поддерживаемый продукт стороннего производителя.

Не должно быть секретом, что роль сервера Edge Transport отлично интегрируется с продуктом ForeFront Security for Exchange Server 2007, но эта роль сервера также поддерживает большое количество партнерских антивирусных продуктов прочих производителей. Поэтому вы не ограничены использованием лишь ForeFront Security for Exchange Server, если собираетесь развертывать сервер Edge Transport в своей сети периметра организации (также известной как DMZ или экранированная подсеть).

Некоторые из продуктов сторонних производителей, поддерживаемые ролью Exchange Server 2007 Edge Transport, включают:

Когда сообщение прошло через агентов фильтрации, оно наконец будет оправлено в почтовый ящик получателя, где фильтр Outlook Junk E-mail Filter предпримет соответствующее действие в зависимости от SCL оценки сообщения. Если сообщение имеет SCL равную или превышающую значение установленного предела SCL Junk E-mail, указанного на странице свойств фильтра содержимого, оно будет помещено в папку нежелательной почты Junk E-mail почтового ящика получателя. Подробности о фильтре Outlook 2007 Junk E-mail не входят в данную статью, но могу сказать, что фильтр был еще больше усовершенствован по сравнению с Outlook 2003.

В частях 4 и 5 мы рассмотрели агентов антиспама, включенных в роль сервера Edge Transport. Я объяснил, в каком порядке агенты запускаются для входящих сообщений, а также предоставил различные подсказки и советы относительно конфигурации агентов и этой роли сервера Exchange 2007 в общем. В следующий раз я расскажу вам о том, как устанавливать сервер Edge Transport с компенсированной нагрузкой в вашей сети периметра. Увидимся, берегите себя.

Источник http://www.msexchange.org

Tags: dns, Exchange, proxy, search, spam