Создание VPN по схеме Site-to-Site с помощью серверов ISA 2006 в главном офисе и филиале (Часть 1)

Published on Февраль 10, 2009 by Support · Комментариев нет

В первой части статьи о создании VPN по схеме site-to-site с помощью ISA-сервера мы рассмотрим основные сетевые настройки ISA-сервера в главном офисе.

Если вы хотите прочесть вторую часть статьи, пожалуйста, прочтите: Создание VPN по схеме Site-to-Site с помощью серверов ISA 2006 в главном офисе и филиале (Часть 2).

Соединение VPN по схеме site-to-site связывает две или более сети с помощью VPN-канала по Интернету. VPN по схеме site-to-site работает наподобие маршрутизатора LAN; пакеты, направляющиеся на IP-адрес удаленного узла маршрутизируются сервером ISA Server 2006. ISA-сервер работает как шлюз VPN, соединяя две сети по Интернету.

Каждый канал соединения site-to-site может использовать один из следующих протоколов VPN:

- PPTP

- L2TP/IPSec

- IPSec в туннельном режиме

Протокол PPTP (Point-to-Point Tunneling Protocol – протокол туннелирования точка-точка) предоставляет хороший уровень безопасности, который зависит от сложности пароля аутентификации PPTP-соединения. Уровень безопасности канала PPTP можно увеличить с помощью использования методов аутентификации, основанных на EAP/TLS.

VPN-протокол L2TP/IPSec дает больший уровень безопасности, поскольку для защиты соединения и аутентификации компьютера и пользователя он использует протокол шифрования IPSec. Для большего уровня защиты L2TP/IPSec-соединений можно использовать сертификаты компьютера или пользователя. Если вы не хотите развертывать инфраструктуру сертификатов, для создания VPN-соединения по схеме site-to-site для L2TP/IPSec можно использовать общий ключ.

Для VPN-соединений по схеме site-to-site сервер ISA 2006 поддерживает протокол IPSec в туннельном режиме. Используйте IPSec в туннельном режиме, только если вам необходимо создать канал связи site-to-site с VPN-шлюзами сторонних производителей. Существует несколько причин для отказа от использования IPSec в туннельном режиме:

- IPSec в туннельном режиме менее защищен

- IPSec в туннельном режиме обладает ограничениями по маршрутизации на компьютерах с системой Windows Server 2003

- IPSec в туннельном режиме может уменьшить эффективную пропускную способность VPN-туннеля на 50%.

На Рисунке 1 показано, как работает VPN по схеме site-to-site:

Рисунок 1

В данной статье мы рассмотрим процедуры по созданию канала site-to-site на основе протокола L2TP/IPSec между двумя серверами ISA Server 2006. Компьютер ISALOCAL будет играть роль брандмауэра главного офиса, а ISA2005BRANCH – роль брандмауэра филиала. Для создания канала site-to-site мы используем протокол L2TP/IPSec, а также компьютерный сертификат и общий ключ для поддержки протокола шифрования IPSec.

Для создания VPN-соединения по схеме site-to-site мы выполним следующие процедуры:

- Создание удаленной сети в главном офисе

- Создание учетной записи для входящих соединений VPN-шлюза в главном офисе

- Создание удаленной сети в филиале

- Создание сетевого правила в филиале

- Создание правила доступа в филиале

- Создание учетной записи для входящих соединений VPN-шлюза в филиале

- Активация каналов

В лабораторную сеть входит два ISA-сервера, один в главном офисе, другой в филиале, контроллер домена, на котором установлен сервер Exchange 2003, и компьютер клиента, расположенные за ISA-сервером филиала, в нашем случае это Windows Server 2003 SP1. На Рисунке 2 показаны компьютеры и их IP-адреса.

Рисунок 2

Замечание: Необходимо отметить, что и компьютер EXCHANGE2003BE, и REMOTEHOST являются серверами DHCP. Это требуется для работы службы маршрутизации и удаленного доступа для назначения IP-адресов вызывающим VPN-шлюзам. Если в вашей сети не установлен DHCP-сервер, можно использовать диапазон статических адресов, настроенный на каждом из серверов ISA Server 2006 /VPN-шлюзов. Я предпочитаю использовать DHCP, поскольку с его помощью легче назначать адреса подсети на виртуальные интерфейсы VPN-шлюзов.

В данной статье я не буду рассматривать вопросы внедрения сертификатов, а буду использовать общий ключ для VPN-соединения по схеме site-to-site для протокола L2TP/IPSec. Должен отметить, что это не лучший способ. Лучше всего для аутентификации компьютера использовать сертификаты. Существует несколько способов для получения и установки сертификатов, которые я уже неоднократно описывал в своих статьях на сайте ISAserver.org (isadocs.ru).

Подробную информацию о том, как получать и устанавливать сертификаты для ISA-серверов можно получить из руководства по внедрению VPN для ISA Server 2000. Хотя сам ISA-сервер изменился, вопросы внедрения сертификатов остались прежними.

Создание удаленного узла на ISA-сервере главного офиса

Мы начнем с настройки ISA-сервера в главном офисе. Первым шагом будет настройка сети удаленного узла с помощью консоли управления Microsoft Internet Security and Acceleration Server 2006.

Для создания сети удаленного узла на ISA-сервере главного офиса выполните следующее:

- Откройте консоль управления Microsoft Internet Security and Acceleration Server 2006 и раскройте в ней имя сервера. Щелкните по узлу Virtual Private Networks (VPN).

- Выберите вкладку Remote Sites (Удаленные узлы) панели Details (Подробно). В панели задач выберите вкладку Tasks (Задачи). Нажмите Add Remote Site Network (Добавить сеть удаленного узла).

Рисунок 3

- На странице Welcome to the Create VPN Site to Site Connection Wizard (Начало работы мастера создания VPN-соединения по схеме Site-to-Site) введите в поле Site to site network name (Имя сети) имя для удаленной сети. В нашем примере это Branch. Нажмите Next (Далее).

Рисунок 4

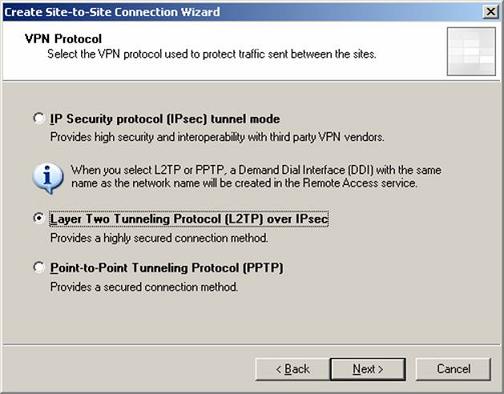

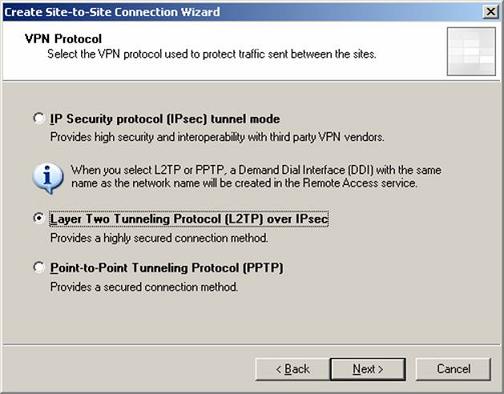

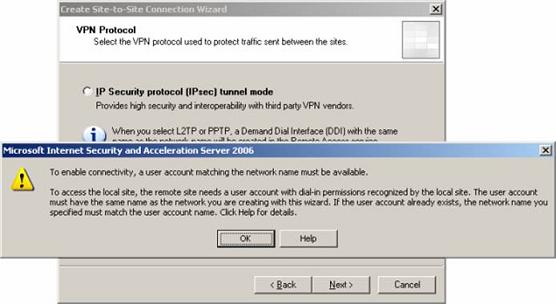

- На странице VPN Protocol (Протокол VPN) вы можете выбрать использование

IP Security protocol (IPSec) Tunnel Mode (Безопасный протокол IPSec в туннельном режиме),

Layer Two Tunneling Protocol (L2TP) over IPSec (Протокол L2TP поверх IPSec) или

Point-to-Point Tunneling Protocol (Протокол PPTP).

Если на компьютерах главного офиса и филиала не установлены сертификаты, и вы не собираетесь использовать их в будущем, выбирайте вариант с PPTP. Если сертификат установлен, или вы планируете их внедрение, выберите вариант с L2TP/IPSec (до установки сертификатов вы можете использовать общий ключ).

Используйте вариант с IPSec только в том случае, если вы соединяетесь с VPN-сервером стороннего производителя (из-за низкой безопасности, связанной с туннельным режимом протокола IPSec, и невысокой пропускной способности).

В нашем примере мы будем использовать общие ключи до того, как внедрим сертификаты после установления туннелей L2TP/IPSec. Выберите опцию Layer Two Tunneling Protocol (L2TP) over IPSec (Протокол L2TP поверх IPSec). Нажмите Next (Далее).

Рисунок 5

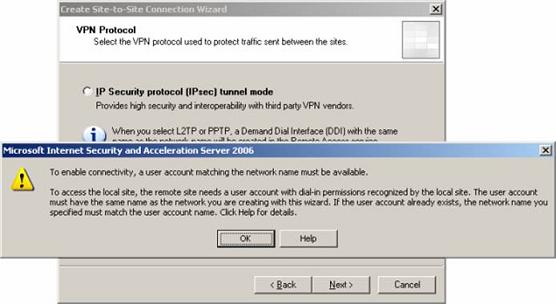

- Появится диалоговое окно, в котором сообщается, что вам нужно создать учетную запись пользователя на ISA-сервере главного офиса. Эта учетная запись будет использоваться ISA-сервером филиала для аутентификации ISA-сервера главного офиса при попытке филиала создать VPN-соединение с главным офисом.

Учетная запись обязательно должна иметь то же имя, что и сеть удаленного узла, которую мы создаем. Это имя указывается на первой странице мастера, и, поскольку в нашем примере сеть называется Branch, то и учетная запись, которую мы создаем на ISA-сервере главного офиса, должна иметь имя Branch. Данная запись должна иметь права на удаленный коммутируемый доступ. Ниже мы разберем процесс создания данной учетной записи более подробно. Нажмите OK.

Рисунок 6

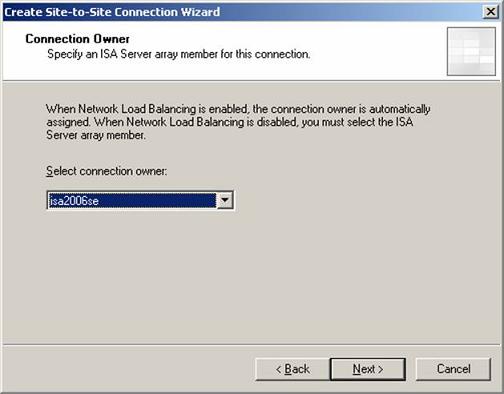

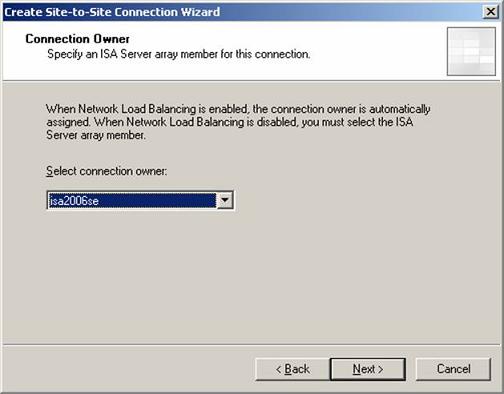

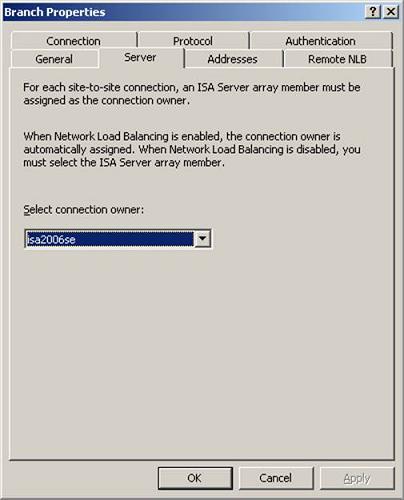

- На странице Connection Owner (Владелец соединения) выберите, какой компьютер из массива будет отвечать за это VPN-соединение. Данный параметр активен только в версии ISA Enterprise Edition, а не в Standard Edition. Если ваш массив использует балансировку нагрузки, то вам не нужно назначать владельца соединения вручную, поскольку встроенный процесс балансировки во включенном состоянии автоматически назначает владельца.

В нашем примере мы не используем балансировку в массиве главного офиса (в одной из будущих статей я расскажу, как это делать), а наш массив состоит только из одного члена – это ISA-сервер версии Enterprise Edition главного офиса. Поэтому, мы используем параметр по умолчанию и нажимаем Next (Далее). (Обратите внимание, что имя сервера на рисунке предполагает, что на компьютере установлена версия Standard Edition, хотя на самом деле мы используем версию Enterprise Edition).

Рисунок 7

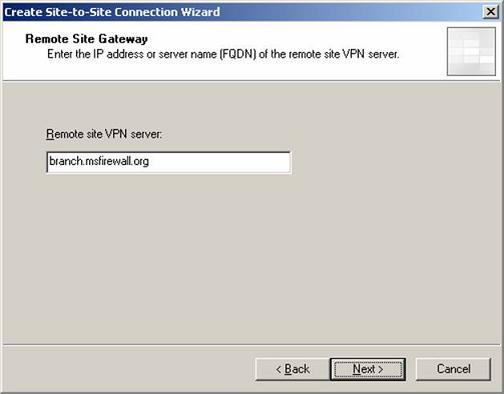

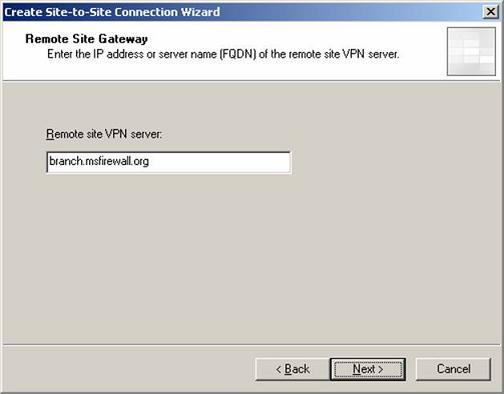

- На странице Remote Site Gateway (Шлюз удаленного узла) введите IP-адрес или полностью определенное доменное имя FQDN внешнего интерфейса удаленного ISA-сервера. Обратите внимание на эту новую функцию ISA-сервера: раньше FQDN использовать было нельзя. Это хорошее подспорье для многих филиалов, которые используют динамическую адресацию, и единственным способом связи с ними является использование службы DDNS.

В нашем примере мы используем имя FQDN branch.msfirewall.org, которое нужно ввести в текстовое поле. Нажмите Next (Далее).

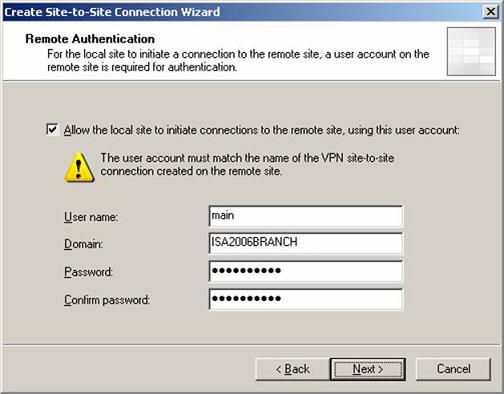

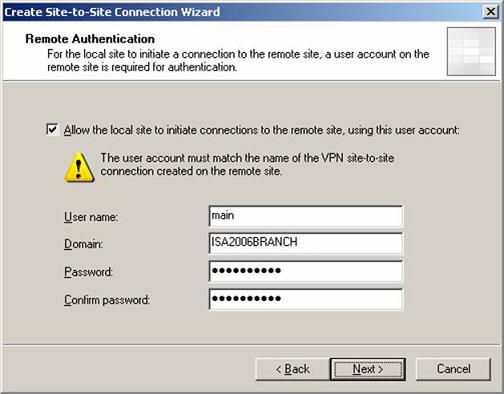

Рисунок 8

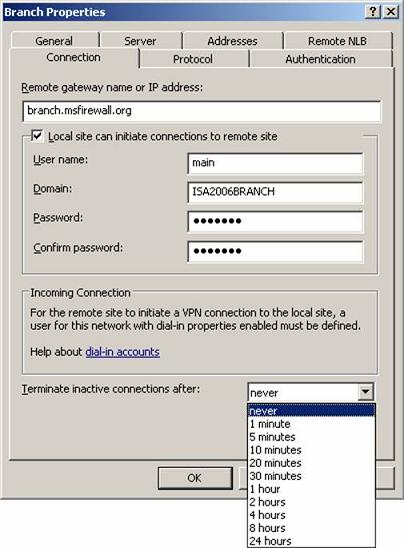

- На странице Remote Authentication (Удаленная аутентификация) отметьте параметр Local site can initiate connections to remote site using these credentials (Локальный узел может инициировать соединения с удаленным узлом, используя эти учетные данные). Введите имя учетной записи, которую вы создадите на ISA-сервере филиала для разрешения доступа ISA-серверу главного офиса. В нашем примере этой учетной записью будет Main (имя учетной записи должно совпадать с именем интерфейса по требованию, созданного на удаленном узле). Когда мы будем заниматься настройкой ISA-сервера филиала, мы создадим сеть удаленного узла с именем Main, а затем учетную запись с именем Main на ISA-сервере филиала. ISA-сервер главного офиса будет использовать эту учетную запись для аутентификации ISA-сервера филиала при создании VPN-соединения.

Поле Domain (Домен) – это имя ISA-сервера филиала, в нашем примере это ISA2006BRANCH (если бы удаленный сервер ISA Server 2006 был контроллером домена, то вместо имени компьютера необходимо было бы использовать имя домена). Введите пароль для учетной записи и подтвердите его. Запишите или запомните это пароль для использования его при создании учетной записи на ISA-сервере филиала. Нажмите Next (Далее).

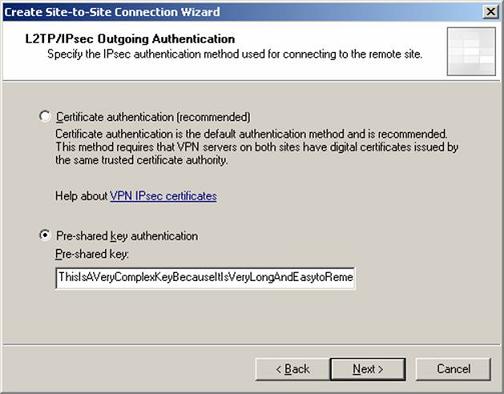

Рисунок 9

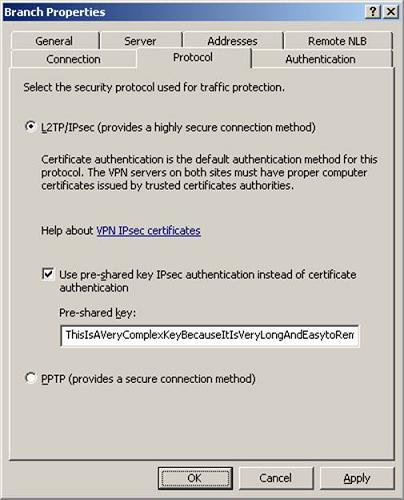

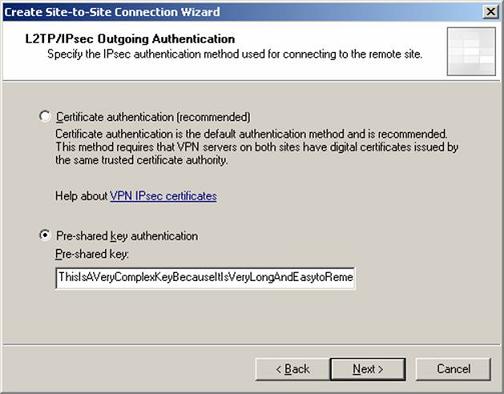

- На странице L2TP/IPSec Outgoing Authentication (Аутентификация L2TP/IPSec) выберите метод аутентификации вашего компьютера на ISA-сервере филиала. В нашем примере мы используем опцию Pre-shared key authentication (Аутентификация с помощью общего ключа). В поле Pre-shared key (Общий ключ) введите общий ключ. Запишите или запомните его, поскольку нам еще потребуется эта информация при настройке установок аутентификации в филиале. Нажмите Next (Далее).

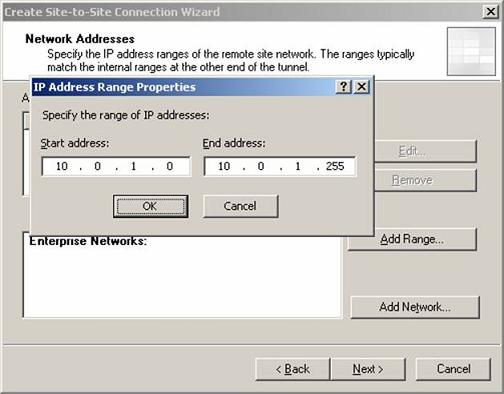

Рисунок 10

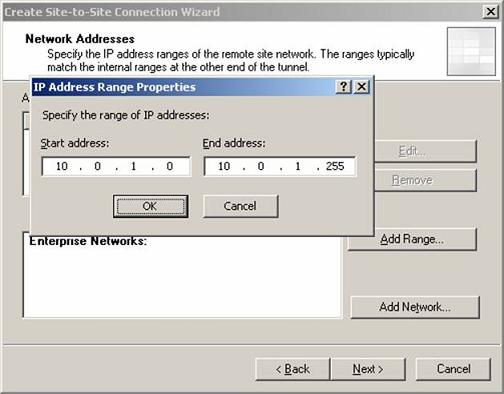

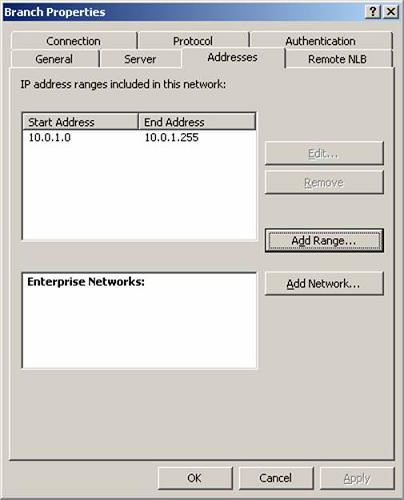

- На странице Network Addresses (Сетевые адреса) нажмите Add Range (Добавить диапазон). В диалоговом окне IP Address Range Properties (Свойства диапазона IP-адресов) в поле Starting address (Начальный адрес) введите 10.0.1.0. В поле Ending address (Конечный адрес) введите 10.0.1.255. Нажмите OK.

Рисунок 11

- На странице Network Addresses (Сетевые адреса) нажмите Next (Далее).

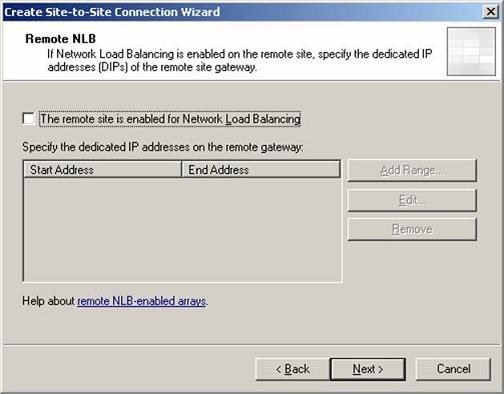

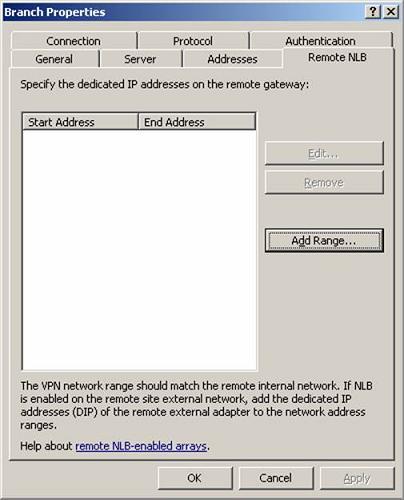

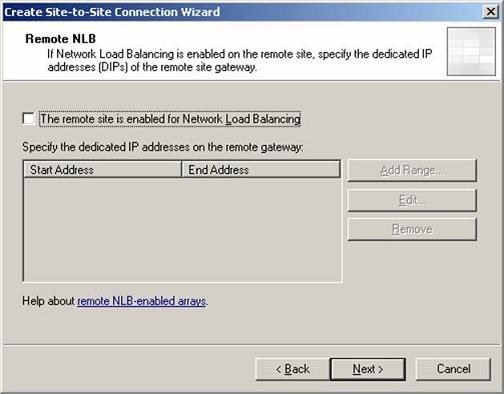

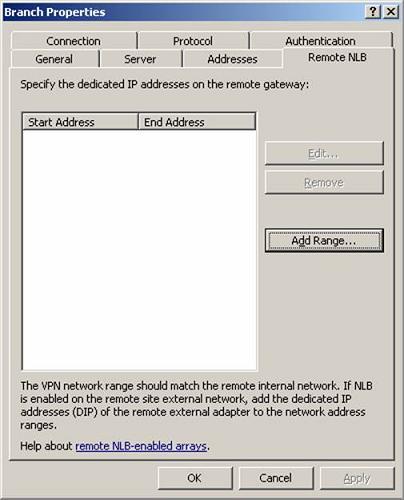

- На странице Remote NLB (Удаленная балансировка нагрузки) вы указываете, использует ли ISA-сервер филиала балансировку нагрузки. Если балансировка используется, отметьте пункт The remote site is enabled for Network Load Balancing (На удаленном узле используется балансировка нагрузки). Затем необходимо добавить выделенные IP-адреса массива балансировки в филиале с помощью кнопки Add Range (Добавить диапазон).

Мы не используем балансировку в филиале, поэтому снимаем отметку с параметра The remote site is enabled for Network Load Balancing (На удаленном узле используется балансировка нагрузки). В одной из следующих статей я расскажу, как создавать VPN с включенной функцией балансировки нагрузки. Нажмите Next (Далее).

Рисунок 12

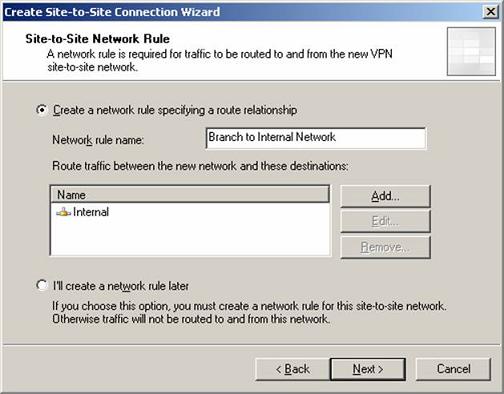

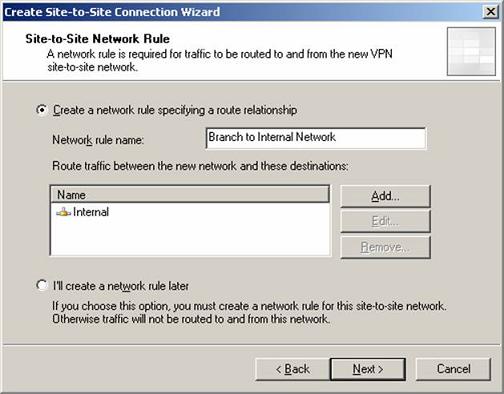

- На странице Site to Site Network Rule (Сетевое правило для схемы site-to-site) вы можете настроить сетевое правило, с помощью которого будут соединяться главный офис и филиал. Помните, что ISA-серверу для соединений сетей ISA-серверов всегда требуется сетевое правило. Даже если вы создадите сети и правила доступа, соединения не будут работать до тех пор, пока вы не создадите сетевое правило.

В предыдущих версиях ISA-сервера многие пользователи при создании VPN забывали, а то и вовсе не знали о необходимости наличия сетевого правила. Теперь ISA-сервер 2006 прямо в мастере спросит вас о желании создать правило, что, несомненно, является большим удобством и отличным улучшением. Ясно, что команда разработчиков ISA-сервера больше заботится о простоте использования продукта, чем разработчики бета-версии сервера Exchange 2007!

Выберите пункт Create a Network Rule specifying a route relationship (Создать сетевое правило, указав отношения маршрутизации) и примите установки по умолчанию. Обратите внимание, что у вас есть возможность вручную создать сетевое правило позже (опция I’ll create a Network Rule later (Я создам сетевое правило позже)). Заметьте, что по умолчанию отношения маршрутизации устанавливаются между сетями ISA-серверов главного офиса и филиала. Это лучший выбор, поскольку так вы получаете гораздо больший диапазон доступа протоколов при использовании отношений маршрутизации.

Нажмите Next (Далее).

Рисунок 13

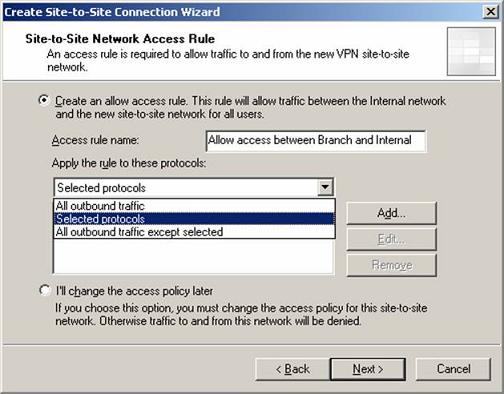

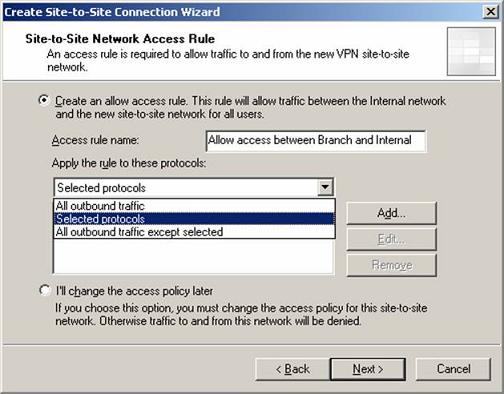

- Еще одно новшество в сервере ISA 2006: страница Site to Site Network Access Rule (Сетевое правило доступа для схемы site-to-site). Здесь вы можете настроить правило доступа, разрешающее соединения между главным офисом и филиалом. В сервере ISA 2004 это вам приходилось делать вручную по окончанию работы мастера – еще одно очко в пользу команды разработчиков VPN в ISA-сервере!

У вас есть возможность не создавать правило доступа, выбрав параметр I’ll change the Access Policy later (Я изменю политики доступа позже).

При выборе опции Create an allow Access Rule. This rule will allow traffic between the Internal Network and the new site to site Network for all users (Создать разрешающее правило доступа. Это правило будет разрешать трафик между внутренней и новой сетями для всех пользователей) у вас появится три варианта выбора из выпадающего списка Apply the rule to these protocols (Применить правило к этим протоколам). Варианты таковы:

All outbound traffic (Весь исходящий трафик): Используйте это вариант, если вы хотите разрешить весь трафик из главного офиса в филиал.

Selected protocols (Выбранные протоколы): Используйте это вариант, если вы хотите контролировать трафик, проходящий между главном офисом и филиалом. Если вы хотите ограничить соединения выбранными протоколами, выберите этот параметр и нажмите Add (Добавить) для разрешения протоколов. Обратите внимание, что здесь вы не можете заблокировать использование протоколов конкретным пользователем/группой. Эти изменения можно сделать после окончания работы мастера в политиках брандмауэра.

All outbound traffic except selected (Весь исходящий трафик, кроме выбранного): Используйте это вариант, если вы хотите разрешить весь трафик, за исключением нескольких протоколов. Для выбора протоколов нажмите Add (Добавить).

В нашем примере мы разрешим все протоколы. Позже я покажу, как можно использовать аутентификацию на основе пользователей/групп для контроля пользователей главного офиса, которым разрешено соединяться с филиалом. Это очень важно, поскольку, как правило, доступ в филиал нужен не обычному пользователю, а администраторам. Также я покажу, как можно использовать контроль доступа пользователей/групп филиала.

Выберите параметр All outbound traffic (Весь исходящий трафик) и нажмите Next (Далее).

Рисунок 14

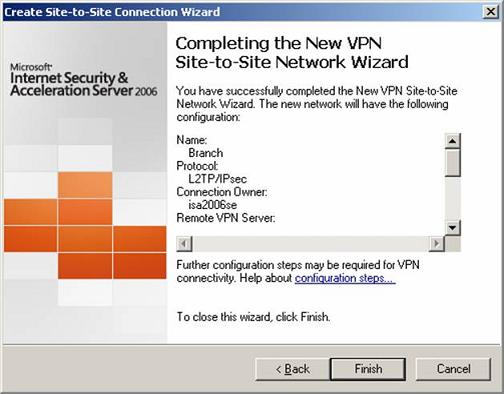

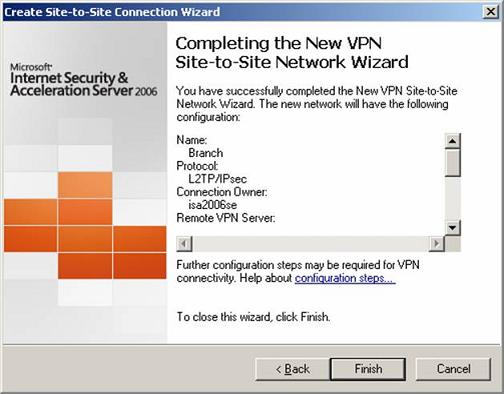

- На странице Completing the New Site to Site Network Wizard (Завершение работы мастера создания новой сети по схеме Site-to-Site) нажмите Finish (Завершить).

Рисунок 15

- В диалоговом окне Remaining VPN Site to Site Tasks (Оставшиеся задачи по созданию VPN-соединения по схеме Site-to-Site) появится информация о том, что вам нужно создать учетную запись пользователя с именем Branch. Мы сделаем это в следующей главе. Нажмите OK.

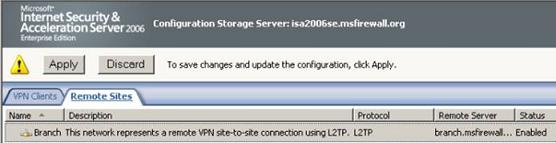

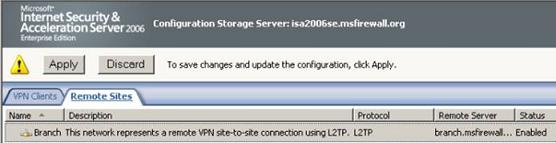

В консоли управления ISA-сервером вы можете увидеть новую сеть удаленного узла ISA-сервера.

Рисунок 16

Выберите сеть удаленного узла и нажмите ссылку Edit Selected Network (Изменить выбранную сеть) в панели задач.

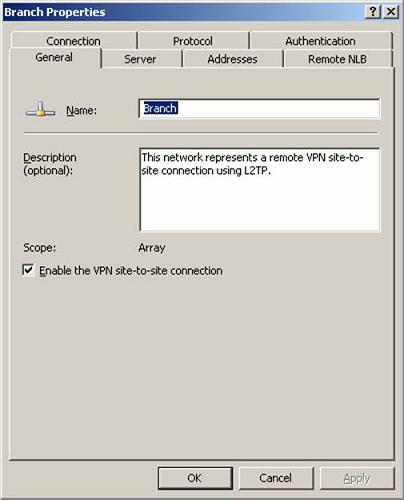

Рисунок 17

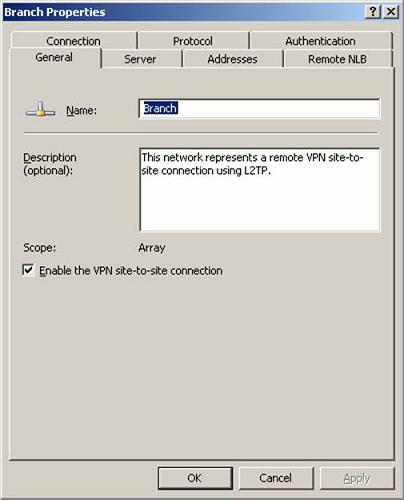

В диалоговом окне Branch Properties (Свойства сети Branch) на вкладке General (Общие) вы увидите информацию о сети удаленного узла. На этой складке вы можете включить или выключить VPN-соединение.

Рисунок 18

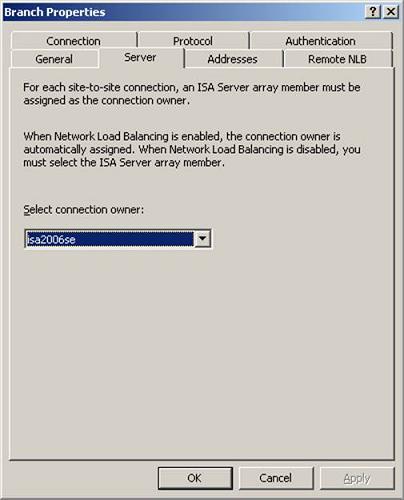

На вкладке Server (Сервер) вы можете изменить владельца VPN-соединения. Вам нужно назначать владельца соединения только в случае отключенной функции балансировки нагрузки на внешнем интерфейсе ISA-сервера. Если балансировка включена, то она сама автоматически назначит владельца. Учтите, что вы можете создать массив ISA-серверов шлюзов VPN без включения балансировки на внешнем интерфейсе. Однако, в большинстве случаев балансировка используется. В данной статье мы не будем использовать балансировку, поскольку наша конфигурация состоит из одного ISA-сервера версии Enterprise Edition.

Рисунок 19

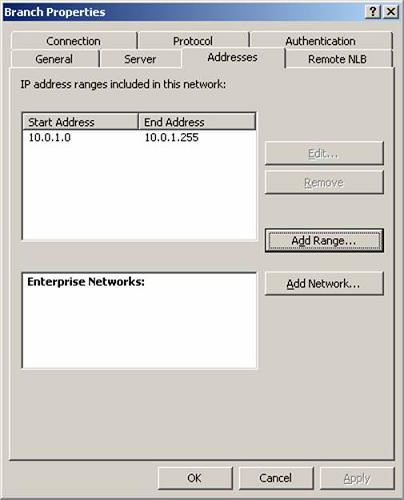

На вкладке Addresses (Адреса) вы можете изменить или добавить адреса для определения сети удаленного узла.

Рисунок 20

На вкладке Remote NLB (Удаленная балансировка нагрузки) вы указываете выделенные IP-адреса VPN-шлюза удаленного узла. Данные адреса нужно настраивать, только если VPN-шлюз сети удаленного узла использует балансировку нагрузки. В нашем случае мы не будем добавлять адреса, поскольку на ISA-сервере филиала функция балансировки не включена.

Рисунок 21

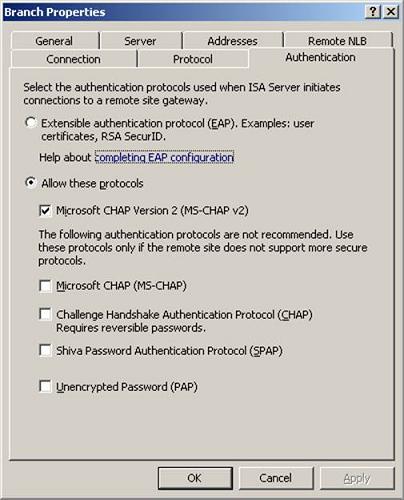

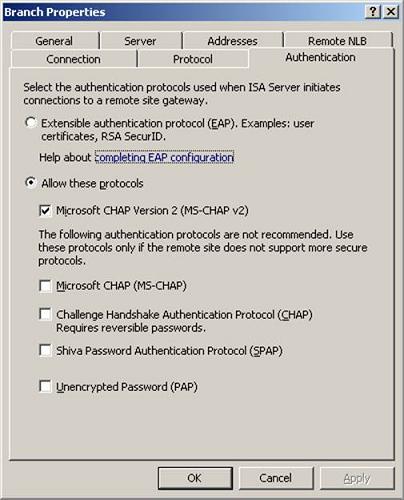

На вкладке Authentication (Аутентификация) вы выбираете протокол аутентификации, который будет использоваться ISA-сервером главного офиса для аутентификации с VPN-шлюзом филиала. По умолчанию это Microsoft CHAP Version 2. Самый защищенный вариант — EAP, но он требует применения сертификатов пользователей для аутентификации на каждом шлюзе. Возможно, в будущем я расскажу, как применить данный протокол в ISA-сервере 2006.

Рисунок 22

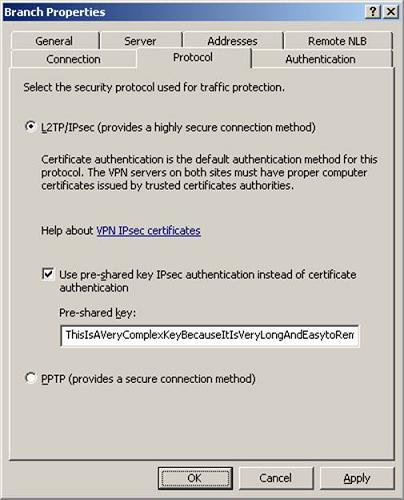

На вкладке Protocol (Протокол) вы настраиваете желаемый протокол создания VPN-туннеля. Здесь же вы можете изменить общий ключ.

Рисунок 23

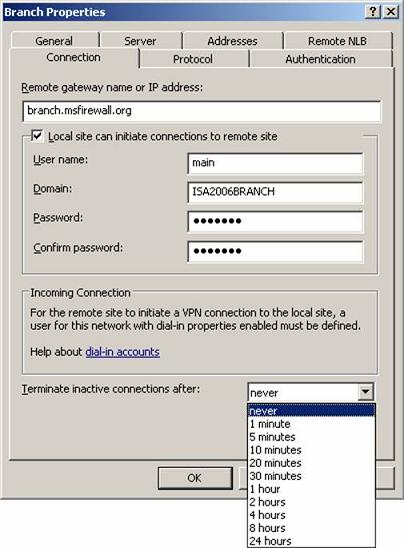

На вкладке Connection (Соединение) вы можете изменить учетные данные для аутентификации на VPN-шлюзе сети удаленного узла. Также вы можете настроить время разрыва VPN при неактивном состоянии. По умолчанию соединения не прерываются никогда (параметр Never).

Рисунок 24

Закройте диалоговое окно Branch Properties (Свойства сети Branch).

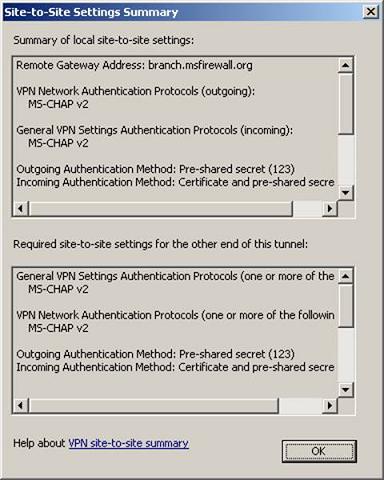

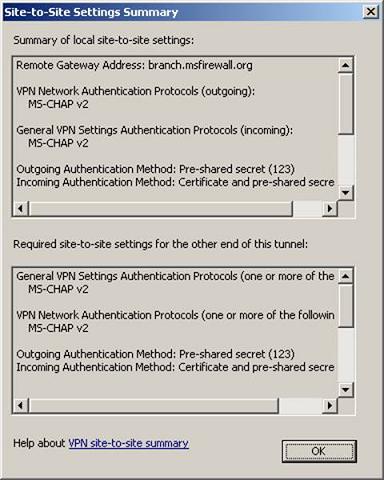

Щелкните правой кнопкой по сети удаленного узла и выберите пункт Site to Site Summary (Информация по сети). В появившемся диалоговом окне вы увидите общую информацию о настройках локальной сети и Required site to site settings for the other end of this tunnel (Необходимые настройки для другого конца туннеля).

Рисунок 25

Вы можете щелкнуть правой кнопкой по нижней части окна, выбрать пункт Select All (Выбрать все), а затем Copy (Копировать) для получения информации о том, как настроен VPN-шлюз удаленного узла.

General VPN Settings Authentication Protocols (one or more of the following) (Общие настройки VPN – Протоколы аутентификации (один или более из нижеперечисленных)):

MS-CHAP v2

VPN Network Authentication Protocols (one or more of the following) (Протоколы аутентификации сети VPN (один или более из нижеперечисленных)):

MS-CHAP v2

Outgoing Authentication Method (Метод аутентификации исходящего трафика): Pre-shared secret (the pre-shared key will appear here) (Общий ключ (здесь показан общий ключ))

Incoming Authentication Method (Метод аутентификации входящего трафика): Certificate and pre-shared secret (the pre-shared key will appear here) (Сертификат и общий ключ (здесь показан общий ключ))

Remote Gateway Address (Адрес удаленного шлюза):

IP-адрес или DNS-имя.

Если включена функция балансировки, используется виртуальный IP-адрес удаленного массива.

Local User (Локальный пользователь): ISA2006BRANCH\main

Remote Site User (Пользователь удаленного узла): Branch

Site-to-Site Network IP Addresses (IP-адреса сети): 10.0.0.0-10.0.0.255, 10.255.255.255

Routable Local IP Addresses (Локальные маршрутизируемые IP-адреса): 10.0.1.0-10.0.1.255

Завершите настройку нажатием на кнопку Apply (Применить) для сохранения изменений и нажмите OK в диалоговом окне Apply New Configuration (Применить новые настройки).

Настройка DHCP

Последнее, что нужно проверить, это информация об адресах VPN-шлюза. У вас есть два варианта назначения IP-адресов:

Я предпочитаю использовать DHCP, поскольку это позволяет назначить VPN-клиентам и шлюзам адреса без необходимости удаления их из определения внутренней сети по умолчанию, к которой принадлежит внутренний интерфейс ISA-сервера.

Например, предположим, что IP-адрес внутреннего интерфейса ISA-сервера 192.168.1.1. Определение внутренней сети по умолчанию будет 192.168.1.0-192.168.1.255. Если бы мы использовали статические адреса, такие как 192.168.1.10-192.168.1.20, нам бы пришлось изменить определение, поскольку данные адреса перекрывают адреса внутренней сети по умолчанию. В таком случае адреса внутренней сети по умолчанию следовало бы изменить на:

192.168.1.0-192.168.1.9

192.168.1.21-192.168.1.255

С другой стороны, если бы мы использовали DHCP для назначения адресов VPN-клиентам, ISA-сервер автоматически удалял бы любой адрес, приписанный VPN-клиенту или VPN-шлюзу, из диапазона адресов внутренней сети по умолчанию и динамически назначал бы их сети VPN-клиентов. Таким образом, диапазоны адресов не перекрываются.

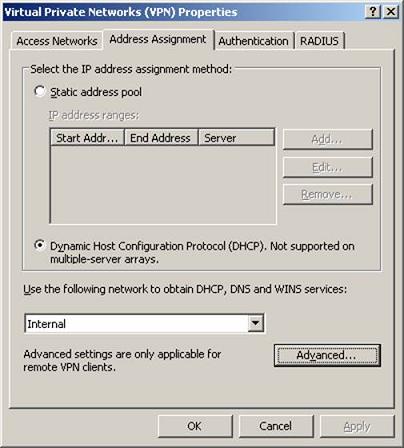

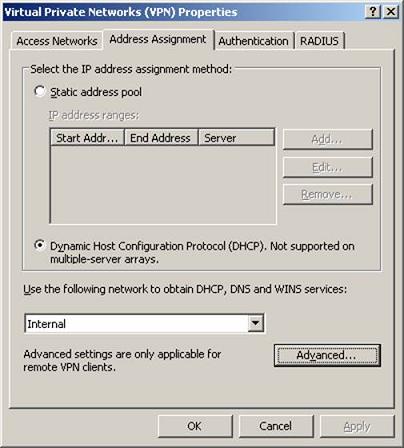

Проверить назначение IP-адресов можно, щелкнув по узлу Virtual Private Networks (VPN) (Виртуальные частные сети) в левой части консоли, а затем выбрав ссылку Define Address Assignments (Определить назначение адресов) на вкладке Tasks (Задачи) панели задач. Появится следующее окно:

Рисунок 26

Обратите внимание, что параметр Dynamic Host Configuration Protocol (DHCP) (Протокол DHCP) доступен только для сервера ISA Standard Edition или для единственного члена массива серверов ISA Enterprise Edition. Если вы не используете DHCP, вы должны нажать Add (Добавить) и вручную ввести IP-адреса VPN-клиентов и VPN-шлюзов.

Если вы используете статические адреса, подумайте об использовании IP-адресов другой подсети. С этим проблем не будет, только инфраструктура маршрутизации должна знать, что для перехода к сети VPN-клиентов нужно переадресовывать соединения на тот интерфейс ISA-сервера, с которого они были получены.

В обычной схеме с двумя сетевыми картами это будет внутренний интерфейс. В схеме с тремя и более сетевыми картами необходимо настроить маршрутизатор для переадресации запросов в сеть VPN-клиентов на ближайший к маршрутизатору интерфейс ISA-сервера.

Настройка интерфейса входящих соединений брандмауэра главного офиса без регистрации в DNS

Для многосетевых компьютеров одной из частых проблем является то, что они регистрируют в DNS несколько интерфейсов. Особенно критична данная проблема при создании VPN-соединений и регистрации IP-адреса интерфейса для соединения по запросу. Решить такую проблему сложно, так как клиенты web-прокси и брандмауэра не могут связаться с Интернетом, поскольку интерфейс соединения по запросу сервера ISA 2004 регистрирует себя в DNS, и клиенты пытаются соединиться с ISA-сервером по этому адресу.

Для отключения динамической регистрации в DNS для сервера ISA 2004 выполните следующее:

- На сервере ISA 2004 главного офиса нажмите Start (Пуск), далее Administrative Tools (Администрирование). Выберите Routing and Remote Access (Маршрутизация и удаленный доступ).

- В консоли Routing and Remote Access (Маршрутизация и удаленный доступ) раскройте имя сервера и выберите узел Network Interfaces (Сетевые интерфейсы).

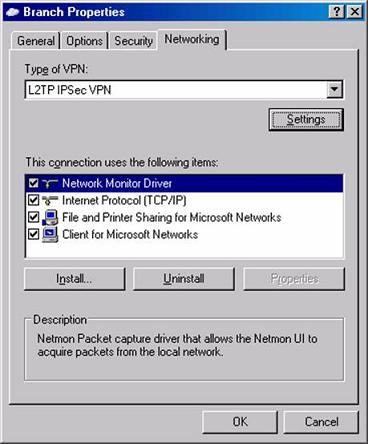

- В правой части консоли щелкните правой кнопкой по записи Branch и выберите Properties (Свойства).

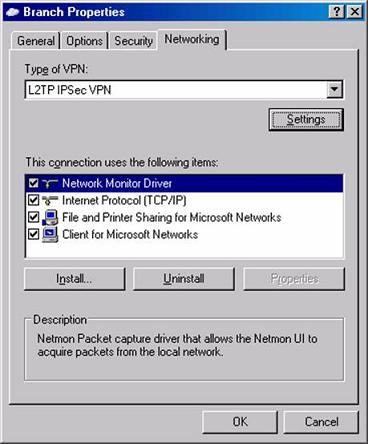

- В диалоговом окне Branch Properties (Свойства сети Branch) выберите вкладку Networking (Сеть).

Рисунок 27

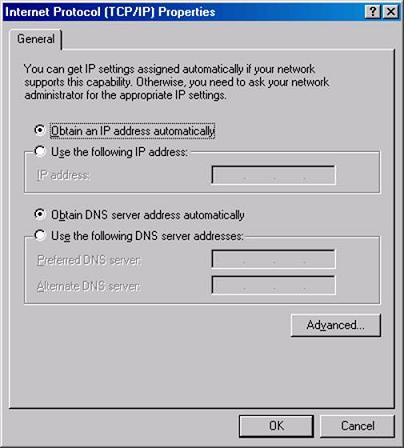

- На вкладке Networking (Сеть) в списке This connection uses the following items (Данное соединение использует следующие элементы) выберите Internet Protocol (TCP/IP) (Протокол Интернета (TCP/IP)) и нажмите Properties (Свойства).

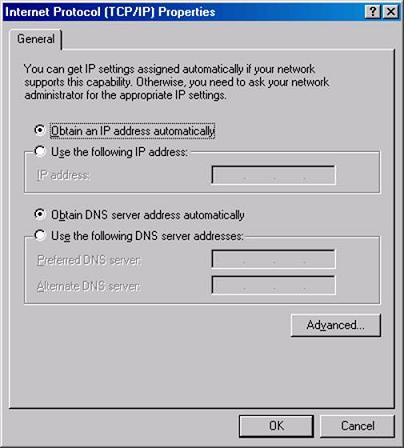

- В диалоговом окне Internet Protocol (TCP/IP) Properties (Свойства протокола Интернета (TCP/IP)) нажмите Advanced (Дополнительно).

Рисунок 28

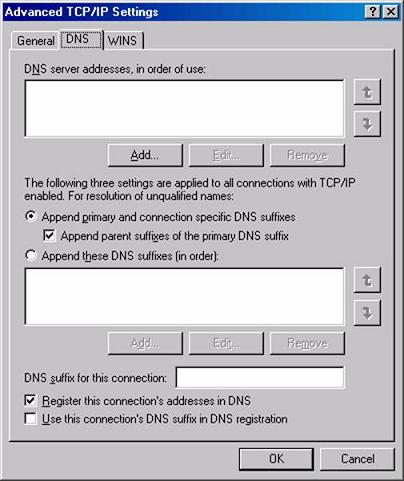

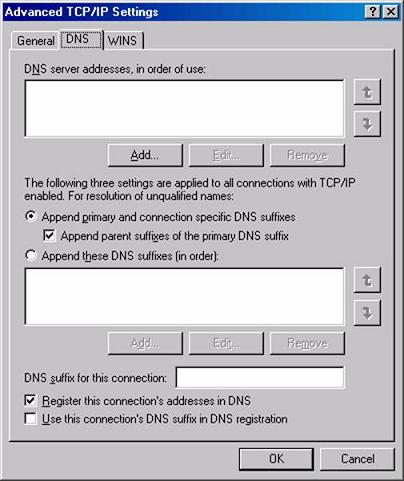

- В диалоговом окне Advanced TCP/IP Settings (Дополнительные настройки TCP/IP) выберите вкладку DNS, где снимите отметку с пункта Register this connection’s addresses in DNS (Регистрировать адреса этого соединения в DNS) и нажмите OK.

Рисунок 29

- В диалоговом окне Internet Protocol (TCP/IP) Properties (Свойства протокола Интернета (TCP/IP)) нажмите OK.

- В диалоговом окне Branch Properties (Свойства сети Branch) нажмите OK.

- Закройте консоль Routing and Remote Access (Маршрутизация и удаленный доступ).

Создание учетной записи для входящих соединений VPN-шлюза в главном офисе

Учетная запись создается на ISA-сервере главного офиса для того, чтобы брандмауэр филиала мог аутентифицироваться при создании соединения. Эта запись должна иметь такое же имя, как и интерфейс входящих соединений компьютера главного офиса. В дальнейшем мы настроим ISA-сервер филиала на использование этой учетной записи для создания VPN канала.

Для создания учетной записи выполните следующее:

- Правой кнопкой щелкните по значку My Computer (Мой компьютер) на Рабочем столе и выберите Manage (Управление).

- В консоли Computer Management (Управление компьютером) раскройте узел Local Users and Groups (Локальные пользователи и группы). Правой кнопкой щелкните по узлу Users (Пользователи) и выберите New User (Новый пользователь).

- В диалоговом окне New User (Новый пользователь) введите имя интерфейса для входящих соединений главного офиса. В нашем примере это имя Branch, его и введите в текстовое поле. Введите и подтвердите пароль в поле Password (Пароль). Запишите или запомните этот пароль, поскольку он понадобится при настройке VPN-шлюза. Снимите отметку с поля User must change password at next logon (Пользователь должен изменить пароль при следующей регистрации). Отметьте параметры User cannot change password (Пользователь не может изменять пароль) и Password never expires (Срок действия пароля не истекает). Нажмите Create (Создать).

- В диалоговом окне New User (Новый пользователь) нажмите Close (Закрыть).

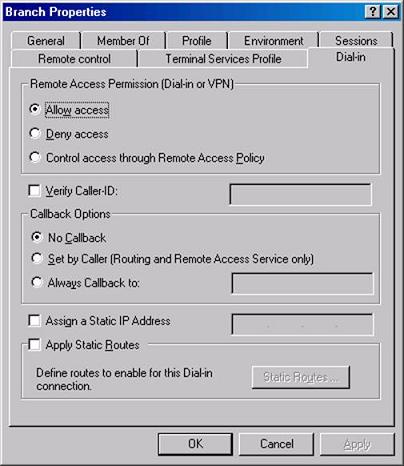

- Дважды щелкните по пользователю Branch в правой части консоли.

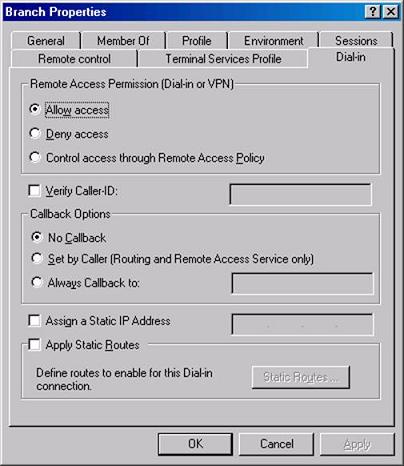

- В диалоговом окне Branch Properties (Свойства пользователя Branch) выберите вкладку Dial-in (Входящие соединения). Выберите Allow access (Разрешить доступ). Нажмите Apply (Применить), а затем OK.

Рисунок 30

Резюме

В первой части статьи о создании VPN по схеме site-to-site с помощью ISA-сервера мы рассмотрели базовые сетевые настройки, а затем начали настраивать VPN на ISA-сервере главного офиса. Мы создали сеть удаленного узла на ISA-сервере главного офиса и учетную запись пользователя, с помощью которой ISA-сервер филиала будет создавать соединение с главным офисом.

Во второй части мы рассмотрим настройки ISA-сервера филиала. Мы также создадим учетную запись пользователя, чтобы главный офис использовал его для связи с ISA-сервером филиала. Затем мы протестируем наше решение, активировав VPN-канал, и проверим файлы журналов и информацию о сессиях, чтобы узнать, что показывает консоль ISA-сервера при успешном установлении VPN-соединения.

www.isaserver.org

Смотрите также: Tags: accel, dns, domain, Exchange, ISA Server, l2tp, traffic, tun, tunnel, vpn