Это заключительная часть статьи о работах после установки unihomed ISA-сервера в режиме web-прокси.

Если вы хотите прочесть предыдущие части статьи, воспользуйтесь ссылками:

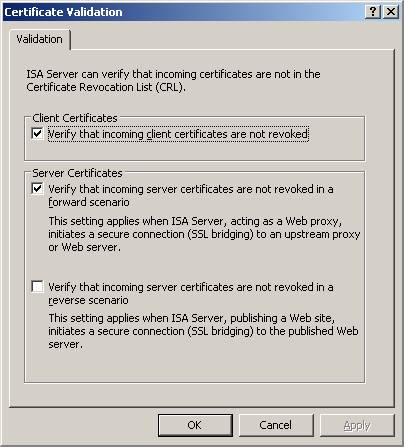

ISA-сервер можно настроить так, что он будет проверять входящие сертификаты на наличие их в списке отзыва сертификатов. Вы можете использовать следующие альтернативы:

Рисунок 1

Установки по умолчанию хороши. Однако, если вы хотите гарантировать, что с опубликованным web-сервером, который использует отозванный сертификат, не будет никаких соединений, следует включить последнюю опцию на представленном выше диалоговом окне.

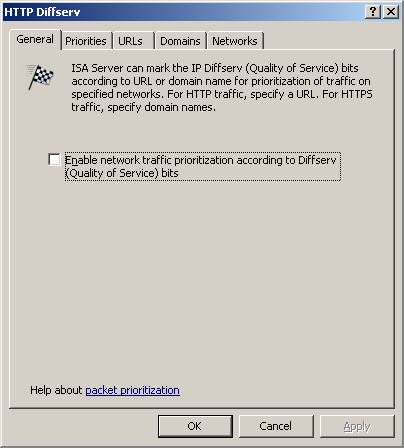

Diffserv – это способ предоставления качества обслуживания (QoS) для пакетов, проходящих по сети. Diffserv — это сокращение от Differentiated Services (Дифференциальное обслуживание). Diffserv использует биты в заголовке IP для обозначения различного уровня обслуживания, т.е. Diffserv отмечает пакеты различными уровнями приоритета. Пакеты с наивысшим приоритетом управляются сетевыми устройствами с поддержкой Diffserv (маршрутизаторы и коммуникаторы) в первую очередь, а пакеты с низким уровнем приоритета ставятся в очередь на время, определенное алгоритмом, который встроен в сетевое устройство производителем.

Установка Diffserv производится в узле General (Общие) под узлом Configuration (Настройки) в левой панели консоли управления ISA-сервера. Щелкните по ссылке Specify Diffserv Preferences (Указание предпочтений Diffserv) (Рисунок 2).

Рисунок 2

Я не буду углубляться в настройки Diffserv, поскольку это сложная тема, которая требует понимания того, как ISA-сервер управляет битами Diffsrv, и как ваша конфигурация сети настроена на поддержку Diffserv. Если вы никогда прежде не слышали о Diffserv, лучше пропустить данную настройку. Если вы слышали о Diffserv и знаете, что ваша сеть поддерживает уровни обслуживания Diffserv, вы можете использовать эту функцию. Учтите, что биты Diffserv добавляются только к соединениям HTTP и ни к какому другому протоколу. Это хорошо для нашего unihomed ISA-сервера в режиме web-прокси, но, надеюсь, в будущем появится поддержка QoS и для других протоколов (включая VoIP).

Дополнительную информацию о Diffserv смотрите здесь: http://www.rhyshaden.com/qos.htm

ISA-сервер поддерживает различные механизмы аутентификации. Среди них:

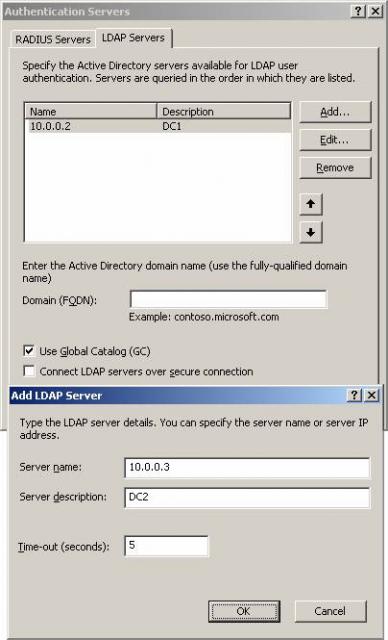

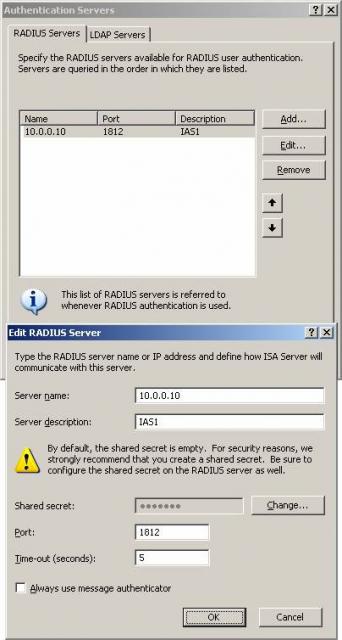

На следующих рисунках показано, как настроить сервера RADIUS и LDAP. Настройку этих серверов следует проводить до создания правил доступа, поскольку в настоящее время (в версии Beta 1), вы не можете создавать серверы «на лету» при создании правила доступа или правила публикации.

Для доступа к настройке серверов RADIUS и LDAP щелкните по узлу General (Общие), расположенному под узлом Configuration (Настройки) в левой панели консоли управления ISA-сервером. В средней панели щелкните по ссылке Define LDAP and RADIUS Servers (Определить сервера RADIUS и LDAP).

Рисунок 3

Рисунок 4

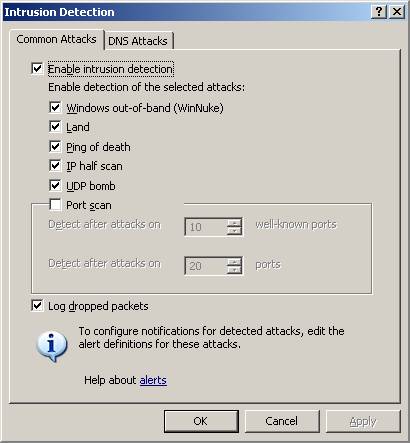

В ISA-сервер встроена система обнаружения и предупреждения проникновения (IDS/IPS) на сетевом уровне и уровне DNS-атак. Для вызова интерфейса настройки этой системы щелкните по узлу General (Общие), расположенному под узлом Configuration (Настройки) в левой панели консоли управления ISA-сервера. В средней панели щелкните по ссылке Enable Intrusion Detection and DNS Attack Detection (Включить обнаружение проникновения и DNS-атак).

По умолчанию опция Enable intrusion detection (Включить обнаружение проникновения) включена, и активировано обнаружение всех атак, кроме сканирования портов. Я настоятельно рекомендую не включать определение сканирования портов, если только у вас нет собственного аналитика сетевых вторжений, который понимает природу сканирования портов и будет предпринимать шаги для выяснения таких событий. Если у вас нет такого человека, единственное, что вы приобретете, включив обнаружение сканирования портов, так это постоянное беспокойство по поводу базы заказчика, и никакой более высокий уровень безопасности не будет достигнут.

Рисунок 5

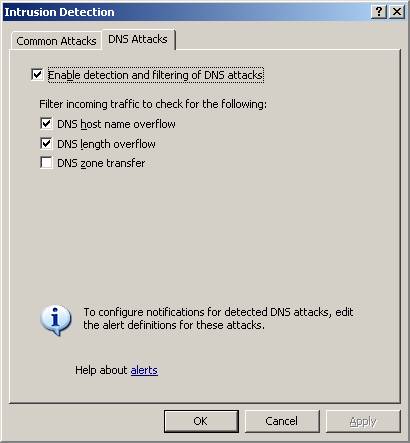

Помимо этого, ISA-сервер может определять основные атаки, связанные с DNS. Обнаружение DNS-атак включено по умолчанию, и автоматически выбраны атаки DNS host name overflow (Переполнение хост-имен DNS) и DNS length overflow (Переполнение длины DNS). Атака DNS zone transfer (Перенос зон DNS) по умолчанию не выбрана. Если вы не хотите разрешать перенос зон с опубликованных вами DNS-серверов, включите эту опцию. Если вы хотите получать предупреждения о таких атаках, не забудьте настроить предупреждения для DNS-атак.

Рисунок 6

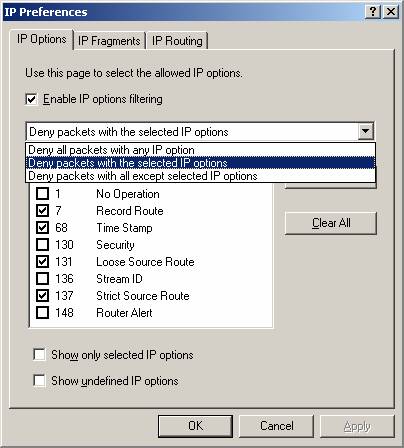

IP Предпочтения IP в ISA-сервере включают в себя большой набор опций, направленных на настройку поддержки соединений на IP-уровне. Для вызова интерфейса настройки предпочтений IP щелкните по узлу General (Общие), расположенному под узлом Configuration (Настройки) в левой панели консоли управления ISA-сервера.

В диалоговом окне IP Preferences (Предпочтения IP) выберите вкладку IP Options (Опции). Опция Enable IP options filtering (Включить IP-функцию фильтрации) включена по умолчанию, и автоматически включена функция Deny packets with the selected IP options (Отклонять пакеты с выбранными опциями), в которой ISA-сервером указаны несколько функций для блокирования. Не изменяйте настройки по умолчанию, если у вас нет на то достаточных оснований.

Рисунок 7

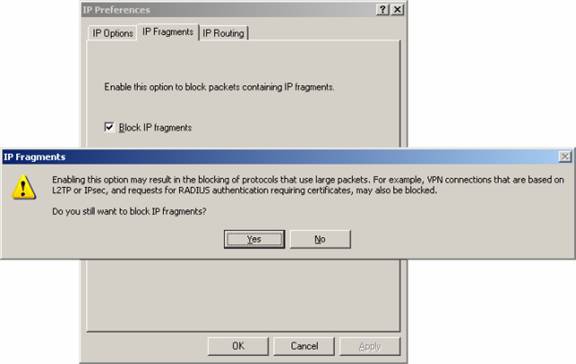

Выберите вкладку IP Fragments (IP-фрагменты). По умолчанию опция Block IP fragments (Блокировать IP-фрагменты) отключена. Причина в том, что блокирование IP-фрагментов от прохождения их через ISA-сервер может повлиять на L2TP/IPSec-соединения, а также неблагоприятно отразиться на производительности и надежности потоковых данных.

Для unihomed ISA-сервера, работающего в режиме web-прокси, L2TP/IPSec VPN –соединения не являются проблемой, поскольку ISA-серверы в режиме web-прокси не поддерживают VPN-соединения. Потоковые данные поверх HTTP могут быть меньше подвержены фрагментации, чем потоковые данные поверх их встроенных протоколов, поэтому можно включить эту опцию для unihomed ISA-сервера, работающего в режиме web-прокси, но в случае возникновения проблем с потоковыми данными, их придется решать.

При включении блокирования IP-фрагментов вы увидите предупреждение Enabling this option may result in the blocking of protocols that use large packets. For example, VPN connections that are based on L2TP or IPSec, and request for RADIUS authentication requiring certificates, may also be blocked (Включение данной опции может блокировать работу протоколов, которые используют большие пакеты. Например, VPN-соединения, основанные на L2TP или IPSec. Запросы на сертификаты аутентификации RADIUS также могут быть блокированы). Это повторяет то, о чем я говорил выше. Блокирование IP-фрагментов может отразиться на EAP-соединениях с сервером RADIUS. Однако, поскольку в основном это проблема связана с VPN-аутентификацией, основанной на EAP, у вас не должно быть проблем при использовании ISA-сервера в режиме web-прокси.

Рисунок 8

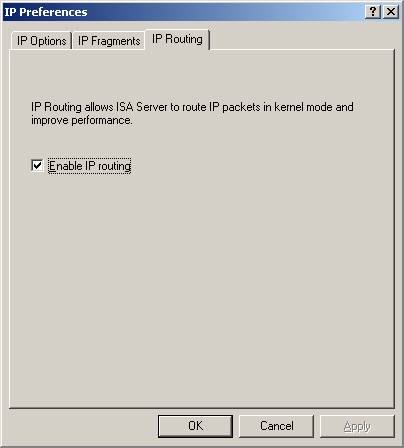

Вкладка IP Routing (IP-маршрутизация), наверное, одна из самых непонятных функций из всего набора настроек ISA-сервера. Она совсем не связана с тем, что вы предполагаете под IP-маршрутизацией. Она связана с соединениями по сложным протоколам, управляемых ISA-сервером.

Например, если вы устанавливаете FTP-соединение в активном режиме, соединение данных от FTP-сервера к ISA-серверу представляет собой вторичное соединение, установленное FTP-сервером к ISA-серверу. Такая сессия может быть запущена в пользовательском режиме или в режиме ядра. При включении IP-маршрутизации, производительность вторичного соединения гораздо выше.

Обратной стороной включения IP-маршрутизации на ISA-сервере является то, что вы не сможете использовать IPSec между клиентами web-прокси и ISA-сервером.

Рисунок 9

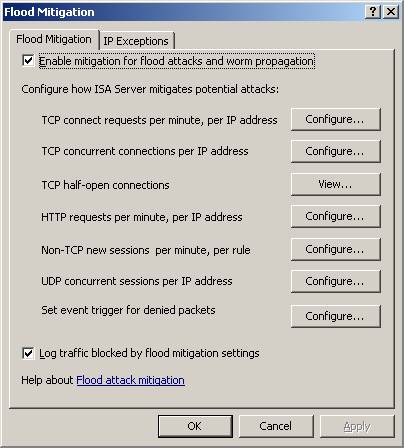

Поскольку огромное количество улучшений ISA Server 2006 напрямую связаны с фильтром web-прокси, вы обязательно должны познакомиться с одним из обновлений, связанным с брандмауэром. Это улучшенная функция уменьшения переполнения, которая позволяет настраивать работу ISA-сервера при наличии в сети червя или подобных атак переполнения.

ISA-сервер позволяет настроить защиту на основе следующих установок:

Рисунок 10

Начать работу можно с установками по умолчанию, но наверняка вам захочется создать исключения для некоторых серверов, таких как опубликованные Web-серверы и почтовые серверы. Внимательно изучайте предупреждения относительно этих установок уменьшения переполнения, а затем создавайте исключения на основе результатов ваших исследований.

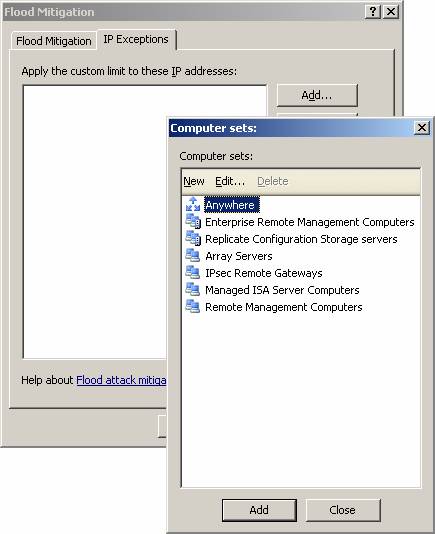

На Рисунке 11 показана вкладка IP Exceptions (Исключения IP) и диалоговое окно Computer Sets (Компьютеры), которые появляются после нажатия на кнопку Add (Добавить). Тут вы можете выбрать существующий набор компьютеров, или создать свой набор, для которого будут применяться исключения из настроек уменьшения переполнения.

Рисунок 11

Мы завершили описание пост-установочных работ для unihomed ISA-сервера в режиме web-прокси, единственного члена массива. Теперь мы можем рассмотреть более интересные задачи, такие как публикация серверов SharePoint Portal и web-служб Exchange с использованием новых возможностей ISA Server 2006. Увидимся!

www.isaserver.org

Tags: dns, Exchange, ftp, ISA Server, l2tp, ldap, qos, redirect, voip, vpn