Настройка Windows Server 2008 в качестве сервера Remote Access SSL VPN Server (часть 3)

Published on Февраль 3, 2009 by Support · Комментариев нет

Если вы пропустили предыдущие части этой серии статей, пожалуйста прочтите:

В первых двух частях этой серии статей о том, как создавать сервер SSL VPN на базе Windows Server 2008, мы рассматривали некоторые основы построения сетей VPN и затем обсудили настройку сервера. На данном этапе мы готовы завершить выполнение некоторых мелких изменений в конфигурации Active Directory и на CA веб сайте. После того как мы выполним этим изменения, мы сконцентрируемся на конфигурации клиента VPN и в конце создадим SSL VPN соединение.

Настройка учетной записи пользователя на использование Dial-up соединений

Учетные записи пользователей требуют разрешений для доступа dial-up, прежде чем смогут подключиться к серверу Windows VPN, который входит в домен Active Directory. Самый лучший способ сделать это – это использовать сервер Network Policy Server (NPS), а также разрешение учетной записи пользователя по умолчанию, которое разрешает удаленный доступ на основе политики NPS. Однако в нашем случае мы не устанавливали сервер NPS, поэтому нам придется настраивать разрешение пользователю для доступа dial-in вручную.

Следующую статью я посвящу использованию NPS сервера и аутентификации EAP User Certificate для создания соединений с SSL VPN сервером.

Для того чтобы разрешить определенной учетной записи пользователя доступ dial-in для подключения к SSL VPN серверу, нужно выполнить следующие шаги. В этом примере мы будем активировать разрешение dial-in доступа для учетной записи администратора домена по умолчанию:

- На контроллере домена откройте консоль Active Directory пользователи и компьютеры из меню Инструменты администрирования.

- В левой панели консоли разверните имя домена и кликните по вкладке пользователи. Дважды кликните на учетной записи Администратор.

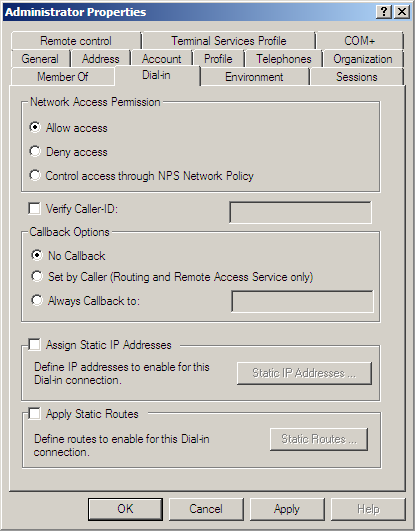

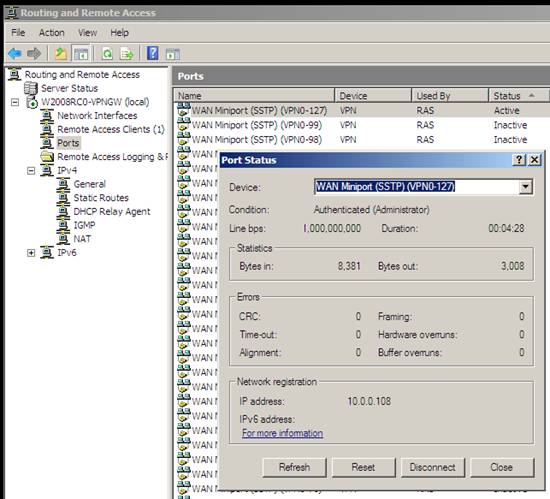

- Перейдите по вкладке Dial-in. Параметром по умолчанию будет Контроль доступа через NPS политику сети. Поскольку у нас нет NPS сервера в этом сценарии, мы изменим параметр на Разрешить доступ, как показано ниже на рисунке 1. Жмем OK.

Рисунок 1

Настройка IIS на сервере сертификации (Certificate Server) для разрешения HTTP соединений для CRL Directory

По каким-то причинам, когда мастер установки устанавливает Certificate Services (службы сертификации) веб сайт, он настраивает CRL директорию на запрос SSL соединения. Хотя с точки зрения безопасности это кажется вполне хорошей идеей, проблема заключается в том, что унифицированный идентификатор ресурса (URI) на сертификате не настроен под использование SSL. Полагаю, что вы сможете самостоятельно создать CDP запись для сертификата, чтобы он смог использовать SSL, но могу поспорить, что компания Microsoft нигде не упоминала об этой проблеме. Поскольку в этой статье мы используем стандартные параметры для CDP, нам необходимо отключить требование SSL на веб сайте CA для пути CRL директории.

Чтобы дезактивировать требование SSL для директории CRL выполните следующие шаги:

- В меню Инструменты администрирования откройте менеджера Internet Information Services (IIS) Manager.

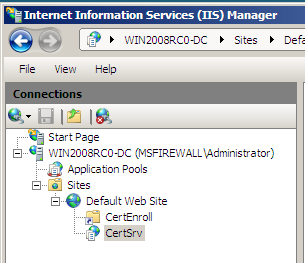

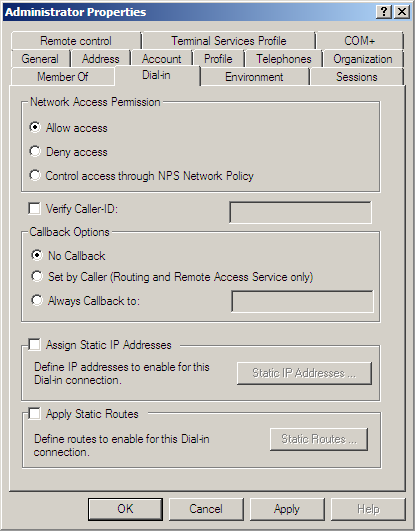

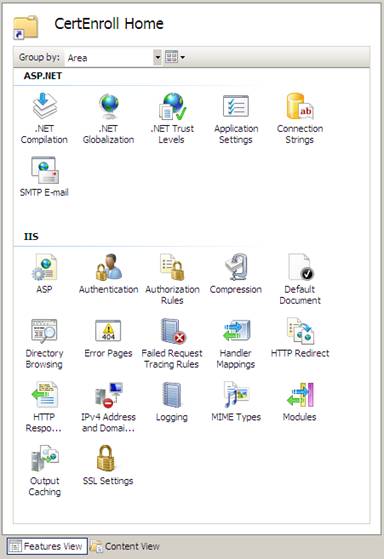

- В левой панели консоли IIS разверните имя сервера, а затем разверните вкладку Сайты. Разверните вкладку Веб сайт по умолчанию и кликните на вкладке CertEnroll, как показано на рисунке 2.

Рисунок 2

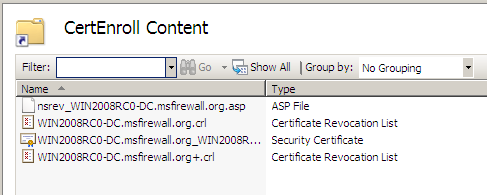

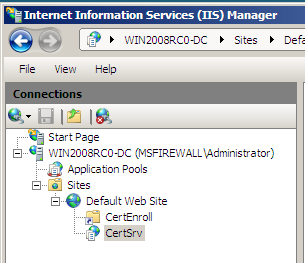

- Если вы посмотрите на среднюю панель консоли, вы увидите, что CRL находится в этой виртуальной директории, как показано на рисунке ниже. Чтобы посмотреть содержимое этой виртуальной директории, вам нужно нажать кнопку Посмотреть содержимое в нижней части средней панели.

Рисунок 3

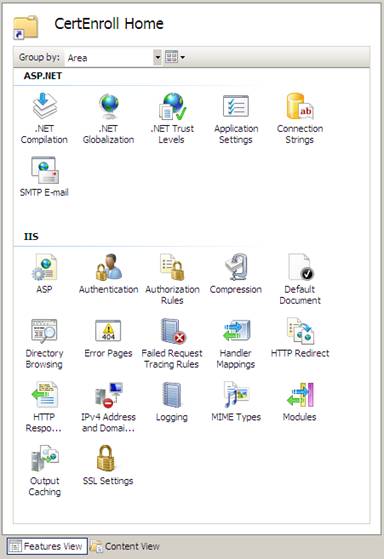

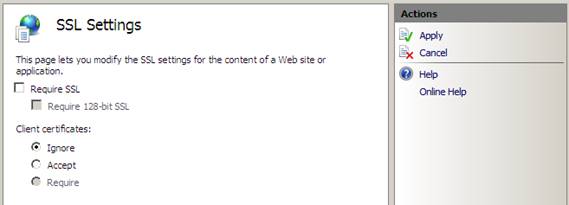

- Нажмите на кнопку Просмотр параметров внизу средней панели. Внизу средней панели дважды кликните на иконке Параметры SSL.

Рисунок 4

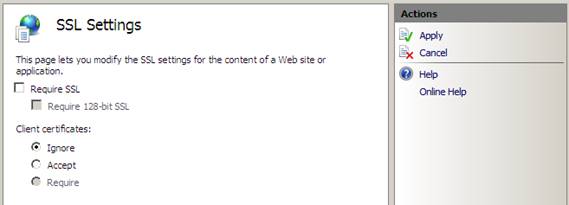

- В средней панели появится страница Параметры SSL. Уберите галочку в строке Требовать SSL. Нажмите Применить в правой панели консоли.

Рисунок 5

- Закройте консоль IIS после того, как увидите уведомление Изменения были успешно сохранены.

Рисунок 6

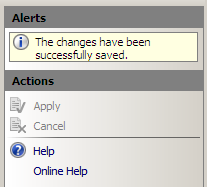

Настройка HOSTS файла для VPN клиента

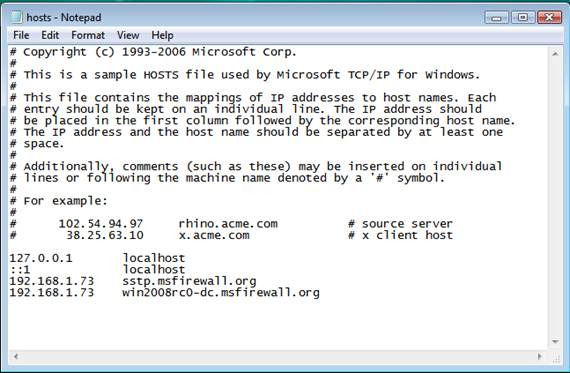

Теперь мы можем уделить все внимание VPN клиенту. Первое что нам необходимо сделать с клиентом, это настроить HOSTS файл, чтобы мы смогли имитировать публичную DNS инфраструктуру. Есть два имени, которые нам необходимо внести в HOSTS файл (то же самое нужно сделать и для публичного DNS сервера, который вы будете использовать в производственных сетях). Первое имя – это имя VPN сервера, как определено общим/субъектным именем сертификата, который мы привязали к SSL VPN серверу. Второе имя, которое нам нужно ввести в HOSTS файл (и публичный DNS сервер), — это имя CDP URL, которое находится на сертификате. Мы рассматривали расположение информации CDP во второй части этой серии.

Два имени, которые необходимо ввести в HOSTS файл в этом примере будут:

192.168.1.73 sstp.msfirewall.org

192.168.1.73 win2008rc0-dc.msfirewall.org

Для настройки HOSTS файла для Vista SP1 VPN клиента выполните следующие процедуры:

- В меню Пуск введите c:\windows\system32\drivers\etc\hosts в строку поиска и нажмите ENTER.

- В диалоговом окне Открыть с помощью выберите Блокнот.

- Введите записи в HOSTS файл в формате, как показано на рисунке ниже. Обязательно нажмите enter после последней строки, чтобы курсор находился под ней.

Рисунок 7

- Закройте файл и выберите опцию сохранить изменения.

Использование PPTP для подключения к VPN серверу

Мы постепенно приближаемся к созданию SSL VPN соединения! Следующим шагом будет создание VPN коннектора на Vista SP1 клиенте, который позволит нам создать начальное VPN соединение с VPN сервером. В нашем случае это нужно сделать, потому что компьютер клиента не является членом домена. Так как машина не является членом домена, сертификат CA не будет автоматически установлен в ее хранилище Trusted Root Certificate Authorities. Если бы машина входила в домен, автоматическая регистрация позаботилась бы за нас об этой проблеме, так как мы установили Enterprise CA.

Самый простой способ выполнить этот шаг заключается в создании PPTP подключения Vista SP1 VPN клиента к Windows Server 2008 VPN серверу. По умолчанию VPN сервер будет поддерживать PPTP соединения, и клиент сначала попробует PPTP, перед тем как пробовать L2TP/IPSec и SSTP. Для этого нам нужно создать VPN Коннектор или объект соединения.

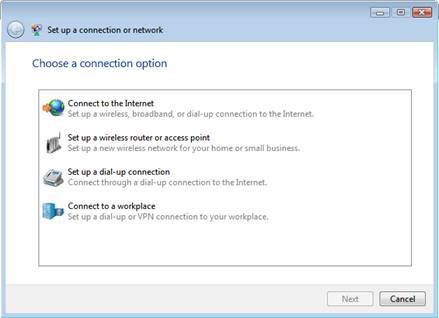

Для создания коннектора на VPN клиенте выполните следующие шаги:

- На VPN клиенте кликните правой клавишей на иконке сети и нажмите Сеть и коммутационный центр (Sharing Center).

- В окне Сеть коммутационного центра нажмите на ссылке Создать соединение или сеть в левой части окна.

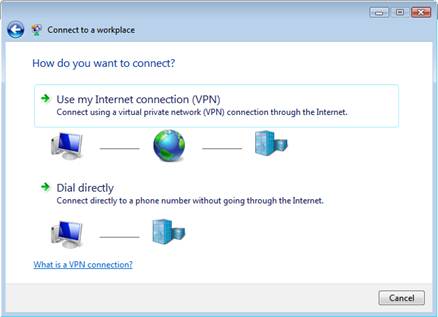

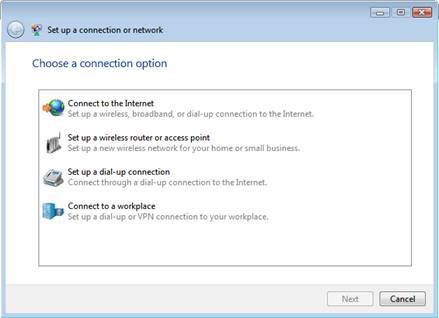

- На странице Выбрать опции подключения нажмите на записи Подключиться к рабочему месту, затем нажмите Далее.

Рисунок 8

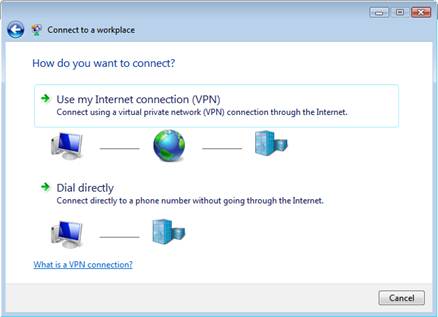

- На странице Как вы хотите подключиться выберите опцию Использовать мое Интернет соединение (VPN).

Рисунок 9

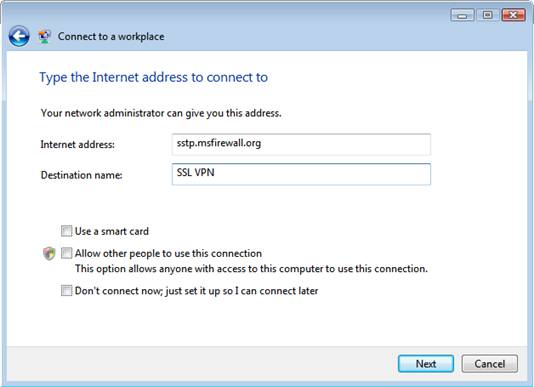

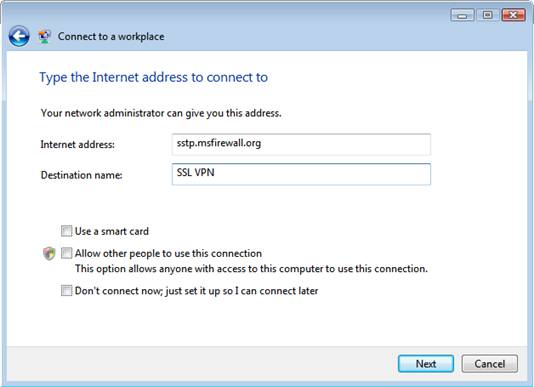

- На странице Введите Интернет адрес для подключения введите имя SSL VPN сервера. Убедитесь в том, что это имя и общее имя на сертификате, используемом сервером SSL VPN, одинаковое. В этом примере имя было sstp.msfirewall.org. Введите Имя адресата. В этом примере мы будем использовать имя адресата SSL VPN. Нажмите Далее.

Рисунок 10

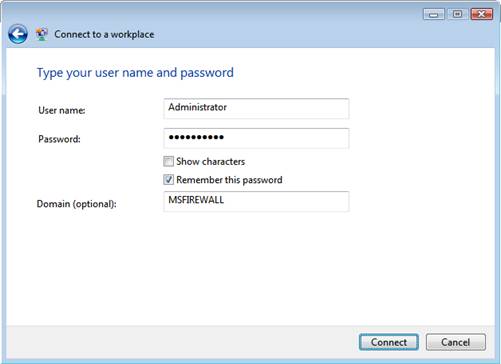

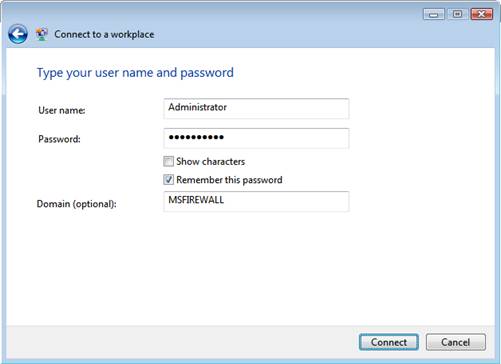

- На странице Введите имя пользователя и пароль введите Имя пользователя, Пароль и Домен. Нажмите Соединить.

Рисунок 11

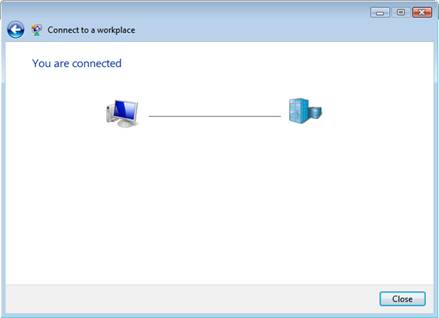

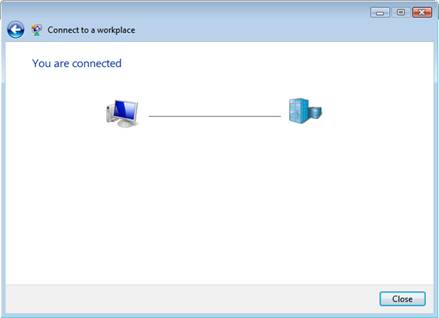

- Нажмите Закрыть на странице Вы подключены.

Рисунок 12

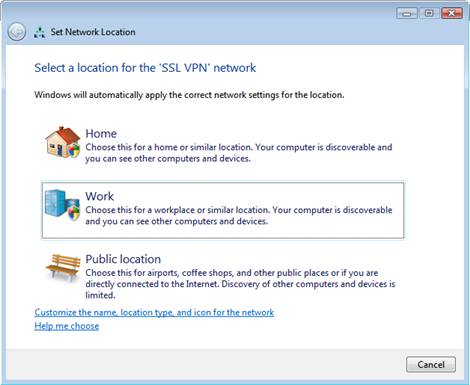

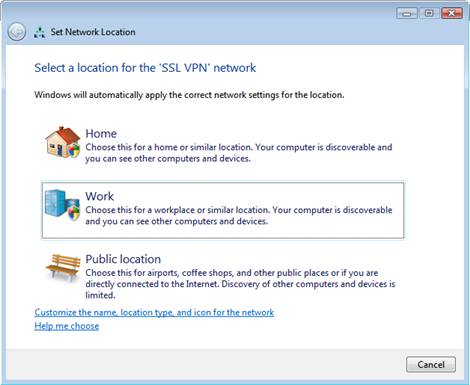

- На странице Выберите расположение для «ЅSSL VPN» сети выберите опцию Работа.

Рисунок 13

- Нажмите Продолжить в подсказке UAC.

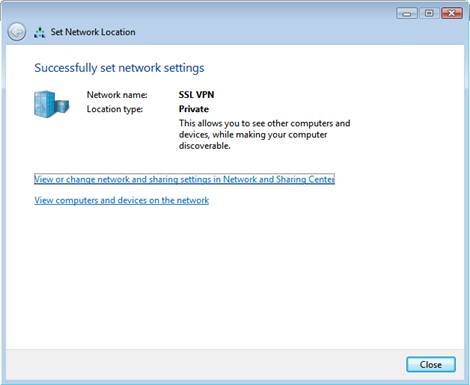

- Нажмите Закрыть на странице Успешно настроенные параметры сети.

Рисунок 14

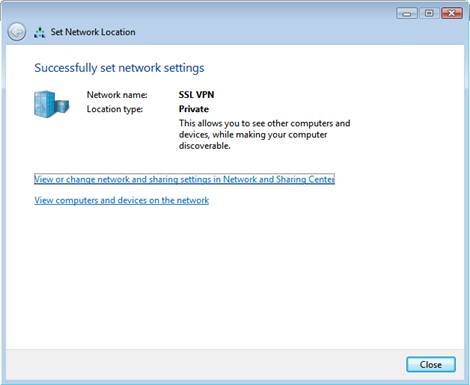

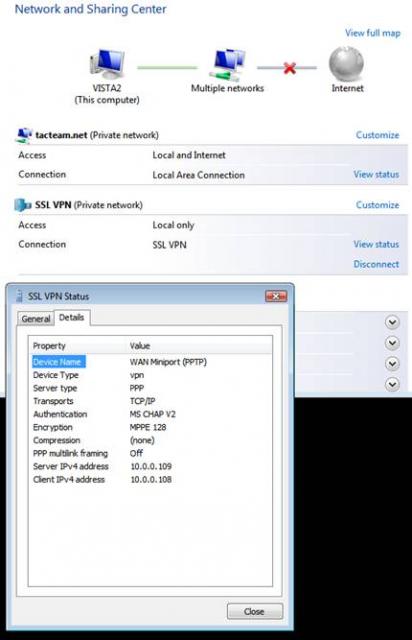

- В окне Сеть и коммутационный центр, нажмите на ссылку Показать статус в разделе SSL VPN, как показано на рисунке ниже. В диалоговом окне Статус SSL VPN вы увидите, что тип соединения VPN — это PPTP. Нажмите Закрыть в диалоговом окне Статус SSL VPN.

Рисунок 15

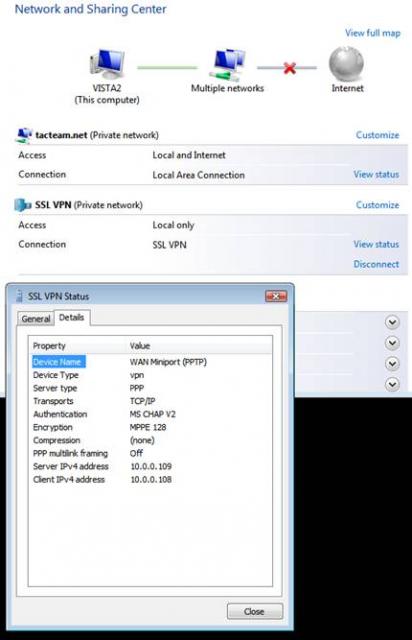

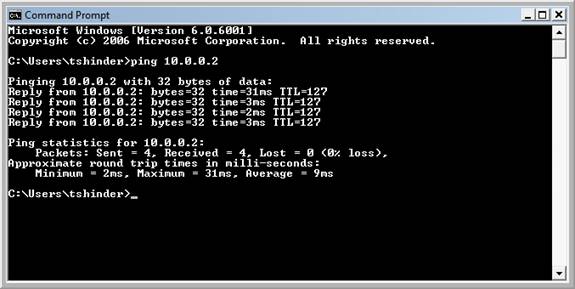

- Откройте окно командной строки и отправьте команду ping на контроллер домена. В этом примере IP адрес контроллера домена будет 10.0.0.2. Если ваше VPN соединение успешное, вы получите ping ответ с контроллера домена.

Рисунок 16

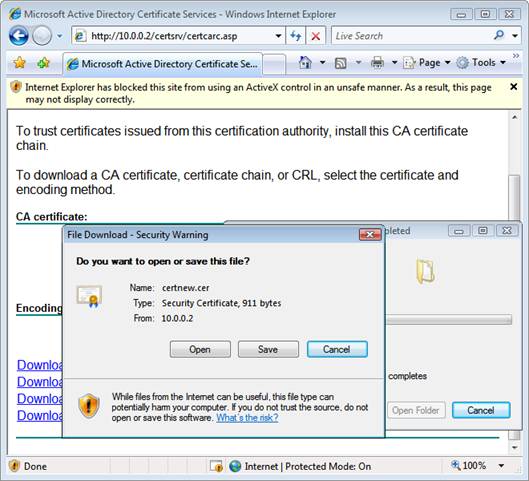

Получение CA Certificate с Enterprise CA

Клиент SSL VPN должен доверять CA, который выпустил сертификат, используемый VPN сервером. Чтобы создать это доверие, нам нужно установить CA сертификат на CA, выпустивший сертификат для VPN сервера. Мы можем это сделать, подключившись к веб сайту регистрации на CA во внутренней сети и установив сертификат VPN клиента в его хранилище Trusted Root Certification Authorities.

Для получения сертификата с сайта регистрации выполните следующие шаги:

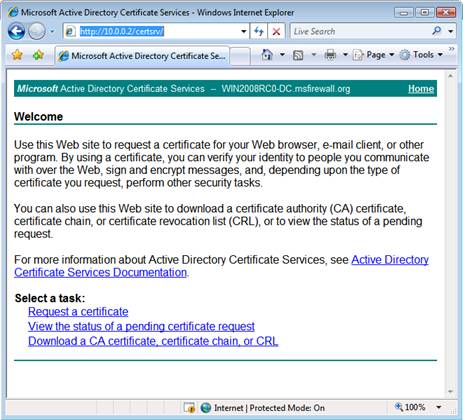

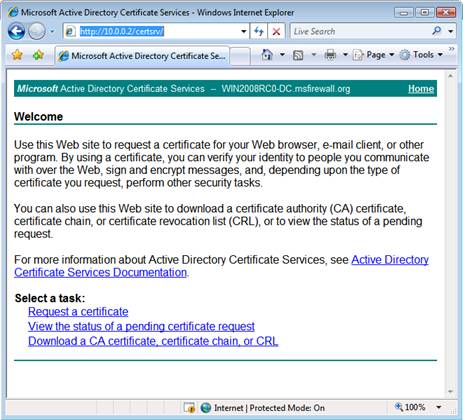

- На клиенте VPN, подключенном к VPN серверу через PPTP соединение, введите http://10.0.0.2/certsrv в строке адреса в обозревателе Internet Explorer и нажмите ENTER.

- Введите имя пользователя и пароль, используемый в мандатном диалоговом окне. В этом примере мы будем использовать имя пользователя и пароль учетной записи администратора домена по умолчанию.

- На странице Приветствие сайта регистрации перейдите по ссылке Загрузить сертификат CA, цепь сертификатов или CRL.

Рисунок 17

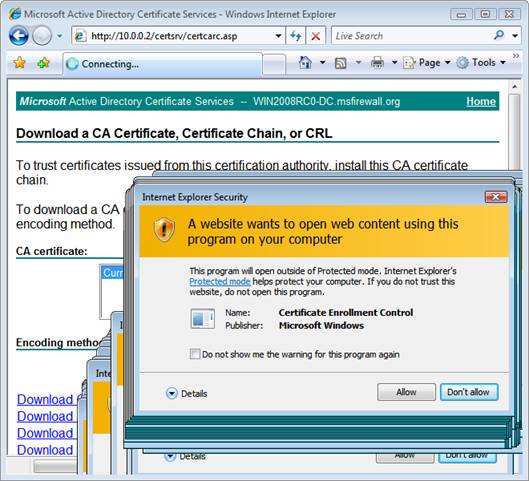

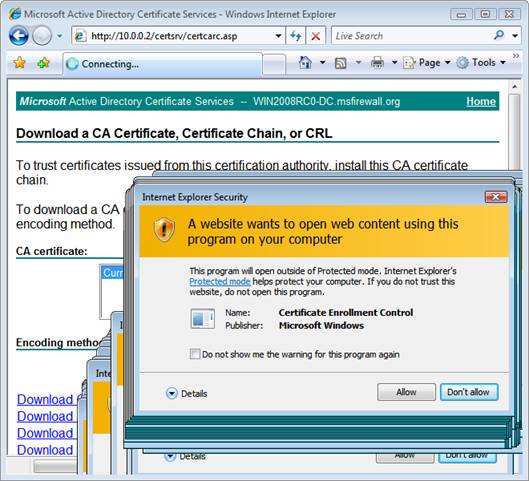

- В диалоговом окне, предупреждающем вас о том, что Веб сайт хочет открыть веб содержимое, используя эту программу на вашем компьютере, нажмите Разрешить. Затем нажмите Закрыть в диалоговом окне Вы заметили информационное окно, если оно появится.

Рисунок 18

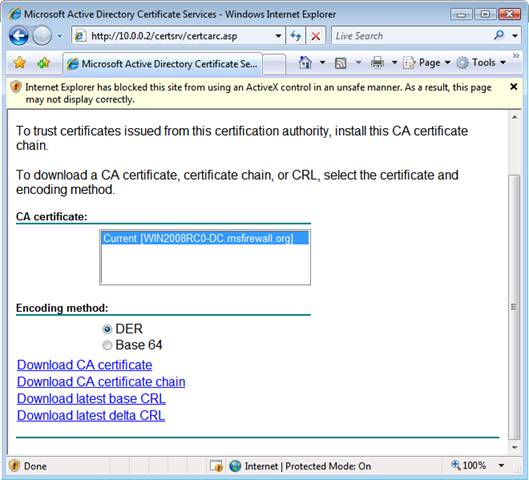

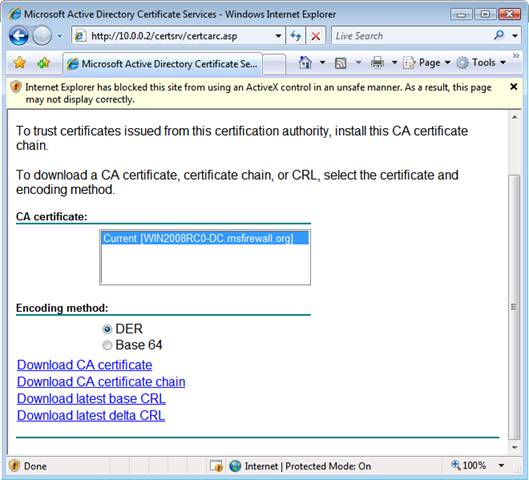

- Обратите внимание на то, что информационное окно информирует вас о том, что веб сайт мог быть отображен некорректно, поскольку контроль элементов ActiveX заблокирован. Это не должно вызывать никаких проблем, так как мы будем загружать CA сертификат, и использовать консоль Certificates MMC для его установки. Нажмите на ссылку Загрузить CA сертификат.

Рисунок 19

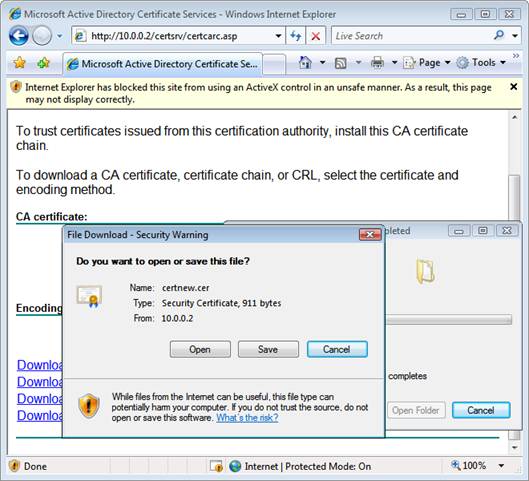

- В диалоговом окне Предупреждение безопасности загрузки файла жмем кнопку Сохранить. Сохраняем сертификат на рабочий стол.

Рисунок 20

- Нажимаем Закрыть в диалоговом окне Загрузка завершена.

- Закрываем Internet Explorer.

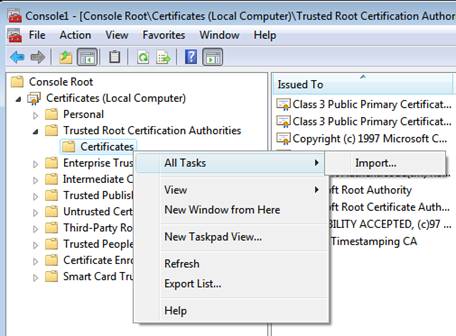

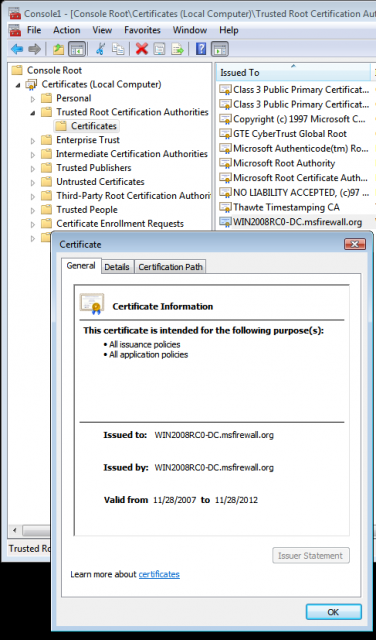

Теперь нам нужно установить сертификат CA в хранилище Trusted Root Certification Authorities Certificate Store машины клиента VPN. Для этого нужно сделать следующее:

- Жмем Пуск, затем вводим mmc в строку поиска и нажимаем ENTER.

- Жмем Продолжить в диалоговом окне UAC.

- В окне Консоль1 жмем меню Файл, а затем жмем Добавить/Удалить оснастку.

- В диалоговом окне Добавить или Удалить оснастки выбираем Сертификаты в списке Доступные оснастки, затем нажимаем Добавить.

- На странице Оснастки сертификатов выбираем опцию Учетная запись компьютера и жмем Закончить.

- На странице Выбрать компьютер выбираем опцию Локальный компьютер и жмем Закончить.

- Жмем OK в диалоговом окне Добавить или удалить оснастки.

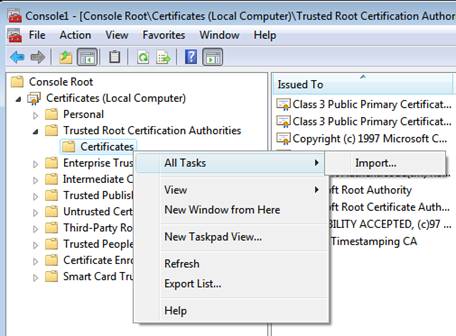

- В левой панели консоли разворачиваем вкладку Сертификаты (Локальный компьютер) и затем разворачиваем вкладку Trusted Root Certification Authorities. Жмем по вкладке Сертификаты. Правой клавишей нажимаем на вкладке Сертификаты, выбираем Все задания и жмем Импорт.

Рисунок 21

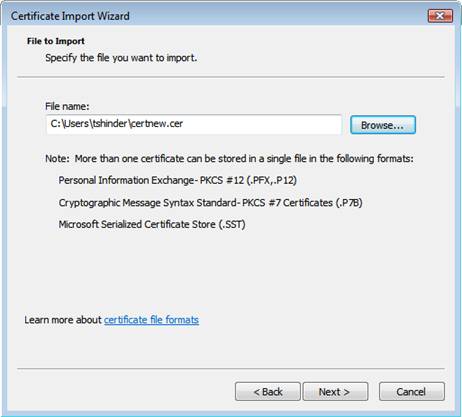

- Жмем Далее в окне Welcome to the Certificate Import Wizard.

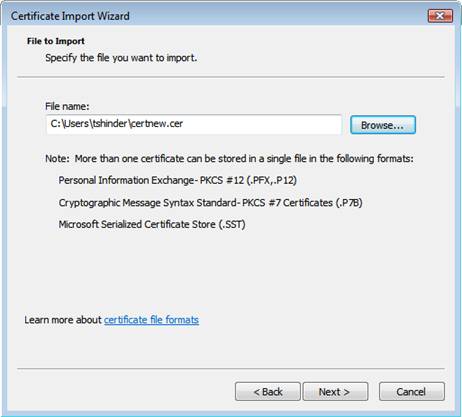

- На странице Импортируемый файл жмем кнопку Обзор, чтобы найти сертификат, и затем жмем Далее.

Рисунок 22

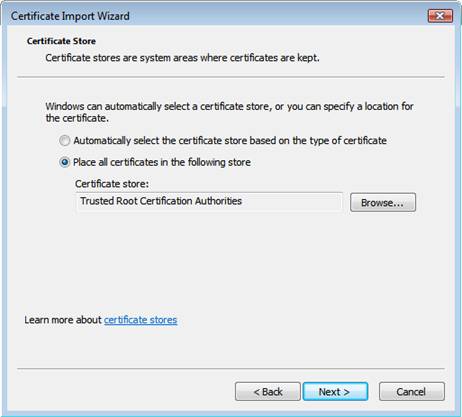

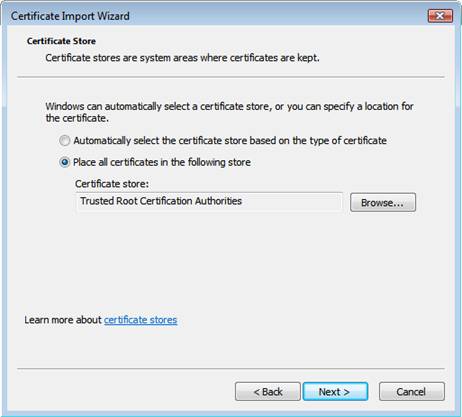

- На странице Хранилище сертификатов смотрим, что опция Разместить все сертификаты в данном хранилище выбрана, и, что хранилище Trusted Root Certification Authorities есть в списке. Жмем Далее.

Рисунок 23

- Жмем Закончить на странице Завершение импорта сертификатов.

- Жмем OK в диалоговом окне, информирующем о том, что импорт прошел успешно.

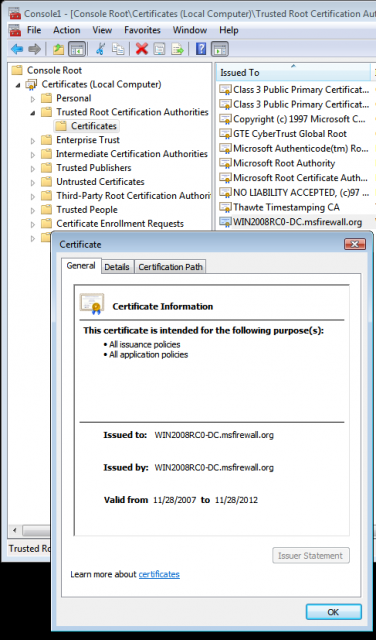

- Теперь в консоли появится сертификат, как показано на рисунке ниже.

Рисунок 24

- Закрываем консоль MMC.

Настройка клиента на использование SSTP и подключение к VPN серверу через SSTP

И вот почти все готово! Теперь нам нужно отключить VPN соединение и настроить VPN клиента на использование SSTP для VPN протокола. В производственном окружении вам не придется использовать этот шаг для пользователей, так как вы будете использовать пакет Connection Manager Administration Kit для создания VPN объекта соединения для пользователя, который будет включать клиента, использующего SSTP, или вы будете настраивать только SSTP порты на VPN сервере.

Все зависит от конфигурации окружения, поскольку вам нужно распределить время так, чтобы пользователи смогли в течение некоторого времени использовать PPTP, пока вы устанавливаете сертификаты. Конечно, вы можете установить сертификаты CA не через сеть, то есть посредством загрузки с веб сайта или по электронной почте, и в этом случае вам не придется разрешать пользователям PPTP. Но тогда, если какие-то клиенты не поддерживают SSTP, вам потребуется разрешить PPTP или L2TP/IPSec, и вы не сможете отключить все не-SSTP порты. В таком случае вам придется полагаться на ручную настройку или на обновленный пакет CMAK.

Еще одним вариантом здесь может стать привязка SSTP клиента к определенному IP адресу на RRAS сервере. В этом случае вы сможете создать пользовательский пакет CMAK, который ссылается только на IP адрес на SSL VPN сервере, прослушивающем сеть на предмет входящих SSTP соединений. Другие адреса на сервере SSTP VPN будут прослушивать сеть на предмет PPTP и/или L2TP/IPSec соединений.

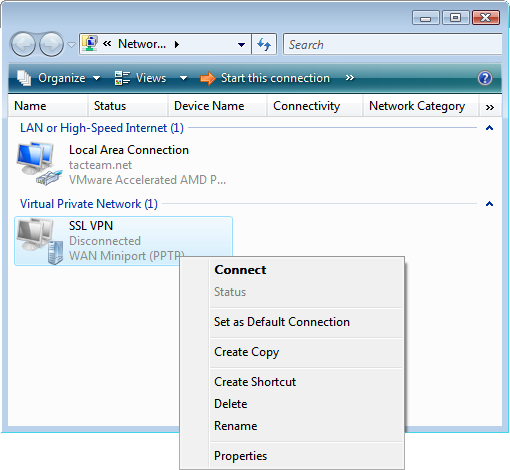

Выполните следующие шаги для того, чтобы отключить PPTP сеанс и настроить объект подключения VPN клиента на использование SSTP:

- На компьютере VPN клиента откройте окно Сеть и коммутационный центр, как делали ранее.

- В окне Сеть и коммутационный центр нажмите на ссылку Разъединить, которая находиться прямо под ссылкой Показать статус. Раздел SSL VPN исчезнет из окна Сеть и коммутационный центр.

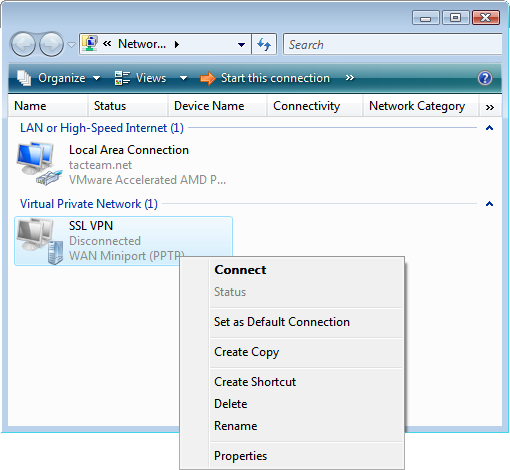

- В окне Сеть и коммутационный центр нажмите на ссылку Управление сетевыми подключениями.

- Правой клавишей кликните по ссылке SSL VPN и выберите вкладку Свойства.

Рисунок 25

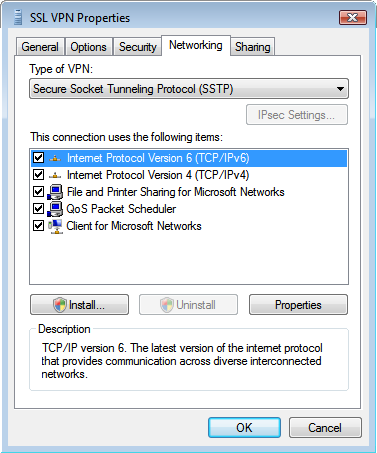

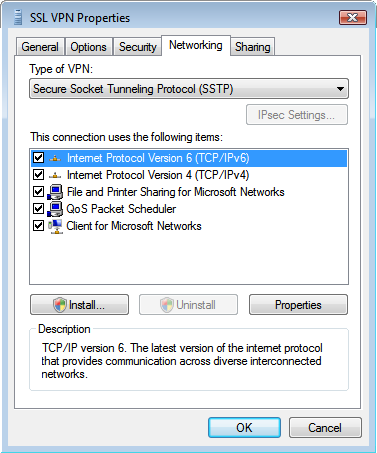

- В диалоговом окне Свойства SSL VPN перейдите по вкладке Сеть. В окне Тип VPN нажмите стрелку вниз и выберите опцию Secure Socket Tunneling Protocol (SSTP), затем нажмите OK.

Рисунок 26

- Дважды кликните по объекту подключения SSL VPN в окне Сетевые подключения.

- В диалоговом окне Подключить SSL VPN нажмите кнопку Соединить.

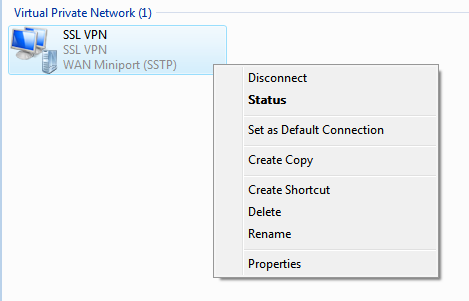

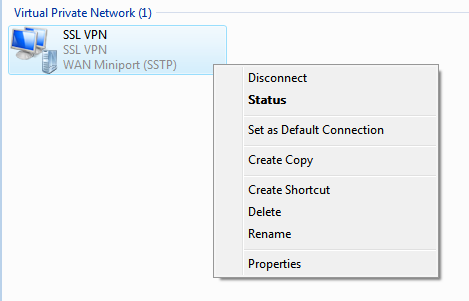

- Когда подключение выполнено, кликните правой клавишей на объекте подключения SSL VPN в окне Сетевые подключения и выберите опцию Статус.

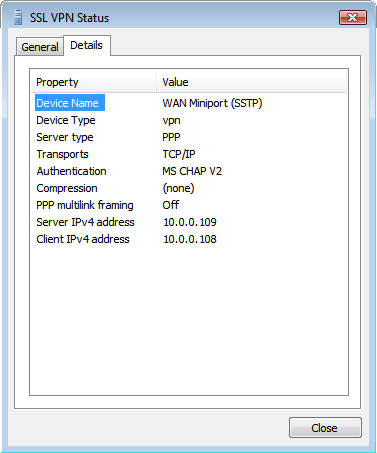

Рисунок 27

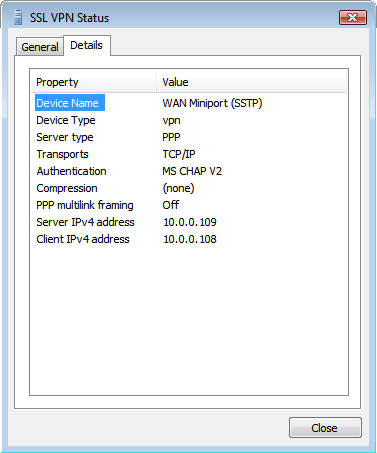

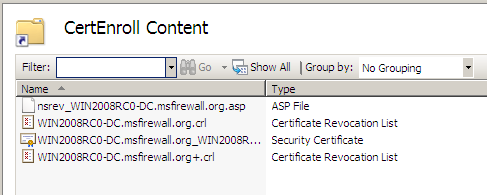

- В диалоговом окне Статус SSL VPN вы увидите, что было создано соединение SSTP WAN Miniport.

Рисунок 28

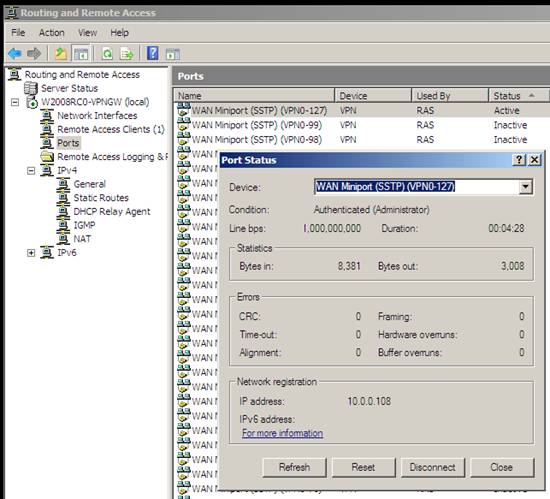

- Если вы зайдете на VPN сервер и откроете Консоль маршрутизации и удаленного доступа, вы убедитесь в том, что SSTP соединение было создано.

Рисунок 29

Заключение

В этой заключительной части нашей серии статей о том, как собрать вместе SSL VPN сервер, используя Windows Server 2008, мы закончили настройку учетной записи пользователя, CRL веб сайта и SSL VPN клиента. Мы также закончили создание SSTP соединения и подтвердили, что оно было успешным. Благодарю!

Источник www.windowsecurity.com

Смотрите также: Tags: dns, l2tp, tun, tunnel, vpn

https://gruzivezu.ru как открыть сто автосервис самообслуживания.

Exchange 2007

Если вы хотите прочитать предыдущие части этой серии статей, перейдите по ссылкам:

Проведение мониторинга Exchange 2007 с помощью диспетчера System ...

[+]

Введение

В этой статье из нескольких частей я хочу показать вам процесс, который недавно использовал для перехода с существующей среды Exchange 2003 ...

[+]

Если вы пропустили первую часть этой серии, пожалуйста, прочтите ее по ссылке Использование инструмента Exchange Server Remote Connectivity Analyzer Tool (Часть ...

[+]

Если вы пропустили предыдущую часть этой серии статей, перейдите по ссылке Мониторинг Exchange 2007 с помощью диспетчера System Center Operations ...

[+]

Если вы пропустили предыдущие части этой серии статей, перейдите по ссылкам:

Подробное рассмотрение подготовки Active Directory для Exchange 2007 (часть 1)

...

[+]

If you missed the previous parts in this article series please read:

Exchange 2007 Install and Configuration from the command line (Part ...

[+]

Инструмент ExRCA

Текущий выпуск инструмента предоставляется только в целях тестирования и оснащен 5 опциями:

Тест подключения Outlook 2007 Autodiscover

Тест подключения Outlook 2003 RPC ...

[+]

Если вы хотите прочитать предыдущие части этой серии статей, перейдите по ссылкам:

Развертывание сервера Exchange 2007 Edge Transport (часть 1)

Развертывание ...

[+]

Если вы пропустили первую статью данного цикла, пожалуйста, перейдите по ссылке: Exchange 2007 Install and Configuration from the command line (Part ...

[+]

Если вы пропустили предыдущую часть этой серии статей, перейдите по ссылке Использование интегрированных сценариев Using Exchange Server 2007 – часть ...

[+]