Если вы пропустили первую часть этой серии, пожалуйста, прочитайте:Network Access Protection, Revisited (Part 1).

В первой части этой серии я говорил о том, что такое защита сетевого доступа и почему это так важно. В этой статье я хочу продолжить беседу, показав вам, как подготовить сетевую инфраструктуру к полному использованию защиты сетевой инфраструктуры.

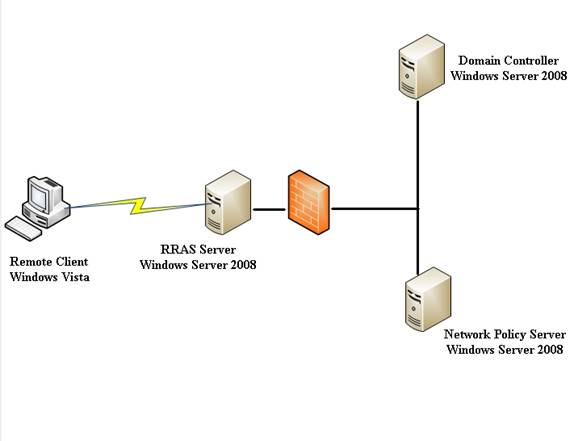

Применение защиты сетевого доступа требует использования нескольких серверов, каждый из которых выполняет определенную роль. Как вы можете видеть на рисунке ниже, мы собираемся использовать сервер маршрутизации и удаленного доступа, контроллер доменов, а также сервер сетевой политики.

Рисунок A: Применение защиты сетевого доступа требует использования нескольких серверов

Как вы видите на диаграмме, клиент Windows Vista соединяется с сервером Windows 2008, на котором запущена служба удаленного доступа (RRAS). Этот сервер действует как VPN сервер сети. Клиент Windows Vista соединяется с VPN сервером обычным образом.

Когда удаленный пользователь соединяется с VPN сервером, логин и пароль пользователя проверяются с помощью протокола RADIUS. Сервер сетевой политики затем определяет, какие политики являются рабочими, и что должно случиться, если поведение удаленного клиента выходит за рамки предполагаемого.

В тестовой среде можно было использовать только один физический сервер в качестве хоста для роли маршрутизатора и сервиса удаленного доступа и для роли сервера сетевой политики. В реальных условиях VPN серверы существуют на периметре сети, и, если вы расположите сервер сетевой политики на периметре сети, это полностью подорвет безопасность вашей сети.

Если вы посмотрите на Рисунок A, вы увидите, что один из необходимых серверов – это контроллер домена. Не следует считать его отдельным сервером, скорее его нужно воспринимать как целую инфраструктуру Active Directory. Как вы, я надеюсь, знаете, Active Directory не может функционировать без DNS сервера. В таком случае, если бы диаграмма точно представляла действующую сеть, DNS службы выполнялись бы на контроллере домена. Конечно же, в действующих организациях обычно используется множество контроллеров домена и специализированных DNS серверов.

Дополнительное требование к инфраструктуре, не показанное на диаграмме, — это центр сертификации компании. К счастью, можно настроить Windows для работы в этом качестве. В этой серии статей я буду настраивать контроллер домена функционировать как наш центр сертификации. Если бы мы производили развертывание в реальном мире, может, вам захотелось бы использовать специальный сервер в качестве центра сертификации из-за чувствительности цифровых сертификатов.

Процедура развертывания центра сертификации немного различается в зависимости от того, устанавливаете вы службы на сервер Windows 2003 или на Windows 2008. Поскольку я пишу эту серию статей для того, чтобы познакомить вас поближе с Windows 2008 Server, следующая процедура установки служб сертификации проводится именно для Windows 2008 Server.

Перед демонстрацией установки служб сертификации вы должны запомнить, что в реальном мире вам будет необходимо предпринять специальные меры, чтобы убедиться в обеспечении максимальной надежности центра сертификации компании. Ведь если кто-либо сможет подделать центр сертификации, он тем самым завладеет вашей сетью. Поскольку целью статьи является рассказ о защите сетевого доступа, а не о сертификационных службах, я покажу вам только то, что нужно для того, чтобы центр сертификации был установлен и запущен. В реальном мире вам придется потратить гораздо больше времени и сил на конфигурацию сервера.

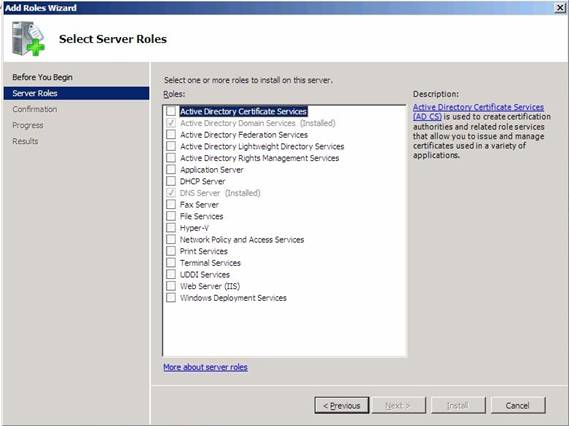

Процесс развертывания начинается с открытия менеджера Server Manager в Windows 2008 Server. Выберите опцию Roles из консольного дерева. Затем щелкните на ссылку Add Roles в секции Roles Summary в консоли. После этого Windows запустит мастер Add Roles Wizard. Щелкните Next на экране приветствия мастера. Теперь вы увидите список всех доступных ролей (Рисунок B). Выберите из списка Active Directory Certificate Server. Щелкните Next для продолжения.

Рисунок B: Список всех ролей, доступных вам

Теперь вы увидите экран, на котором вам представляют сертификационные службы и дают некоторые предостережения. Щелкните Next для продолжения, и вы увидите другой экран, на котором вам предлагается выбрать компоненты, которые вы хотите установить. Выберите Certification Authority и Certificate Authority Web Enrollment.

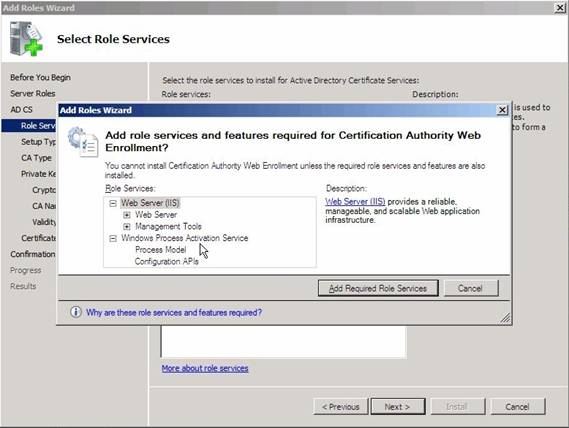

Теперь вы должны увидеть экран, аналогичный показанному на Рисунке C, на котором упоминается необходимость установить некоторые дополнительные роли перед тем, как устанавливать роль Certificate Authority Web Enrollment. Щелкните на кнопку Add Required Role Service, а затем на кнопку Next.

Рисунок C: Роль Certificate Services Web Enrollment не может функционировать без IIS

Теперь вы увидите экран, на котором вам предлагается создать центр сертификации компании или отдельный центр сертификации. Выберите опцию Enterprise Certificate Authority и щелкните Next. Теперь вас спросят, должен ли этот сервер действовать как корневой центр сертификации или как подчиненный центр сертификации. Поскольку это первый (и единственный) центр сертификации в нашей среде, необходимо выбрать опцию Root CA. Щелкните Next.

Мастер теперь вас спросит, хотите ли вы создать новый приватный ключ или вы хотите использовать уже существующий ключ. Опять же, поскольку у нас с вами тестовая установка, выбирайте опцию создания нового приватного ключа и щелкайте Next.

На следующем экране вас спросят, создавать ли новый приватный ключ или следует использовать уже существующий. Поскольку приватных ключей у нас пока нет, мы выбираем опцию создания нового приватного ключа. Щелкните Next.

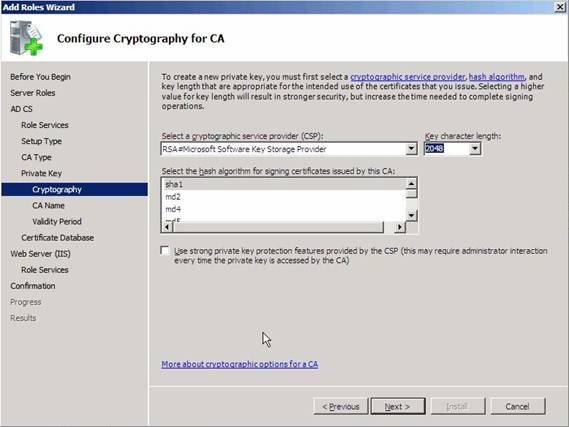

Теперь вы должны увидеть экран, аналогичный показанному на Рисунке D, на котором вас просят выбрать провайдера криптографической службы, длину ключа и алгоритм хеширования. В реальном мире вам необходимо будет тщательно проверить все эти параметры. Поскольку мы создаем центр сертификации только для демонстрационных целей, просто согласитесь с настройками по умолчанию и щелкните Next.

Рисунок D: Выбор правильных криптографических настроек было бы критичным по безопасности в реальном мире

На следующем экране, который вы увидите, вам дается возможность определить стандартное имя и суффикс отличительного имени для центра сертификации. Опять же, соглашайтесь с настройками по умолчанию и щелкайте Next.

Теперь вы увидите экран, на котором вас спрашивают, как долго будут действенны сертификаты. Период времени по умолчанию – 5 лет, что нормально для наших целей, так что просто щелкайте Next. На следующем экране вас спрашивают, где должны располагаться базы данных сертификатов и соответствующие логи транзакций. В производственной среде выбор правильных локаций очень важен для безопасности и устойчивости к ошибкам. В нашем случае просто соглашаемся с настройками по умолчанию и щелкаем Next.

Как вы помните, нам еще нужно установить дополнительную роль, чтобы поддерживать роль Certificate Services Web Enrollment. Поэтому на следующем экране вы увидите приглашение к установке IIS. Щелкните Next для перехода к следующему экрану, на котором вам нужно указать, какие компоненты Web Server вы хотите установить. Важно понимать, что Windows уже сделал адекватный выбор за вас, поэтому можно просто нажимать Next.

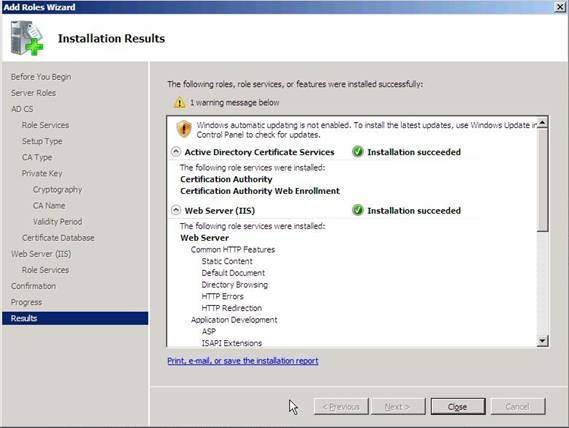

Теперь вы увидите экран, детализирующий опции, вами выбранные. Щелкните на кнопку Install, и Windows скопирует нужные файлы и настроит базовые службы. Когда процесс завершается, на результирующем экране будет указано, что роли установлены успешно (Рисунок E). Щелкните Close для завершения процесса.

Рисунок E: Когда процесс установки завершится, щелкните кнопку Close

В этой статье я показал вам, как настроить центр сертификации компании. Теперь пришло время начинать настройку VPN сервера, чем мы и займемся в части 3 данной серии.

www.windowsnetworking.com

Tags: dns, vpn, Windows 2008, Windows Vista