В данной статье мы обсудим управление VoIP PBX, и почему данное приложение следует считать службой, которая требует тщательного внимания со стороны сетевого администратора. Мы покажем, как голосовые соединения связаны с сетями данных, и как эффективно и безопасно внедрить PBX в сетевую инфраструктуру.

Сегодня сетевые администраторы имеют в своей сети различные типы соединений. В то время как такие протоколы и службы, как электронная почта, Интернет, SMTP и HTTP, хорошо известны и методы их защиты понятны и широко освещены, VoIP часто непонятен. С объединением голосовых сетей и сетей данных происходит объединение ролей внутри самой организации. Сотрудники отделов ИТ и Телекома разделены не четко, из-за чего может происходить наложение ролей. Часто это ведет к неправильному пониманию персоналом своих обязанностей по поддержке систем, с которыми они не знакомы, в непривычном им окружении.

Это, однако, не означает, что управление голосовыми соединениями и данными сложно и трудно для понимания. На самом деле, по причине объединения и того, что VoIP требует использование протокола IP, который является основой сетей данных, мы не должны воспринимать инфраструктуру VoIP отдельно от инфраструктуры обычных данных. Посмотрев на установку обычной сети, мы увидим, что, используя те же самые принципы сетей данных, мы можем разработать безопасную и стабильно работающую инфраструктуру VoIP. В нашем примере мы рассмотрим сеть с внешними и внутренними серверами, обычными при работе электронной почты и других приложений.

При обсуждении безопасности и доступности службы внутри сети много времени уделяется точкам входа. Мы должны задать себе следующие вопросы:

Можно обратить внимание еще на несколько точек, но обычно мы больше заботимся о соединениях, путях входа и выхода в наши сети и о том, кто их использует. Идеи и методы, применяемые при защите данных в сетях IP, абсолютно верны и для VoIP PBX. Главная сложность состоит в том, что PBX может быть конечным оборудованием телефонной линии. Из-за этого мы обязаны воспринимать это устройство также как и любое другое устройство (например, граничный маршрутизатор), выведенное во внешнюю сеть. Поэтому, нельзя доверять трафику, проходящему через эту точку, и между устройством и остальной сетью желательно установить брандмауэр и/или систему обнаружения вторжения.

Обычно системы PBX устанавливаются прямо в корпоративной локальной сети и подключается прямо к PSTN, и после установки IP-соединения разрешены к напрямую к PBX (Рисунок 1).

Рисунок 1: Обычное (плохое) расположение PBX

Такое расположение может стать серьезной угрозой для внутренней сети, поскольку в этом случае сеть не защищена от проникновения со стороны PBX через PSTN и обладает ограниченной защитой со стороны Интернета. Уязвимость с внешней стороны PBX дает злоумышленникам свободный доступ к нашей внутренней сети, и единственной преградой для них будет шлюз и брандмауэр/система IDS на внешнем интерфейсе.

Столкнувшись с подобной топологией сети с почтовыми серверами, имеющими прямой доступ во внешнюю сеть и соединенными с локальной сетью, мы, скорее всего, обеспокоимся отсутствием защиты на данном уровне. Возникает вопрос: как можно добавить уровни защиты VoIP PBX с соединениями не только во внешнюю сеть, но с различными поставщиками услуг телефонии.

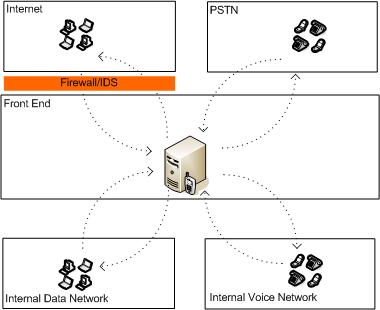

Хотя существует большое количество устройств для телефонии, способных защищать системы VoIP, на IP-брандмауэры и IDS-системы с поддержкой VoIP часто не обращают должного внимания, но их следует включить в нашу схему, поскольку они дают дополнительный уровень защиты между внешними и внутренними системами. На Рисунке 2 показано с точки зрения сети данных, как управляются VoIP-системы внутри нашей инфраструктуры. Для получения дополнительной безопасности следует в дальнейшем изолировать данную систему для получения отдельной демилитаризованной зоны для PBX.

Рисунок 2: Объединение голоса и данных

На Рисунке 2 показано несколько отдельных сетевых сегментов и их разделение с помощью брандмауэров/систем IDS. Данная топология предполагает большую изолированность, чем показанная выше, и становится видно эффективное использование технологий, разработанных для защиты IP-сетей, для безопасности VoIP. На данном этапе мы не внедряем ничего, кроме стандартного брандмауэра и систем обнаружения вторжения, которые мы использовали бы при защите почтовых и web-серверов. Если мы тщательно протестируем каждый сегмент и его функции, мы увидим, в чем именно состоит защита.

Интернет

Из Интернета системой VoIP в основном пользуются два типа пользователей:

Эти пользователи могут входит на внешнюю систему PBX напрямую. При входящих звонках VoIP мы попадаем на первый уровень защиты, который в точности похож на то, что мы делаем с почтовыми и web-серверами и другими серверами приложений. Можно видеть пример таких серверов на Рисунке 2: данная схема похожа на обычную установку с внутренними и внешними серверами.

PSTN

Наши соединения PSTN могут быть любым количеством соединений T1/E1/ISDN/POTS с различными провайдерами услуг Телекома. В традиционных PBX эти соединения идут напрямую в нашу единственную систему PBX, с которой соединены и наши пользователи. Для предотвращения этого, в нашем случае, мы решили использовать внешнюю систему PBX точно таким же способом, как почтовые и web-системы для защиты внутренней сети от внешних атак. Трафик между соединением PSTN и нашей внешней системой PBX будет нашими входящими и исходящими звонками по каналам PSTN. Все, что проходит дальше, проходит через нашу внутреннюю систему PBX, а потому через наш брандмауэр/систему IDS.

Внешняя сторона

Наш внешний сервер управляет всем трафиком, который может стать внешней угрозой. Он напрямую соединен с PSTN и Интернетом и обрабатывает все входящие соединения до того, как пропустить их дальше в нашу сеть. Внешняя система PBX обладает IP-соединением, таким как каналами SIP или IAX, с внутренней системой. Все соединения между системами до того, как попасть в локальную сеть, проходят через брандмауэр и систему IDS.

Внутренняя сеть данных

В данной сети находятся наши рабочие станции и другие устройства работы с внутренними данными. Если на наших рабочих станциях установлены программы телефонии, они могут соединяться с внутренними серверами, и если им необходимо сделать или принять звонок от пользователей вне локальной сети (в Интернете или через PSTN), их звонки будут переадресованы для маршрутизации внешней системе PBX.

Внутренняя голосовая сеть

В данной сети содержатся обычные телефонные аппараты, которые могут быть соединены напрямую с PBX. Однако, поскольку мы разделили нашу сеть внешними и внутренними серверами, для того, что бы устройства из разных сегментов могли звонить друг другу, соединения должны проходить через брандмауэр и систему IDS в качестве IP-трафика.

Системы VoIP, представляющие элементы телефонии в сетях данных, могут рассматриваться также, как и любая другая служба, обладающая IP-компонентом. Мы видели, что мы можем эффективно сегментировать и управлять доступом в сеть служб VoIP с помощью методов и технологий, уже существующих в нашей системе. Мы можем сократить риски, связанные с внедрением VoIP, тщательно спланировав все аспекты и памятуя о том, что VoIP наполовину состоит из IP.

www.windowsnetworking.com

Tags: voip