Если вы думали, что системы Windows Vista с новейшим антивирусным ПО и обновлениями, с Internet Explorer или Firefox достаточно для того, чтобы чувствовать себя в безопасности при работе в Интернете, вы сильно ошибались. Существует новый высокотехнологичный вид атаки через Интернет. Новая атака — из набора MPACK, доступна при атаке из-за границы. На сегодняшний день большинство заграничных стран подверглось атаке, но ее действие настолько скрытно, что и в США она появится очень скоро. Существуют способы защиты, и если вы не предпримете некоторых действий, вас наверняка атакует и заразит MPACK.

Команда русских хакеров разработала набор еще в 2006 и продавала его по цене от $300 до $1000. Его очень просто использовать, и он может прийти с другим средством под названием DreamDownloader (Рисунок 1). Это средство, которое используется для создания загрузчиков, обычно продаваемых MPACK. DreamDownloader используется простым внесением URL файла, который надо загрузить, и средство создает исполняемый файл, осуществляющий задачу.

Рисунок 1. DreamDownloader используется вместе с набором MPACK

Проблема в том, что эти наборы и средства используются в комбинации для изменения Web страниц на обычных Web сайтах. Измененная Web страница содержит новые Iframe-записи. Новая запись коротка, но эффективна. Пример:

<html>

<head>

<title>Inline Frames - demonstration</title>

</head>

<body>

The material below comes from the website http://example.com

<iframe src="http://example.com"

frameborder="0" scrolling="no">

Alternative text for browsers that do not understand IFrames.

</iframe>

</body>

</html>

Эта запись перенаправляет браузер на другой Web сайт, как только загрузится текущий сайт. Если не установлена последнее обновление антивируса, такое вредоносное перенаправление остается незамеченным. На другом конце перенаправления находится PHP сервер, на котором запущен MPACK.

Сервер с MPACK очень умен, так как он должен определить, что запущено на целевом компьютере, чтобы атаковать. На этом компьютере оценивается ОС и браузер, после чего загружаются некоторые конкретные файлы, которые затем будут установлены на целевой компьютер. Эти файлы, обычно дополнительные корневые наборы или средства перехвата нажатий клавиш, могут быть установлены без какого-либо предупреждения пользователя о том, что что-то происходит. Уже на этом этапе компьютер подвергается риску, и очень сложно при этом что-либо заметить. Эта ссылка дает более глубокое представление о типичном сценарии атаки.

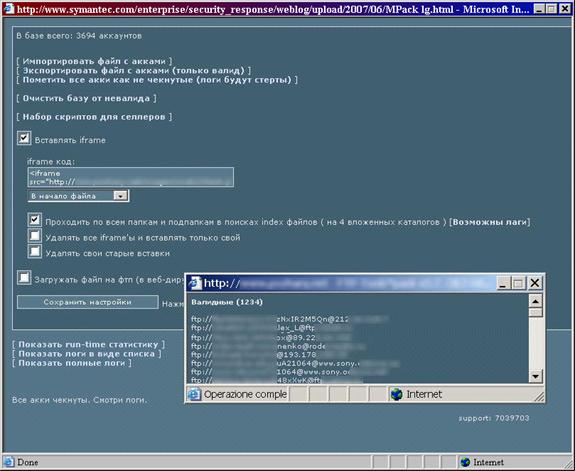

Хакеры используют эти уязвимости с помощью менеджера iFrame Manager для постоянного подключения к зараженному Web серверу (Рисунок 2). Это означает, что если даже Web сайт вылечивается, его снова заражает хакер, использующий менеджер через регулярные промежутки времени. Единственный способ избежать этого — сменить пароль, связанный с FTP сервером, используемым на регулярной основе. Для более подробной информации по менеджеру IFrame Manager посмотрите этот ролик на YouTube.)

Рисунок 2. FTP менеджер.

Как компьютерный пользователь, работающий с Интернетом, вы в опасности. Атака может произойти практически на любой сайт, пока он подвергается опасности. Вы всего лишь соединяетесь с Web сайтом, может быть, единственным за долгие годы. Если сайт заражен, вас об этом не предупредят, кроме того случая, когда вы используете соответствующее антивирусное, антишпионское или другое средство безопасности.

Очень просто попасться на эту атаку, чего вы, конечно же, не хотите! Если вы игнорируете обычные правила безопасности, которые везде документированы, вы под угрозой и наверняка будете заражены. Игнорирование хорошей безопасности — самый простой способ заразиться MPACK.

Проблема в том, что даже если вы используете новейшие обновления антивирусных баз, вы все еще под угрозой. Из-за того, что набор MPACK постоянно обновляется. Сейчас его версия v0.84. Производитель MPACK гарантирует, что никакое антивирусное ПО не сможет обнаружить последние версии.

Поэтому вам нужно также запустить дополнительное программное обеспечение или настроить компьютеры с ОС Windows на обнаружение вредоносной деятельности. Это включает использование Windows Vista, в которой включен UAC. Нужно также запустить брандмауэр либо на границе сети, либо на локальном компьютере. Если вы не примете этих мер предосторожности, вы вполне можете в один момент заразиться MPACK.

Мне бы хотелось предложить вам какие-нибудь эффектные трюки или настройки, которые бы помогли защититься от MPACK. К сожалению, MPACK похож на все остальное, когда речь заходит о защите вашего компьютера и сети. Если вы используете испытанные и верные методы безопасности, вы обойдете MPACK, и ваш компьютер будет чист.

Вот список вещей, которые должны быть сделаны для обеспечения защиты от MPACK. В действительности, эти действия защитят от любой опасности, с которой вы можете столкнуться при использовании Интернета и электронной почты.

После применения этих мер вы максимально приблизитесь к тому, чтобы ликвидировать все виды угроз заражения для вашего компьютера. Это, конечно, не серебряная пуля, поэтому список достаточно длинен. Вы должны быть очень предусмотрительны в вопросах безопасности при работе с Интернет. Хакеры становятся все более ловкими, поэтому следование за ними должно стать полноценной работой.

Итак, как же остаться в безопасности и вдали от MPACK? Ответ прост, как и в случаях с другими вредоносными вирусами, шпионскими программами и Троянами, которые прошли через IT сообщество на протяжении последних лет. Будьте предусмотрительны при работе во всемирной сети, не открывайте подозрительные электронные письма от неизвестных отправителей и т.д. С MPACK немного другая ситуация, так как он может изменить способ проникновения на легальный Web сайт, но если у вас работают соответствующие свойства операционной системы (UAC и брандмауэр в Vista), вас предупредят о таком поведении до того, как вы сможете заразиться. Принятие мер и использование лучших техник безопасности — более чем достаточно для того, чтобы защитить вас до того, как вы сможете получить вирусную защиту, необходимую для уничтожения MPACK.

Источник www.windowsecurity.com

Tags: ftp, nat, Windows Vista