Если вы хотите ознакомиться с остальными частями этой статьи, пожалуйста, прочитайте:

Во второй части этой статьи мы остановились на том, что настроили и связали наше вредоносное программное обеспечение (malware) с помощью переплетчика под названием YAB. Теперь мы попробуем запустить наше связанное вредоносное программное обеспечение. Наша задача заключается в том, чтобы узнать, как выглядит и как ведет себя это программное обеспечение, после того, как его выполнит ничего не подозревающий пользователь. Если вы помните, мы использовали реальную иконку для игры Pong.exe для нашего вредоносного программного обеспечения, чтобы все выглядело еще более правдоподобно.

Мы будет отслеживать реальное поведение самого вредоносного программного обеспечения с помощью нескольких инструментов, о которых я рассказывал ранее. А именно, мы будем использовать Regmon и Filemon. С помощью этих двух программ, работающих в фоновом режиме при запуске вредоносного программного обеспечения, мы сможем увидеть, что оно делает, и убедиться в том, что наше связанное вредоносное программное обеспечение работает так, как ожидалось. Если вы еще не установили эти программы на своем компьютере, то, пожалуйста, сделайте это сейчас. После этого запустите их и отключите все запущенные фоновые процессы. Это позволит нам отследить только новые процессы, которые будут запущены после запуска вредоносного программного обеспечения.

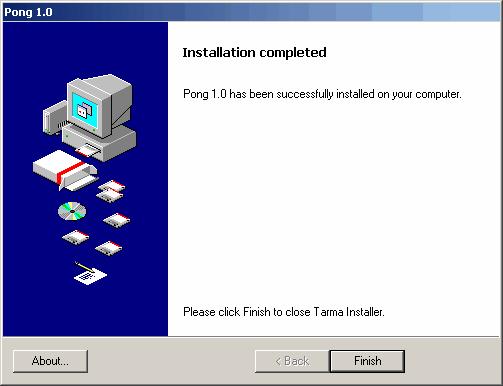

Теперь, как упоминалось выше, давайте посмотрим, как выглядит это вредоносное программное обеспечение (malware) с точки зрения пользователя. Поэтому, давайте его запустим. В рамках этой статьи мы предположим, что вредоносное программное обеспечение попало на компьютер пользователя незамеченным. Посмотрите на рисунок ниже, чтобы увидеть, что произошло после того, как я выполнил программу Pong.exe, к которой привязан троянский сервер Optix Pro trojan server .

Рисунок 1

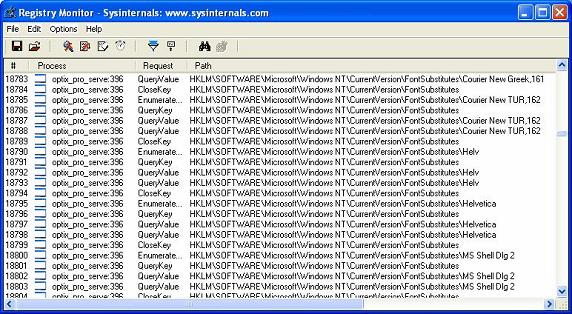

Итак, как мы и надеялись, установка программы Pong.exe с привязанной к ней вредоносной программой прошло без заминок или каких-либо предупреждений для пользователя. Однако, что же происходит в фоновом режиме? Об этом мы узнаем от инструментов Regmon и Filemon, которые мы запустили в фоновом режиме перед тем, как запустить вредоносную программу (malware). Посмотрите, что увидел Regmon, на рисунке.

Рисунок 2

Я выделил ту часть результатов, полученных от Regmon, которая отображает процесс установки “optix_pro_server” на компьютер. Это то, что я назвал Optix Pro server. Дальше — лучше. Давайте теперь посмотрим на том, что увидел Filemon во время установки и выполнения вредоносного программного обеспечения (malware).

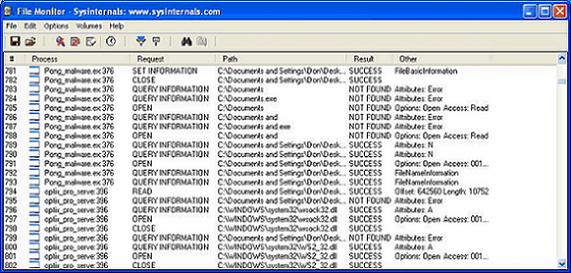

Рисунок 3

Мы видим, что Filemon также заметил, что “optix_pro_server” установил сам себя и сделал некоторые изменения в файловой системе. Filemon также заметил, что программа Pong.exe ( я называю ее Pong_malware.exe, т.к. с ней связан троянский сервер), установила сама себя и сделала некоторые изменения в файловой системе. Великолепно! Инструменты Regmon и Filemon отлично выполнили свою работу и обнаружили установку программ, а также изменения, которые они сделали в реестре и файловой системе. Однако, как насчет нашего троянского сервера Optix Pro trojan server? Успешно ли он установился? Давайте посмотрим на рисунок ниже.

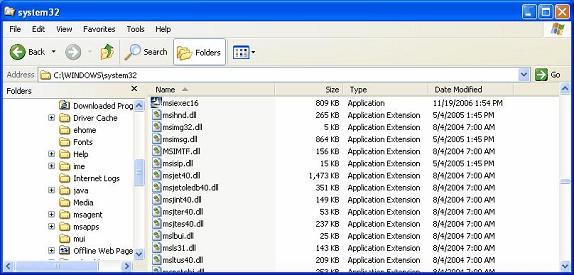

Рисунок 4

Мы видим, что в самом верху есть файл под названием “msiexec16”, размер которого составляет 809 KB. Это в действительности и есть наш троянский сервер Optix Pro trojan server. Это файл “msiexec16” – название по умолчанию, которое будет иметь троянский сервер Optix Pro trojan server до тех пор, пока вы его не измените при настройке. Дальше — лучше. А теперь самый важный вопрос, в действительности ли он работает на компьютере? Давайте посмотрим на рисунок ниже.

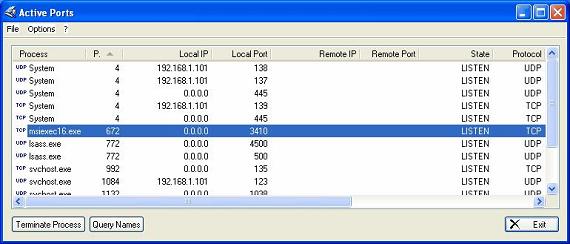

Рисунок 5

В программе под названием ActivePorts (этот инструмент позволяет контролировать все активные сокеты TCP и UDP socket на вашем компьютере, а также отслеживать, какая программа на вашем жестком диске отрыла их), что “msiexec16.exe” с PID равным 672 в самом деле работает. Ура! Мы только что убедились, что мы успешно настроили, связали и запустили замаскированное вредоносное программное обеспечение. Именно так злоумышленники делают это. Хотя установка может выглядеть вполне невинной, в фоновом режиме может происходить установка опасного вредоносного программного обеспечения. Хочу также заметить, что троянский сервер Optix Pro trojan server может также запоминать клавиши, которые нажимал пользователь. То же самое может произойти при работе с банковским счетом. Совсем не плохо. С помощью этого вредоносного программного обеспечения ваш банковский счет может очень быстро опустеть.

С помощью этого примера очень легко понять многие концепции компьютерной безопасности на высоком уровне. Благодаря воссозданию определенных ситуаций, аналогичных этой, мы можем гораздо лучше понять проблему. Вы можете использовать эти новые знания для обнаружения опасностей для своих пользователей. Именно поэтому очень важно не только понять, но также и выполнять те же самые трюки, которыми владеют ваши противники. Умея атаковать, вы сможете лучше понять, как обороняться.

Мы закончили рассказ о том, как вы можете сделать демонстрацию для своих конечных корпоративных пользователей относительно опасности вредоносного программного обеспечения (malware). Теперь для нас, специалистов по компьютерной безопасности, пришло время поднять наши знания на следующий уровень. Далее мы расскажем о том, как выглядит в действительности это вредоносное программное обеспечение (malware). Мы сможем узнать, как безопасно его рассмотреть, не запуская, и как распознать некоторые характеристики исполняемых файлов Microsoft Windows на битовом уровне. Вредоносное программное обеспечение все же удовлетворяет определенным критериям. В нашем случае, оно соответствует формату исполняемых файлов Portable Executable (PE).

В последней части этой статьи мы рассмотрим битовый уровень нашего вредоносного программного обеспечения и обычной программы с помощью шестнадцатиричного редактора (hex editor). Затем мы будем использовать полученные знания для обнаружения вредоносного программного обеспечения, не запуская его. Мы также рассмотрим упаковку UPX packing, которую может использовать троянский сервер Optix Pro trojan server. После этого мы используем ту же самую программу UPX для распаковки запакованного троянского сервера. Подводя итоги, мы используем другую программу для выгрузки запущенного процесса троянского сервера. Нам предстоит узнать очень много информации, но это очень важно сделать. Существует масса замечательных инструментов, которые можно использовать для анализа вредоносного программного обеспечения, и о некоторых из них мы расскажем в нашей статье. После всего этого вы будете по-другому смотреть на вредоносное программное обеспечение. Быть системным администратором достаточно сложно, но чтобы повысить ваш уровень знаний, вы также должны больше знать и о компьютерной безопасности.

Источник www.windowsecurity.com