«Троянский конь» (вирус типа “A Trojan horse”, в дальнейшем троянский конь) это программа, в которой вредоносный код, содержащийся внутри, безвреден, однако имеющий способность программировать или посылать данные таким способом, что он может захватить контроль и нанести ущерб, такой как удаление данных с вашего жесткого диска. Троянский конь может причинить огромный ущерб вам и вашим системам, и, что еще хуже, может настроить вашу систему на уничтожение компьютера! Давайте специально рассмотрим троянский вирус Back Orifice для того, что бы мы могли подчеркнуть причины, по которым программа подобная этой, будучи установленной на вашем компьютере, может быть опасна.

Back Orifice состоит из двух ключевых частей: клиентского приложения и серверного приложения. Метод работы Back Orifice следующий: клиентское приложение работает на одной машине, а серверное приложение на другой. Клиентская часть подключается к другой машине, используя серверную часть. Смущает здесь то…, что сервер это то, что установлено на машине жертвы. Это смущает многих, так как не кажется логичным. Но вот, как это работает. Единственный путь для серверной части Back Orifice быть установленной на компьютер – это быть установленной сознательно. Очевидно, что троянские вирусы не входят в типичную поставку Windows 2000, поэтому, вы должны найти способ заставить жертву установить его. Это вступление к нашему последнему обсуждению, как Бетти установила новый красивый хранитель экрана (screensaver), который явно (для вас, но не для нее) был BO2K.exe сервером.

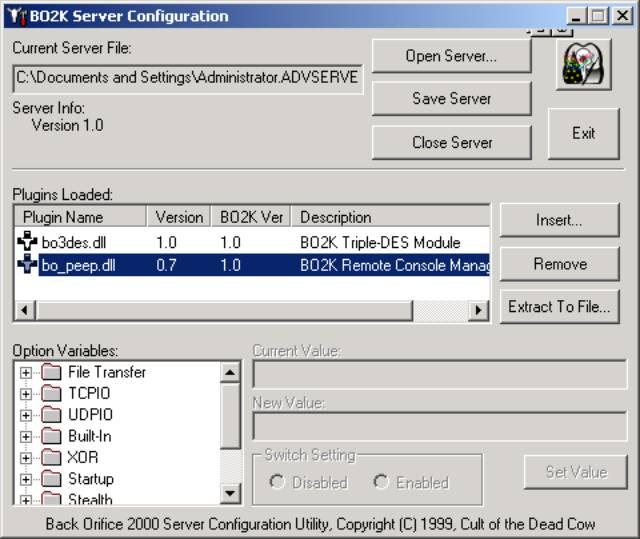

Более новые версии выполняемых модулей сервера коварней. Эти модули не высвечиваются потому, что они прозрачны. Это развивающийся инструмент, развивающийся в полностью невидимый режим, позволяющий атакующему получить полный контроль над вашей системой. Вы действительно должны быть осведомлены не только об именно этом инструменте, но также о других троянах, таких как этот. Просто так получилось, что BO2K один из самых известных и популярных. На рисунке вверху вы можете видеть, что он крайне конфигурируем и интуитивен. Никакого знания программирования C++ или Shell Scripting здесь не нужно.

Теперь мы знаем, что кто угодно может быть обманут для установки трояна, мы точно знаем, как нарушитель получит код на машине жертвы. Нарушитель должен либо установить серверное приложение на компьютере, который собирается взломать, либо обмануть пользователя этого компьютера, что бы он сделал это. Это причина, по которой серверное приложение (BO2K.exe) обычно маскируется подо что-то другое. После того, как серверное приложение установлено, клиентская машина может передавать и получать файлы с машины-цели, запускать на ней приложения, перезагрузить или заблокировать ее, а также вести журнал нажатий клавиш на ней. Все эти операции очень ценны для хакера.

Серверное приложение это единственный исполняемый файл, имеющий размер около 122 килобайт. Приложение создает свою копию в системной директории Windows и добавляет параметр, содержащий его имя файла в реестр Windows под разделом (key):

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices

Специфичный параметр реестра (registry value), который указывает на серверное приложение, может быть изменен. В результате этого серверное приложение запускается каждый раз, когда запускается Windows, следовательно, оно всегда фунционирует. Еще одним преимуществом Back Orifice является то, что приложение не появляется в списке задач Windows (Windows task list), оставаясь невидимым для невооруженного глаза. После первой инициализации оно передает все преимущества своему владельцу и вываливается. Хитро, да?

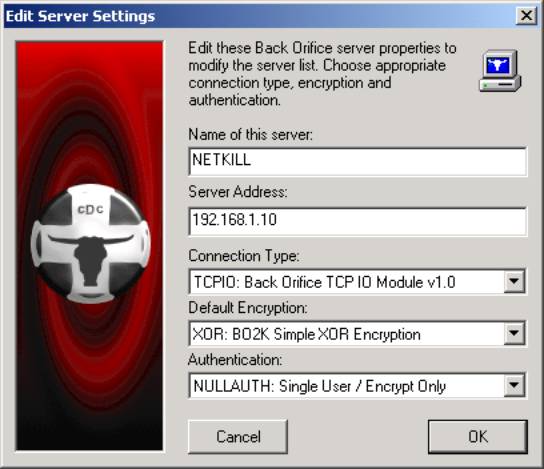

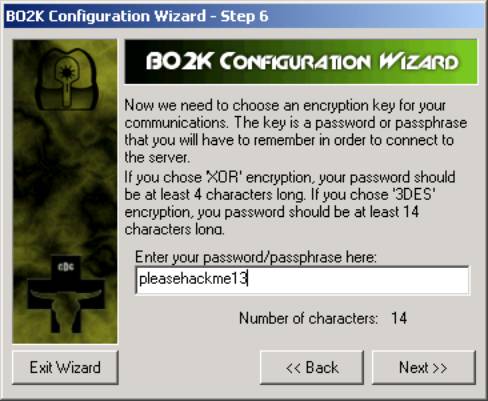

Сервер троянский конь Back Orifice может создать ад в любой сети, но он получает очень немного сетевой информации для своего функционирования. Создатели сделали инструмент для использования операционных систем типа Windows, понятных и простых. Многие могут спорить о том, что в момент своего появления это был всего лишь инструмент удаленного доступа, но, если вы подумаете о его функциональности и откуда он взялся, то вы поймете что это был больше чем инструмент удаленного доступа, это было предупреждение Microsoft о том, что их системы восприимчивы к приложениям типа Root Kit Unix систем. Все вместе взятым было маленьким “ноухау”, и инструмент, и вы были в деле. Правда существуют некоторые ограничения… Возможно два критичных ограничения для троянского коня Back Orifice это то, что нарушитель должен знать IP адрес атакуемой машины, и то, что между нарушителем и атакуемой машины не должен находиться firewall. Firewall делает фактически невозможной коммуникацию между двумя компьютерами, в основном благодаря блокировке портов, используемых трояном B02K. Конечно, более новые версии этого продукта работают с более широким диапазоном портов, но все это возвращает к моему изначальному обсуждению вопроса о том, как большинство компаний не инвестируют денег в безопасность своих сетей, либо не имеют на службе людей, обладающих этой информацией. Это и является основой этой проблемы. На рисунке внизу вы можете видеть, что это не продукт низкого качества, это базирующаяся на графическом пользовательском интерфейсе (GUI) хакерский ночной кошмар. Он имеет несколько мастеров (wizards) для начальной конфигурации системы… что может быть проще этого?

Другой троянский конь удаленного контроля называется Subseven Trojan. Этот троян также посылается по почте в виде присоединенного файла и после запуска может показать какое-нибудь письмо, что часто сбивает жертву с толку. На самом деле это послание предназначено для введения жертвы в заблуждение. Эта программа позволяет кому-нибудь получить практически полный контроль над компьютером жертвы с возможностью удаления папок и/или файлов. Она также предоставляет функцию, которая показывает что-то вроде непрерывной камеры экрана, что позволяет хакеру видеть скриншоты компьютера жертвы.

В общем, будьте начеку с Malware и тем, как они обрабатываются системой. Для проверки, ознакомьтесь с общей концепцией Malware и принятыми полями, проверьте, что вы очень хорошо понимаете, какой вред может нанести Malware вашей Microsoft системе.

Посетите TrojanScan.com для бесплатного сканирования на Трояны, чтобы узнать инфицирована ли ваша система.

Источник www.windowsecurity.com

Tags: mac, quote, redirect, UNIX