В предыдущей части этой серии статей я рассказывал о том, что общие папки можно защитить, используя разрешения на уровне ресурса или с помощью NTFS разрешений. Я также показывал вам, как использовать разрешения на уровне ресурса, но общепринятой и наиболее распространенной практикой является защита файлов с помощью NTFS разрешений. В этой части я покажу вам, как это делать.

Как я уже много раз говорил ранее, вы можете применять защиту файлового уровня только к тем томам, которые форматированы в файловой системе NTFS. Если том форматирован в системе FAT или FAT32, вы можете использовать только разрешения на уровне ресурса. Хорошая новость заключается в том, что можно преобразовать том в системе FAT или FAT32 в систему NTFS без необходимости его повторного форматирования. Это можно сделать с помощью команды преобразования. Если том, который вы хотите защитить с помощью таких разрешений, уже имеет формат NTFS, то вы можете пропустить этот раздел.

Команда преобразования довольно проста в использовании. В ее самой простой форме вам нужно будет лишь указать букву диска, назначенную тому, который вы хотите преобразовать, и файловую систему, которую вы хотите использовать (в данном случае NTFS). К примеру, если вы хотите преобразовать диск D: в NTFS, команда будет такая:

CONVERT D: /FS:NTFS

Хотя такой синтаксис обычно выполняет работу, существует два дополнительных переключателя, которые я рекомендую добавлять к этой команде. Первый переключатель, который я рекомендую использовать, это переключатель /X. Этот переключатель в принудительном порядке демонтирует том, прежде чем начать процесс преобразования. Причина, по которой я рекомендую использовать этот переключатель, заключается в том, что он предохраняет открытую файловую систему от повреждений во время процесса преобразования. Конечно, при этом все процессы открытых файлов будут отключены.

Второй переключатель, который я рекомендую, это переключатель /NoSecurity. Этот переключатель говорит Windows, что вы хотите оставить все данные на этом томе в доступном для всех виде по окончании процесса преобразования. Конечно, сначала может показаться, что этот переключатель противоречит самой цели преобразования. Однако мне нравится этот переключатель, потому что он позволяет вам работать с параметрами безопасности с чистого листа, и вам не придется возиться с параметрами безопасности по умолчанию, которые задает Windows. Когда оба переключателя применяются, команда выглядит следующим образом:

CONVERT D: /FS:NTFS /X /NoSecurity

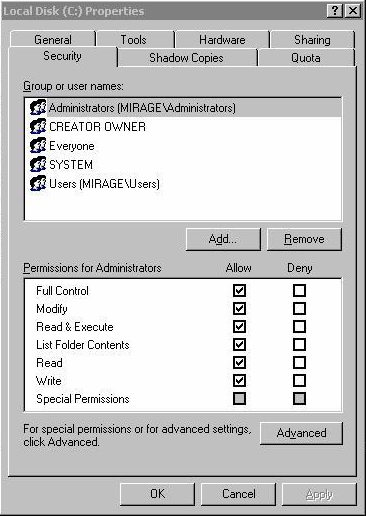

В основном NTFS разрешения очень легко настраивать. Просто нажимаете на папке правой клавишей и выбираете команду «Свойства» в появившемся меню быстрого доступа. Вы можете назначать NTFS разрешения на странице свойств во вкладке «Безопасность», как показано на рисунке A.

Рисунок A: NTFS разрешения назначаются на странице свойства во вкладке «Безопасность»

Как видно на рисунке, верхняя область вкладки содержит список пользователей и групп. Вы можете использовать кнопки «Добавить/Удалить», чтобы добавлять или удалять пользователей и группы из этого списка. Вы можете назначать разрешения пользователям или группам путем выбора пользователя или группы из списка, а затем отмечая разрешения флажками в нижней части вкладки.

Названия этих разрешений в большей части говорят сами за себя, поэтому я не буду здесь разъяснять каждое разрешение. Есть два момента, которые вам необходимо знать об этой вкладке. Во-первых, у вас есть возможность дать разрешение, запретить разрешение или не делать ни того ни другого. Нужно помнить о том, что запрещающие правила всегда имеют более высокий приоритет по сравнению с назначенными разрешениями. Вы также должны понимать, что даже в случае, если вы не назначили разрешение, возможен такой вариант, что, в конечном счете, пользователь все равно будет иметь данное разрешение через наследование. Чуть позже мы рассмотрим наследование.

Во-вторых, несмотря на то, что вы можете задавать разрешения для пользователей и групп в индивидуальном порядке, считается плохой практикой назначать разрешения отдельным пользователям. Если вы назначаете разрешения отдельным пользователям, это может быстро выйти из-под контроля, и вылиться в головную боль при управлении. Поэтому вы должны назначать разрешения только группам.

Еще один момент, который вы, возможно, заметили на предыдущем рисунке, это кнопка Дополнительно. Поскольку эта статья предназначена для начинающих, я не хочу вдаваться в подробности о дополнительных возможностях, но есть два очень важных аспекта в разрешениях NTFS, о которых вам нужно знать.

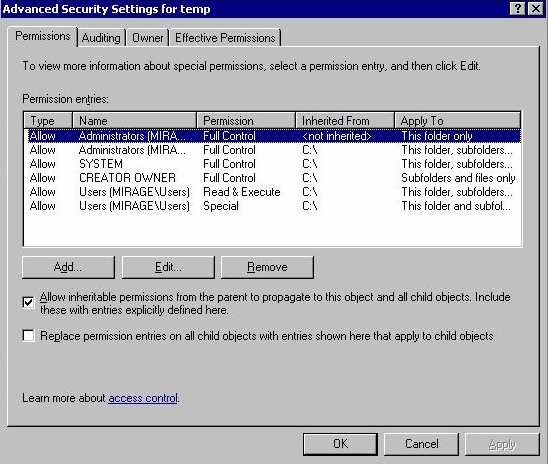

Если вы нажмете на кнопку «Дополнительно», у вас откроется страница свойств с дополнительными параметрами безопасности, как показано на рисунке B. Взгляните на две опции в нижней части вкладки «Разрешения».

Рисунок B: Две опции в нижней части вкладки «Разрешения», позволяющие вам управлять наследованием

Файловая система NTFS использует концепцию, известную как наследование. Это означает, что когда вы назначаете разрешения, эти разрешения применяются ко всем файлам и подкаталогам, вложенным в данную папку. Первая опция на вкладке разрешений выбрана по умолчанию. Она позволяет применять унаследованные разрешения к выбранной папке, и всему вложенному в нее содержимому.

Вторая опция позволяет вам заменять существующие разрешения для файлов и подкаталогов на разрешения, показанные в списке выше.

Как вы уже догадались, эти две опции весьма мощные, и их некорректное использование может привести к крайне отрицательным последствиям. Поэтому я рекомендую никогда не использовать эти опции. На самом деле компания Microsoft рекомендует то же самое.

Принцип работы файловой системы NTFS, и вообще всей безопасности Windows, может иногда служить причиной возникновения противоречий. Например, пользователь может принадлежать двум различным группам с противоречивыми разрешениями. Когда это случается, есть целый набор правил, который применяется для определения того, какие разрешения имеют более высокий приоритет.

Поскольку эта серия статей написана для начинающих, я не буду рассказывать о сложности различных правил. Я лишь хочу сказать, что эксплицитное запрещающее правило всегда главенствует над любым разрешением. Вместо того чтобы вести длительную дискуссию об остальных правилах, я хочу продемонстрировать вам инструмент, который используется для определения действующих разрешений.

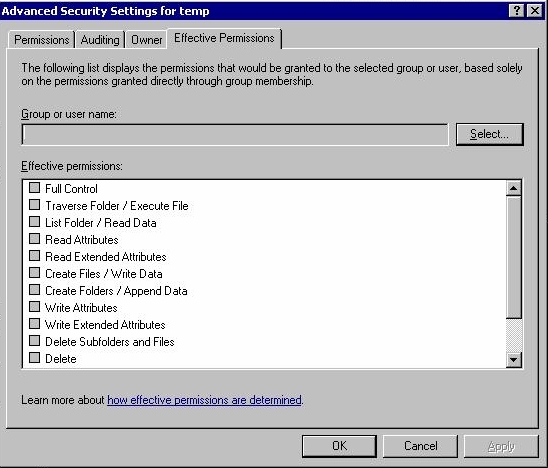

Я уже показывал вам страницу свойств с дополнительными параметрами безопасности, но взгляните на вкладку «Действующие разрешения», показанную на рисунке C. В этой вкладке вы можете вводить имя пользователя или группы. Когда вы это сделали, вам будет показан список действующих разрешений для этого пользователя или группы.

Рисунок C: Вкладка «Действующие разрешения» позволяет вам просматривать NTFS разрешения, назначенные для любого конкретного пользователя или группы

Если вы заинтересованы в том, как производятся действующие разрешения, можете воспользоваться ссылкой, расположенной внизу этой вкладки, и получить дополнительную информацию.

К сожалению, это будет последняя статья в серии об основах работы с сетью для начинающих. Это была самая длинная серия статей, которую я когда-либо писал, и она продолжалась на протяжении двух лет. Причина, по которой я завершаю данную серию статей, заключается в том, что очень трудно вспомнить, о чем я писал, а о чем нет, а также трудно обновлять содержимое, не выходя при этом за рамки уровня начинающих. Я искренне надеюсь, что вы нашли эту статью полезной. Если да, то я бы вас попросил прислать сообщение по электронной почте на мой ящик или в редакцию WindowsNetworking.com. В зависимости от полученных писем, я, возможно, решу написать подобную серию статей для среднего уровня. А пока хочу выразить благодарность за то, что вы потратили время на прочтение столь долгой серии статей.

www.windowsnetworking.com