Это последняя часть статьи о публикации сайтов OWA и RPC/HTTP в окружении с единственным Exchange-сервером, не являющимся контроллером домена. В первых четырех частях мы рассмотрели требования и процедуры, которые позволили нам успешно опубликовать сайты OWA и RPC/HTTP на ISA-сервере с одним IP-адресом на внешнем интерфейсе.

Если вы хотите ознакомиться с остальными частями этой статьи, пожалуйста, прочитайте:

В данной части мы узнаем, как осуществить контроль авторизации доступа к сайтам OWA и RPC/HTTP, и проверим, как можно быстро переадресовывать запросы пользователей, если они не добавили к пути URL https:// или /exchange. И, наконец, мы увидим, как можно включить изменение пароля пользователем и оповещение о паролях при использовании LDAP-аутентификации.

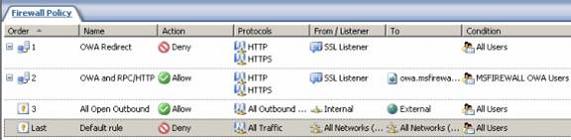

В созданном нами правиле web-публикации мы использовали для аутентификации установки по умолчанию, т.е. мы разрешили доступ к опубликованным сайтам всем пользователям, прошедшим аутентификацию. В реальных условиях у вас может возникнуть желание ограничить доступ до определенных групп, не предоставляя доступ любому пользователю, имеющему учетную запись в домене.

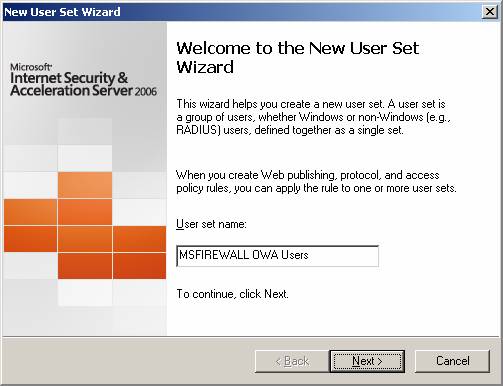

К примеру, предположим, что мы создали в домене msfirewall.org глобальную группу OWA Users, в которую поместили всех пользователей, которым мы хотим разрешить удаленный доступ к сайтам OWA и RPC/HTTP. Решить такую задачу можно, просто создав группу LDAP. Помните, что у LDAP есть преимущество перед RADIUS: LDAP может использовать существующие группы Active Directory, в то время как RADIUS не может.

Прежде, чем выполнить нижеследующие процедуры, в консоли Active Directory Users and Computers (Пользователи и компьютеры Active Directory) сделайте следующее:

Дальнейшие процедуры показывают, как создать группу LDAP на ISA-сервере, основываясь на глобальной группе Active Directory OWA Users:

Рисунок 1

Рисунок 2

Рисунок 3

Прежде, чем двинуться дальше, зайдите на контроллер домена и внесите учетную запись Administrator в группу OWA Users.

Часто администраторам ISA-сервера приходится сталкиваться с пользователями, которые не могут запомнить правильный протокол для ввода в адресную строку Internet Explorer. Я достаточно строг с такими пользователями, хотя понимаю, что это не совсем правильно. Причина в том, что обычно пользователи вообще не вводят протокол в адресную строку. Если пользователь хочет зайти на сайт www.microsoft.com, он не вводит протокол http://, поскольку Internet Explorer сделает это автоматически за него. Так что для пользователя может быть неестественным вводить протокол, поскольку он никогда не делал этого раньше.

В сервер ISA 2006 включена новая функция, которая позволяет настроить web-приемник на автоматическую переадресацию пользователей, набирающих адрес owa.msfirewall.org/exchange, на https://owa.msfirewall.org/exchange.

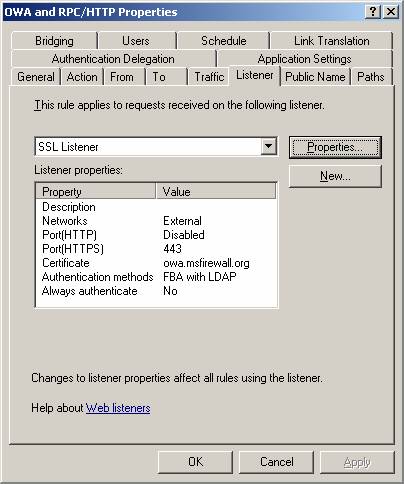

Для создания переадресации дважды щелкните по правилу OWA and RPC/HTTP и выберите вкладку Listener (Приемник) диалогового окна OWA and RPC/HTTP Properties (Свойства правила OWA and RPC/HTTP). Нажмите кнопку Properties (Свойства).

Рисунок 4

В диалоговом окне SSL Listener Properties (СвойстваSSL-приемника) выберите вкладку Connections (Соединения). Обратите внимание, что приемник настроен на разрешение только SSL-соединений. Поскольку мы хотим переадресовывать запросы пользователей, соединяющихся не по SSL, нам нужно отметить параметр Enable HTTP connections on port (Разрешить HTTP-соединения по порту) и оставить значение по умолчанию 80.

Помимо этого, нам нужно сделать переадресацию принудительной. В разделе HTTP to HTTPS Redirection (ПереадресацияHTTP наHTTPS) выберите Redirect all traffic from HTTP to HTTPS (Переадресовывать весь трафик сHTTP наHTTPS) . Теперь все HTTP-соединения с данным web-приемником и любое правило, использующее данный приемник, будут переадресовываться.

После изменений нажмите OK.

В диалоговом окне OWAandRPC/HTTPProperties (Свойства правилаOWAandRPC/HTTP) нажмите OK.

Для сохранения изменений и обновления политики нажмите Apply (Применить). В диалоговом окне Apply New Configuration (Применить новые настройки) нажмите OK.

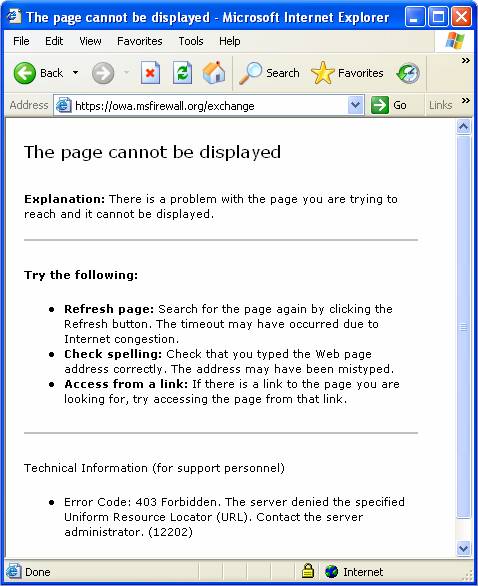

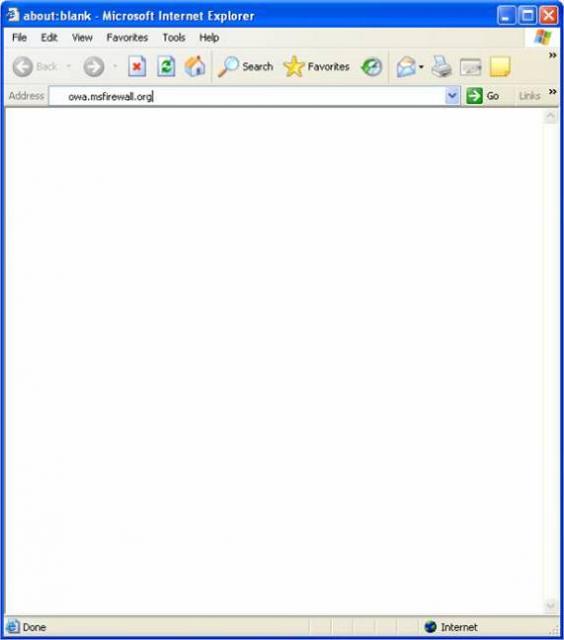

Теперь откройте Internet Explorer на компьютере клиента и введите в качестве адреса owa.msfirewall.org/exchange. Поскольку мы не написали протокол, Internet Explorer автоматически подставит http://, и соединение будет обычным HTTP-запросом к ISA-серверу.

После установления соединения вы увидите, что оно автоматически изменилось на HTTPS. Появится форма регистрации.

Создание переадресации с корневого каталога на папку /Exchange

Пользователи создают администраторам много проблем. Помимо неправильного протокола они часто забывают включать (или специально не вводят) в путь URL папку /Exchange. Вместо адреса owa.msfirewall.org/exchange пользователи хотят набирать owa.msfirewall.org и автоматически переадресовываться на сайт https://owa.msfirewall.org/exchange.

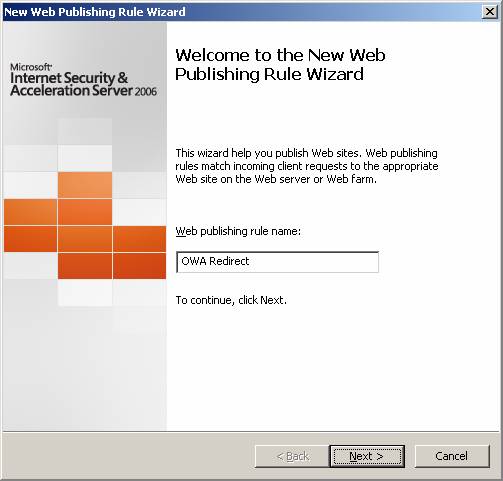

В новый ISA-сервер включена функция, которая позволяет настроить переадресацию. Для этого вам нужно создать запрещающее правило web-публикации. Таким образом вы легко можете переадресовывать соединения с запрещенных URL на любой другой внутренний или внешний сайт.

Необходимо сделать следующее:

Вы можете поинтересоваться, почему в этом случае не прерывается соединение RPC/HTTP. Дело в том, что переадресация затрагивает только адрес owa.msfirewall.org/, но не owa.msfirewall.org/rpc. Это значит, что соединения клиента Outlook RPC/HTTP будут игнорироваться первым правилом, а правило OWA and RPC/HTTP будет первым, соответствующим соединению.

Создадим запрещающее правило web-публикации. Для этого выполните следующее:

Рисунок 5

Убедитесь, что правило запрета находится выше правила OWA and RPC/HTTP, как показано на Рисунке 32. Если это не так, используйте стрелки для установления верного порядка правил.

Рисунок 6

Откройте Internet Explorer и введите owa.msfirewall.org. Обратите внимание, что этот запрос будет послан по HTTP и пути /exchange нет. Так мы сможем проверить переадресацию и протокола, и пути.

Рисунок 7

Появляется окно регистрации OWA, и вы видите, что протокол изменился на HTTPS. Вы не увидите пути /exchange, но его можно обнаружить в запросе (рядом со знаком вопроса).

Мы уже создали LDAP-сервер, который разрешает ISA-серверу аутентифицировать пользователей из базы данных Active Directory. Однако, наши пользователи не могут менять пароли и не получают уведомления о том, что срок действия их пароля истек или скоро истечет.

Для поддержки изменения паролей пользователями с помощью предварительной LDAP-аутентификации на ISA-сервере мы должны включить поддержку LDAPS. Для того, чтобы использовать LDAPS, вы должны установить сертификат компьютера на контроллеры домена с правильным именем сертификата. Самый простой способ сделать это – использование корпоративного центра сертификации и автоматической регистрации через групповую политику.

ISA-серверу нужен сертификат центра сертификации, установленный в его собственном хранилище сертификатов компьютера Trusted Root Certification Authorities (Доверенные корневые центры сертификации), чтобы ISA-сервер доверял сертификатам, установленным на контроллерах домена. Мы уже установили сертификат центра сертификации на ISA-сервер, когда мы устанавливали сертификат web-сайта в хранилище сертификатов компьютера ISA-сервера.

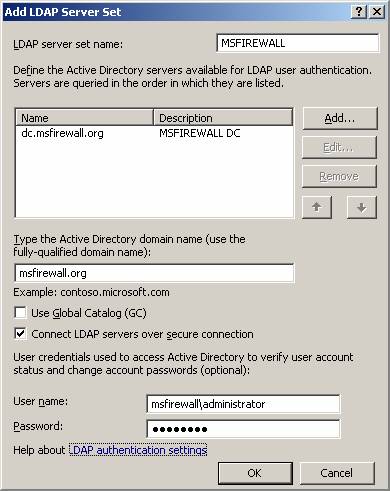

Если LDAPS-аутентификации включена, опция Use Global Catalog (Использовать Глобальный каталог) должна быть отключена, и в поле Type the Active Directory domain name (use the fully-qualified domain name) (Введите имя домена Active Directory (используйте полностью определенное имя домена)) вы должны ввести FQDN-имя домена Active Directory. Если вы не хотите включать функцию управления паролями, отметьте опцию Use Global Catalog (Использовать Глобальный каталог) и оставьте поле имени домена Active Directory пустым.

Поскольку мы хотим использовать функцию изменения пароля, мы должны сделать указанные изменения, а также должны предоставить учетные данные для доступа в Active Directory для подтверждения статуса учетной записи пользователя и пароля. Это может быть любой пользователь Active Directory, не обязательно администратор домена.

Для выполнения необходимых изменений раскройте узел Configuration (Настройки) в левой части консоли и выберите вкладку General (Общие). Нажмите на ссылку Specify RADIUS and LDAP Servers (Указать серверы RADIUS и LDAP). В диалоговом окне Authentication Servers (Серверы аутентификации) выберите вкладку LDAP Servers (LDAP-серверы). Дважды щелкните по MSFIREWALL из списка LDAP-серверов.

В диалоговом окне Add LDAP Server Set (Добавить наборLDAP-серверов) уберите отметку с Use Global Catalog (Использовать Глобальный каталог) и отметьте Connect LDAP servers over secure connection (Соединяться с LDAP-серверами безопасными соединениями). Введите имя и пароль пользователя домена в поля User name (Имя пользователя) и Password (Пароль). Нажмите OK, затем еще раз OK в диалоговом окне Authentication Servers (Серверы аутентификации).

Рисунок8

Для поддержки изменения паролей и уведомлений о смене паролей вам нужно настроить web-приемник на предоставление этой информации пользователям OWA (пользователи RPC/HTTP не будут получать уведомления, поскольку этот клиент не поддерживает такую возможность). Есть несколько способов войти в окно свойств созданного нами приемника. Можно дважды щелкнуть по имени приемника в списке правил сервера в столбце From/Listener (От/Приемник). В любом случае, нам нужно зайти в окно свойств приемника.

В окне свойств приемника выберите вкладку Forms (Формы). Отметьте параметры Allow users to change their passwords (Разрешать пользователям изменять пароли) и Remind users that their password will expire in this number of days (Напоминать пользователям, что срок действия их пароля истекает через это количество дней). Нажмите OK.

Для сохранения изменений и обновления политики нажмите Apply (Применить). В диалоговом окне Apply New Configuration (Применить новые настройки) нажмите OK.

Зайдите на сайт OWA после сохранения изменений. Вы увидите, что окно регистрации изменилось. Теперь у вас есть параметр I want to change my password after logging on (Я хочу изменить свой пароль после регистрации).

После ввода учетных данных и нажатия кнопки Log On (Войти), вы увидите страницу смены пароля (Рисунок 38). Введите старый пароль, а затем введите новый пароль и подтвердите его. Нажмите Change Password (Изменить пароль).

После смены пароля появится окно, сообщающее о том, что пароль был изменен. Затем пользователь будет автоматически перенаправлен на свой почтовый ящик.

В последней части нашей статьи о публикации сайтов OWA и RPC/HTTP в окружении с единственным Exchange-сервером, не являющемся контроллером домена, мы рассмотрели процедуры, необходимые для переадресации пользователей в случае ввода ими неверного пути и протокола при доступе к сайту OWA.

www.isaserver.org

Tags: domain, Exchange, ldap, redirect, traffic