Мы почти подошли к концу нашей экскурсии по публикации веб-серверов Exchange 2007 с помощью ISA Firewall. Хоть я и не ответил на все вопросы, имеющиеся у вас и у меня, о том, как опубликовать все службы Exchange Server, по меньшей мере, у нас будет работающая конфигурация, поддерживающая защищенный удаленный доступ к OWA, RPC/HTTP и Exchange ActiveSync. Хоть эта статья и не рассказывает о том, как включить Outlook Autodiscovery и получить доступ к network shares через OWA, это не означает, что я прекращу искать ответы на эти вопросы. Вы можете быть уверены, что когда я их найду, я расскажу вам о них в следующих статьях.

В этой статье мы оставим серверы и ISA Firewall и посмотрим на клиенты. Я заметил, что администраторы часто ищут причины проблем в своих брандмауэрах ISA Firewall, в то время как проблема на самом деле с клиентами. Поэтому важно, чтобы мы разобрали подробности настройки клиентов.

В этой статье мы сделаем следующее:

Чтобы RPC/HTTP клиент Outlook 2007 смог связаться с веб-прослушивателем для прослушивания RPC/HTTP соединений, нам нужно установить CA сертификат от того источника сертификатов, что выпустил сертификат веб-сайта, который прикреплен к веб-прослушивателю. Если компьютер, подключающийся к сайту RPC/HTTP, является членом домена, и вы установили в вашем домене Enterprise CA, тогда CA сертификат автоматически добавляется в хранилище сертификатов Trust Root Certification Authorities на компьютере клиента. Однако, если компьютер, подключающийся к сайту RPC/HTTP, не является членом домена, или же если вы не установили Enterprise CA, тогда вам придется добавить сертификат вручную.

Первой вещью, которую нам нужно будет сделать, это экспортировать CA сертификат в файл. Есть много способов сделать это, и то, что я собираюсь показать вам, это только один из них. Начните с консоли Internet Information Services (IIS) Manager на компьютере, где установлен Client Access Server.

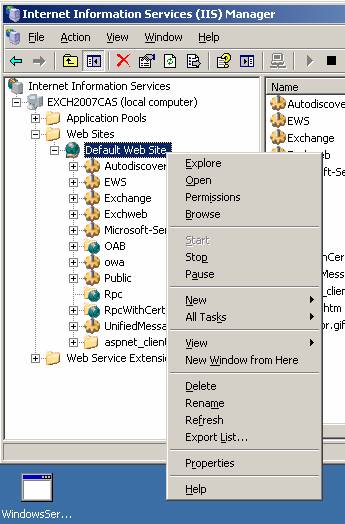

В консоли IIS щелкните правой кнопкой мыши на списке Default Web Site в левой части и выберите команду Properties, как показано на рисунке ниже.

Рисунок 1

В диалоговом окне Default Web Site Properties выберите вкладку Directory Security. На вкладке Directory Security нажмите кнопку View Certificate.

В диалоговом окне Certificate выберите вкладку Certification Path. На вкладке Certificate Path нажмите на источник сертификатов вверху списка, которым в этом случае является dc.msfirewall.org. Нажмите на кнопку View Certificate.

В диалоговом окне Certificate выберите вкладку Details. Нажмите кнопку Copy to File.

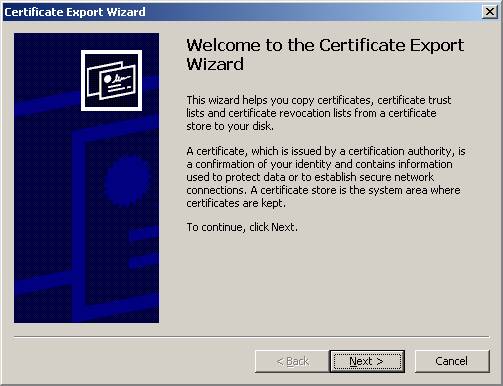

Это вызовет окно Welcome to the Certificate Export Wizard. Нажмите Next.

Рисунок 2

На странице Export File Format выберите опцию DER encoded binary X.509 (.CER)). Нажмите Next.

На странице File to Export введите путь и имя для экспортируемого файла сертификата CA. В этом примере мы введем c:\cacert . Расширение файла будет добавлено автоматически. Нажмите Next.

Проверьте информацию на странице Completing the Certificate Export Wizard и нажмите Finish.

В диалоговом окне, показывающем, что экспорт завершился успешно (export was successful), нажмите OK.

В продуктивном окружении вы можете скопировать этот файл в общий каталог или даже на веб-сайт, позволяющий пользователям скачивать файлы на свои компьютеры. После того, как пользователи загрузят файл, они смогут произвести следующие действия, необходимые для импорта CA сертификата в хранилище сертификатов Trusted Root Certification Authorities. Чтобы сделать это, пользователям будет нужен доступ к правам администратора, но если у них есть локальный допуск администратора с использованием Vista UAC, они смогут сделать следующие действия.

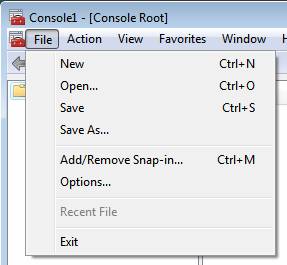

На компьютере клиента с установленной Vista откройте консоль MMC. Когда она будет открыта, нажмите на меню File, а затем на команду Add/Remove Snap-in.

Рисунок 3

В диалоговом окне Add or Remove Snap-ins нажмите на запись Certificates и затем щелкните по кнопке Add.

На странице Certificates snap-in выберите опцию Computer account и нажмите Next.

На странице Select Computer выберите опцию Local computer; (the computer this console is running on) и нажмите Finish.

В диалоговом окне Add or Remove Snap-ins вы увидите запись Certificates (Local Computer) в правой части диалогового окна. Нажмите OK.

В консоли MMC раскройте список Trusted Root Certification Authorities в левой части и нажмите на CertificatesЩелкните правой кнопкой по Certificates, переведите курсор на All Tasks и нажмите Import.

На странице Welcome to the Certificate Import Wizard нажмите Next.

На странице File to Import используйте кнопку Browse, чтобы найти CA сертификат, скопированный на компьютер. В этом примере вы можете видеть, что cacert.der был копирован на рабочий стол компьютера клиента с установленной Vista. Выберите файл и нажмите Open.

Теперь путь и имя файла появятся в поле File name. Нажмите Next.

На странице мастера импорта Certificate Store примите опцию, данную по умолчанию — Place all certificates in the following store и хранилище сертификатов — Certificate store, данное по умолчанию, что в данном случае является хранилищем сертификатов Trusted Root Certification Authorities. Нажмите Next.

Проверьте информацию на странице Completing the Certificate Import Wizard и нажмите Finish.

Вас проинформируют, что сертификат был успешно установлен. Нажмите OK в этом диалоговом окне.

Нажмите на список Trusted Root Certification Authorities\Certificates и найдите CA сертификат. Имя источника сертификатов, которое мы используем в этом примере, — dc.msfirewall.org, и вы можете найти его в средней части консоли. Дважды щелкните на CA сертификат. На вкладке General вы можете видеть общее имя сертификата и данные о его действенности. Нажмите OK в диалоговом окне Certificate.

Закройте консоль MMC. Вам не нужно сохранять консоль, если вы этого не хотите.

В продуктивном окружении мы бы установили инфраструктуру с раздельным DNS, чтобы и внутренние, и внешние клиенты имели возможность получить доступ к веб-службам Exchange, используя одно и тоже имя. В нашем тестовом окружении у нас нет внешнего DNS сервера, чтобы поддерживать внешние зоны для нашей инфраструктуры с раздельным DNS. Однако мы можем сымитировать эту внешнюю зону, используя файл HOSTS на компьютере клиента. Обратите внимание, что это может быть сделано только в тестовом окружении. Вы НИКОГДА не должны использовать файл HOSTS для разрешения имен для клиентов в продуктивном окружении.

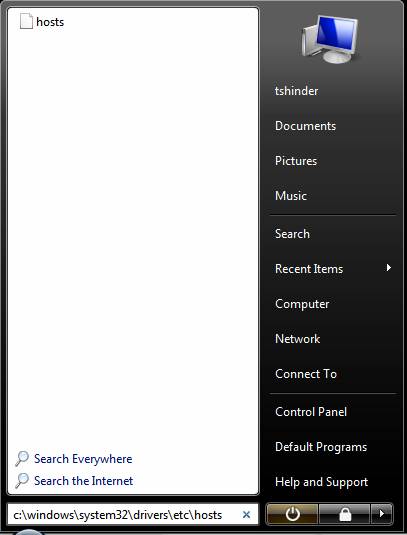

На компьютере с установленной Vista нажмите кнопку Пуск, введите путь c:\windows\system32\drivers\etc\hosts, как показано на рисунке ниже, и затем нажмите ENTER.

Рисунок 4

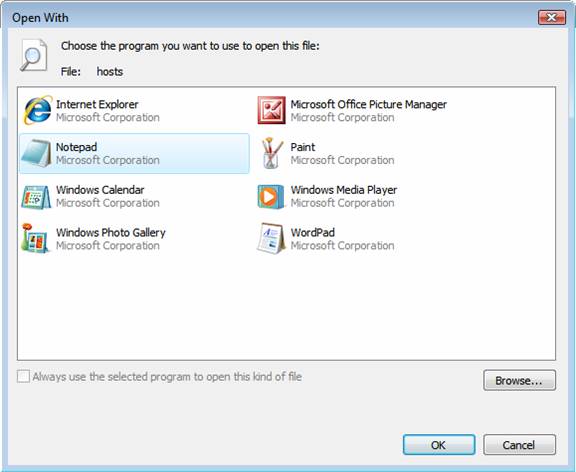

В диалоговом окне Open With нажмите на запись Notepad.

Рисунок 5

В файле hosts добавьте строку в конце списка, разрешающего имена, которые внешние пользователи используют для подключения к страницам OWA, RPC/HTTP и ActiveSync. В нашем текущем сценарии мы используем единственное полностью уточненное имя домена для доступа ко всем трем страницам — owa.msfirewall.org. Так что в конец файла HOSTS мы добавим следующее:

192.168.1.71 owa.msfirewall.org

Убедитесь, что вы нажали ENTER в конце строки, иначе файл HOSTS не распознает ввод. На случай, если вы не знали – все записи в файле HOSTS автоматически добавляются в DNS кэш клиента. Вы можете убедиться в этом, использовав следующую команду:

Ipconfig /displaydns

Мы все ближе! Следующим шагом будет создание почтового профиля Outlook 2007 и настройка этого профиля для использования RPC/HTTP. Это то место, где часто делают ошибку администраторы ISA Firewall. После прочтения этой части вы никогда не допустите повторных ошибок при конфигурации RPC/HTTP клиента (и Outlook 2003, и Outlook 2007).

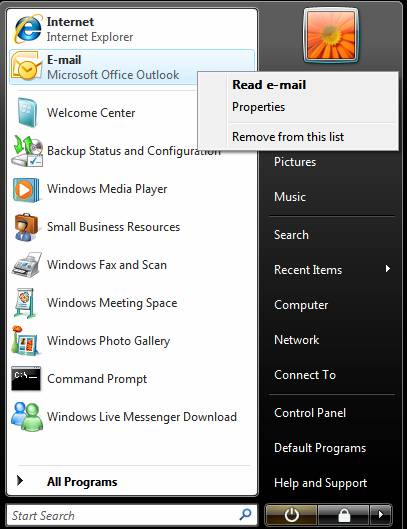

Нажмите Пуск и затем щелкните правой кнопкой по иконке E-mail. Нажмите на команду Properties.

Рисунок 6

В диалоговом окне Mail Setup нажмите кнопку Show Profiles.

В диалоговом окне Mail нажмите кнопку Add.

В диалоговом окне New Profile введите имя для почтового профиля. В этом примере мы назовем его Administrator. Нажмите OK.

На странице Auto Account Setup отметьте поле Manually configure server settings or additional server types. Обратите внимание, что ранее я пытался ввести информацию на этой странице в попытке заставить работать автообнаружение, но оно, по-видимому, не заработало. Нет документации от Microsoft о том, как заставить его работать вместе с ISA Firewall, но я постараюсь определить это и в ближайшем будущем опубликую результаты. Что мне понадобится в будущем, так это узнать, как процесс автообнаружения работает в сети, используя NetMon, и затем понять, какие протоколы и пути он ищет. Было бы разумно, если бы клиент использовал путь owa.msfirewall.org/autodiscovery, при условии, что этот путь добавлялся бы мастером публикации, но если бы в мире все было бы сделано разумно, у меня не было бы работы :)

Нажмите Next.

На странице Choose E-mail Service выберите опцию Microsoft Exchange и нажмите Next.

На странице Microsoft Exchange Settings введите имя почтового сервера для этого пользователя в поле Microsoft Exchange Server. НЕ вводите имя ISA Firewall и имя Client Access Server. Многие люди совершают такую ошибку, и все это не работает. Вам нужно ввести имя почтового сервера пользователя. В этом примере им будет exch2007mb.msfirewall.org, так что мы введем это в поле.

В поле User Name введите имя пользователя, которому нужно подключиться к своему почтовому ящику.

Нажмите кнопку More Settings. Вы увидите информационное окно, сообщающее вам, что действие не может быть выполнено. Все хорошо, просто нажмите кнопку OK.

В диалоговом окне Microsoft Exchange нажмите кнопку Cancel.

В диалоговом окне Microsoft Exchange выберите вкладку Connection. На вкладке Connection отметьте поле Connect to Microsoft Exchange using HTTP. Затем нажмите на кнопку Exchange Proxy Settings.

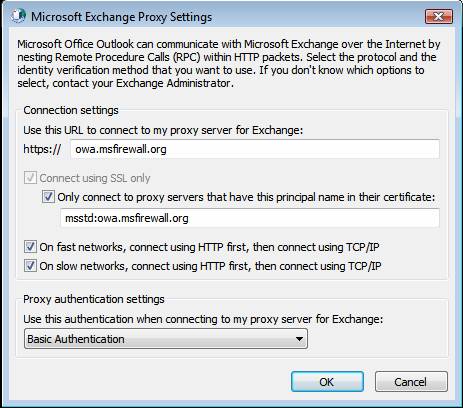

На странице Microsoft Exchange Proxy Settings введите имя сертификата веб-сайта, привязанного к веб-прослушивателю на ISA Firewall, прослушивающему входящие соединения RPC/HTTP клиентов. В нашем текущем примере это имя (в сертификате имя common/subject) будет owa.msfirewall.org, так что мы введем его в поле Use this URL to connect to my proxy server for Exchange.

Отметьте поле Only connect to proxy servers that have this principle name on their certificate. Затем введите то же самое полностью уточненное доменное имя, что вы ввели для адреса прокси-сервера, с msstd: в начале. В этом примере вы введете:

msstd:owa.msfirewall.org

Отметьте поля On fast networks, connect using HTTP first, then connect using TCP/IP и On slow networks, connect using HTTP first, then connect using TCP/IP. Оба поля гарантируют, что клиент Outlook всегда будет сначала использовать RPC/HTTP, прежде чем подключаться, используя соединения RPC/MAPI.

В раскрывающемся списке Use this authentication when connecting to my proxy server for Exchange выберите опцию Basic authentication.

Обратите внимание, что вы можете выбрать любую другую опцию вместо Basic authentication, потому что веб-прослушиватель настроен для использования лишь Basic authentication. Это означает, что пользователям всегда придется входить в систему при соединениях с использованием RPC/HTTP. Это цена, которую вам придется заплатить за защищенность и пре-авторизацию, предоставляемые ISA Firewall. Если вы попробуете обойти эту конфигурацию, вы позволите всему Интернет совершать анонимные подключения к вашей RPC/HTTP прокси на Client Access Server. Это не то, что я бы назвал мудрым решением с точки зрения безопасности, так что не приходите ко мне в слезах, когда к вам проникнут с помощью эксплойта нулевого дня для RPC/HTTP прокси, только потому, что ваши пользователи ныли из-за обязательного ввода пароля для входа в Outlook.

Нажмите OK.

Рисунок 7

Нажмите OK в диалоговом окне Microsoft Exchange.

На странице Microsoft Exchange Settings нажмите Next.

Congratulations! нажмите Finish.

В диалоговом окне Mail выберите опцию Always use this profile, а затем выберите профиль, который вы только что создали. Это позволит Outlook вызывать этот профиль по умолчанию, так что вам не придется выбирать профиль в начале работы с Outlook.

Нажмите Start и затем щелкните по иконке E-mail Microsoft Office Outlook. Введите имя пользователя и пароль в диалоговом окне Connect to, затем нажмите OK.

Первый раз, когда пользователь соединяется с почтовым ящиком, будет показано диалоговое окно, сообщающее ему о том, что Outlook для этого профиля подготавливается впервые.

Ура! Мы успешно подключились к Exchange Server, используя RPC/HTTP. Обратите внимание на правую нижнюю часть рисунка ниже, говорящую, что мы подключились к Microsoft Exchange — Connected to Microsoft Exchange.

Просто чтобы убедиться, зажмите на клавиатуре кнопку CTRL, щелкните правой кнопкой по иконке Outlook в области уведомлений и нажмите Connection Status. Вы увидите, что появится диалоговое окно Microsoft Exchange Connection Status. В столбце Conn вы увидите, что для соединения используется HTTPS.

Теперь давайте посмотрим, работает ли OWA. Введите в адресную строку https:/owa.msfirewall.org/owa и нажмите ENTER. Вы увидите, что ISA Firewall создаст страницу входа в систему, показанную на рисунке ниже. Выберите опцию This is a private computer и введите имя пользователя и пароль. Обратите внимание, что вы можете ввести имя домена/имя пользователя или username@domain.com. В этом примере я использовал administrator@msfirewall.org. Нажмите Log On.

Ура! И снова работает. Перед нами появится пустой почтовый ящик администратора. Было бы круто, если бы мы могли использовать опцию Documents, но я еще не понял, как это работает. Но как только я это сделаю, я непременно дам вам знать.

У нас нет устройства ActiveSync, чтобы проверить его, но мы можем ввести URL:

https://owa.msfirewall.org/Microsoft-Server-ActiveSync

и он должен вызвать ошибку 501/505. На самом деле, он это и сделал. Так что оно снова работает!

В этой серии, состоящей из семи частей, о том, как публиковать веб-службы Exchange 2007, используя 2006 ISA Firewall, мы начали с обсуждения того, что является защищенным дизайном, а что нет. Затем мы перешли к описанию топологии сети, использовавшейся для нашего тестового дизайна. Он использовался для демонстрации установки и настройки почтового сервера Exchange и транспортного сервера-концентратора, для установки и настройки Client Access Server, а также для настройки ISA Firewall. Мы прошли все пошагово, шаг за шагом с скриншотом для каждого шага, так что вы можете прочесть всю серию статей и увидеть, как выполняются эти процедуры – вам не придется пытаться представить, как мог выглядеть какой-либо шаг, вы не потеряетесь в статье из-за того, что рядом не было компьютера, на котором можно бы было увидеть, как выглядит тот или иной шаг.

Мы закончили, имея конфигурацию с безопасной публикацией OWA, Outlook RPC/HTTP и Exchange ActiveSync. Хоть мы и получили в итоге рабочую конфигурацию, мне бы хотелось сказать вам, что у нас есть «полностью работающая» конфигурация. Две жизненно важные части все еще отсутствуют в головоломке: как заставить работать Outlook Autodiscovery и задействовать Shared Folders для работы через OWA. Когда я пойму это, я дам вам знать и расширю эту серию статей, включив конфигурации, необходимые для работоспособности этих служб с использованием ISA Firewall. Спасибо!

www.isaserver.org

Tags: dns, domain, Exchange, proxy