На прошлой неделе мы остановились на создании веб-прослушивателя SSL, который мы будем использовать для наших правил публикации OWA, RPC/HTTP и ActiveSync. Теперь мы готовы создать правила веб-публикации для OWA, RPC/HTTP и Exchange ActiveSync.

В этой статье мы сделаем следующее:

Когда веб-прослушиватель уже настроен, мы можем переключиться на правила веб-публикации OWA. Нам будет нужно создать два правила: одно, использующее простую авторизацию и одно, использующее авторизацию NTLM. Я точно не знаю, для чего нам это нужно, но, из того, что я прочитал, следует, что новая папка /OWA требует использования интегрированной авторизации для работы всех «новых возможностей». Я не знаю, что это за новые возможности, но не буду спорить с этим советом. Все другие папки, связанные с OWA, будут нуждаться в использовании простой авторизации.

Первое правило веб-публикации OWA, которое мы создадим, будет тем, что использует простую передачу данных. Когда мы включаем простую передачу данных для правила веб-публикации, использующего веб-прослушиватель, настроенный на авторизацию на базе форм, ISA Firewall получает от клиента параметры доступа в текстовом виде. ISA Firewall авторизует клиента. После этого ISA Firewall проверяет, имеет ли клиент полномочия для использования правила веб-публикации OWA. Если пользователь может использовать это правило, брандмауэр перенаправит его параметры доступа к Exchange Client Access Server, используя обычную авторизацию. Это пример смены протокола авторизации — ISA Firewall принимает параметры доступа, используя один протокол, а затем перенаправляет их к опубликованному серверу, используя другой протокол авторизации.

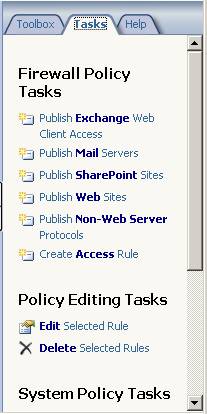

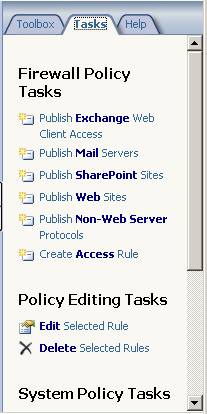

Нажмите на список Firewall Policy в левой части консоли ISA Firewall. На вкладке Tasksв области Task Pane нажмите на ссылку Publish Exchange Web Clients.

Рисунок 1

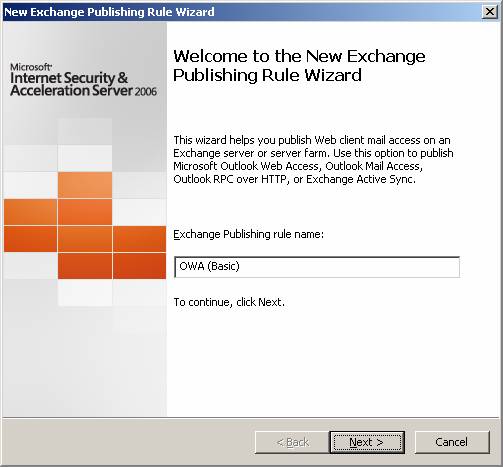

На странице Welcome to the New Exchange Publishing Rule Wizard введите имя для правила веб-публикации. В этом примере мы введем OWA (Basic) в поле Exchange Publishing rule name, после чего нажмем Next.

Рисунок 2

На странице Select Services из раскрывающегося списка Exchange version выберите Exchange Server 2007. В секции Web client mail services отметьте поле Outlook Web Access. Обратите внимание, что вы можете опубликовать лишь одну веб-службу за раз при публикации Exchange 2007, в отличие от того, как это было в Exchange 2003. Нажмите Next.

На странице Publishing Type выберите опцию Publish a single Web site or load balancer. Если у вас несколько серверов Exchange Client Access Server, вам стоит выбрать Publish a server farm of load balanced Web servers. В этом случае вы создадите Web Farm и позволите ISA Firewall выполнять распределение нагрузки для ваших серверов Exchange Client Access Server. Нажмите Next.

На странице Internal Publishing Details вы указываете имя опубликованного сервера. Но это не совсем так. В поле Internal site name вы вводите не действительное имя опубликованного Client Access Server. Вы вводите имя common/subject, указанное в сертификате, прикрепленном к веб-странице OWA на Client Access Server. В нашем примере имя в сертификате веб-сайта будет owa.msfirewall.org, так что мы вводим owa.msfirewall.org.

Одним из приятных улучшений в ISA 2006 стало то, что вам не нужен раздельный DNS или запись в файле HOSTS в ISA Firewall, чтобы позволить брандмауэру разрешать имя common/subject в сертификате как IP адрес опубликованного Client Access Server. В ISA 2006 все, что вам нужно сделать, это отметить поле Use a computer name or IP address to connect to the published server и затем использовать кнопку Browse, чтобы найти сервер, как это показано на рисунке ниже.

ения имени common/subject, указанного в сертификате веб-сайта для Client Access Server, в поле Internal site name и действительного имени компьютера или IP адреса в поле Computer name or IP address нажмите Next.

На странице Public Name Details из раскрывающегося списка Accept request for выберите опцию domain name (type below)). Введите имя common/subject, указанное в сертификате, связанном с веб-прослушивателем, в поле Public name. Это имя, которое внешние клиенты будут использовать для соединения с ISA Firewall, чтобы достичь Client Access Server. В этом примере и внутренние, и внешние клиенты будут использовать owa.msfirewall.org, так что мы введем это имя в поле Public name. Нажмите Next.

На странице Select Web Listener выберите SSL прослушиватель, созданный нами ранее, и нажмите Next.

На странице Authentication Delegation выберите опцию Basic authentication из раскрывающегося списка Select the method used by ISA Server to authenticate to the published Web server. Это позволит пользователям использовать прямую текстовую авторизацию посредством формы входа в систему. После того как ISA Firewall аутентифицирует и авторизует пользователя, брандмауэр сконвертирует текстовые параметры доступа в параметры доступа для простой авторизации. Нажмите Next.

На странице User Sets отметьте, какие пользователи будут уполномочены для посещения опубликованного веб-сайта. По умолчанию выставлено All Authenticated Users. Однако, если вы не хотите, чтобы все аутентифицированные пользователи имели доступ к опубликованной веб-странице, вы можете создать группы Active Directory и предоставить групповой доступ. В этом примере мы используем значение по умолчанию, All Authenticated Users. Нажмите Next.

Проверьте установки на странице Completing the New Exchange Publishing Rule Wizard и нажмите Next.

Дважды щелкните на правило веб-публикации OWA (Basic), которое вы только что создали. В диалоговом окне OWA (Basic) Properties нажмите на вкладку Paths. Обратите внимание, что мастер сделал для нас четыре пути:

/public/*

/OWA/*

/Exchweb/*

/Exchange/*

Поскольку мы хотим получить преимущества от использования «новых» возможностей, прилагающихся с OWA в Exchange 2007, мы будем использовать интегрированную авторизацию при подключении к папке /OWA/*. Поэтому нам нужно удалить запись /OWA/* из списка. Нажмите на запись (same as internal) /OWA/* и щелкните Remove.

Рисунок 3

Теперь вы можете видеть, что в списке осталось всего три пути, и папка /OWA/ удалена из него. Нажмите OK, чтобы закрыть диалоговое окно OWA (Basic) Properties.

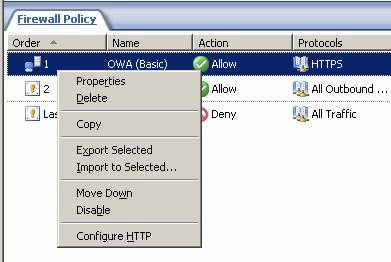

Теперь нам нужно создать второе правило веб-публикации для OWA, которое поддерживает интегрированную авторизацию для папки /OWA/. Самый простой способ сделать это – скопировать правило веб-публикации OWA, которое мы уже сделали, и использовать его как заготовку для нашего нового правила. В консоли ISA Firewall щелкните правой кнопкой по правилу OWA (Basic) и нажмите на команду Copy.

Рисунок 4

Вновь щелкните правой кнопкой по правилу OWA (Basic) Web и затем нажмите на команду Paste.

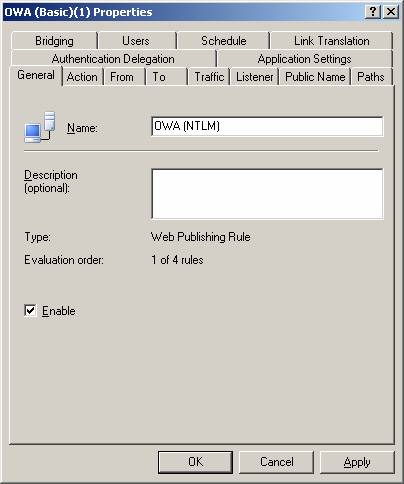

Теперь мы можем видеть новое правило под названием OWA (Basic)(1). Дважды щелкните на OWA (Basic)(1).

В диалоговом окне OWA (Basic)(1) Properties выберите вкладку General. На вкладке General введите новое имя для правила веб-публикации в поле Name. В этом примере мы назовем правило OWA (NTLM), как показано на рисунке ниже.

Рисунок 5

Выберите вкладку Paths. На вкладке Paths вы видите пути, действительные для правила веб-публикации OWA с простой авторизацией. В этом правиле нам нужно удалить все пути и затем ввести путь к папке /OWA/. Нажмите на каждое правило и затем щелкните на кнопку Remove, чтобы удалить все пути из списка.

После удаления всех путей из списка нажмите кнопку Add. В диалоговом окне Path mapping введите путь /OWA/*, как показано на рисунке ниже. Убедитесь, что выбрана опция Same as published folder и нажмите OK.

В диалоговом окне OWA (Basic)(1) Properties нажмите OK. После этого имя пути изменится на OWA (NTLM).

Теперь, когда мы сделали два правила веб-публикации для OWA, мы можем перейти к нашей следующей задаче: созданию правила веб-публикации для страницы RPC/HTTP на Client Access Server. Помните, нашей целью является использование одного и того же веб-прослушивателя для всех правил, так что нам не нужно беспокоиться о создании нового веб-прослушивателя, как в предыдущих версиях ISA Firewall.

Нажмите на список Firewall Policy в левой части консоли ISA Firewall и затем выберите вкладку Tasks в области Task Pane. На вкладке Tasks нажмите на ссылку Publish Exchange Web Client Access.

Рисунок 6

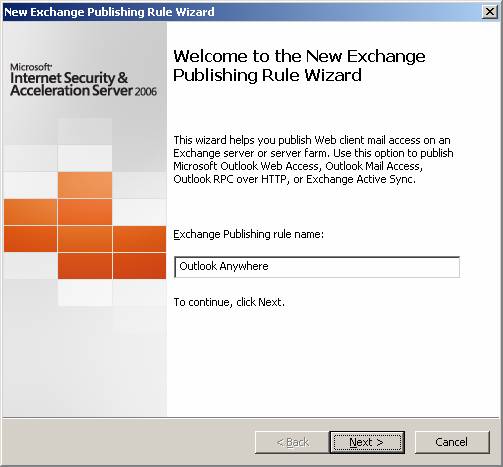

На странице Welcome to the New Exchange Publishing Rule Wizard введите имя для нового правила веб-публикации. В нашем примере мы назовем правило Outlook Anywhere и затем нажмем Next.

Рисунок 7

На странице Select Services выберите опцию Exchange Server 2007 из раскрывающегося списка Exchange version. Отметьте поле Outlook Anywhere (RPC/HTTP), а также поле Publish additional folders on the Exchange Server for Outlook 2007 clients. Я не знаю, что это за папки, но вряд ли случится что-либо плохое, если мы отметим это поле, а затем посмотрим, какие пути были опубликованы. Нажмите Next.

На странице Publishing Type выберите опцию Publish a single Web site or load balancer и нажмите Next.

На странице Server Connection Security выберите Use SSL to connect to the published Web server or server farm и затем нажмите Next.

На странице Internal Publishing Details введите имя common/subject указанное для сертификата веб-сайта, связанного с веб-сайтом OWA на Client Access Server. В нашем примере общее имя будет owa.msfirewall.org, так что мы введем owa.msfirewall.org в поле Internal site name. Помните, Internal site name не относится к действительному имени Client Access Server, имя, которое вы введете туда, это имя common/subject, указанное для сертификата веб-сайта.

Отметьте поле Use a computer name or IP address to connect to the published server. Затем используйте кнопку Browse, чтобы найти имя Client Access Server, как показано на рисунке ниже.

Как вы можете видеть на рисунке ниже, Internal site name не совпадает с именем компьютера, где Client Access Server. Нажмите Next.

На странице Public Name Details выберите опцию This domain name (type below) из раскрывающегося списка Accept requests for. В поле Public name введите имя, которое внешние пользователи будут использовать для соединения с ISA Firewall, чтобы достичь страницы RPC/HTTP.

На странице Select Web Listener из раскрывающегося списка Web listener выберите прослушиватель SSL, созданный вами ранее, и нажмите Next.

На странице Authentication Delegation выберите NTLM authentication из раскрывающегося списка Select the method used by the ISA Firewall to authenticate to the published Web server . Поскольку RPC/HTTP клиент Outlook не знает, что делать со страницей авторизации на базе форм, ISA Firewall обнаружит, что небраузерный клиент подключается к веб-прослушивателю и вернется к простой авторизации. Таким образом, RPC/HTTP клиент Outlook будет использовать простую авторизацию, чтобы аутентифицироваться для ISA Firewall. ISA Firewall аутентифицирует и авторизует пользователя. Если пользователь авторизован и аутентифицирован, ISA Firewall передаст дальше параметры доступа пользователя как параметры доступа NTLM. Я знаю, что это звучит невероятно и не должно работать, но к тому времени, как мы закончим, я думаю, вы успеете обнаружить, что это действует.

Кстати, это не решает проблемы с пользователями, которым приходится авторизовываться каждый раз, когда они открывают Outlook, чтобы соединиться с RPC/HTTP прокси через ISA Firewall. Причина в том, что чтобы обойти ввод параметров доступа, вам нужно обойти пре-авторизацию на ISA Firewall и направить параметры доступа NTLM напрямую к Client Access Server. Это было бы безрассудно смелым решением, лишенным защищенности, предоставляемой ISA Firewall, так как это позволяет любому хакеру в Интернет свободный доступ к вашим анонимным соединениям к RPC/HTTP прокси, и когда наступит тот день, когда кто-нибудь воспользуется уязвимостью в RPC/HTTP прокси, вы пожалеете, что не прислушались к моему совету.

Нажмите Next.

На странице User Sets примите значение по умолчанию — All Authenticated Users и нажмите Next.

Проверьте настройки на странице Completing the New Exchange Published Rule Wizard и нажмите Next.

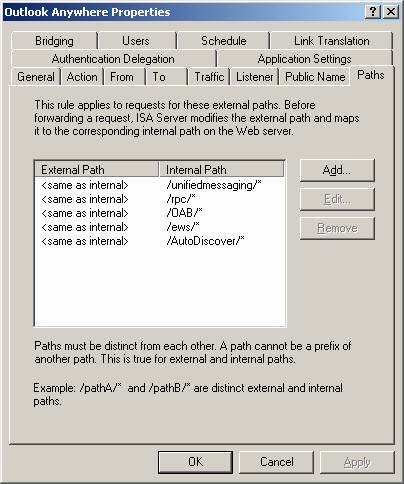

Дважды щелкните на правило веб-публикации Outlook Anywhere и выберите вкладку Paths. Обратите внимание, что было добавлено несколько путей, отличных от папки /rpc/*. Как вы можете видеть на рисунке ниже, были добавлены следующие пути:

/unifiedmessaging/*

/rpc/*

/OAB/*

/ews/*

/AutoDiscover/*

Для чего они все нужны? Я не могу сказать вам точно, может быть сможет кто-либо на www.msexchange.org. Что я знаю, так это то, что пути /rpc/* позволяют подключения к RPC/HTTP прокси, в чем мы на данный момент наиболее заинтересованы.

Рисунок 8

Хоть мы еще не проверяли клиент ActiveSync в этой серии статей, есть способ выяснить, работает ли правило публикации, так что пойдем дальше и создадим правило веб-публикации ActiveSync.

Нажмите на список Firewall Policy в левой части консоли ISA Firewall и затем выберите вкладку Tasks в области Task Pane. На вкладке Tasks нажмите на ссылку Publish Exchange Web Client Access.

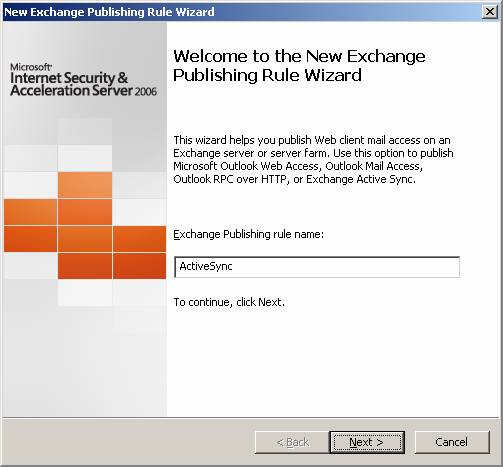

На странице Welcome to the New Exchange Publishing Rule Wizard введите имя для нового правила. В этой примере мы назовем правило ActiveSync. Нажмите Next.

Рисунок 9

На странице Select Services выберите Exchange Server 2007 из раскрывающегося списка Exchange version. Отметьте поле Exchange ActiveSync. Нажмите Next.

На странице Publishing Type выберите опцию Publish a single Web site or load balancer и нажмите Next.

На странице Server Connection Security выберите опцию Use SSL to connect to the published Web server or server farm и нажмите Next.

На странице Internal Publishing Details введите имя common/subject сертификата веб-сайта, прикрепленного к веб-сайту OWA на Client Access Server. В нашем примере общим именем, указанным в сертификате веб-сайта будет owa.msfirewall.org, так что мы введем owa.msfirewall.org в поле Internal site name. Помните, вводимое в поле Internal site name не имеет отношения к действительному имени Client Access Server, имя, которое вы вводите, это имя common/subject сертификата веб-сайта.

Отметьте поле Use a computer name or IP address to connect to the published server. Затем используйте кнопку Browse, чтобы найти имя Client Access Server, как показано на рисунке ниже.

Как вы можете видеть на рисунке ниже, Internal site name не совпадает с именем компьютера, на котором установлен Client Access Server. Нажмите Next.

На странице Public Name Details выберите опцию This domain name (type below) из раскрывающегося списка Accept requests for. В поле Public name введите имя, которое внешние пользователи будут использовать для соединения с ISA Firewall, чтобы достичь страницы RPC/HTTP.

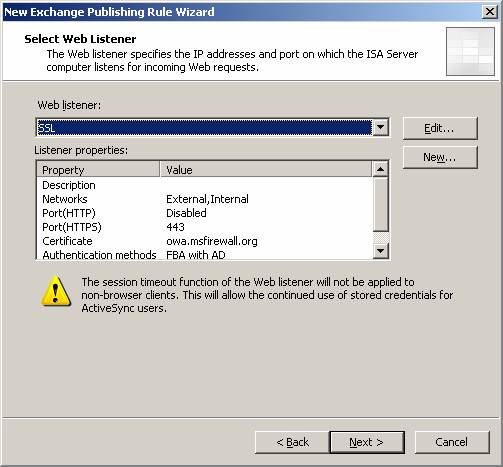

На странице Select Web Listener из раскрывающегося списка Web listener выберите SSL прослушиватель, созданный вами ранее, и нажмите Next.

Обратите внимание на информацию на странице Select Web Listener:

“The session timeout function of the Web listener will not be applied to non-browser clients. This will allow the continued use of stored credentials for ActiveSync users”

Это очень хорошо! Теперь пользователи ActiveSync (чья строка пользователь-агент показывает, что это не клиент браузера) не будут ограничены блокировками по времени, что могло бы создать проблемы, если бы у вас было много клиентов ActiveSync. Нажмите Next.

Рисунок 10

На странице Authentication Delegation выберите опцию Basic authentication из раскрывающегося списка Select the method used by ISA Server to authenticate to the published Web server. Нам нужно сделать это, поскольку мы должны использовать простую авторизацию для папки ActiveSync. Нажмите Next.

На странице User Sets параметр, данный по умолчанию — All Authenticated Users и нажмите Next.

На странице Completing the New Exchange Publishing Rule Wizard проверьте параметры и нажмите Finish.

Дважды щелкните по правилу веб-публикации ActiveSync. В диалоговом окне ActiveSync Properties выберите вкладку Paths. Здесь вы можете видеть, что путь для доступа к веб-странице ActiveSync, /Microsoft-Server-ActiveSync/*, опубликован..

Рисунок 11

После того, как вы сделали все это, нажмите кнопку apply, чтобы принять изменения, а затем нажмите OK, чтобы сохранить изменения. Теперь мы закончили с настройкой ISA Firewall.

В этой статье мы создали два правила веб-публикации для публикации папок OWA, одно правило веб-публикации для папки RPC/HTTP и одно для публикации папки ActiveSync. Мы закончили с настройкой ISA Firewall. На следующей неделе мы переключим наше внимание на настройку клиентов и тестирование решения. Увидимся!

www.isaserver.org

Tags: dns, domain, Exchange, ISA Server