Это вторая часть цикла статей под названием ‘Как публиковать Microsoft Exchange Active Sync (EAS) с помощью ISA Server 2006’. Я покажу вам, как создавать правило веб публикации ISA Server и выполнять конфигурацию мобильного устройства Windows.

После того как во внутренней сети все настроено, можно приступить к созданию нового правила публикации Exchange. Новое правило нужно назвать EAS публикация или дать ему другое легко запоминающееся название.

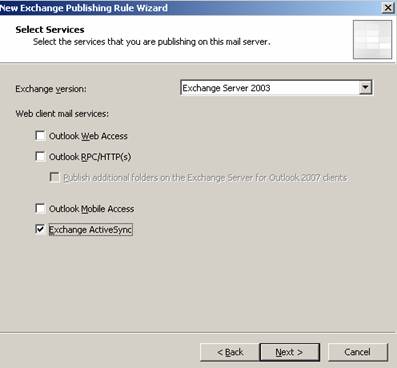

Наша организация Exchange представляет собой версию Exchange Server 2003, и мы будем публиковать лишь Exchange Active Sync.

Заметка:если вы хотите опубликовать Exchange Active Sync с Exchange Server 2007, процесс публикации на ISA Server будет идентичным, но шаги по настройке сайта Exchange Server будут другими.

Рисунок 1: Публикация EAS

Нажмите Опубликовать один веб сайт или компенсатор нагрузки.

Мы будем использовать SSL для подключения к опубликованному веб серверу или семейству серверов, так как мы также включили использование SSL на директории Microsoft-Server-ActiveSync.

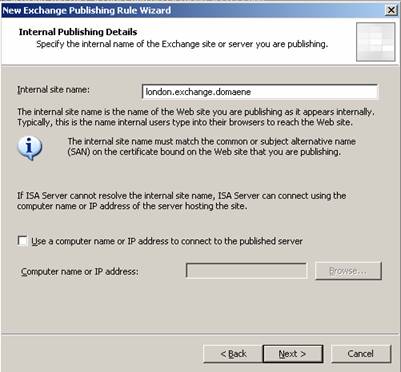

Введите внутреннее имя сайта. Следует помнить, что внутреннее имя сайта должно совпадать с общим именем сертификата, изданного для Exchange Server и это имя должно быть разрешимое с сервера ISA Server. Прежде чем нажать далее, попробуйте опросить (ping) сервер Exchange Server по имени, которое вы вводите в следующем рисунке.

Рисунок 2: Указание внутреннего имени сервера

Введите публичное имя, которое будете использовать в конфигурации мобильного устройства (помните, что вы издали сертификат на ISA, общее имя (Common Name — CN) которого должно совпадать с публичным именем).

Создайте новый веб приемник (Weblistener) и назовите его EAS или вроде того.

Потребуйте SSL защищенных подключений от клиентов.

В свойствах веб приемника укажите внешнюю сеть в качестве источника для приемника. Если вы планируете использовать более одного приемника, укажите IP адрес, который будет использоваться для публикации EAS.

Выберите сертификат для правила публикации EAS. Если сертификат не отобразится в консоли, убедитесь, что он есть в хранилище сертификатов локального компьютера, что он имеет соответствующий частный ключ, что он действителен и что его можно проверить по пути цепи сертификатов.

В качестве способа аутентификации нужно выбрать SSL Client Certificate Authentication.

Если вы используете аутентификацию клиентского сертификата, ISA Server должен иметь доступ к серверу внутреннего ЦС, чтобы иметь доступ к списку аннулированных сертификатов (CRL – Certificate Revocation List). Если вы нажмете Да, ISA Server включит правило системной политики, чтобы иметь доступ к внутренней сети для загрузки CRL.

В случае с клиентским сертификатом на ISA Server мы должны использовать Kerberos Constrained Delegation (KCD), чтобы ISA Server мог играть роль пользователя для его аутентификации на провайдере аутентификации, коим является Active Directory.

Имя SPN (Service Principal Name – главное имя службы) основано на имени внутреннего сайта. В некоторых случаях нужно вручную добавлять SPN на сервер ISA Server с помощью инструмента командной строки SETSPN. Инструмент SETSPN можно найти в инструментах поддержки Windows Server 2003, которые можно взять на диске Windows Server 2003 или лучше в качестве обновленной версии на веб сайте компании Microsoft .

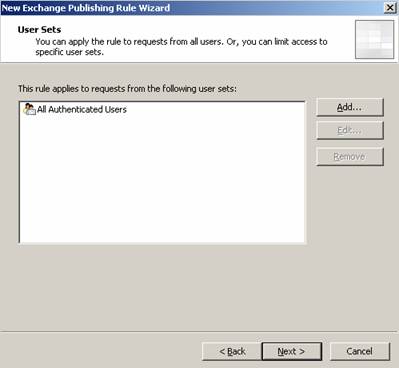

Укажите группу пользователей, которой разрешен доступ через правило публикации ISA к опубликованному серверу Exchange Server.

Рисунок 3: Выбор группы пользователей, которым будет разрешен доступ к внутренней сети

Пользователям также понадобится сертификат, опубликованный на Active Directory. Вы должны войти в систему с мандатами пользователя и запросить сертификат пользователя. Это можно сделать с помощью локальной оснастки MMC SnapIn.

Заметка:в этом примере мы используем процесс, который немного сложен для пользователей. Если вам нужно включить EAS с клиентскими сертификатами для нескольких пользователей, вы можете воспользоваться инструментом типа CertAuthTool для автоматизации этого процесса, однако мы не будем подробно рассматривать этот процесс в данной статье.

На следующем рисунке показан сертификат публичного ключа, сопоставленный с учетной записью пользователя, который будет использовать Exchange Active Sync со своего мобильного устройства.

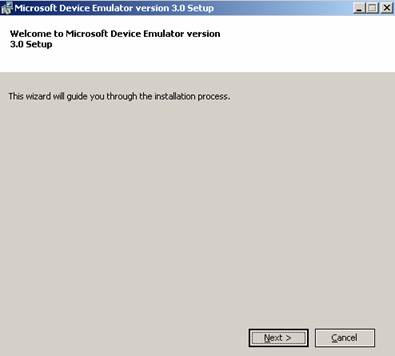

Если вы не хотите использовать физическое мобильное устройство для тестирования EAS с клиентскими сертификатами, вы можете воспользоваться эмулятором мобильных устройств Windows Mobile Device, например Microsoft Device Emulator 3.0. Ссылка на страницу, с которой можно загрузить эмулятор, представлена в конце статьи.

После загрузки эмулятора следуйте инструкциям установки.

Рисунок 4: Установка эмулятора устройств

После того как мобильное устройство корректно установлено и настроено, вам нужно импортировать пользовательский сертификат для пользователя устройства в хранилище сертификатов мобильного устройства. Для этого сначала экспортируйте пользовательский сертификат из локального хранилища сертификатов на карту памяти и вставьте эту карту памяти в мобильное устройство. Вы также можете воспользоваться центром устройств Windows Mobile Device Center в Windows Vista или Active Sync в Windows XP.

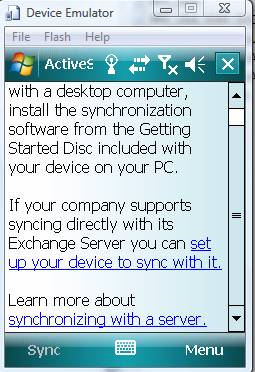

После импортирования сертификата запустите Microsoft Active Sync на мобильном устройстве и следуйте инструкциям для создания подключения к Exchange Server.

Рисунок 5: Active Sync на мобильном устройстве

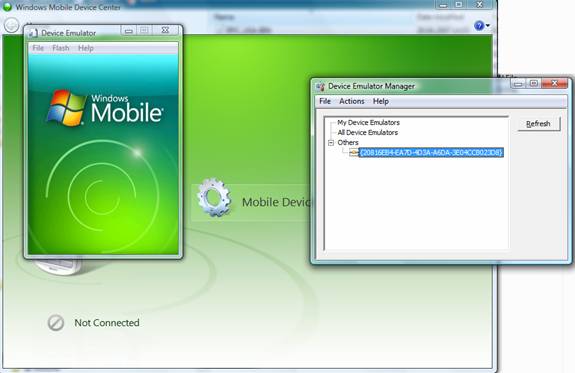

Если вы используете эмулятор мобильных устройств, вам сначала нужно привязать устройство. Для этого нужно использовать диспетчер эмулятора устройств (Device Emulator Manager). Эта функция позволяет устройству подключаться к серверу Exchange Server через TCP/IP соединения клиентского компьютера, к которому мобильное устройство подключено.

Клиентское устройство также должно иметь установленную Exchange Active Sync (Windows XP) или Windows Mobile Device Center (Windows Vista).

Рисунок 6: Подключение устройства

Если вы привязали устройство к клиентскому ПК, вы можете воспользоваться DMA для подключения мобильного устройства к клиентскому ПК:

Для синхронизации мобильного устройства войдите в Меню на вашем устройстве. В контекстном меню нажмите Добавить сервер-источник (Add Server Source).

Добавьте имя сервера. Имя сервера – это имя, которое клиент будет использовать из интернета. Не вводите имя внутреннего сервера Exchange Server! Активация имени сервера требует зашифрованного подключения.

Введите имя пользователя, пароль и доменное имя пользователя Windows. После этого вам нужно выбрать элементы для синхронизации. Для некоторых элементов можно указывать временной диапазон синхронизации (календарь) и размер синхронизированного сообщения (e-mail).

Если все настроено верно, нажмите Sync и мобильное устройство должно синхронизироваться с вашим сервером Exchange Server.

В этой части я попытался показать вам, как использовать Exchange Active Sync с ISA Server 2006 и Exchange Server 2003 SP2 и клиентские сертификаты. Сочетание ISA Server 2006 и клиентских сертификатов дает вам максимальный уровень безопасности для Exchange Active Sync. Как вы видели, для включения Exchange Active Sync в такой конфигурации требуется несколько шагов, здесь также есть некоторые ловушки с неправильными сертификатами и неправильно настроенным Kerberos Constrained Delegation, но я надеюсь, что эта статья дала вам четкую картину того, как применять такие сценарии в своей среде.

www.isaserver.org

Tags: Exchange, ISA Server, Windows Vista, Windows XP