Публикация Web Publishing и правила публикации Server Publishing Rules позволяют вам сделать сервера и службы в защищенной брандмауэром ISA firewall сети доступными для пользователей, как защищенной части сети, так и для пользователей незащищенной части сети. Правила публикации Web и Server Publishing Rules позволяют вам сделать такие популярные службы, как SMTP, NNTP, POP3, IMAP4, Web, OWA, NNTP, терминальные службы и многие другие более доступными для пользователей в удаленных сетях или других внутренних сетях или сетях по периметру.

Правила публикации Web Publishing Rules и Server Publishing Rules предоставляют широкий набор возможностей и используются в различных целях. В общем, правила публикации Web Publishing Rules всегда используются для публикации Web серверов и служб, а правила публикации Server Publishing Rules используются для публикации серверов и служб, которые не связаны с Web. Однако, существуют исключения из этих правил.

Правила публикации Web Publishing Rules используются для публикации Web сайтов и служб. Публикация Web Publishing иногда называется “reverse proxy” (обратный прокси). Если вы публикуете Web сайт, то фильтр брандмауэра ISA firewall Web Proxy filter всегда перехватывает запрос, а затем передает запрос Web сайту, опубликованному с помощью правил публикации Web Publishing Rule.

Правило публикации Web Publishing Rules включает в себя следующие возможности:

Давайте рассмотрим все эти возможности подробней.

Правила публикации Web Publishing Rules обеспечивают специальный доступ к Web сайтам, расположенным в сети, защищенной брандмауэром ISA. Любая сеть, которая не является частью внешней сети по умолчанию, считается сетью, защищенной брандмауэром ISA firewall. Защищенное соединение более безопасно, чем соединение от маршрутизатора или NAT соединение, т.к. все соединение разбирается и снова собирается брандмауэром ISA firewall. Это позволяет брандмауэру ISA firewall проводить очень глубокую проверку на прикладном уровне для Web запросов к Web сайтам, которые были опубликованы с помощью правил публикации Web Publishing Rules.

Фильтр ISA firewall Web Proxy filter обрабатывает все входящий Web соединения, сделанные с помощью правил публикации Web Publishing Rules. Даже если вы отвяжете фильтр Web Proxy от описания протокола HTTP, фильтр Web Proxy будет всегда включенным для правил публикации Web Publishing Rules. Это безопасное решение, было сделано командой разработчиков брандмауэра ISA. Они определили, что незащищенные входящие соединения к защищенным сетевым Web серверам должны всегда быть защищены для того, чтобы обеспечить максимальную защиту опубликованных Web серверов.

Одно из основных преимуществ использования правил публикации Web Publishing Rules для публикации Web сайтов в сети, защищенной брандмауэром ISA Firewall, заключается в возможности брандмауэра ISA firewall выполнять очень глубокую проверку на прикладном уровне для всех соединений к опубликованным сайтам. Эта глубокая проверка на прикладном уровне запрещает злоумышленникам посылать опасные команды или код на опубликованные Web сайты. Это позволяет брандмауэру ISA firewall останавливать атаки на периметре сети и не пускает злоумышленника на сам опубликованный Web сервер.

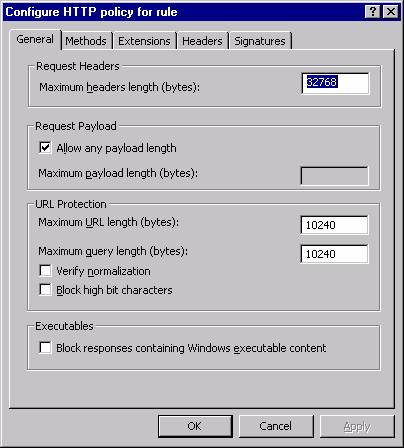

Глубокая проверка на прикладном уровне для Web запросов возлагается на фильтр брандмауэра ISA firewall под названием HTTP Security Filter. Фильтр брандмауэра ISA firewall HTTP Security filter позволяет вам виртуально контролировать любой аспект HTTP соединения и блокировать или разрешать соединения, основываясь практически на любой компонент HTTP соединения.

Примеры того, как вы можете контролировать соединения к опубликованным Web сайтам могут быть такими:

Рисунок 1

Подробнее о возможностях фильтра безопасности HTTP Security Filter (HTTP Filter) мы расскажем позднее в этой статье. Также о фильтре безопасности HTTP Security Filter мы расскажем в главе, посвященной возможности брандмауэра ISA firewall по фильтрации на прикладном уровне (application layer filtering).

Правила публикации Web Publishing Rules позволяют вам передавать соединения, основываясь на пути, указанном внешним пользователем (external user). Изменение пути (Path redirection) позволяет вам передавать соединения, в зависимости от пути, указанного пользователем в альтернативные директории на том же самом Web сервере, или совершенно другом Web сервере.

Например, пользователь посылает запрос по адресу http://www.msfirewall.org/kits. Вы хотите, чтобы этот запрос был передан на сервер под названием WEBSERVER1 и в директорию на сервере под названием /deployment_kits. Вы можете настроить правило публикации Web Publishing Rule таким образом, что путь в запросе (в данном случае /kits) будет заменен на путь к внутреннему Web серверу /deployment_kits.

Вы можете также использовать изменение пути (path redirection) для передачи запросов на абсолютно другой Web. Например, предположим, что пользователи посылают запросы к следующим сайтам:

Вы можете создать два правила публикации Web Publishing Rules, одно для входящих соединений по адресу www.msfirewall.org/scripts, а другое для соединений по адресу www.msfirewall.org/deployment_kits. Запрос www.msfirewall.org/scripts можно передать на Web сервер под названием WEBSERVER1, а второй можно передать на сервер под названием WEBSERVER2. Мы может даже перенаправить запрос в особую директорию на каждом Web сервере.

Рисунок 2

Правила публикации Web publishing rules можно настроить для передачи имени пользователя и пароля пользователя на конечный сервер Web server. Сервер ISA 2004 был ограничен basic delegation, но в сервере ISA 2006 существует более богатый выбор передачи полномочий (authentication delegation). Это означает, что вы можете осуществлять предварительную аутентификацию (pre-authenticate) пользователя на брандмауэре ISA firewall до того, как соединение будет передано опубликованному Web серверу. Предварительная аутентификация (pre-authentication) позволяет пресечь появление неаутентифицированных соединений к Web серверу. Предварительная аутентификация (Pre-authentication) блокирует злоумышленника и других опасных пользователей.

Популярное применение для предварительной аутентификации (pre-authentication) – это для OWA Web сайтов. Вместо того, чтобы разрешить соединения к OWA Web сайту, можно настроить правило публикации Web Publishing Rule брандмауэра ISA firewall для аутентификации пользователя для OWA Web сайта. Если пользователь успешно проходит аутентификацию на брандмауэре ISA firewall, то запрос на соединение передается OWA сайту. Если пользователь не может пройти аутентификацию на брандмауэре ISA firewall, то попытка соединения отклоняется брандмауэром и никогда не достигает опубликованного Web сайта.

Предварительная аутентификация (Pre-authentication) также позволяет вам контролировать доступ к Web сайтам. Вы можете настроить правила конфигурации Web Publishing Rules для разрешения определенным группам пользователей иметь доступ к опубликованному Web сайту. Таким образом, даже если пользователи успешно проходят аутентификацию, они смогут получить доступ к опубликованному Web сайту лишь в том случае, если у них есть на это разрешение. Таким образом, правила конфигурации Web Publishing Rules брандмаура ISA firewall усиливают аутентификацию и авторизацию для опубликованных Web сайтов.

Возможность брандмауэра ISA firewall по передачи аутентификации (authentication delegation) позволяет брандмауэру ISA firewall проводить аутентификацию пользователя, а затем передавать его учетную запись и пароль опубликованным Web сайтам, а затем Web сайт запрашивает полномочия пользователя с помощью различных методов, включая протокол для передачи аутентификации (authentication protocol transition). Например, пользователь может пройти аутентификацию с помощью сертификата пользователя (User Certificate), а затем его учетная запись и пароль может быть переданы в качестве аутентификации Kerberos authentication.

Передача аутентификации (Delegation of authentication) также позволяет уберечь пользователя от повторного прохождения аутентификации. Вместо этого, пользователь отвечает на запрос на аутентификацию Web сайта, брандмауэр ISA firewall отвечает на запрос, а затем брандмауэр ISA Firewall проводит аутентификацию пользователя.

Брандмауэр ISA firewall может кэшировать ответы от Web сайтов, опубликованных с помощью правил публикации Web Publishing Rules. После того, как пользователь посылает запрос за содержимым на опубликованный Web сайт, это содержимое может быть помещено в кэш на брандмауэре ISA firewall. Если последующие пользователя обратятся за тем же самым содержимым на опубликованный Web сервер, то содержимое будет получено из Web кэша брандмауэра, а не с самого Web сервера.

Кэшированные ответы с опубликованных Web сайтов позволяют снизить нагрузку на опубликованный Web сервер и на любой сегмент сети между брандмауэром ISA firewall и опубликованным Web сервером. Т.к. необходимое содержимое хранится в Web кэше брандмауэра ISA firewall, то опубликованный Web сервер не будет вовлечен в дополнительную обработку на обслуживание этих Web запросов. А т.к. содержимое хранится в Web кэше (cache) брандмауэра ISA firewall, а не на опубликованном Web сайте, то снижается сетевой трафик (network traffic) между брандмауэром ISA firewall и опубликованным Web сайтом, в результате чего увеличивается общая производительность (overall performance) и эффективность корпоративной сети (corporate network).

Также вы можете управлять содержимым для обратного кэширования (reverse caching). Вы можете захотеть, чтобы пользователи всегда получали самые свежие версии содержимого из определенных мест вашего опубликованного Web сервера, а для остальных мест разрешить брандмауэру ISA firewall кэшировать содержимое на предопределенный период. Вы можете создать правила кэширования (cache rules) на брандмауэре ISA firewall для более тонкой настройки содержимого, хранящегося в кэше, а также период, который оно будет хранится в кэше.

Правила публикации Web Publishing Rules позволяют вам публиковать несколько Web сайтов с использованием одного IP адреса на внешнем интерфейсе (external interface) брандмауэра ISA firewall. Брандмауэр ISA firewall может это делать благодаря своей возможности выполнять глубокую проверку на прикладном уровне (stateful application layer inspection). Часть возможностей брандмауэре ISA firewall по проверки на прикладному уровне (stateful application layer inspection) может изучать заголовок узла (host header) из входящего запроса и принимать решение, как обрабатывать входящий запрос, основываясь на информации в заголовке.

Например, предположим, что у вас есть один IP адрес на внешнем интерфейсе (external interface) брандмауэра ISA firewall. Вы хотите опубликовать два Web servers в защищенной брандмауэром ISA Firewall части сети. Пользователи будут обращаться к Web сайтам с помощью следующих URL www.msfirewall.org и www.tacteam.net. Все, что вам необходимо – это создать два правила публикации Web Publishing Rules. Одно из правил публикации Web Publishing Rules будет обрабатывать входящие соединения, обращающиеся по адресу www.msfirewall.org и передавать эти запросы на сервер msfirewall.org в защищенной брандмауэром ISA Firewall части сети, а другое правило публикации Web Publishing Rule будет обрабатывать соединения, обращающиеся по адресу www.tacteam.net и передавать эти запросы на Web сайт, находящийся в защищенной брандмауэром ISA Firewall части сети, под названием tacteam.net.

Это возможно благодаря тому, что общий DNS способен сопоставлять полностью квалифицированные названия доменов (qualified domain names) IP адресам во внешенме интерфейсе (external interface) брандмауэра ISA firewall. Т.к. решена проблема с DNS, то публикация двух или двух сотен Web сайтов с помощью одного IP адреса будет очень простой задачей с помощью правила публикации Web Publishing Rules для брандмауэра ISA firewall.

Инструмент брандмауэра ISA firewall под названием link translator (преобразователь ссылок) можно использовать для изменения ответов, приходящих от опубликованных Web серверов на запросы пользователей. Link translator (преобразователь ссылок) полезен в том случае, когда опубликованные Web сайты, которые содержат жестко прописанные URL в своих ответах, и к этим URL нельзя получить доступ из удаленных мест.

Например, предположим, что вы опубликовали Web сайт, в ответах которого жестко прописан URL, а этот URL содержит частные названия серверов из защищенной части сети (Protected Network). Такие UR должны иметь вид http://server1/documents или http://webserver2/users. Т.к. это не полностью квалифицированные названия доменов (qualified domain names), к которым можно получить доступ из интернет, то запрос на соединение по таким адресам будет отклонен. Это основная проблема с некоторыми серверами SharePoint Portal Server Web.

Link Translator (преобразователь ссылок) решает это проблему, изменяя ответы, возвращаемые пользователю, обращающемуся к Web сайту таким образом, что ссылки типа http://server1/documents и http://webserver2/users будут заменены ссылками вида http://www.msfirewall.org/documents и http://www.tacteam.net/users, по каждой из которой можно обратиться из интернет.

Link Translation (преобразователь ссылок) также полезен в некоторых SSL сценариях. Например, если вы не используете SSL на линии от брандмауэра ISA firewall до Web сервера, но используете SSL между Web клиентом из интернет и брандмауэром ISA firewall, то link translator (преобразователь ссылок) может изменить ответ HTTP, возвращаемый Web сервером на SSL ответ, в ссылке получаемой пользователем. Это позволяет уберечь пользователя от встречи с многочисленными битыми ссылками (broken links) на опубликованной Web странице.

Одно из ограничений правил публикации Web Publishing Rules на ISA Server 2000 заключалось в том, то журнал на опубликованном Web сервере всегда показывал IP адрес внутреннего интерфейса (internal interface) брандмауэра ISA Firewall. Когда вы публикуете ваши Web сервера с помощью правил публикации Web Publishing Rules, то IP адрес клиента, который подключается к опубликованному Web серверу всегда заменялся внутренним IP адресом брандмауэра ISA Firewall. Это было основным барьером для многих администраторов брандмауэра ISA Firewall, т.к. приходилось вкладывать значительные средства в покупку программного обеспечения для анализа журналов, устанавливаемого на опубликованных Web серверах. Для них единственной возможностью было использование правил публикации Server Publishing Rules, что было не очень здорово, т.к. правила публикации Server Publishing Rules таким же высоким уровнем безопасности как правила публикации Web Publishing Rules.

Хорошей новостью стало то, что новый брандмауэр ISA firewall предоставляет вам выбор между передачей IP адреса брандмауэра ISA firewall на опубликованный Web сервер и передачей реального удаленного IP адреса Web клиента на опубликованный Web сервер. Если вам не нужен реальные IP адрес клиента в журнале событий на Web сервере, то используйте настройку по умолчанию, согласно которой IP адрес клиент заменяется на IP адрес сетевого интерфейса брандмауэра ISA firewall. Если вам необходимо сохранить IP адрес удаленного Web клиента, то вы можете выбрать настройку для сохранения IP адреса.

RSA SecurID – это механизм двух факторной аутентификации (two-factor authentication mechanism), который требует, чтобы у пользователей было что-то (метка SecurID) или они знали свою учетную запись или пароль. В брандмауэре ISA firewall существует встроенная поддержка для аутентификации SeсurID для Web серверов и служб, опубликованных с помощью правил публикации Web Publishing Rules. В ISA 2006 добавлен второй механизм аутентификации – RADIUS One Time Passwords (OTP).

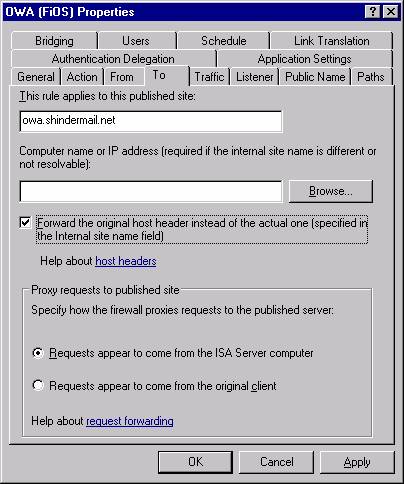

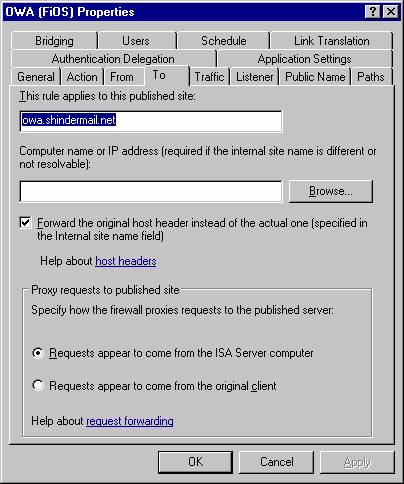

Рисунок 3

Некоторые организации размещают брандмауэр ISA firewall в таком месте, где невозможно сделать брандмауэр (firewall) членом или пользователем домена. Например, если вы используете конфигурацию брандмауэра (back to back firewall configuration), в которой front-end брандмауэром является брандмауэр ISA firewall, то вы можете не захотеть front-end брандмауэр ISA firewall членом или пользователем домена. Но вы по-прежнему сможете воспользоваться преимуществами базой данных пользователей домена (domain user database) для аутентификации (authentication) и авторизации (authorization) используя RADIUS для аутентификации правил Web Publishing Rule.

Брандмауэр ISA firewall можно настроить для работы в качестве клиента RADIUS для сервера RADIUS в корпоративной сети (corporate network). Сервер RADIUS тогда можно настроить для аутентификации пользователей для Active Directory или любой другой совместимой с RADIUS директорией в корпоративной сети. Аутентификация RADIUS может использоваться для входящих и исходящих соединений через Web Proxy фильтр брандмауэра ISA. Настройка правил публикации Web Publishing Rules для использования аутентификации RADIUS очень проста и позволяет брандмауэру ISA firewall поддерживать сценарии (back to back firewall scenarios), в которых брандмауэр ISA firewall является front-end брандмауэром.

RADIUS имеет много недостатков и по этой причине команда разработчиков ISA разрешила использовать нам аутентификацию LDAP authentication для правил публикации Web Publishing Rules, что кроме всего прочего, позволяет вам использовать пользователей и группы Active Directory при настройке требований к авторизации для правил публикации Web Publishing Rules.

Правила публикации Web Publishing Rules брандмауэр ISA Firewall позволяют вам контролировать, когда пользователи могут получить доступ к опубликованному Web сайту. У вас могут быть некоторые Web сайты, к которым вы хотите разрешить доступ только в рабочее время, и несколько Web сайтов, которые имеют высокие требования к пропускной способности, к которым вы разрешаете доступ лишь в нерабочее время. Вы можете контролировать время, когда у пользователей будет доступ к опубликованному Web сайту благодаря использованию встроенных или обычных расписаний для ваших правила публикации Web Publishing Rules.

Правила публикации Web Publishing Rules позволяют вам выполнять изменение порта и протокола. Изменение порта (Port redirection) позволяет брандмауэру ISA firewall принимать запрос на соединение по одному порту, а затем передавать запрос на альтернативный порт на опубликованном Web сервере. Например, брандмауэр ISA firewall может слушать входящие запросы с помощью своего слушателя Web listener по TCP порту 80, а затем передавать это соединение на TCP порт 8888 на опубликованном Web сервере в защищенной брандмауэром ISA firewall сети.

Вы также можете осуществлять изменение протокола (protocol redirection) с помощью правил публикацииWeb Publishing Rules. В отличие от изменения порта, где меняется только порт, поддержка брандмауэра ISA firewall для изменения протокола, позволяет вам публиковать FTP сайты с помощью правил публикации Web Publishing Rules. Входящий запрос HTTP GET, осуществленный к Web слушателю (Web listener) правила публикации Web Publishing Rule изменяется на запрос FTP GET и передается опубликованному FTP сайту в защищенной брандмауэром ISA firewall сети. Правила публикации Web Publishing Rules поддерживают изменение протокола с HTTP на FTP.

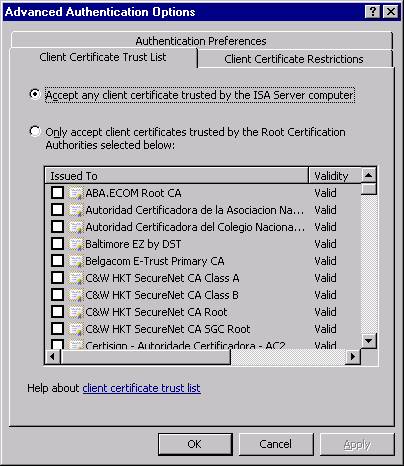

С помощью нового брандмауэра ISA firewall (2006) у вас есть гораздо больше возможностей для управления тем, как брандмауэр ISA firewall обрабатывает сертификаты. Например, если вы используете аутентификацию на основе сертификата пользователя (User Certificate authentication), то вы можете захотеть убедиться, что этот пользовательский сертификат (User Certificate) был сгенерирован специальным CA. Раньше, брандмауэр ISA firewall доверял всем CA, хранящимся в хранилище сертификатов на машине ISA Firewall Root Certification Authorities. Вы можете немного усилить контроль, настроив для слушателя Web listener правило, согласно которому он будет доверять лишь подмножеству CA, например только вашим корпоративным CA. Это позволит не принимать во внимание пользовательские сертификаты, сгенерированные самими пользователями, которые очень сложно контролировать. Дополнительно, вы можете задать другие ограничения на сертификаты, представляемые пользователями, например основываясь на определенном OID.

Рисунок 4

В этой статье я рассказал об основных возможностях брандмауэра ISA firewall по публикации Web Publishing. Чтобы узнать больше о публикации Web Publishing, вы можете прочитать статьи о публикации OWA, OMA, Exchange ActiveSync и RPC/HTTP на этом сайте. Спасибо!

www.isaserver.org

Tags: cache, dns, domain, Exchange, ftp, imap, ISA Server, ldap, nat, proxy, redirect, traffic