Создание нестандартной политики клиентского доступа VPN для Microsoft Exchange в Connect Outlook MAPI Clients. (Часть 1)

Published on Февраль 13, 2009 by Support · Комментариев нет

Одной из главных особенностей ISA Firewall является его способность применять политику брандмауэра при соединении VPN пользователей. Многие другие брандмауэры, которые допускают соединениям VPN пользователей, разрешают доступ VPN клиентов к любому ресурсу сети, для доступа к которому у пользователя имеются локальные разрешения. Политика брандмауэры не применяется для таких соединений. Неспособность ни одного брандмауэра ISA повлиять на VPN может иногда приводить к ужасным результатам.

Например, многие организации не пользовались требуемым патчем, чтобы защититься от самораспространяющейся вирусной программы MSBLAST в то время, когда она поразила многие корпоративные сети по всему миру. Организации, у которых есть брандмауэры ISA, защищающие от внешних атак, полностью защищены от вирусной программы MSBLAST. Если защита налажена с помощью брандмауэров ISA — у администратора появляется некоторое время для корректировки.

Однако многие админы без установленного брандмауэра ISA думали, что они защищены, так как у них отсутствуют входящие соединения через Интернет с ТСР портом 135 в связи с отсутствием брандмауэров ISA. Эта иллюзия безопасности не долго длилась — до первого контакта через VPN соединения корпоративной сети с пользователем, подхватившим вирус. Соединившись один раз, VPN пользователи могли заразить хост-узлы своей корпоративной сети, потому что не было установлено ни одного контролера доступа брандмауэра в программы VPN пользователей. Эти организации могли откорректировать свои системы без заражения вирусом MSBLAST, если они успели закрыть свои VPN серверы, или если у них был установлен брандмауэр ISA. Его цель заключается в следующем: брандмауэр ISA выполняет проверку запоминание состояния пакетов и проверку слоев прикладных программ в соединениях VPN пользователей — другие брандмауэры этого не делают.

Брандмауэры ISA/VPN серверы устраняют эту проблему, потому что вы можете устанавливать политику усиленного доступа для VPN пользователей. Соединения VPN пользователей — это разрешенный доступ только к серверам и протоколам, которые им требуются для выполнения работы. VPN пользователи не смогут контактировать с любым сервером, с которым у них нет разрешения иметь контакт, и они не смогут использовать протоколы, разрешенные им в случае соединения с сервером, с которым можно контактировать. И что еще более важно — проверка запоминания состояния пакетов и проверка слоев прикладных программ выполняются со всеми соединениями брандмауэры ISA, включая соединения VPN пользователей.

В этой статье, состоящей из двух частей, мы детально рассмотрим, как создать политику доступа, которая разрешает только проверенным пользователям иметь доступ к серверу Microsoft Exchange, используя для этого протокол Exchange RPC, в то время, как для всех остальных пользователей доступ к этому протоколу будет закрыт. С использованием этого вида политики доступа достигается высокая степень защиты сети, потому что пользователям Outlook e-mail client, которые соединяются с Exchange Server, разрешен доступ только к Exchange Server, и только пользователи, которых вы выбрали, смогут иметь доступ к Exchange Server. Это приводит к появлению запроса, который большинство других брандмауэров/VPN серверов выполняют, что позволяет VPN пользователям иметь виртуальное соединение с любым сервером сети, используя любые протоколы.

Также мы создадим политику доступа, которая позволяет всем пользователям соединяться с веб-сайтом регистрации с целью приобретения сертификата.

Мы обсудим следующие процедуры, необходимые для создания этих контроллеров безопасного доступа для VPN пользователей:

- Включение и настройка брандмауэра ISA/VPN сервера

- Создание аккаунта пользователя и группы пользователей VPN Client Exchange в Активной директории (Active Directory)

- Создание группы брандмауэра, которая включает в себя группу пользователей VPN Exchange

- Создание Правила Доступа (Access Rule), ограничивающего доступ к Exchange Server

- Создание Правила Доступа (Access Rule), разрешающего доступ к веб-сайту регистрации

- Образование VPN соединения и подключение к Exchange Server через Secure Exchange RPC

- Образование VPN соединения и подключение к веб-сайту регистрации

В этой статье брандмауэр ISA является частью домена пользователя. Я не могу подчеркнуть всю важность (с точки зрения безопасности) соединения брандмауэра ISA с доменом. Также я хочу подчеркнуть, что эта статья в первую очередь предназначается тем организациям, которые не могут полностью поддерживать RPC/HTTP. Если у вас есть Exchange 2003, и все ваши Outlook clients являются версиями Outlook 2003 и более поздними версиями, то вы будете использовать RPC/HTTP вместо удаленного доступа соединения VPN пользователей.

Однако существуют причины предпочтения использования VPN соединения вместо RPC/HTTP, например, требования двух факторов аутентификации перед разрешением Outlook соединениям к Exchange Server. В этом случае, вы должны использовать соединение VPN пользователей, потому что Outlook client не поддерживает два фактора аутентификации. Для тех из вас, кому требуются два фактора аутентификации для Outlook RPC/HTTP соединений, нужно использовать Microsoft Intelligent Application Gateway 2007 (IAG 2007).

Включение и настройка брандмауэра ISA/VPN сервера

По умолчанию компонент VPN сервер отключен. Первым шагом является включение устройства VPN сервера и настройка компонентов VPN серверов.

Следуйте следующим инструкциям при включении и настройке ISA Server 2004 VPN Server:

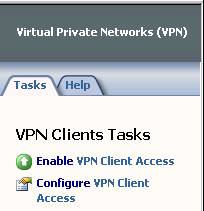

- Откройте ISA Firewall Console и расширьте имя сервера. Щелкните на Virtual Private Networks (VPN).

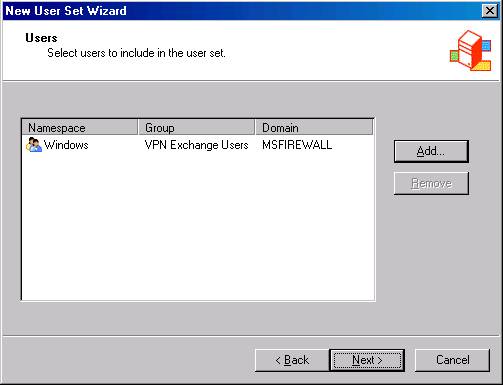

- Щелкните на меню Tasks в окне Task. Нажмите на строчку Enable VPN Client Access.

Рисунок 1

- Нажмите на Apply, чтобы сохранить изменения и обновить политику брандмауэра.

- Нажмите на OK в диалогов окне Apply New Configuration.

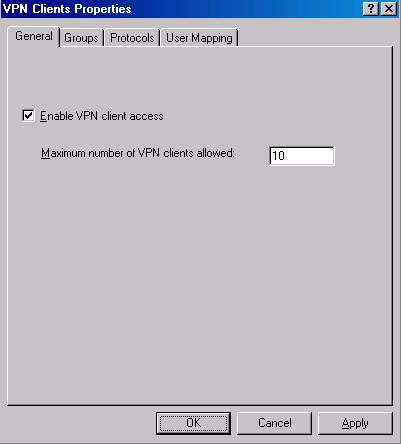

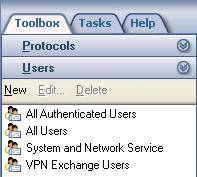

- Нажмите на ссылку Configure VPN Client Access.

- В меню General поменяйте занчение для Maximum number of VPN clients allowed с 5 на 10.

Рисунок 2

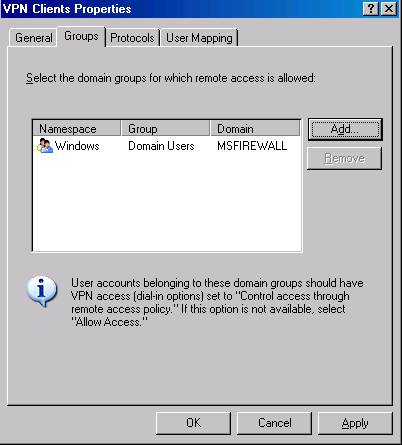

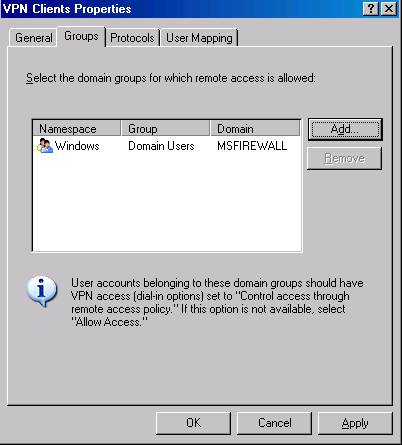

- Щелкните по ярлыку Groups. В меню Groups нажмите на кнопку Add.

- В диалогов окне Select Groups нажмите на кнопку Locations. В диалоговом окне Locations нажмите на msfirewall.org и щелкните на OK.

- В диалоговом окне Select Group введите Domain Users в текстовом окне Enter the object names to select. Нажмите на кнопку Check Names. Название группы будет подчеркнуто, когда оно будет найдено в Активной директории (Active Directory). Нажмите OK.

Рисунок 3

- Нажмите на ярлыкProtocols . В менюProtocols поставьте галочку напротив Enable L2TP/IPSec.

Рисунок 4

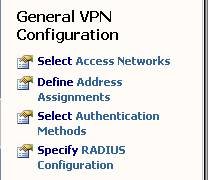

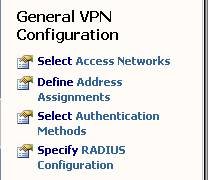

- On the Tasks tab, click the Select Access Networks link.

Рисунок 5

- В диалоговом окне Virtual Private Networks (VPN) Properties нажмите на ярлык Access Networks. Заметьте, что поставлена галовка напротив External. Это означает ,что внешний интерфейс просматривает входящие соединения VPN пользователей.

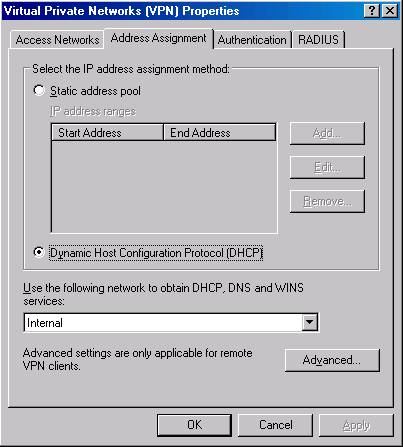

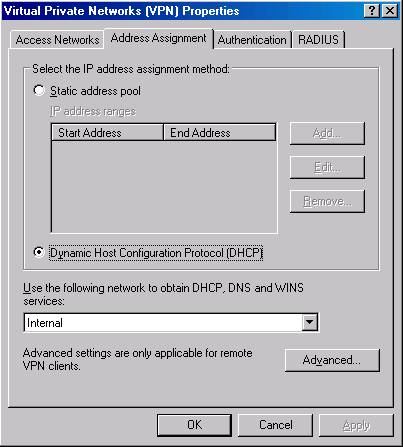

- Нажмите на ярлык Address Assignment. Выбиретие внутренний интерфейс из списка Use the following network to obtain DHCP, DNS and WINS services. Это очень важная установка, так как она описывает сеть, к которой имеет доступ DHCP.

Рисунок 6

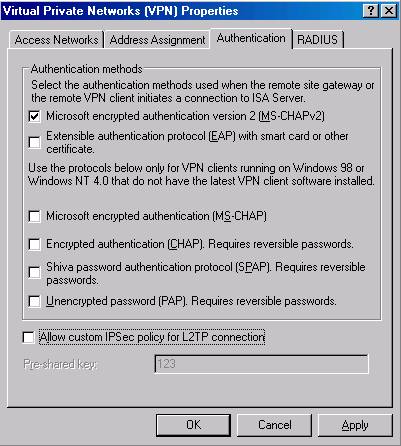

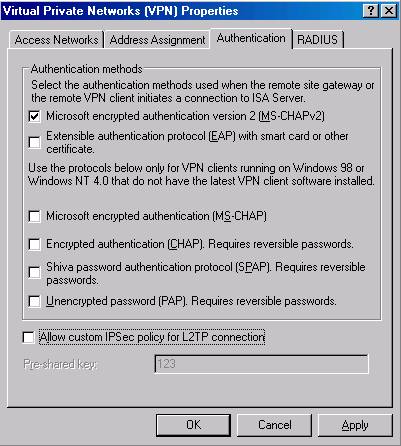

- Нажмите на ярлык Authentication tab. Обратие внимание, что устанвока по умолчанию включает только Microsoft encrypted authentication version 2 (MS-CHAPv2). Обратие внимание на Allow custom IPSec policy for L2TP connection. Если вы не хотите создавать инфраструктуру публичных ключей или находитесь в процессе создания и еще не завершили, тогда вы можете включить это меню и затем ввести ключ pre-shared. В этот момент мы не включим эту опцию.

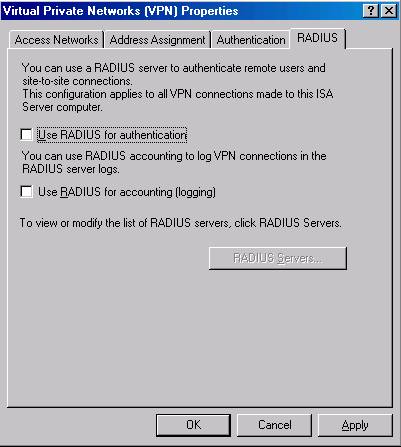

Рисунок 7

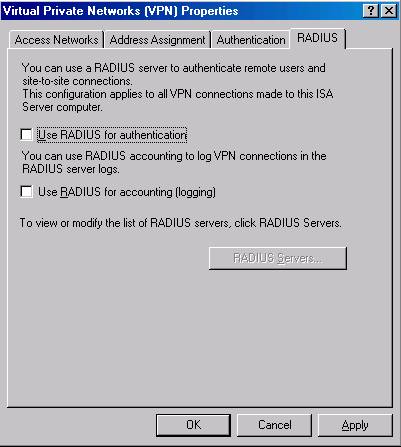

- Нажмите на ярлык RADIUS. Здесь вы можете натсроить брандмауэр ISA/VPN сервер для использования RADIUS для аутентификации VPN пользователей. Эта опция является полезной для организаций, которые по политическим причинам не могут подключить брандмауэр ISA из домена. Более важно то, что мы можем использовать эту опцию для укрепления аутентификации сертификата пользователя EAP-TLS.

Рисунок 8

- Нажмите на Apply в диалоговом окне Virtual Private Networks (VPN) Properties и далее нажмите OK.

- Нажмите на Apply, чтобы сохранить изменения и обновить политику брандмауэра.

- Нажмите на OK в диалоговом окне Apply New Configuration.

- Перезапустите программу брандмауэра ISA.

После перезапуска программа получит блок IP адресов из DHCP сервера внутренней сети. Обратите внимание, что полученная сеть, в которой находится DHCP сервер в сетевом сегменте, удаленном от брандмауэра ISA, всем программам маршрутизации необходимо иметь BOOTP или DHCP реле, включенный таким образом, чтобы DHCP запросы брандмауэра могли достигать удаленные DHCP серверы.

Создайте аккаунт пользователя (User Account) и группу пользователей VPN Client Exchange в Активной директории (Active Directory)

Следуйте следующим инструкциям в контроллере домена, чтобы создать аккаунт пользователя и группу пользователей VPN Exchange в Активной директории (Active Directory):

- В утсройстве контроллера дмоена внутренней сети нажмите на Start и перейдите к Administrative Tools. Нажмите на Active Directory Users and Computers.

- В меню Active Directory Users and Computers откройте имя пользователя msfirewall.org, и далее нажмите на Users folder.

- Правой кнопкой мыши нажмите на папку Users, перейдите к New и нажмите наUser.

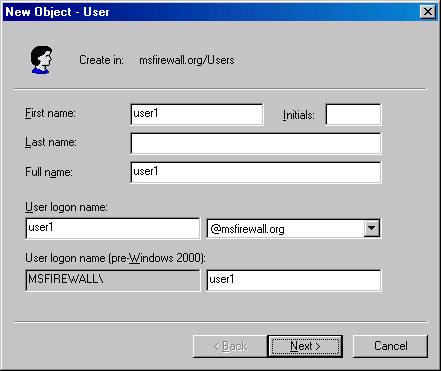

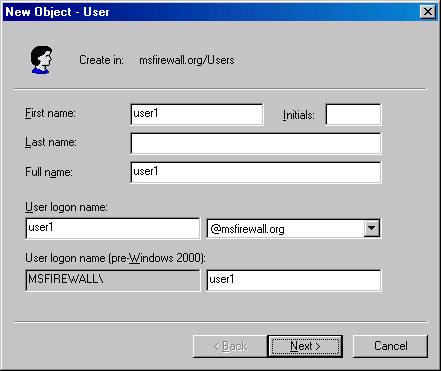

- В архиве New Object – User введите First name of User1. Оставьте незаполненными текстовые поля Initials, Last name и Full Name. В текстовом поле User logon name введите user1. Нажмите на Next.

Рисунок 9

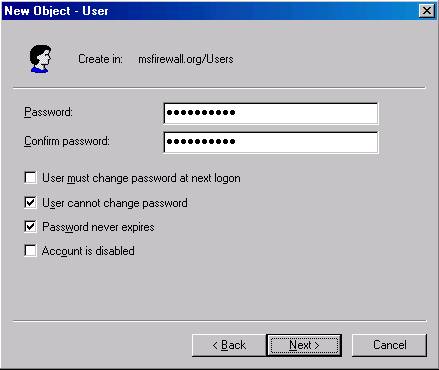

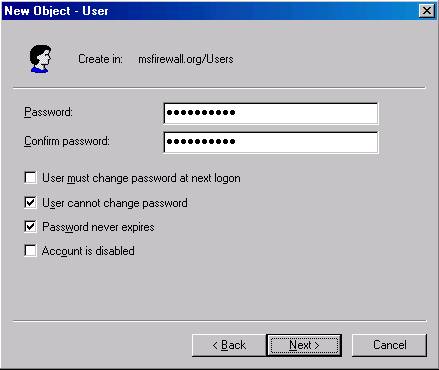

- Введите пароль для user1 и подтвердите пароль в текстовых полях Password и Confirm Password. Уберите галочку у пункта User must change password at next logon и оптсавьте ее напротив User cannot change password and Password never expires. Нажмите на Next.

Рисунок 10

- Оставьте устанвоки по умолчанию для осздания страницы электронной почты Exchange и нажмите Next.

- На последней странице нажмите на Finish.

- Правой кнопкой мыши нажмите на аккаунте пользователя user1 и далее нажмите Properties.

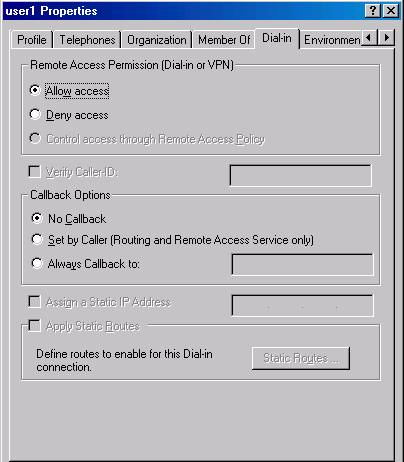

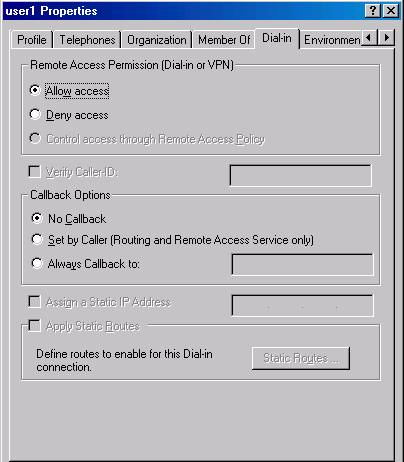

- В диалоговом окне user1 Properties нажмите на ярлык Dial-in. Выберите опцию Allow access в рамке Remove Access Permission (Dial-in or VPN). Нажмите на Apply и далее нажмите наOK.

Рисунок 11

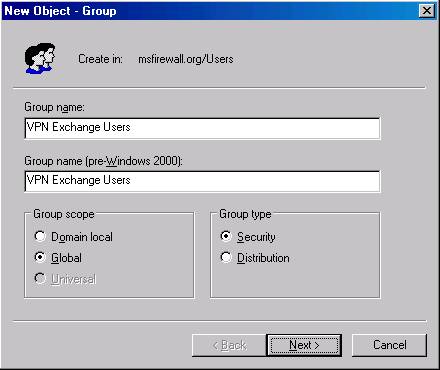

Следующим шагом является создание группы пользователя, в которую будут входить пользователи, обладающие разрешением на соединение с Exchange Server, когда они уже соединены с VPN сервером. Мы назовем группу VPN Exchange Users. Следуйте следующим инструкциям для создания группы и добавления в нее аккаунта user1:

- В меню Active Directory Users and Groups расширьте имя пользователя msfirewall.org и щелкните по папке Users. Правой кнопкой мыши нажмите на папку Users, выберитеNew и далее нажмите Group.

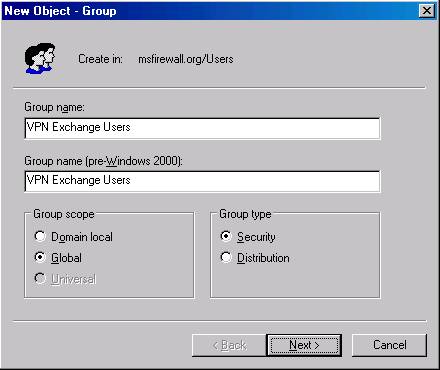

- В архиве New Object – Group введите имя Group в текстовое поле Group name. В данном примере введите имя VPN Exchange Users. Нажмите Next.

Рисунок 12

- Не создавайте почтовый ящик Exchange mailbox для группы. Нажмите Next.

- Нажмите Finish на последней странице.

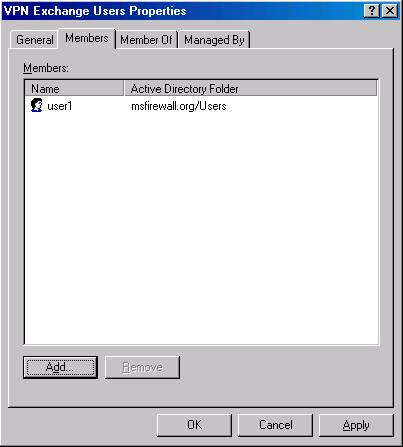

- Правой кнопкой мыши нажмите на группе VPN Exchange Users и далее нажмите Properties.

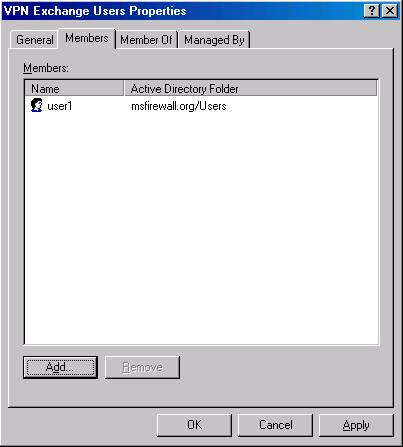

- В диалоговом окне Properties группы VPN Exchange Users нажмите на ярлык Members.

- В меню Members нажмите на кнопку Add.

- В диалоговом окне Select Users, Contacts, or Computers введите user1 в текстовом поле Enter the object names to select. Нажмите на кнопку Check Name. Будут подчеркнуты вводимые данные user1, когда пользователь будет обнаружен в Активной директории (Active Directory). Нажмите OK.

- Нажмите Apply и далее нажмите OK в диалоговом окне VPN Exchange UsersProperties.

Рисунок 13

Создание группы брандмауэра, содержащей группу пользователей VPN Exchange

Брандмауэр использует стандартные группы, базирующиеся на вводимых данных, содержащихся в локальной базе данных или в Активной директории домена базы данных пользователя. Следующим шагом является создание группы брандмауэра, которая содержит группу VPN Exchange Users, которую мы создали в активной директории (Active Directory). Далее мы создадим Правило доступа (Access Rule), которое разрешит доступ группы брандмауэра к протоколам Exchange Server.

Следуйте следующим инструкциям для создания группы брандмауэра:

- В брандмауэре ISA Firewall откройте ISA Firewall Console. Откройте имя сервера в левой панели меню и нажмите на узел Firewall Policy.

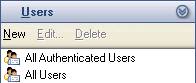

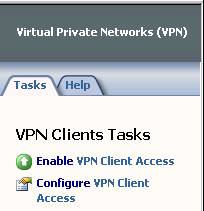

- Нажмите на ярлык Toolbox в Task Pane. Нажмите на Users. Далее откройте секцию Users и нажмите на меню New.

Рисунок 14

- На странице Welcome to the New Users Sets Wizard введите имя группы брандмауэра в текстовое поле User set name. В данном примере мы вводим VPN Exchange Users. Нажмите Next.

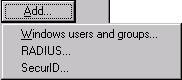

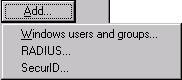

- На странице Users нажмите Add кнопку. В появившемся меню нажмите на Windows users and groups.

Рисунок 15

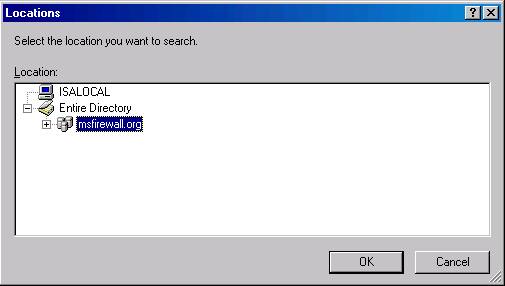

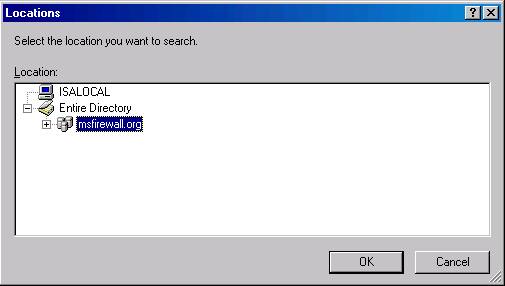

- В диалоговом окне Select Users or Groups нажмите кнопку Locations.

- В диалоговом окне Locations откройте диалоговое окно Entire Directory и нажмите на домен msfirewall.org. Нажмите OK.

Рисунок 16

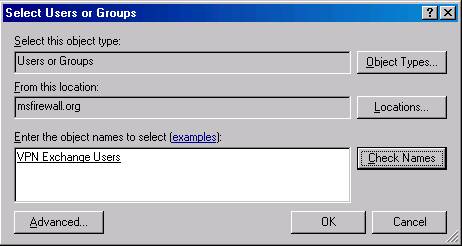

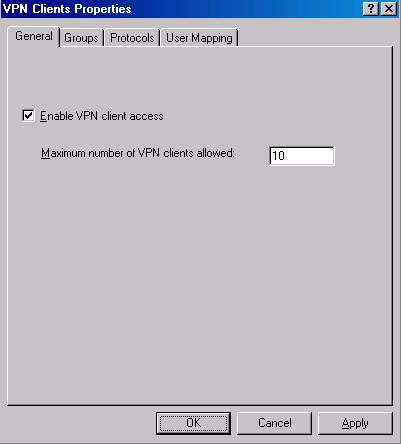

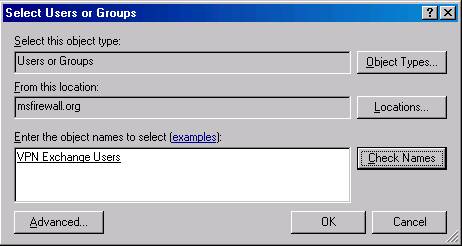

- В диалоговом окне Select Users or Groups введите имя группы VPN Exchange Users в текстовое поле Enter the object names to select. Нажмите на кнопку Check Names. Имя группы будет подчеркнуто после его обнаружения в Активной директории (Active Directory). Нажмите OK.

Рисунок 17

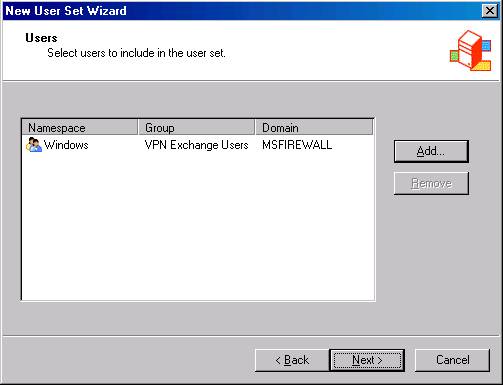

- Нажмите Next на странице Users.

Рисунок 18

- Нажмите Finish на странице Completing the New User Set Wizard.

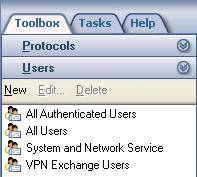

- В списке Users появятся новые группы.

Рисунок 19

Заключение

в первой части этой статьи о том ,как натсроить брандмауэр ISA Firewall для поддержания безопасных MAPI соединений с Exchange Server через удаленный доступ соединения VPN пользовтаеля мы рассмотрели базовые причины того, почему брандмауэр ISA является более безопасным решением, чем другие брандмауэры/VPN серверы, и затем узнали, как включить компонент VPN сервера в брандмауэр ISA. Затем мы создали пользователя и группу, котоыре мы использовали для демонстрации того, как мы можем влиять на контроль доступа того, кто может входить в Exchange Server, используя MAPI/RPC через удаленный доступ VPN соединения. На следующей неделе мы закончим изучение созданием требуемого протокола и политики брандмауэра с целю разрешения только авторизованным пользователям соединяться с Exchange Server. Увидимся на следующей неделе!

www.isaserver.org

Смотрите также: Tags: dns, domain, Exchange, ISA Server, l2tp, vpn

Exchange 2007

Если вы хотите прочитать предыдущие части этой серии статей, перейдите по ссылкам:

Проведение мониторинга Exchange 2007 с помощью диспетчера System ...

[+]

Введение

В этой статье из нескольких частей я хочу показать вам процесс, который недавно использовал для перехода с существующей среды Exchange 2003 ...

[+]

Если вы пропустили первую часть этой серии, пожалуйста, прочтите ее по ссылке Использование инструмента Exchange Server Remote Connectivity Analyzer Tool (Часть ...

[+]

Если вы пропустили предыдущую часть этой серии статей, перейдите по ссылке Мониторинг Exchange 2007 с помощью диспетчера System Center Operations ...

[+]

Если вы пропустили предыдущие части этой серии статей, перейдите по ссылкам:

Подробное рассмотрение подготовки Active Directory для Exchange 2007 (часть 1)

...

[+]

If you missed the previous parts in this article series please read:

Exchange 2007 Install and Configuration from the command line (Part ...

[+]

Инструмент ExRCA

Текущий выпуск инструмента предоставляется только в целях тестирования и оснащен 5 опциями:

Тест подключения Outlook 2007 Autodiscover

Тест подключения Outlook 2003 RPC ...

[+]

Если вы хотите прочитать предыдущие части этой серии статей, перейдите по ссылкам:

Развертывание сервера Exchange 2007 Edge Transport (часть 1)

Развертывание ...

[+]

Если вы пропустили первую статью данного цикла, пожалуйста, перейдите по ссылке: Exchange 2007 Install and Configuration from the command line (Part ...

[+]

Если вы пропустили предыдущую часть этой серии статей, перейдите по ссылке Использование интегрированных сценариев Using Exchange Server 2007 – часть ...

[+]