Настройка шлюза служб терминала (Terminal Services Gateway) в Windows Server 2008 (Часть 2)

Published on Февраль 3, 2009 by Support · Комментариев нет

Если вы пропустили первую часть этой серии статей, перейдите по ссылке Настройка шлюза служб терминала (Terminal Services Gateway) в Windows Server 2008 (Part 1)

В первой части этой серии статей мы выполнили базовую установку служб терминала и лицензирование служб терминала, а также настроили режим лицензирования служб терминала. В этой части мы закончим установку и настройку шлюза TS и клиента RDP. Затем создадим соединение и посмотрим, как оно работает.

Установка службы шлюза TS на шлюзе служб терминала

Теперь мы перенесем наше внимание на компьютер шлюза TS. Это та машина, к которой внешние клиенты сначала будут подключаться при создании соединений клиента служб терминала.

Выполните следующие шаги для установки шлюза TS на компьютере шлюза служб терминала:

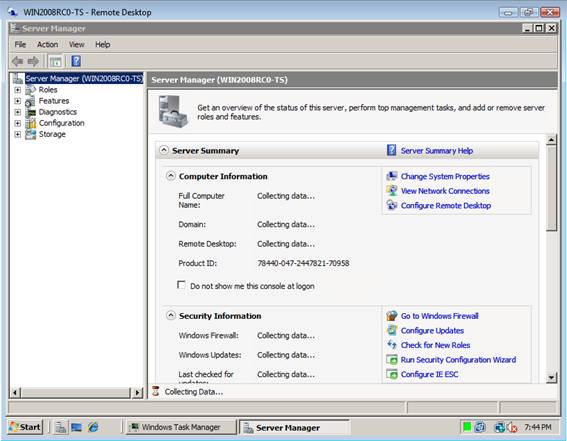

- Откройте менеджера Server Manager на компьютере шлюза TS. Перейдите по вкладке Роли в левой панели консоли и нажмите по ссылке Добавить роль в правой панели.

- Нажмите Далее на странице Прежде чем начать.

- На странице Выбор роли сервера поставьте галочку напротив строки Службы терминала.

- На странице Службы терминала нажмите Далее.

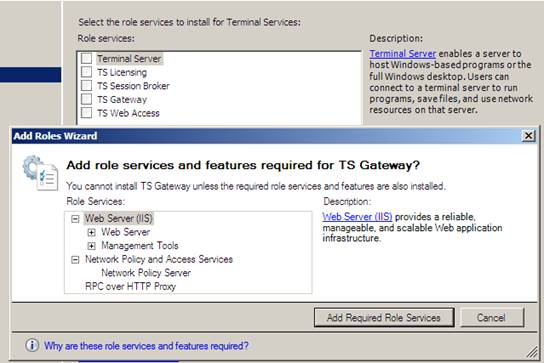

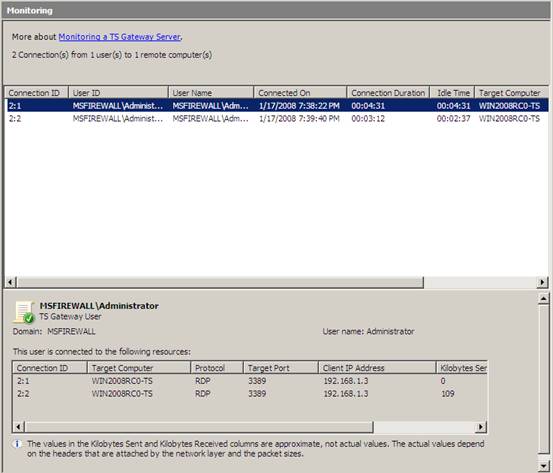

- На странице Выбор служб роли поставьте галочку напротив строки TS шлюз. У вас появится диалоговое окно Мастера добавления ролей с вопросом, действительно ли вы хотите Добавить службы и параметры роли, требующиеся для шлюза TS. Нажмите кнопку Добавить требующиеся службы роли.

Рисунок 1

- Нажмите Далее на странице Выбор служб роли.

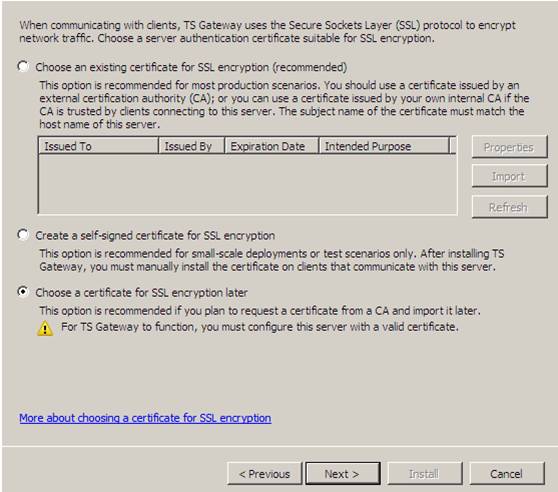

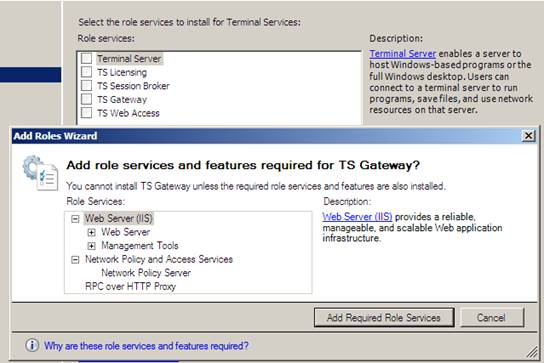

- На странице Выберите сертификат аутентификации сервера для шифрования SSL выберите опцию Выбрать сертификат для SSL шифрования позже. Мы выбираем эту опцию, поскольку у нас еще не создан сертификат шлюза TS для использования его в SSL соединении шлюза и RDP клиента. Мы сделаем запрос на этот сертификат позже, а затем настроим шлюз TS на использование данного сертификата. Нажмите Далее.

Рисунок 2

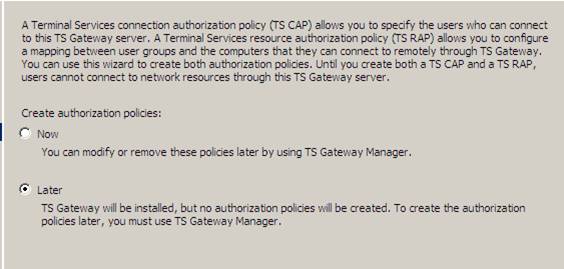

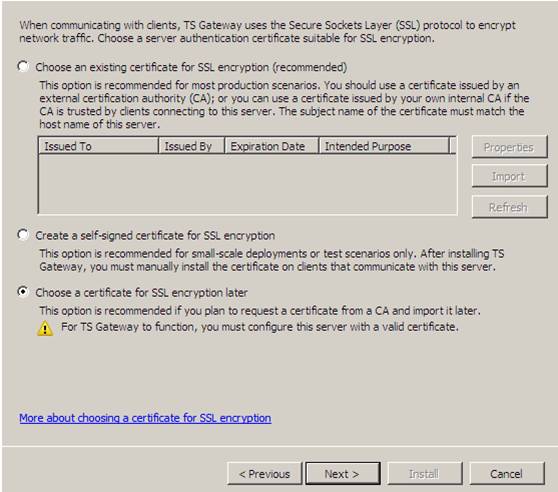

- На странице Создание политик авторизации для TS шлюза выберите опцию Позже. Мы выбираем эту опцию, поскольку я хочу продемонстрировать вам консоль шлюза TS и показать, как с ее помощью настраивать политики авторизации. Нажмите Далее.

Рисунок 3

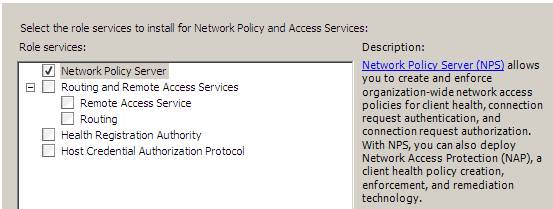

- Нажмите Далее на странице Политика сети и службы доступа.

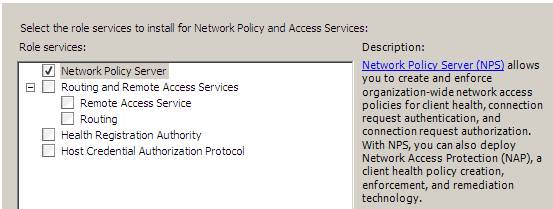

- На странице Выбор служб роли убедитесь, что строка Сервер сетевой политики отмечена галочкой. Нажмите Далее.

Рисунок 4

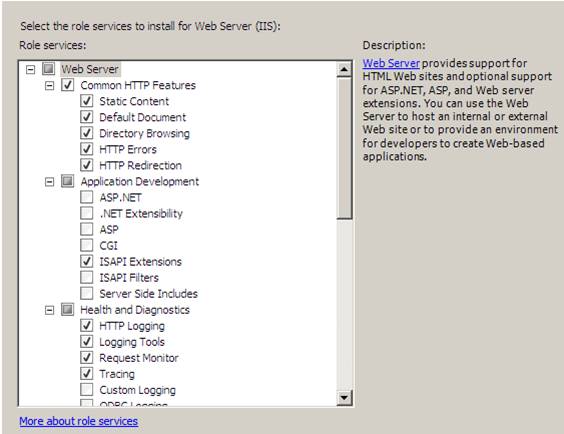

- На странице Веб сервер (IIS) нажмите Далее.

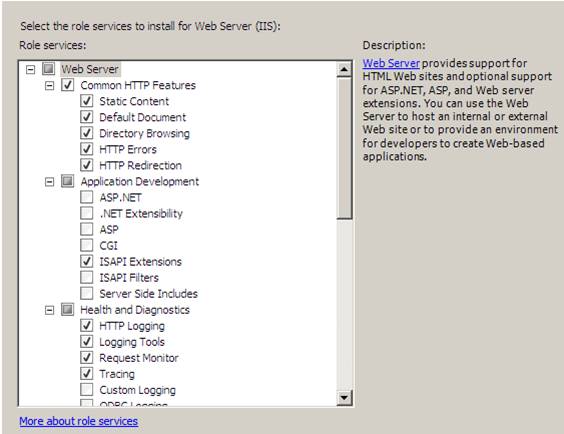

- На странице Выбор служб роли примите службы по умолчанию, выбранные мастером. Это службы, требуемые для запуска службы шлюза TS. Нажмите Далее.

Рисунок 5

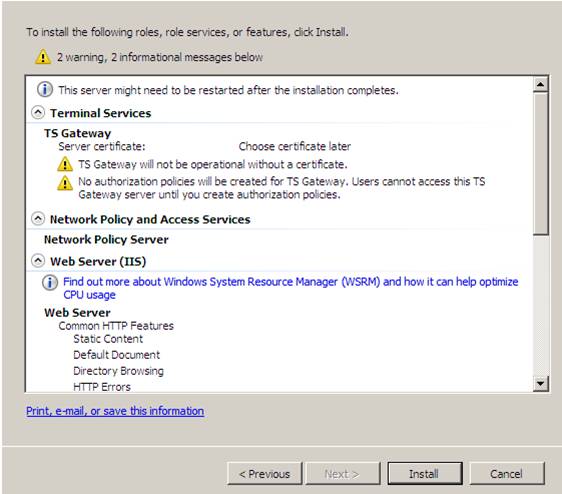

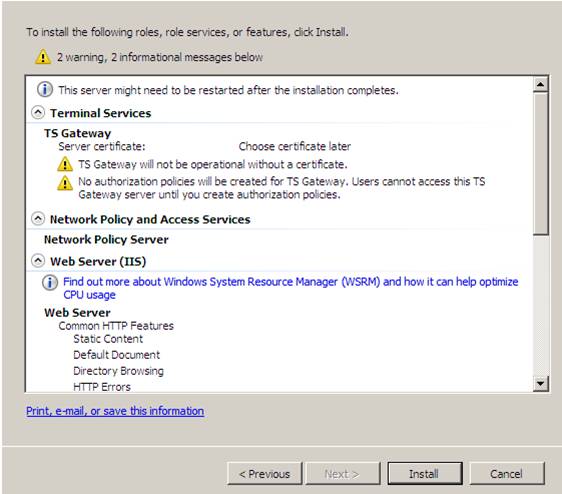

- Посмотрите информацию на странице Подтверждение выбранных параметров установки и нажмите Установить.

Рисунок 6

- Нажмите Закрыть на странице Результаты установки, которая показывает, что процесс установки успешно завершен.

Запрос сертификата для шлюза TS

Теперь мы можем сделать запрос сертификата, который веб сайт шлюза TS сможет использовать для создания SSL соединений с RDP клиентом.

Для запроса сертификата компьютера шлюза нужно выполнить следующие шаги:

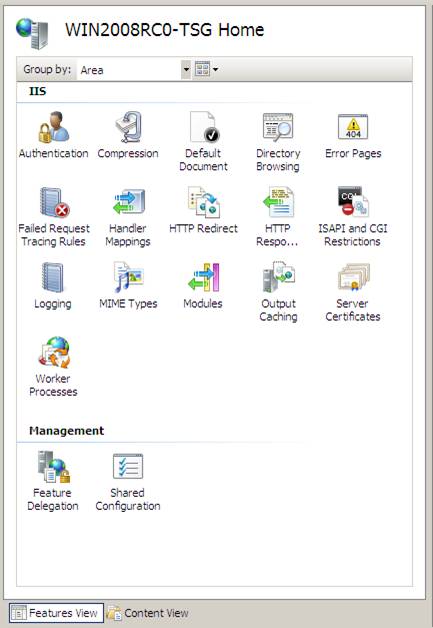

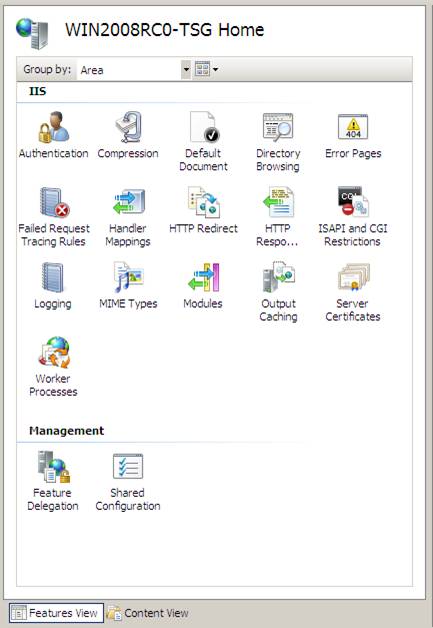

- В меню Инструменты администрирования выбираем менеджера Internet Information Services (IIS) Manager.

- В консоли менеджера Internet Information Services (IIS) Manager жмем на имени сервера в левой панели. Дважды жмем на иконке Сертификаты сервера в средней панели консоли.

Рисунок 7

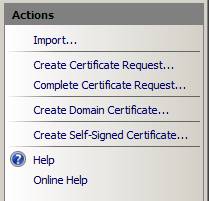

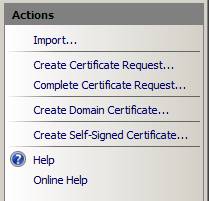

- В правой панели консоли жмем по ссылке Создать сертификат домена.

Рисунок 8

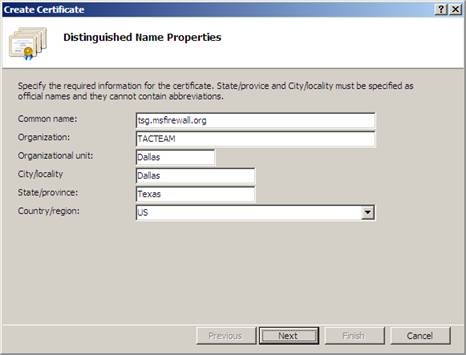

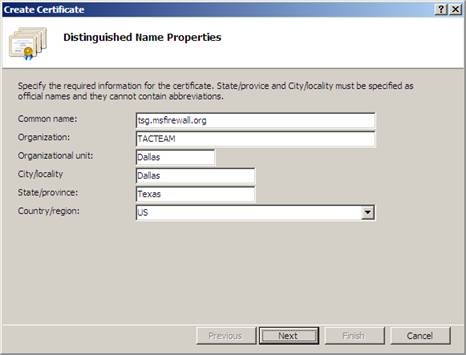

- На странице Определенные свойства имени вводим информацию, указанную на этой странице. Самым важным элементом здесь будет запись Общее имя. Имя, которое вы введете здесь, должно быть тем же именем, которое стоит в настройке клиента служб терминала для связи с компьютером шлюза TS. Это будет также и именем, которое в соответствии с настройками будут использовать ваши публичные DNS серверы, чтобы предоставлять публичный адрес для доступа к шлюзу TS. В большинстве случаев, это будет внешний интерфейс маршрутизатора или устройства NAT, или, возможно, внешний интерфейс расширенного брандмауэра, такого как Microsoft ISA Firewall. Жмем Далее.

Рисунок 9

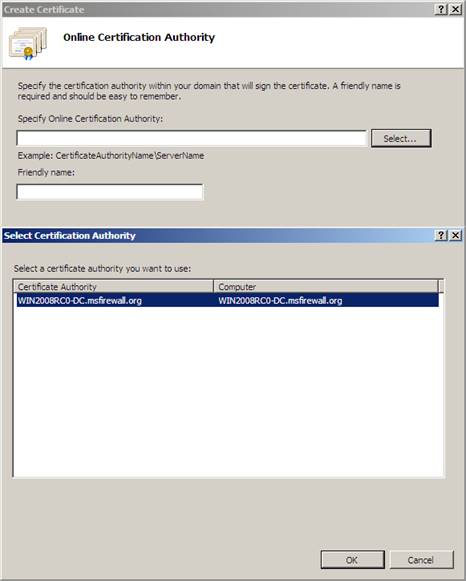

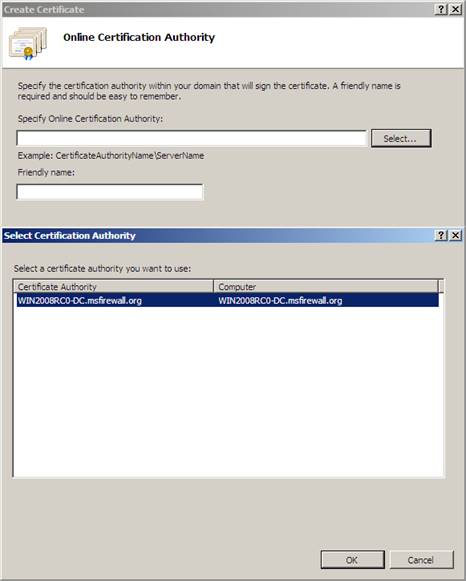

- На странице Интерактивный центр сертификации жмем кнопку Выбрать. В диалоговом окне Выбор центра сертификации выбираем имя Enterprise CA, с которого хотим получить сертификат. Следует помнить, что мы можем получить сертификат домена и автоматически установить его, поскольку используем Enterprise CA. Если бы мы использовали отдельный CA, нам пришлось бы испытать неудобства сайта веб регистрации, и это было бы только после того, как мы создали автономный запрос, а также нам пришлось бы устанавливать сертификат компьютера вручную. Жмем OK после выбора Enterprise CA.

Рисунок 10

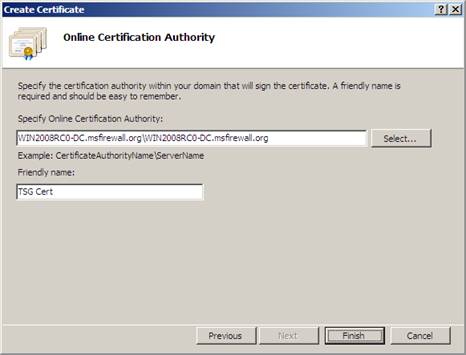

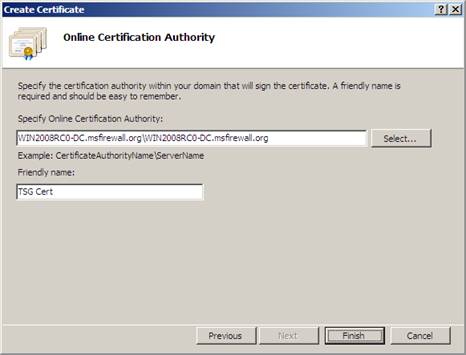

- Вводим Сетевое имя на странице Интерактивный цент сертификации. В этом примере мы дали сертификату сетевое имя TSG Cert. Жмем Закончить.

Рисунок 11

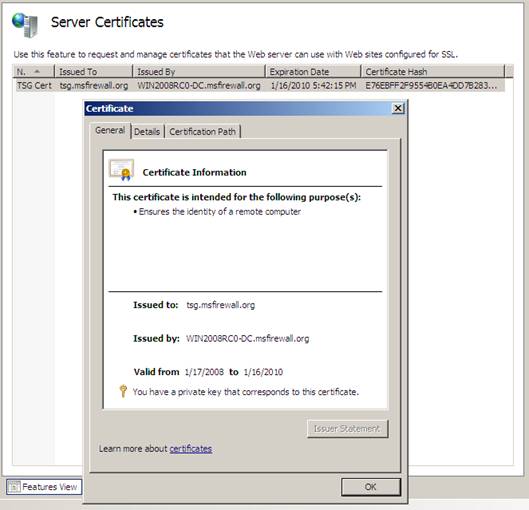

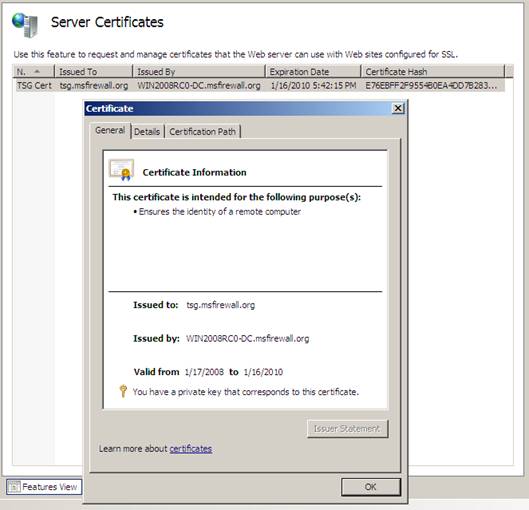

- После получения сертификата, у нас появится информация о нем в средней панели консоли. Если мы дважды нажмем на сертификате, то увидим диалоговое окно Сертификат, показывающее нам общее имя в поле Назначено для и тот факт, что У вас есть личный ключ, соответствующий данному сертификату. Это решающий момент, поскольку сертификат не будет работать, если у вас нет личного ключа. Жмем OK, чтобы закрыть диалоговое окно Сертификат.

Рисунок 12

Настройка шлюза TS на использование сертификата

Когда сертификат установлен в хранилище сертификатов компьютера, вы можете назначить шлюз TS на использование этого сертификата.

Для настройки шлюза на использование сертификата выполняем следующие шаги:

- В консоли Инструменты администрирования жмем по элементу Службы терминала и затем выбираем Шлюз TS.

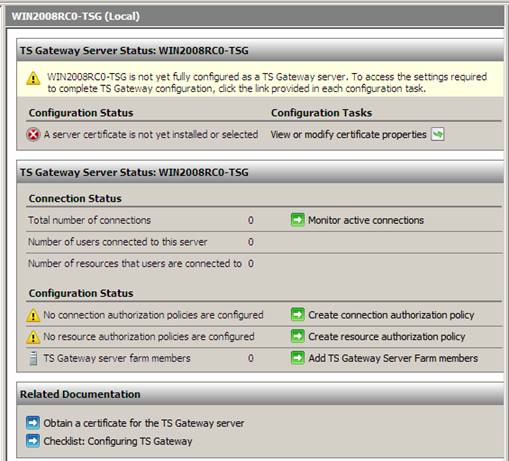

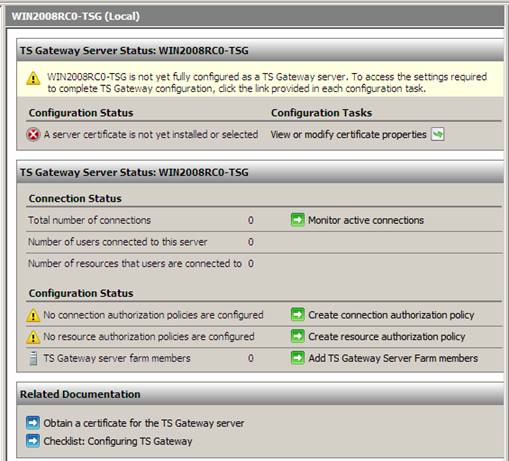

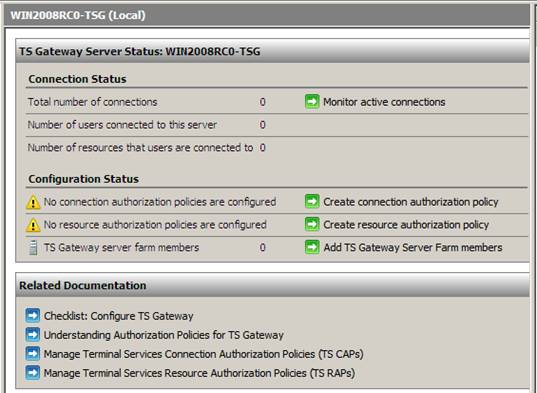

- В менеджере TS Gateway Manager жмем по имени компьютера шлюза TS в левой панели консоли. В средней панели появляется полезная информация о шагах настройки, которые необходимо закончить для завершения процесса установки. Переходим по ссылке Показать или изменить свойства сертификата.

Рисунок 13

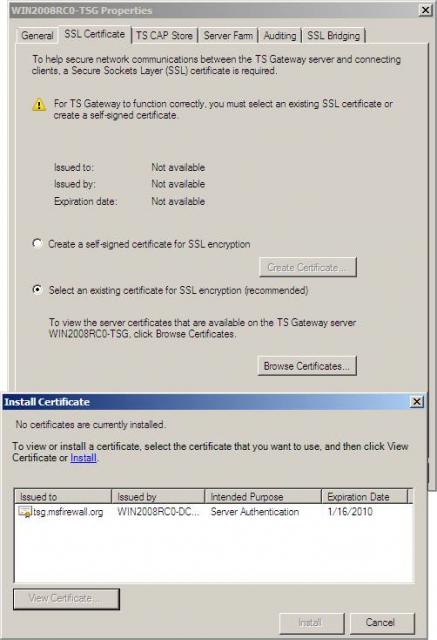

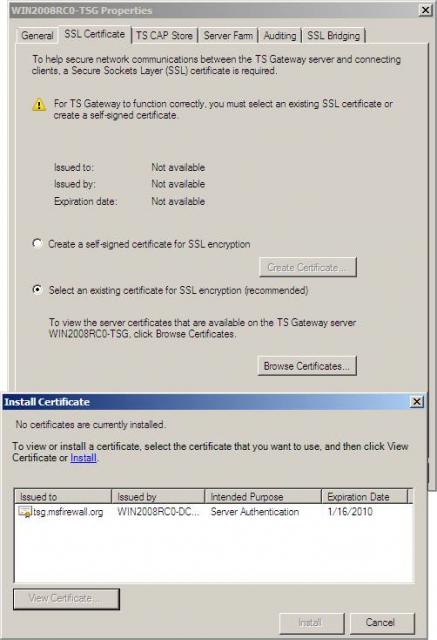

- В диалоговом окне Свойства для шлюза TS, во вкладке SSL Сертификат убеждаемся, что опция Выбрать существующий сертификат для SSL шифрования активна и жмем кнопку Просмотр сертификатов. Это вызовет диалоговое окно Установить сертификат. Жмем на сертификате, которым в нашем случае будет tsg.msfirewall.org, а затем жмем кнопку Установить.

Рисунок 14

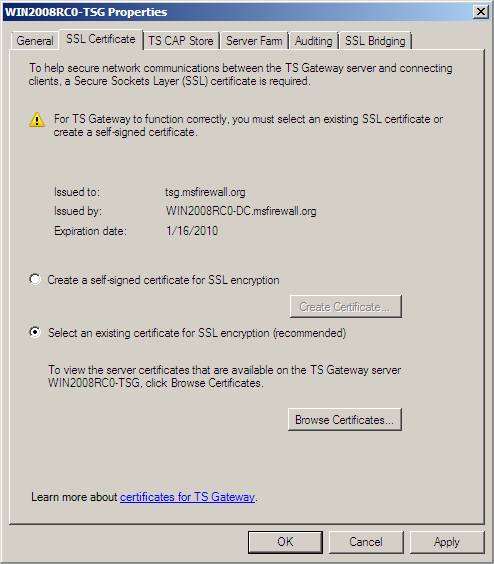

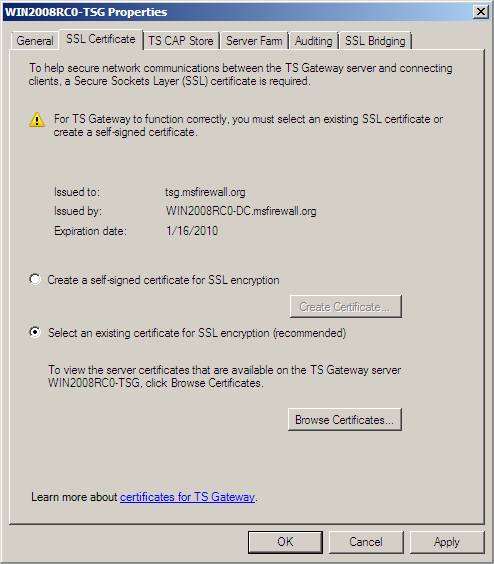

- Теперь во вкладке SSL сертификат будет показана информация о сертификате, который шлюз TS будет использовать для создания SSL соединений. Жмем OK.

Рисунок 15

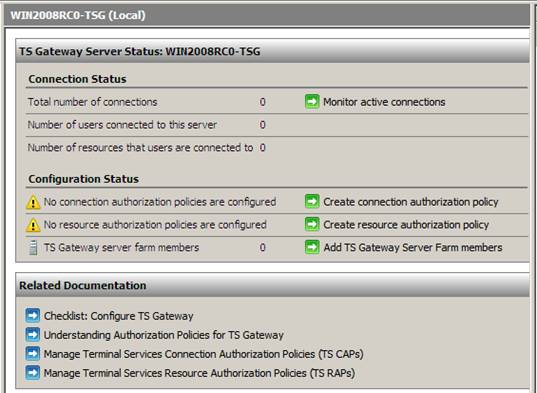

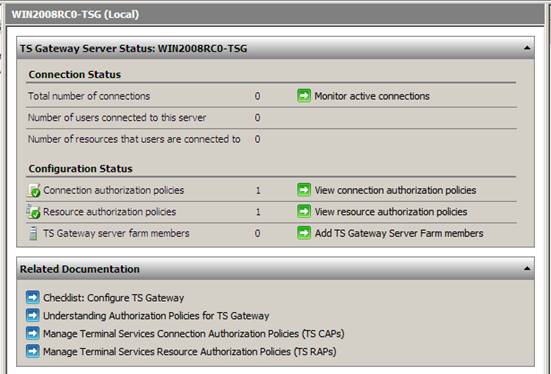

- Содержимое в средней панели измениться, указывая на то, что сертификат теперь установлен на шлюзе TS. Однако теперь мы видим в разделе Статус конфигурации, что нам нужно создать политику авторизации соединения и политику авторизации ресурсов.

Рисунок 16

Создание политики авторизации соединения шлюза TS

Политика авторизации соединения (connection authorization policy (CAP)) позволяет контролировать, кто сможет подключаться к серверу терминала через шлюз TS.

Для создания политики авторизации соединения выполняем следующие шаги:

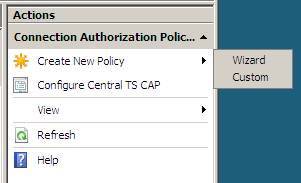

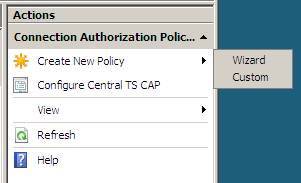

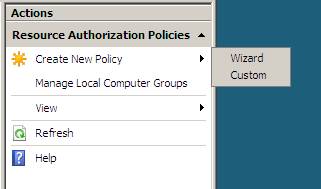

- В левой панели консоли переходим по вкладке Политики авторизации соединения, которая расположена во вкладке Политики. В правой панели консоли жмем на стрелке справа от Создать новую политику, а затем нажимаем Мастер.

Рисунок 17

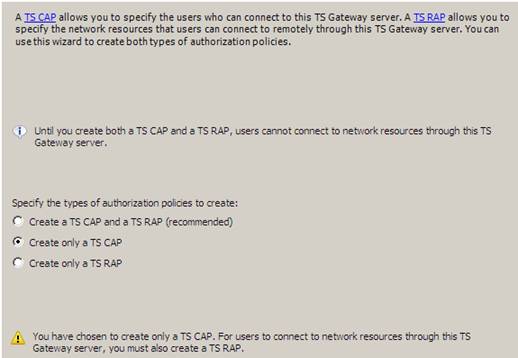

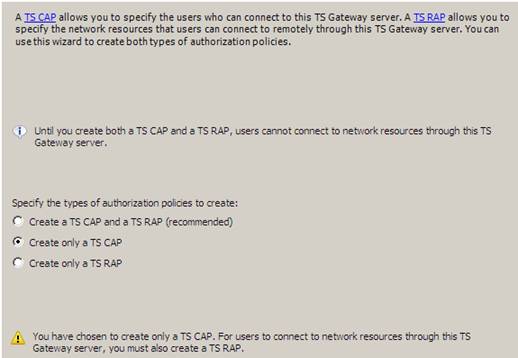

- На странице Политики авторизации выбираем опцию Создать только TS CAP. Жмем Далее.

Рисунок 18

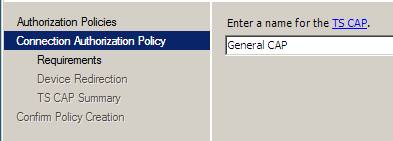

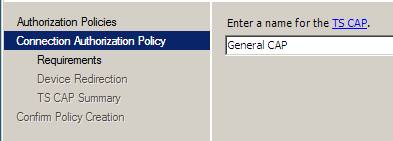

- На странице Политика авторизации соединений вводим имя для CAP. В этом примере мы назовем CAP General CAP. Нажимаем Далее.

Рисунок 19

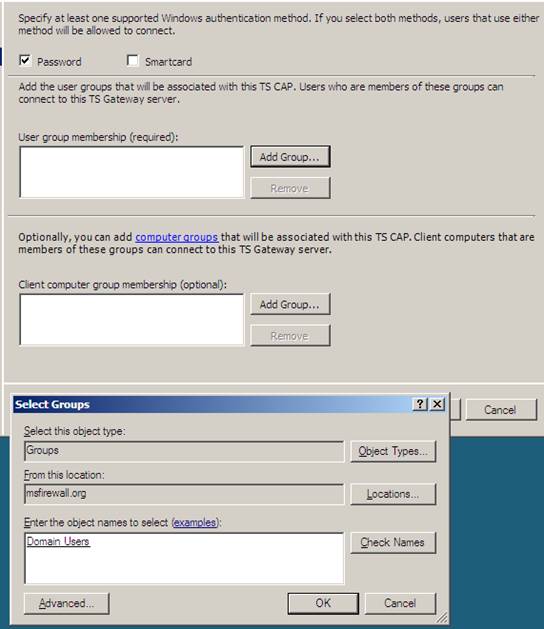

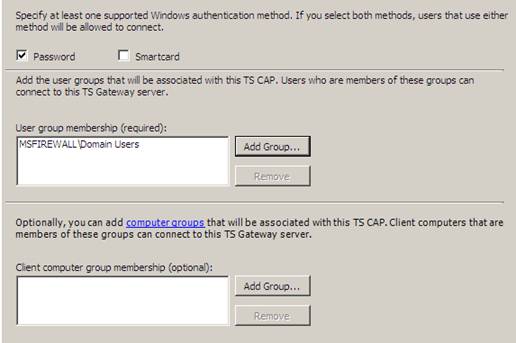

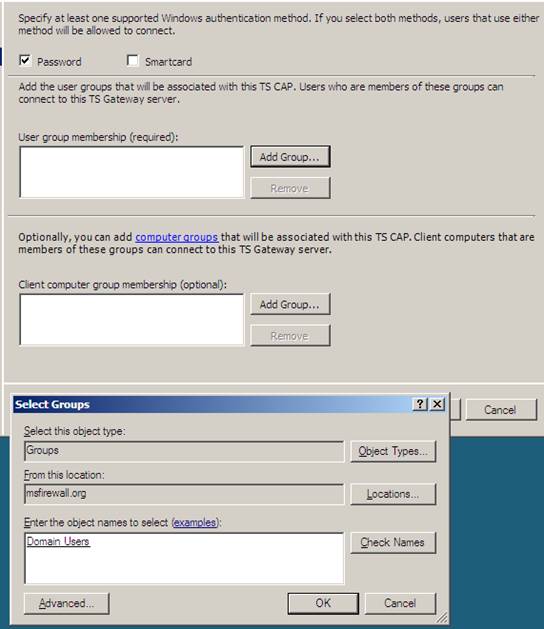

- На странице Требования ставим галочку напротив строки Пароль. Если вы собираетесь использовать аутентификацию Smartcard, тогда вам нужно выбрать опцию Smartcard. Теперь нам нужно настроить группы, которые будут иметь доступ к серверу терминала через шлюз TS. Для этого нажимаем кнопку Добавить группу. В диалоговом окне Выберите группы вводим имя группы, которой мы хотим разрешить доступ и жмем Проверить имена (Check Names). В данном примере мы ввели Domain Users и нажали OK.

Рисунок 20

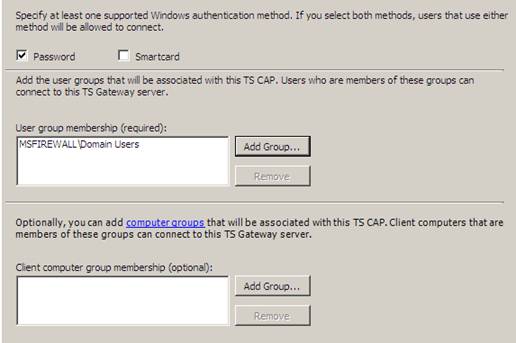

- Обратите внимание на странице Требования, что у вас также есть возможность создавать группы компьютеров и позволять доступ только указанным компьютерам. Теперь мы настроим эту опцию в данном примере. Жмем Далее.

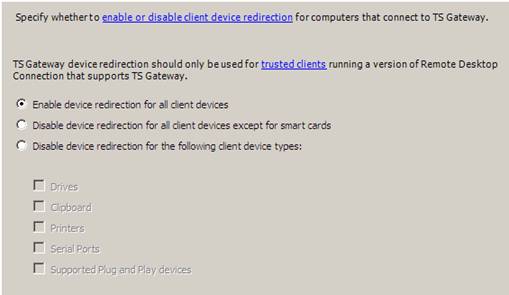

Рисунок 21

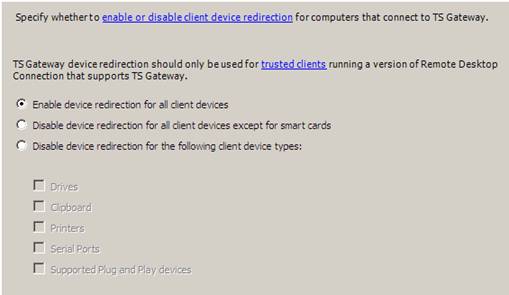

- На странице Перенаправление устройства выбираем опцию Разрешить перенаправление устройств для всех клиентских устройств. Обратите внимание на то, что если вы хотите более безопасное окружение, вы можете выбрать опцию Запретить перенаправление устройств для следующих типов клиентских устройств и затем выбрать опции Приводы и Буферная память. Для еще большей безопасности вы можете выбрать Отключить перенаправление устройств для всех типов клиентских устройств, кроме смарт-карт. Жмем Далее.

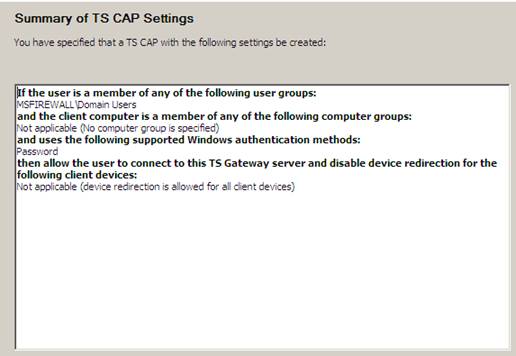

Рисунок 22

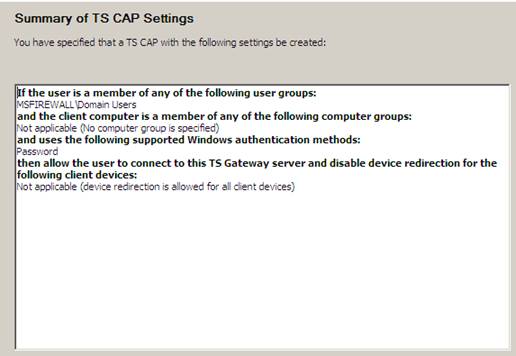

- На странице Результаты параметров TS CAP читаем данные о результатах нашего выбора и жмем Закончить.

Рисунок 23

- Жмем Закрыть на странице Подтвердите создание политики.

Создание политики авторизации ресурсов для шлюза TS

Следующая политика, которую нам нужно создать, это политика авторизации ресурсов (Resource Authorization Policy – RAP). RAP используется для контролирования того, к каким серверам терминала можно получить доступ через шлюз TS.

Выполните следующие шаги для создания RAP:

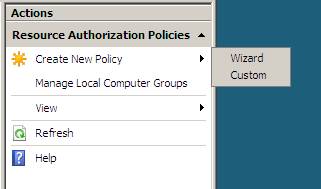

- Перейдите по узлу Политика авторизации ресурсов в левой панели консоли TS Gateway Manager. В правой панели консоли нажмите на стрелку справа от ссылки Создать новую политику и затем нажмите Мастер.

Рисунок 24

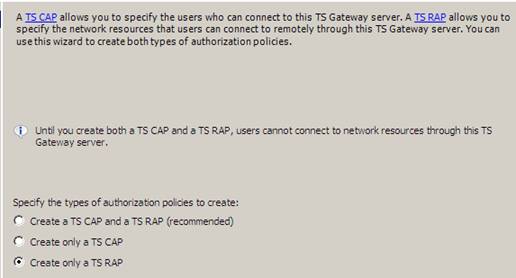

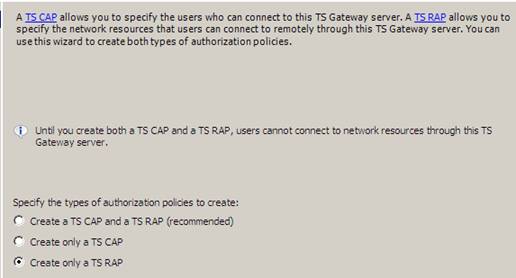

- На странице Политики авторизации выберите опцию Создать только TS RAP.

Рисунок 25

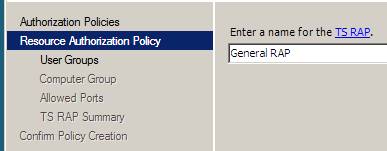

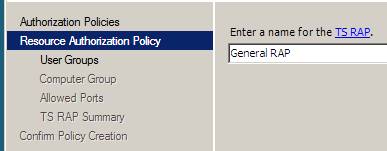

- На странице Политика авторизации ресурсов задайте имя для RAP в текстовом окне Введите имя для TS RAP. В этом примере мы назвали RAP General RAP. Нажмите Далее.

Рисунок 26

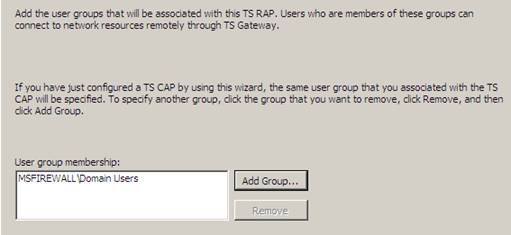

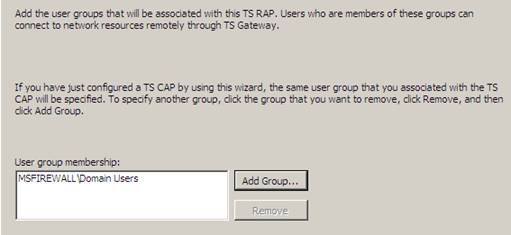

- На странице Группы пользователей выберите группы, к которым будет применена политика RAP. Это даст вам возможность четко контролировать, какие пользователи смогут получать доступ к серверу терминала A, и некоторым другим группам, возможно, тоже понадобится доступ к серверу терминала B. Политика RAP дает вам такой контроль. В этом примере мы переходим по ссылке Добавить группу и добавляем группу Domain Users. Нажимаем Далее.

Рисунок 27

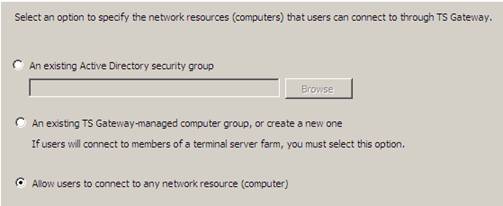

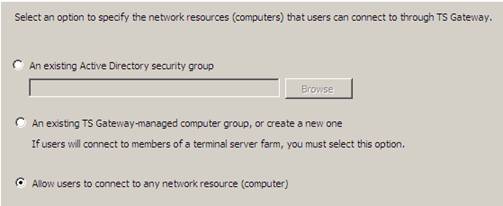

- На странице Группа компьютеров у вас есть возможность определения того, к каким серверам терминала можно получить доступ с помощью политики RAP. У вас есть возможность выбора определенной группы компьютеров Active Directory, или вы можете создавать управляемую группу шлюза TS. В этом примере, поскольку у нас есть только один сервер терминала, мы выберем самую простую опцию, которой является опция Разрешить пользователям подключаться к любому ресурсу (компьютеру) сети. Это позволит пользователям подключаться ко всем серверам терминала сети. Жмем Далее.

Рисунок 28

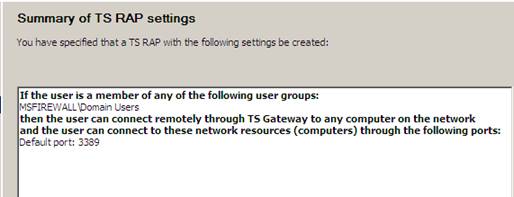

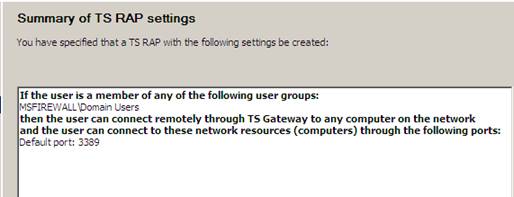

- На странице Общая информация TS Rap проверьте параметры и нажмите Закончить.

Рисунок 29

- Нажмите Закрыть на странице Подтвердите создание политики.

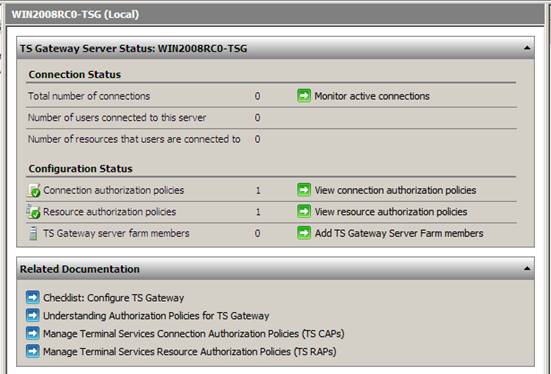

- В левой панели консоли нажмите на имени сервера. Вы увидите, что больше нет проблемных моментов, которые необходимо решить. Теперь шлюз TS готов к работе с новыми входящими соединениями с любым сервером терминала в сети.

Рисунок 30

Настройка RDP клиента на использование шлюза TS

Мы сделали практически все! Сервер терминала и шлюз TS настроены и готовы к работе. Последним шагом будет настройка RDP клиента на компьютере Vista. Нам нужно настроить клиента с именем сервера терминала, к которому он будет подключаться, и именем компьютера шлюза TS, который он будет использовать для подключения к серверу терминала.

Заметка: Я настроил компьютер клиента Vista с записью HOSTS файла для tsg.msfirewall.org, чтобы он смог преобразовать имя шлюза TS в IP адрес внешнего интерфейса устройства NAT в передней части сети.

Для настройки RDP клиента на компьютере Windows Vista нужно выполнить следующие шаги:

- На компьютере Vista нажимаем кнопку Пуск, а затем жмем Аксессуары. Дважды жмем Подключение к удаленному компьютеру.

- В диалоговом окне Подключение к удаленному компьютеру во вкладке Общие, вводим имя компьютера для сервера терминала в текстовом окне Компьютер. Вводим имя пользователя в текстовом окне Имя пользователя. Если вы хотите, чтобы клиент сохранил ваши мандаты, вы можете поставить галочку напротив строки Разрешить мне сохранять мандаты.

Рисунок 31

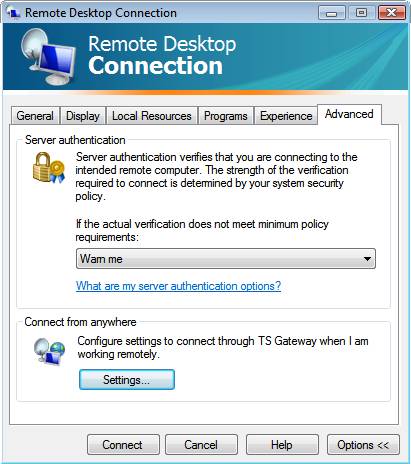

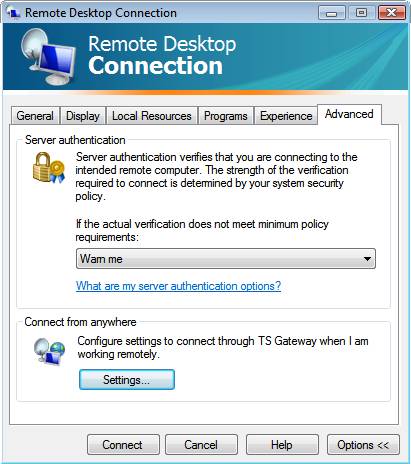

- Жмем по вкладке Дополнительно. В разделе Аутентификация сервера убеждаемся, что опция Предупреждать меня выбрана. Жмем кнопку Параметры в разделе Подключаться из любого места.

Рисунок 32

- В диалоговом окне Параметры сервера шлюза TS выбираем опцию Использовать эти параметры сервера шлюза TS. Вводим имя шлюза TS в текстовое окно Имя сервера. Для Способа регистрации выбираем опцию Запрашивать пароль (NTLM). Обратите внимание, что опция Автоматически определять параметры сервера шлюза TS позволяет вам настроить RDP клиента так, что он будет получать свои параметры посредством групповой политики. Жмем OK.

Рисунок 33

- Переходим по вкладке Общие и затем жмем Подключить.

Рисунок 34

- У нас появится диалоговое окно Безопасность Windows. Вводим пароль и жмем OK.

Рисунок 35

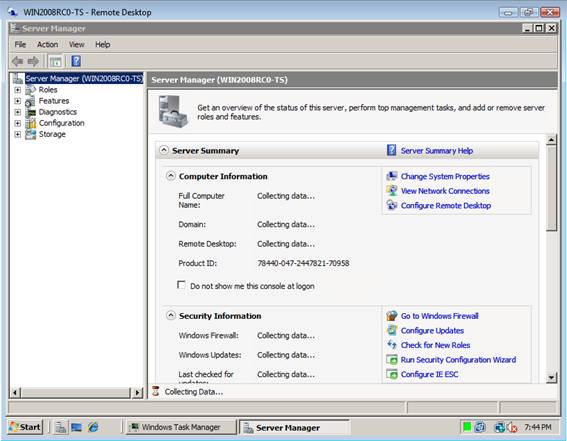

- Открывается сеанс служб терминала, и вы видите рабочий стол и приложения запущенные для вашей учетной записи в сеансе служб терминала.

Рисунок 36

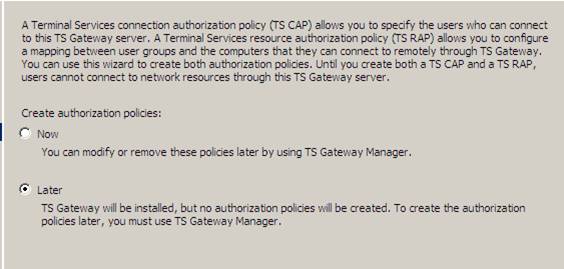

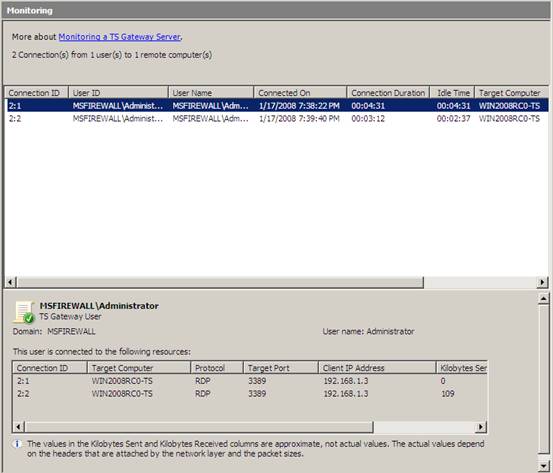

- Переходим на компьютер шлюза TS и жмем на вкладке Мониторинг в левой панели консоли шлюза TS. Здесь у нас есть информация о сеансах служб терминала, запущенных через шлюз TS.

Рисунок 37

Заключение

В этой части серии статей о шлюзе TS, мы рассмотрели процесс установки и настройки шлюза TS и клиента RDP. Затем мы подключились к шлюзу TS и серверу терминала через этот шлюз TS. Мы также увидели, что вкладка мониторинга на шлюзе TS предоставляет нам полезную информацию о том, кто подключается к серверу терминала через шлюз TS.

Источник www.windowsecurity.com

Смотрите также: Tags: dns, domain, nat, Windows Vista

Exchange 2007

Если вы хотите прочитать предыдущие части этой серии статей, перейдите по ссылкам:

Проведение мониторинга Exchange 2007 с помощью диспетчера System ...

[+]

Введение

В этой статье из нескольких частей я хочу показать вам процесс, который недавно использовал для перехода с существующей среды Exchange 2003 ...

[+]

Если вы пропустили первую часть этой серии, пожалуйста, прочтите ее по ссылке Использование инструмента Exchange Server Remote Connectivity Analyzer Tool (Часть ...

[+]

Если вы пропустили предыдущую часть этой серии статей, перейдите по ссылке Мониторинг Exchange 2007 с помощью диспетчера System Center Operations ...

[+]

Если вы пропустили предыдущие части этой серии статей, перейдите по ссылкам:

Подробное рассмотрение подготовки Active Directory для Exchange 2007 (часть 1)

...

[+]

If you missed the previous parts in this article series please read:

Exchange 2007 Install and Configuration from the command line (Part ...

[+]

Инструмент ExRCA

Текущий выпуск инструмента предоставляется только в целях тестирования и оснащен 5 опциями:

Тест подключения Outlook 2007 Autodiscover

Тест подключения Outlook 2003 RPC ...

[+]

Если вы хотите прочитать предыдущие части этой серии статей, перейдите по ссылкам:

Развертывание сервера Exchange 2007 Edge Transport (часть 1)

Развертывание ...

[+]

Если вы пропустили первую статью данного цикла, пожалуйста, перейдите по ссылке: Exchange 2007 Install and Configuration from the command line (Part ...

[+]

Если вы пропустили предыдущую часть этой серии статей, перейдите по ссылке Использование интегрированных сценариев Using Exchange Server 2007 – часть ...

[+]