Публикация SLL VPN сервера Windows Server 2008 с помощью брандмауэров ISA 2006 (Часть 2)

Published on Февраль 12, 2009 by Support · Комментариев нет

В первой статье этой трехчастной серии на тему публикования SSTP SSL VPN сервера Windows Server 2008 мы начали с обсуждения важных моментов удаленного доступа VPN из гостиниц, и того, как протокол SSTP помогает решать эти проблемы, разрешая VPN соединениям проходить через SSL соединение через TCP порт 443, который открывается для всех брандмауэров в данном окружении. Затем мы установили сертификатные службы на VPN сервере, так что мы могли бы получить компьютерный сертификат. После установки сертификата на SSL VPN сервер мы установили службы RRAS VPN и NAT на VPN шлюз. Мы закончили на настройке NAT сервера на VPN шлюзе на перенаправление входящих http соединений от брандмауэра ISA для завершения на CA – хосте для CDP.

В этой, второй части серии мы настроим пользовательский аккаунт на разрешение коммутируемого доступа, а затем настроим CDP для разрешения необходимых соединений с VPN сервером и CDP Web сайтом.

Настройка пользовательского аккаунта на разрешение коммутируемого доступа

Пользовательский аккаунт требует разрешения для коммутируемого доступа перед тем, как они смогут соединиться с VPN сервером Windows, являющимся членом домена Active Directory. Для этого лучше всего было бы использовать Сервер Политики Сети (Network Policy Server — NPS) и использовать разрешения пользовательского аккаунта по умолчанию, где как раз и указано разрешить удаленный доступ на основании политики NPS. Однако мы устанавливали NPS сервер в этом сценарии, поэтому мы должны вручную настроить коммутируемые разрешения для пользователя.

В будущих статьях я напишу, как можно использовать NPS сервер, а также аутентификацию на базе пользовательского сертификата EAP для установления SSL VPN серверного соединения.

Выполните следующие шаги для включения коммутируемого доступа на пользовательском аккаунте, который вы хотите подключить к SSL VPN серверу. В данном примере мы включим коммутируемый доступ для аккаунта администратора домена по умолчанию:

- В контроллере домена откройте консоль Active Directory Users and Computers из меню Administrative Tools.

- В левой панели консоли расширьте имя домена и щелкните на узле Users. Сделайте двойной щелчок на аккаунте Administrator.

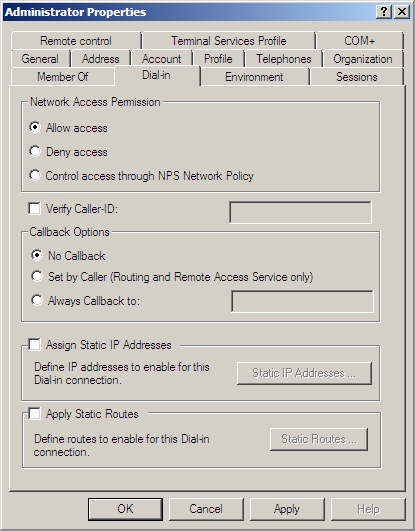

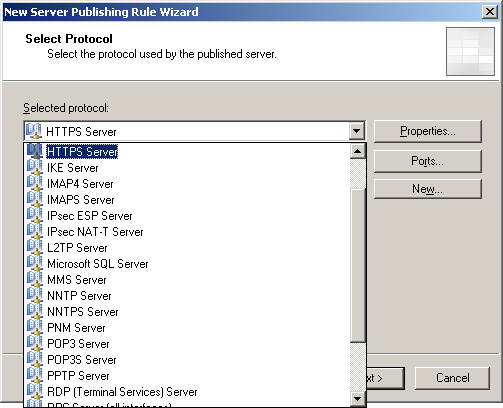

- Щелкните на вкладку Dial-in. Настройкой по умолчанию является Control access through NPS Network Policy. Поскольку у нас нет NPS сервера в этом сценарии, мы изменим ее на Allow Access, как на рисунке ниже. Щелкните OK.

Рисунок 1

Настройка IIS на сертификационном сервере на разрешение http соединений для директории CRL

По некоторой причине при установке мастером Web сайта сертификационных служб, он настраивает требование SSL соединения для директории CRL. И хотя это хорошая идея с точки зрения безопасности, проблема в том, что для URI на сертификате отсутствует настройка на использование SSL. Думаю, вы могли бы создать специальную CDP запись для сертификата, так чтобы он использовал SSL, но вряд ли можно утверждать наверняка, что Microsoft не задокументировала где-либо такую проблему. Поскольку мы используем настройки по умолчанию для CDP в этой статье, нам нужно выключить требование SSL на Web сайте для пути директории CRL.

Выполните следующие шаги, чтобы отключить требование SSL для директории CRL:

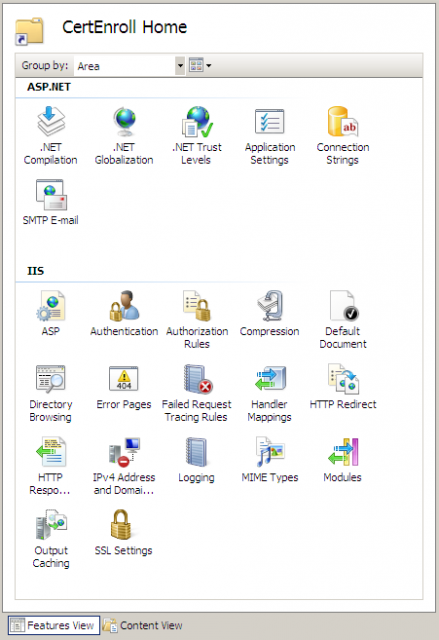

- Из меню Administrative Tools откройте Internet Information Services (IIS) Manager.

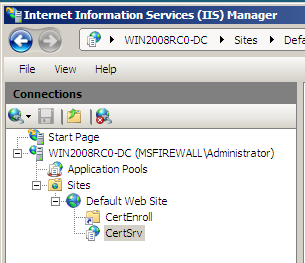

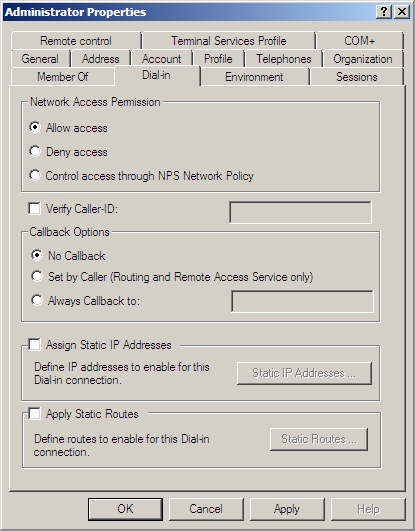

- В левой панели консоли IIS расширьте имя сервера и узел Sites. Расширьте узел Default Web Site и щелкните на CertEnroll.

Рисунок 2

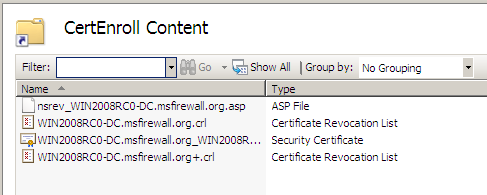

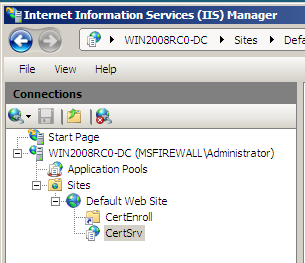

- Если вы посмотрите в центральную часть консоли, вы увидите, что CRL располагается в этой виртуальной директории (см. рисунок ниже). Чтобы увидеть содержимое этой виртуальной директории, вам понадобится щелкнуть на кнопку Content View внизу центральной панели.

Рисунок 3

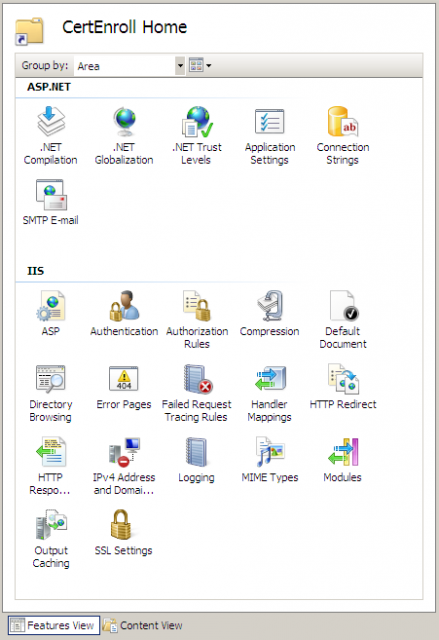

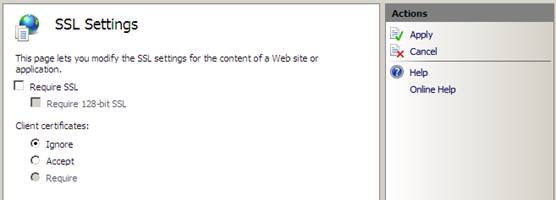

- Щелкните на кнопку Features View внизу центральной панели. Внизу центральной панели сделайте двойной щелчок на иконке SSL Settings.

Рисунок 4

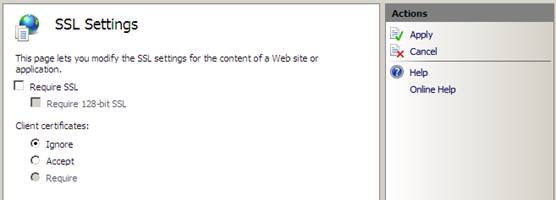

- Страница SSL Settings появится в центральной панели. Удалите галочку напротив Require SSL. Щелкните на ссылку Apply в правой части консоли.

Рисунок 5

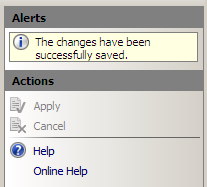

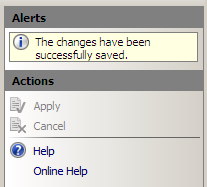

- Закройте консоль IIS после того, как увидите сообщение The changes have been successfully saved.

Рисунок 6

Настройка брандмауэра ISA с CDP правилами публикования Web, PPTP VPN сервера и SSL VPN сервера

Теперь мы готовы настроить брандмауэр. Нам нужно создать три правила публикования для поддержки решения:

- Правило публикования сервера, которое разрешает SSL VPN доступ к точке распределения.

- Правило публикования сервера, которое разрешает входящие SSL соединения с SSTP сервером, которое позволяет устанавливать SSTP соединение с VPN сервером.

- Правило публикования сервера, которое разрешает PPTP с VPN сервером, так чтобы VPN клиент мог иметь доступ к сертификату центра сертификации из регистрационного Web сайта в сети за VPN сервером.

После того, как ваши клиенты получили сертификаты, вы можете отключить PPTP правило. Или вы можете оставить PPTP правило или использовать L2TP/IPSec вместо PPTP для большей безопасности соединения. Причина, по которой вы можете захотеть оставить включенным другой VPN протокол, в том, что только клиенты Windows Vista SP1 поддерживают SSTP. Windows XP SP3 мог бы также поддерживать его, но сейчас, похоже, этого нет, так как я установил предвыпускную версию Windows XP SP3, и там ни одного намека на поддержку SSTP в его VPN клиенте.

Перед началом процедуры вы можете задаться вопросом, почему мы используем правило публикования сервера для SSTP соединения. В конце концов, если бы мы использовали правило публикования Web вместо использования правила публикования сервера, мы могли бы контролировать доступ к SSTP серверу на основании пути и публичного имени. Мы даже могли бы создать более строгое правило, настроив фильтр безопасности http. К сожалению, я не нашел пути для реализации этого.

Однако это не означает невозможности такой функции. Из того, что я прочел о SSTP на блоге команды RRAS, это, как минимум, теоретически возможно остановить SSL соединение на брандмауэре ISA и перенаправить соединение на SSTP VPN шлюз. Но когда я попытался так сделать, я увидел в журнале брандмауэра, что соединение было установлено, а затем немедленно завершено брандмауэром.

Если вы захотите попробовать сами, вам нужно попытаться расшифровать инструкции в файле блога команды RRAS на тему, как заставить взаимодействовать SSL и http вместе с брандмауэром ISA. В то время как соединение SSL — SSL было бы более безопасным, я бы с удовольствием увидел, возможно ли даже заставить работать SSL-http.

Мы начнем с правила публикации для CDP:

- В консоли брандмауэра щелкните на узел Firewall Policy. Щелкните на вкладку Tasks в панели задач, затем щелкните на ссылку Publish Web Sites.

- На странице Welcome to the New Web Publishing Rule Wizard введите имя для правила в текстовом окне Web Publishing Rule name. В данном примере мы назовем правило CDP Site. Нажмите Next.

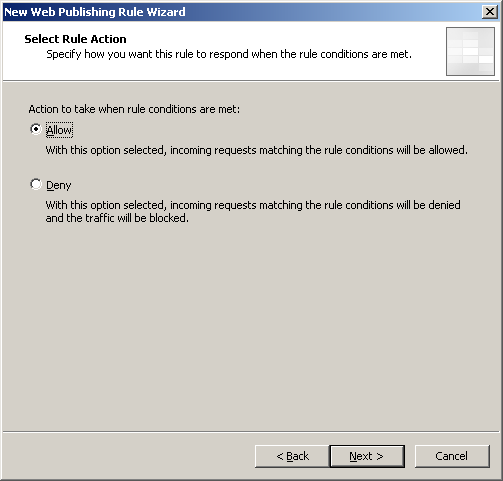

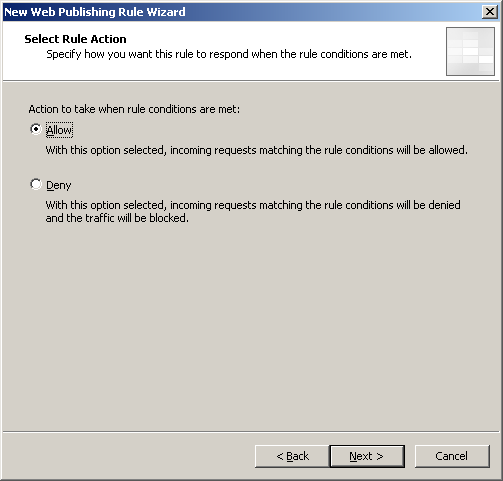

- На странице Select Rule Action выберите опцию Allow и щелкните на Next.

Рисунок 7

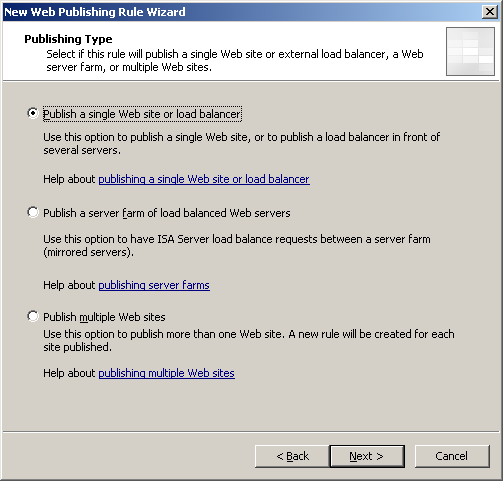

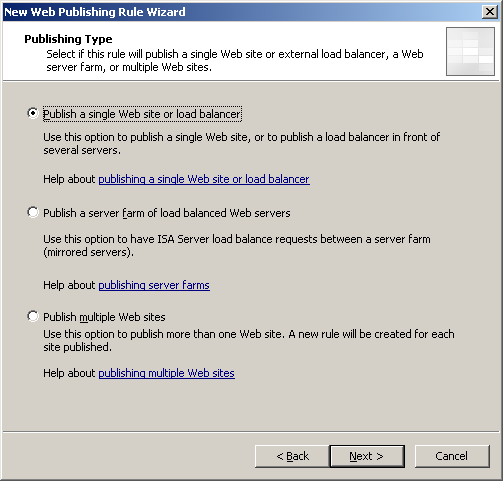

- На странице Publishing Type выберите опцию Publish a single Web site or load balancer и щелкните Next.

Рисунок 8

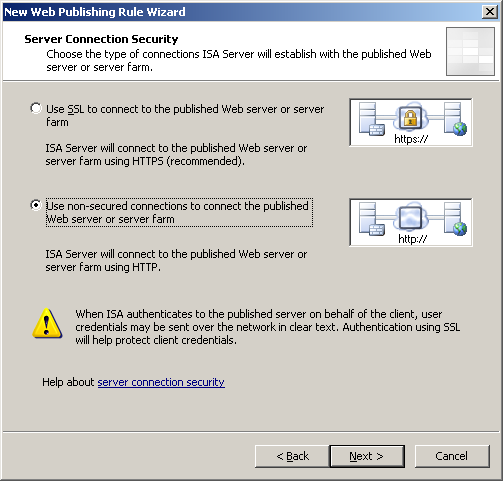

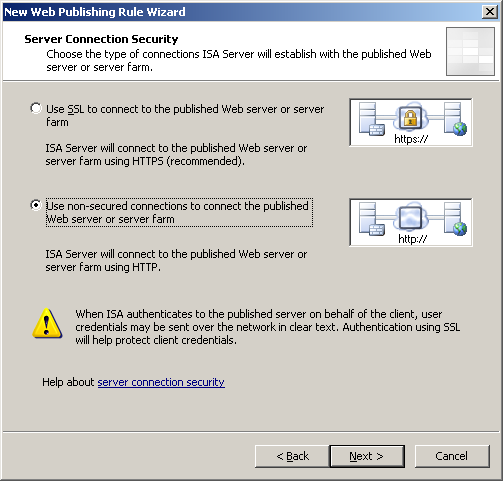

- На странице Server Connection Security выберите опцию Use non-secured connection to connect the published Web server or server farm. Мы выбираем эту опцию из-за того, что SSTP VPN клиент не использует SSL для соединения с CDP. Щелкните Next.

Рисунок 9

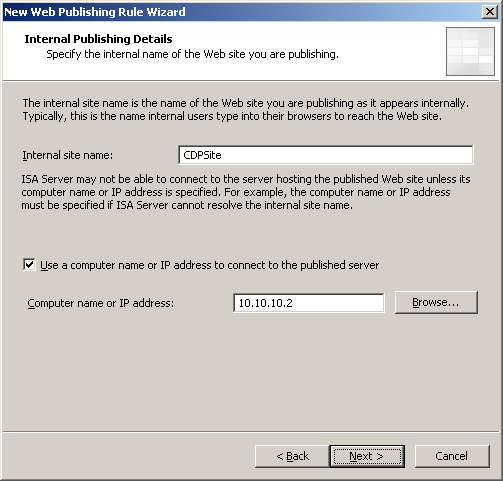

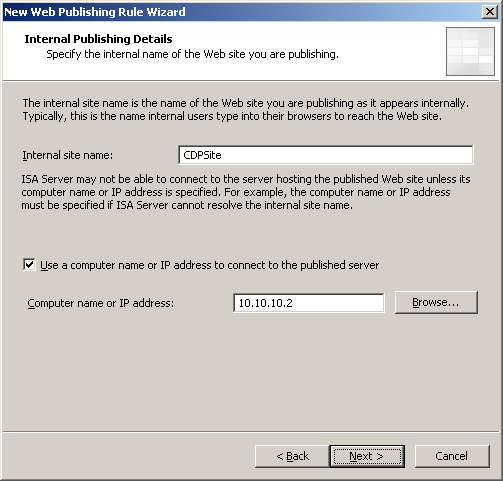

- На странице Internal Publishing Details введите имя для CDP Web сайта в текстовом окне Internal site name. Поскольку мы используем http, не имеет значения, какое именно название мы введем в это окно. Если бы это было правило публикования SSL, нам нужно было бы вводить название сертификата Web сайта, связанного с этим сайтом. Поставьте галочку возле Use a computer name or IP address to connect to the published server, а затем введите IP адрес внешнего интерфейса VPN сервера. В данном случае таким IP адресом является 10.10.10.2. Это позволит серверу NAT на VPN сервере перенаправить http соединение на CDP Web сайт. Щелкните Next.

Рисунок 10

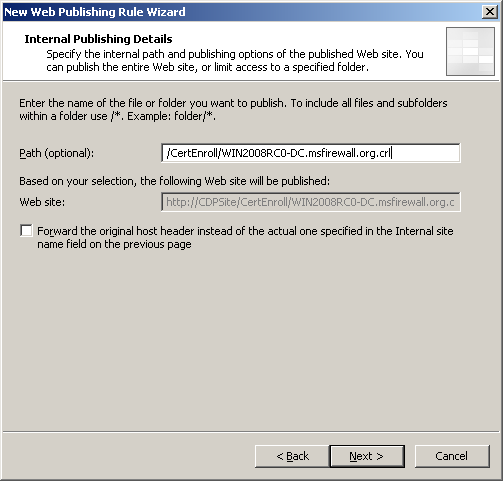

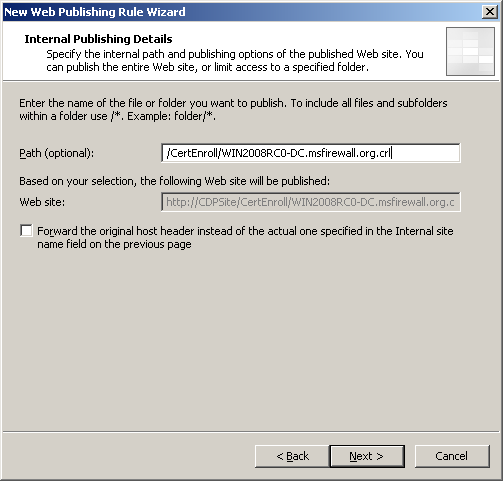

- Когда SSTP VPN клиент вызывает CRL, он использует адрес, указанный в сертификате. Как мы видели в первой части, URL на сертификате для CRL — http://win2008rc0-dc.msfirewall.org/CertEnroll/WIN2008RC0-DC.msfirewall.org.crl. Чтобы сделать наше правило публикования Web более надежным, мы можем ограничить количество путей, доступных внешним клиентам с помощью этого правила публикования Web. Поскольку мы хотим дать доступ только к CRL, введем путь /CertEnroll/WIN2008RC0-DC.msfirewall.org.crl. Это предотвратит поиски внешними клиентами других путей на нашем сертификатном сервере. Нам не нужно беспокоиться о направлении заголовка хоста, поскольку мы не используем эти элементы управления на сайте сервера сертификации. Щелкните Next.

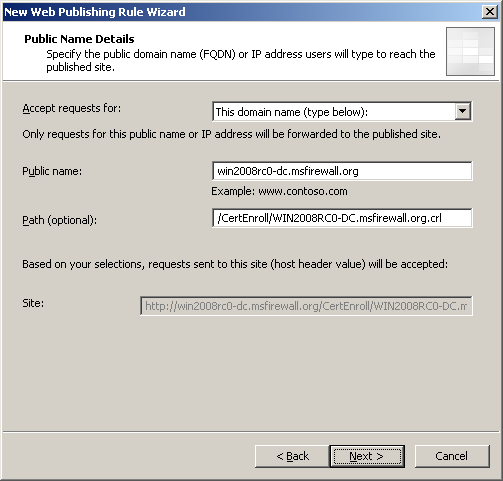

Рисунок 11

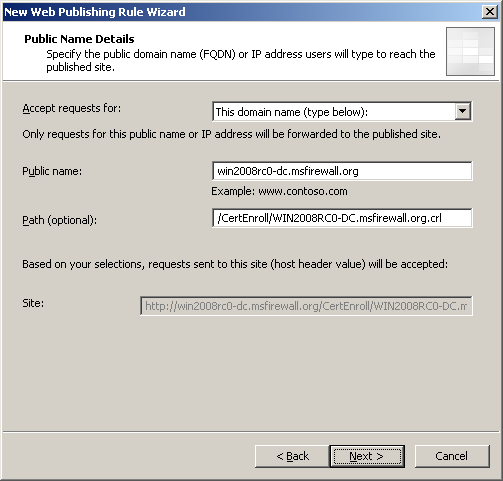

- В дальнейшем мы можем ограничить это правило, убедившись, что клиенты, вводящие корректное имя хоста, могут соединиться с помощью этого правила публикования Web. Имя хоста указано в секции CDP сертификата, в данном случае, win2008rc0-dc.msfirewall.org. На странице Public Name Details выберите опцию This domain name (type below) из выпадающего списка Accept requests for. В текстовом окне Public name введите win2008rc0-dc.msfirewall.org. Нам не нужно ничего изменять в пути, так как мы настроили этот путь на последней странице мастера. Щелкните Next.

Рисунок 12

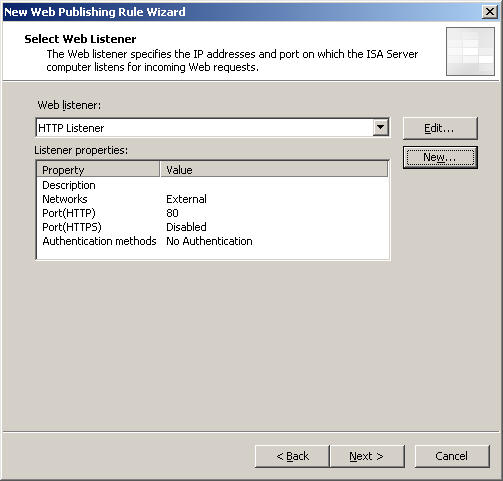

- Нажмите на кнопку New на странице Select Web Listener.

- На странице Welcome to the New Web Listener Wizard введите имя для слушателя в текстовом окне Web listener name. В данном примере назовем его HTTP. Щелкните Next.

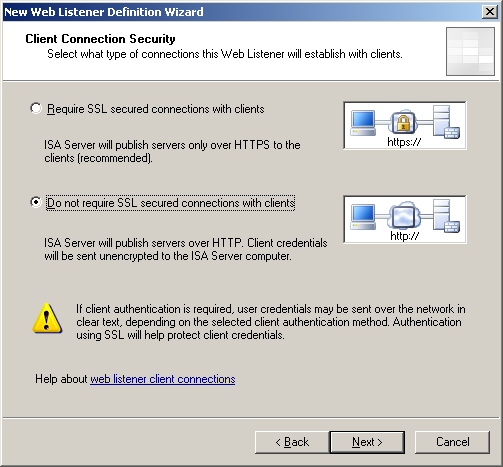

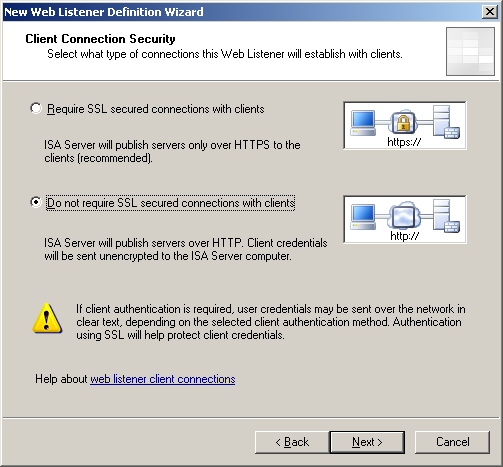

- На странице Client Connection Security выберите опцию Do not require SSL secured connections with clients. Причина этого в том, что SSTP клиент не использует SSL для доступа к CDP. Щелкните Next.

Рисунок 13

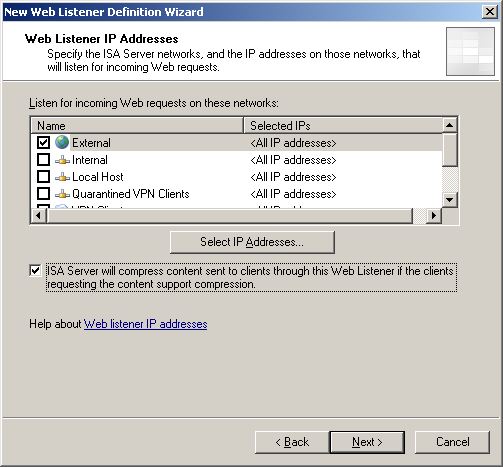

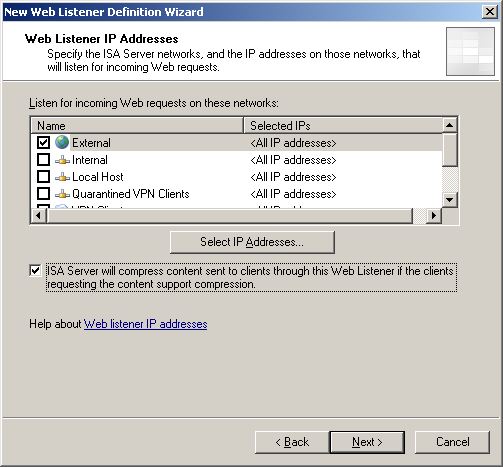

- На странице Web Listener IP Addresses поставьте галочку возле External. Нам не нужно выбирать IP адреса, так как в данном примере у нас только один IP адрес во внешнем интерфейсе брандмауэра. Вы можете оставить галочку возле ISA Server will compress content sent to clients through this Web Listener if the clients requesting the content support compression. Щелкните Next.

Рисунок 14

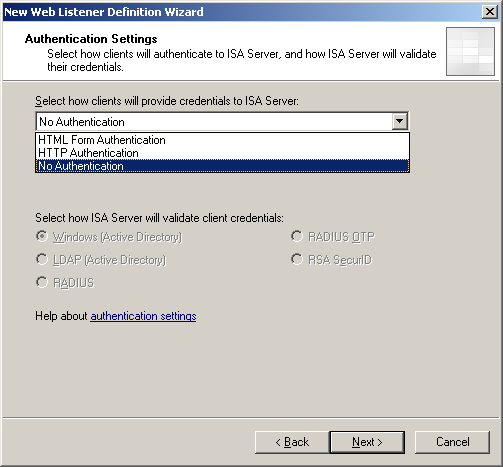

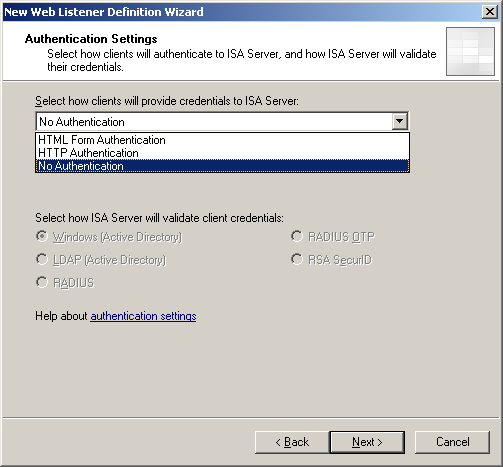

- На странице Authentication Settings выберите опцию No Authentication из выпадающего списка Select how clients will provide credentials to the ISA Server. SSTP клиент не может производить аутентификацию при доступе к CDP, поэтому мы не должны включать аутентификацию на этом слушателе. Конечно, вы можете включить аутентификацию, если вам так хочется, если вы хотите использовать этого слушателя для других правил публикования Web, но мы должны убедиться, что доступ разрешен для всех пользователей, а в этом случае никакой аутентификации не нужно. Щелкните Next.

Рисунок 15

- Щелкните Next на странице Single Sign On Settings.

- Щелкните Finish на странице Completing the New Web Listener Wizard.

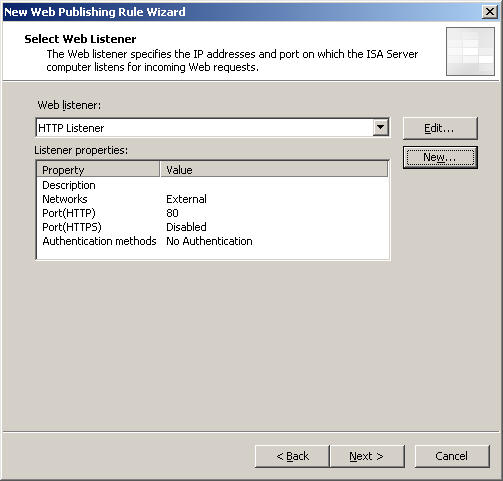

- Щелкните Next на странице Select Web Listener.

Рисунок 16

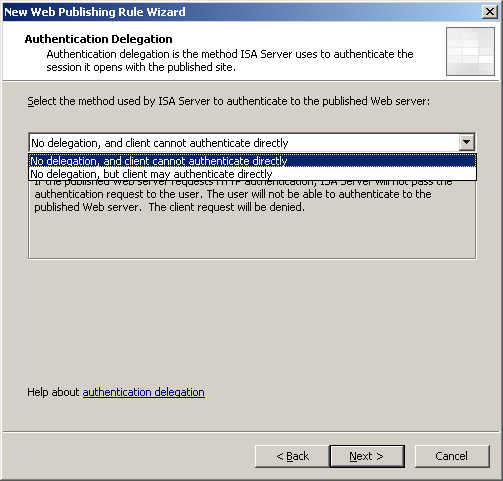

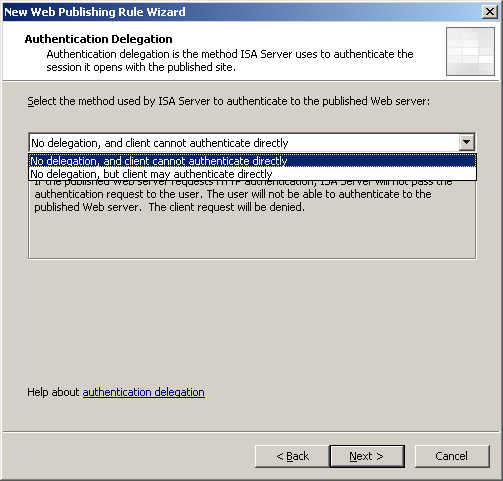

- На странице Authentication Delegation выберите опцию No delegation, and client cannot authenticate directly из выпадающего списка Select the method used by ISA Server to authenticate to the published Web server. Так как аутентификация для этого соединения не требуется, причин включать ее у нас нет. Щелкните Next.

Рисунок 17

- На странице User Sets оставьте настройки по умолчанию, All Users, и щелкните Next.

- Щелкните Finish на странице Completing the New Web Publishing Rule Wizard.

Теперь давайте создадим правило публикования сервера для PPTP сервера:

- В консоли брандмауэра ISA выберите узел Firewall Policy. Щелкните на вкладку Tasks в панели задач и щелкните Publish Non-Web Server Protocols.

- На странице Welcome to the New Server Publishing Rule Wizard введите имя для правила в текстовом окне Server publishing rule name. В данном примере мы назовем его PPTP VPN. Щелкните Next.

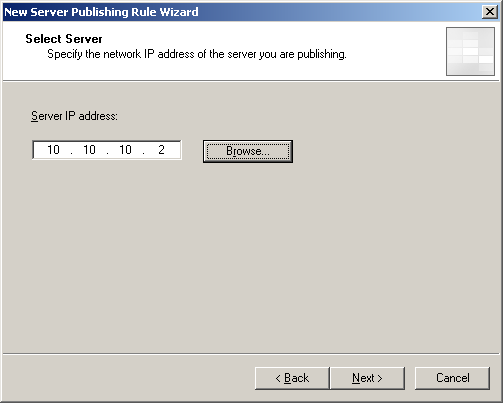

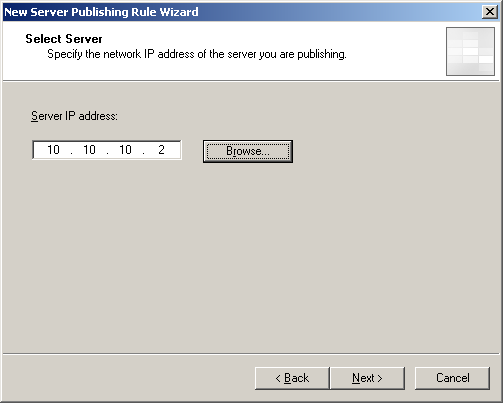

- На странице Select Server введите IP адрес внешнего интерфейса VPN сервера. В данном примере внешний интерфейс VPN сервера — 10.10.10.2, поэтому мы его введем в текстовое окно Server IP address. Щелкните Next.

Рисунок 18

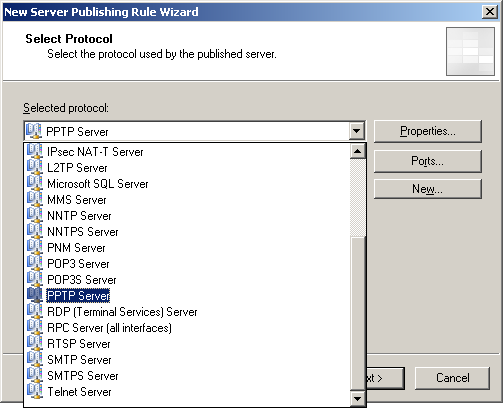

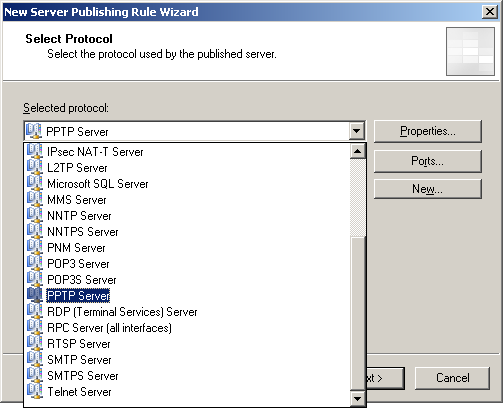

- На странице Select Protocol выберите опцию PPTP Server из выпадающего списка Selected protocol. Щелкните Next.

Рисунок 19

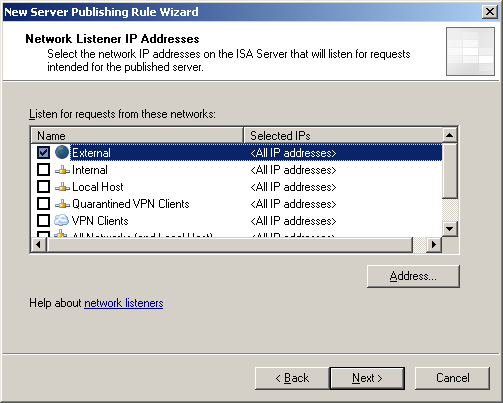

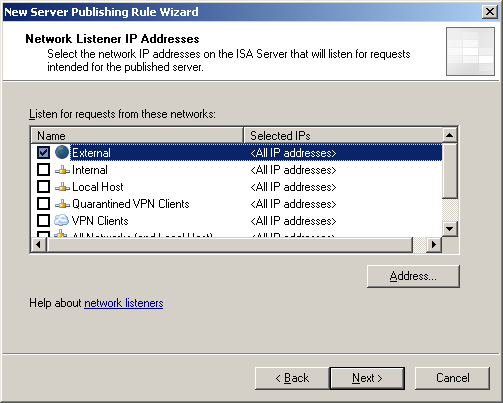

- На странице Network Listener IP Addresses поставьте галочку возле External. Щелкните Next.

Рисунок 20

- Щелкните Finish на странице Completing the New Server Publishing Rule Wizard.

И теперь мы закончим с нашими правилами публикования, создав правило публикования сервера для SSTP протокола, которое в действительности является правилом публикования https сервера:

- В консоли брандмауэра выберите узел Firewall Policy в левой панели консоли. Щелкните на вкладку Tasks в панели задач и щелкните Publish Non-Web Server.

- На странице Welcome to the New Server Publishing Rule Wizard введите имя для правила публикования сервера в текстовом окне Server publishing rule name. В данном примере мы назовем его SSTP Server. Щелкните Next.

- На странице Select Server введите IP адрес внешнего интерфейса VPN сервера в текстовом окне Server IP address. В данном примере используем 10.10.10.2. Щелкните Next.

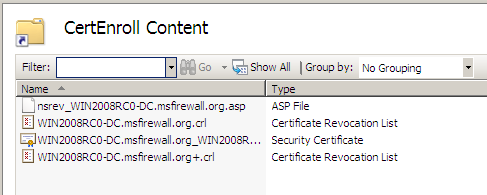

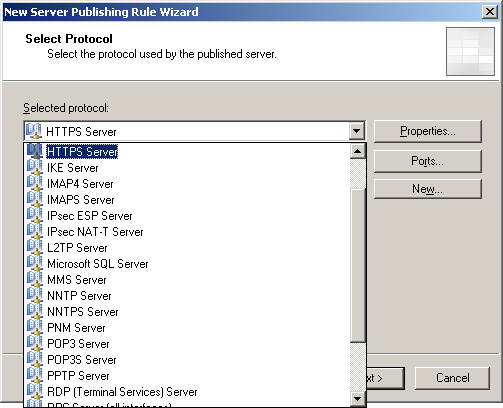

- На странице Select Protocol выберите опцию HTTPS Server из выпадающего списка Selected protocol. Щелкните Next.

Рисунок 21

- На странице Network Listener IP Addresses поставьте галочку возле External. Щелкните Next.

- Щелкните Finish на странице Completing the New Server Publishing Rule Wizard.

- Щелкните Apply, чтобы сохранить изменения и обновить политику брандмауэра. Щелкните OK в диалоговом окне Saving Configuration Changes.

Заключение

Во второй статье этой серии о публиковании SSTP SSL VPN сервера Windows Server 2008 мы начала настраивать коммутируемый доступ для пользовательского аккаунта. Затем мы перешли к CDP Web серверу, чтобы на нем можно было создавать анонимное http соединение. Затем мы перешли к брандмауэру ISA, чтобы создать два правила публикования сервера и одно правило публикования Web, которые необходимы для разрешения соединения с VPN сервером и точкой распределения CRL. В следующей, последней, статье этой серии мы настроим VPN клиент на соединение с SSL VPN сервером и подтвердим соединения поиском информации на нашем клиенте, VPN сервере брандмауэре ISA.

www.isaserver.org

Смотрите также: Tags: domain, ISA Server, l2tp, nat, vpn, Windows Vista, Windows XP

Exchange 2007

Если вы хотите прочитать предыдущие части этой серии статей, перейдите по ссылкам:

Проведение мониторинга Exchange 2007 с помощью диспетчера System ...

[+]

Введение

В этой статье из нескольких частей я хочу показать вам процесс, который недавно использовал для перехода с существующей среды Exchange 2003 ...

[+]

Если вы пропустили первую часть этой серии, пожалуйста, прочтите ее по ссылке Использование инструмента Exchange Server Remote Connectivity Analyzer Tool (Часть ...

[+]

Если вы пропустили предыдущую часть этой серии статей, перейдите по ссылке Мониторинг Exchange 2007 с помощью диспетчера System Center Operations ...

[+]

Если вы пропустили предыдущие части этой серии статей, перейдите по ссылкам:

Подробное рассмотрение подготовки Active Directory для Exchange 2007 (часть 1)

...

[+]

If you missed the previous parts in this article series please read:

Exchange 2007 Install and Configuration from the command line (Part ...

[+]

Инструмент ExRCA

Текущий выпуск инструмента предоставляется только в целях тестирования и оснащен 5 опциями:

Тест подключения Outlook 2007 Autodiscover

Тест подключения Outlook 2003 RPC ...

[+]

Если вы хотите прочитать предыдущие части этой серии статей, перейдите по ссылкам:

Развертывание сервера Exchange 2007 Edge Transport (часть 1)

Развертывание ...

[+]

Если вы пропустили первую статью данного цикла, пожалуйста, перейдите по ссылке: Exchange 2007 Install and Configuration from the command line (Part ...

[+]

Если вы пропустили предыдущую часть этой серии статей, перейдите по ссылке Использование интегрированных сценариев Using Exchange Server 2007 – часть ...

[+]