Если вы пропустили предыдущую часть этой серии статей, перейдите по ссылке Проведение аудита начальной конфигурации брандмауэра EBS TMG (часть 1)

Спасибо, что вернулись ко второй части нашей серии статей по аудиту первичной конфигурации брандмауэра EBS TMG. В первой части этой серии я представил краткий обзор решения EBS и TMG, а затем описал конфигурацию своей тестовой сети. Я также описал конфигурацию Hyper-V, которую использовал для создания сети EBS.

Хочу поблагодарить всех, кто писал мне по поводу различий частной и внутренней сети. Оказалось, что VMware обладает такими же функциями, однако в течение десяти лет работы с VMware я никогда не использовал их, и поэтому не знал об их существовании. Сеть VMware ‘host only (только узел)’ сходна с сетью Hyper-V Private (частная). Оба этих виртуальных типа сетей позволяют машинам взаимодействовать между собой и с головной машиной. Головной машине присваивается виртуальный интерфейс с IP адресом, который нужно использовать на узлах в сети host only. Можно воспользоваться командой ipconfig на узле, чтобы найти сетевой ID, используемый сетевым интерфейсом host only.

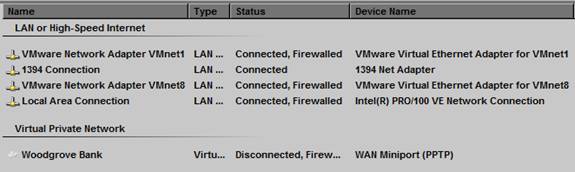

Н рисунке ниже показаны интерфейсы, используемые рабочей станцией VMware Workstation.

Рисунок 1

VMnet1 используется для сети host only, а VMnet8 используется для сети NAT, где VM совместно используют адрес системы узла для сетевых взаимодействий.

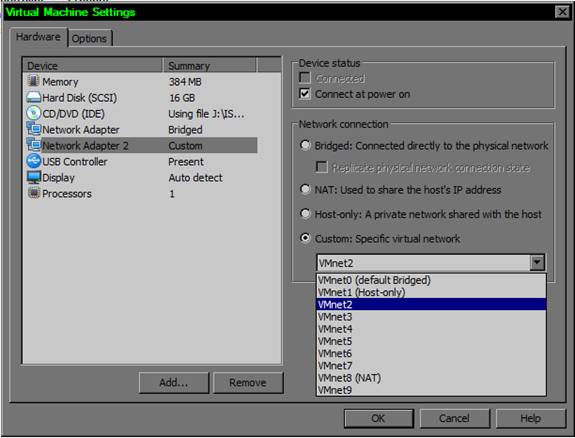

Рисунок 2

Ладно, на этом закончим урок виртуальных сетей. Давайте перейдем к нашему аудиту брандмауэра EBS Forefront TMG. Помните, нашей задачей здесь является реконфигурирование брандмауэра. Мы предполагаем, что команда разработчиков EBS создала настройку брандмауэра с учетом лучших методик, и мы просто документируем их. Если мы увидим, что что-то можно улучшить или изменить, я буду на это указывать.

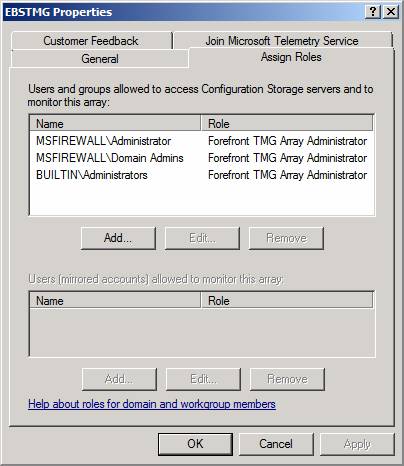

Мы начнем с общих свойств брандмауэра. Эту информацию можно найти, открыв консоль брандмауэра TMG и правой клавишей нажав на его имени в левой панели консоли, а затем выбрав Свойства. У вас откроется диалоговое окно Свойства, как показано на рисунке ниже.

Нажмите по вкладке Назначить роли. Вы можете назначить брандмауэру такие административные роли, как:

Брандмауэр EBS TMG настраивает администраторов домена, группы администраторов домена и членов группы локальных администраторов брандмауэра в качестве администраторов массива Forefront TMG. Это безопасная конфигурация, и поэтому я не вижу никаких причин менять данную настройку. Вы можете свободно добавлять других пользователей в качестве аудиторов мониторинга и массива, если этого требуют условия вашей среды.

Рисунок 3

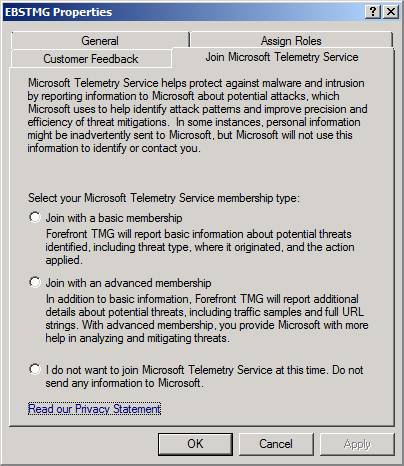

Перейдите по вкладке Присоединиться к службе телеметрии Microsoft Telemetry Services. Здесь у вас есть возможность помочь компании Microsoft защититься против вредоносного кода и улучшить функции IPS брандмауэра EBS TMG. У вас есть три опции:

Компания Microsoft здесь не принимает за вас никаких решений, что очень хорошо с точки зрения безопасности. Я рекомендую вам выбрать опцию Присоединиться в качестве расширенного участника. Чем больше помощи мы будем оказывать компании Microsoft, тем лучше, поскольку они смогут использовать информацию для создания более безопасных и надежных продуктов. Однако если вы работаете в среде, в которой нельзя разглашать, какие URLs посещает ваш сервер (например, для служб безопасности и т.п.), то вы, вероятно, не захотите делиться этой информацией с компанией Microsoft.

Рисунок 4

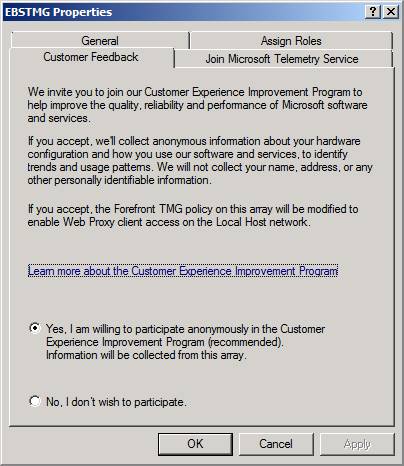

Перейдите по вкладке Обратная связь с потребителями. Если я правильно помню, нам предоставлялась возможность участвовать в программе улучшения качества обслуживания клиентов (Customer Experience Improvement Program) во время процесса установки. Это вполне закономерно, поскольку я не вижу напоминания присоединиться к программе в верхней части средней панели консоли брандмауэра EBS TMG. Я настоятельно рекомендую вам принять участие в этой программе. Это то немногое, что вы и ваша организация может сделать для улучшения брандмауэра EBS TMG. Эта информация дает команде разработчиков информацию, которая им необходима для создания продукта на основе того, как люди на самом деле используют брандмауэр EBS TMG. Присоединение к программе не имеет никаких отрицательных последствий для безопасности, а вы, принимая участие в этой программе, помогает другим пользователям брандмауэра EBS TMG.

Рисунок 5

Вкладка Мониторинг консоли брандмауэра TMG предоставляет вам несколько закладок, содержащих полезную информацию для мониторинга многих аспектов брандмауэра EBS TMG. Не все из них содержат настраиваемые элементы. Мы охватим вкладки, содержащие настраиваемые элементы, к которым относятся:

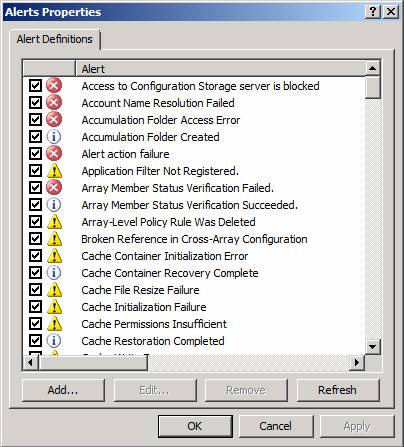

Одним из больших преимуществ брандмауэра EBS TMG над брандмауэром ISA является область оповещений. Брандмауэр EBS TMG содержит гораздо больше предупреждений, чем ISA. В текущей версии брандмауэра EBS TMG имеется 183 предупреждения. Эти предупреждения информируют вас о проблемах конфигурации, сети и событиях безопасности. Предупреждения брандмауэра EBS TMG можно рассматривать, как часть набора функций мониторинга поведенческой безопасности брандмауэра.

Чтобы посмотреть, какие предупреждения имеются в брандмауэре EBS TMG, перейдите по вкладке Мониторинг в левой панели консоли брандмауэра EBS TMG, а затем выберите закладку Оповещения. Перейдите по ссылке Определения оповещений закладки Задачи в панели задач. У вас появится нечто подобное рисунку ниже.

Рисунок 6

Практически все оповещения включены по умолчанию. Ниже представлен список всех оповещений брандмауэра EBS TMG. Я выделил оповещения, которые не включены по умолчанию, жирным шрифтом и привел краткие описания этих оповещений.

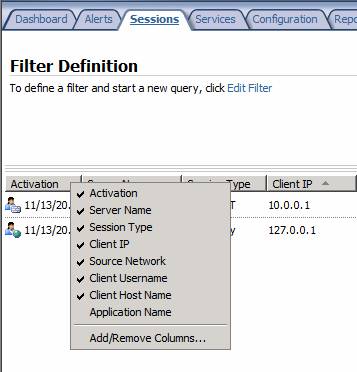

Во вкладке Сеансы можно просматривать информацию о машинах, подключенных к сети через брандмауэр EBS TMG. По умолчанию, вы видите следующую информацию:

Есть еще одна опция, которая скрыта по умолчанию. Это опция Имя приложения. Когда устанавливается система брандмауэра клиент-клиент за брандмауэром EBS TMG, брандмауэр клиента будет отправлять имя приложения на брандмауэр, и это имя будет появляться в списке сеансов. Это очень ценная информация, когда вы расследуете использование приложений и использование сети ненадлежащим образом. Информация о приложениях также появляется в файлах журналов и отчетах, когда вы устанавливаете клиента брандмауэра.

Чтобы включить опцию Имя приложения, правой клавишей нажмите на одном из заголовков столбца и выберите опцию Имя приложения, как показано на рисунке ниже.

Рисунок 7

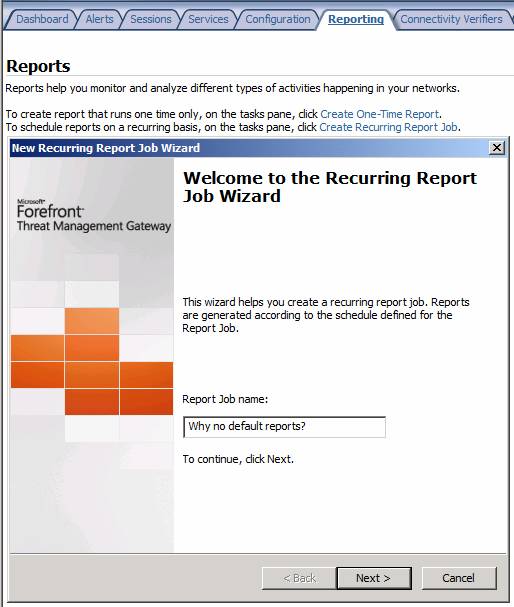

Брандмауэр EBS TMG может создавать несколько различных отчетов, которые содержат данные, собранные в брандмауэре и файлах журнала веб прокси фильтра. Отчеты брандмауэра EBS TMG включают:

По умолчанию ни один из вышеприведенных отчетов не включен. Думаю, что в последующем команде EBS следует создать некоторые отчеты, включенные по умолчанию, например, ежедневный краткий итоговый отчет. Стандартный итоговый отчет будет очень удобным для владельцев брандмауэра EBS TMG и возможно мотивирует их к рассмотрению других отчетов.

Рисунок 8

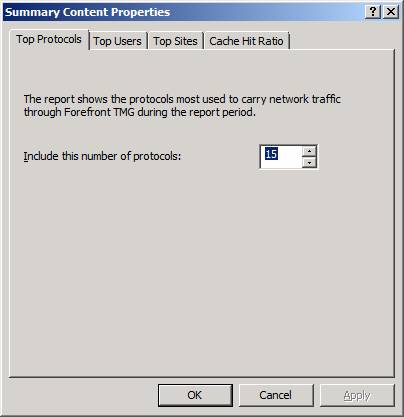

Каждый отчет можно настроить. На рисунке ниже приведен пример интерфейса, используемого для настройки итогового отчета. Настройка в основном концентрируется на том, сколько записей вы хотите видеть в отчете для определенного элемента. Например, для итогового отчета вы настраиваете количество записей для протоколов, пользователей и сайтов. Вы также настраиваете что-то вроде порядка на основе запросов или байтов.

Стандартные параметры в отчете вполне подходящие, но если вы хотите, чтобы отчеты более подробно рассматривали информацию, которая содержится в журналах регистрации событий, вы можете сделать это посредством настройки.

Рисунок 9

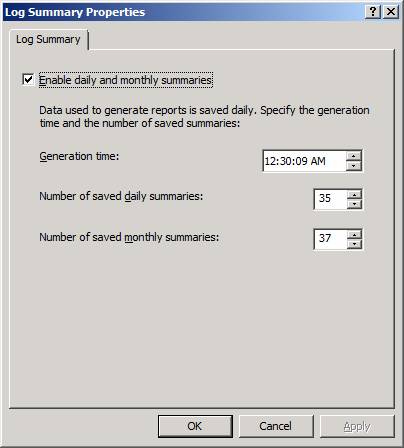

Еще одной удобной опцией службы отчетов являются свойства аннотации лога (Log Summary Properties). Как видно на рисунке ниже, ежедневные и ежемесячные отчеты включены по умолчанию. Данные аннотации лога используются для генерирования отчетов. Можно настроить время и количество ежедневных и ежемесячных аннотаций логов, которые будут сохраняться. Стандартные параметры вполне приемлемы, и я не вижу оснований изменять их.

Рисунок 10

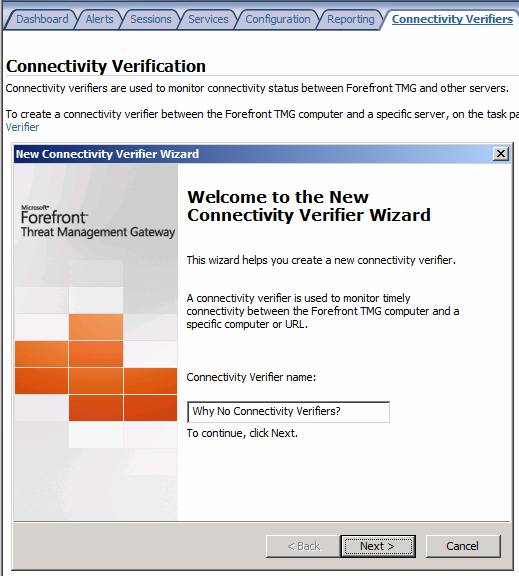

Вы можете настроить брандмауэр EBS TMG на проверку подключений к машинам инфраструктуры вашей сети. У вас есть возможность выбирать из шести групп верификаторов подключений:

Существует три способа верификации, которые используются для определения подключения:

При установке брандмауэра EBS TMG вы знаете некоторые моменты об инфраструктуре, например, IP адреса сервера управления и почтового сервера, их смежные серверы Active Directory, DHCP, DNS и серверы публикации. Если учесть, что мы знаем эту информацию, будет целесообразным создать верификаторы подключения для этих машин и служб. Кто-то может сказать, что другие компоненты решения EBS могут делать то же самое, так зачем все усложнять? Это вполне резонная мысль, однако, будет отличной идеей иметь несколько уровней мониторинга и отчетов, просто на тот случай, если один из них станет недоступным в какой-то промежуток времени.

Я бы рекомендовал создать верификаторы подключений для серверов Active Directory, DNS, DHCP, сервера публикации и интернета.

Рисунок Figure 11

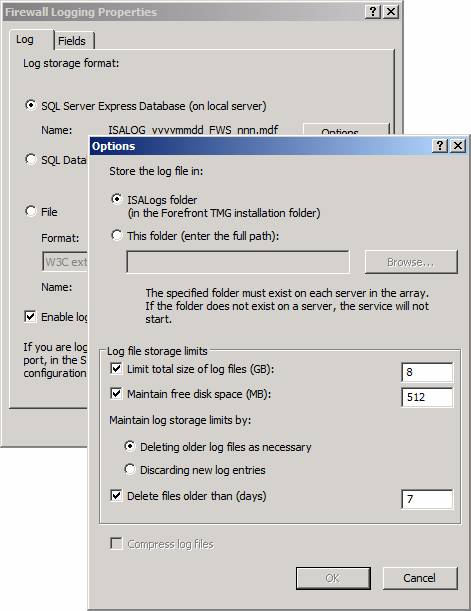

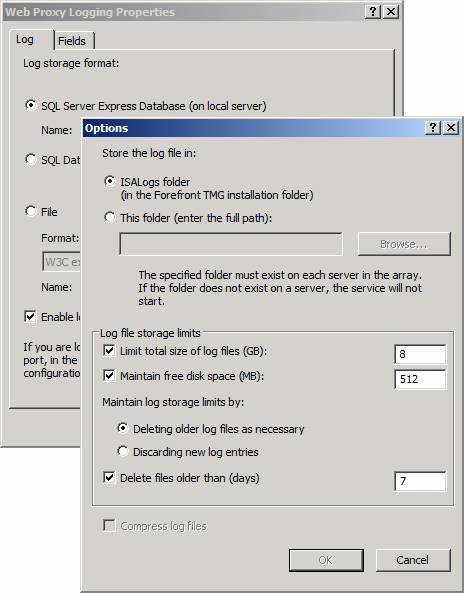

Во вкладке Логи есть несколько настраиваемых опций. Перейдите по вкладке Логи, нажмите по ссылке Настроить службу ведения логов брандмауэра во вкладке Задачи панели задач. У вас откроется диалоговое окно Служба ведения логов брандмауэра. Стандартный метод ведения логов — это SQL Server Express Database (на локальном сервере), и рекомендую оставить эту настройку без изменений.

Нажмите кнопку Опции, и у вас откроется диалоговое окно Опции. Здесь вы можете изменить расположение папки ISALogs. Если на вашем сервере есть несколько дисков, то вам следует переместить файлы логов на другой диск, по возможности на диск, настроенный на использование RAID5 и способный обеспечить отказоустойчивость.

Вы также можете настроить лимиты хранилища файлов журнала. Стандартные значения настроены отлично, и я не вижу никаких весомых причин для их изменения, если только у вас не имеется в наличии огромных объемов трафика, требующих использования более объемных журналов. Обратите внимание, что у вас есть две опции относительного того, как работать с лимитами хранилища логов. Это следующие опции:

Ни одна из этих опций не является резонной. По этой причине вам следует придерживаться обычно используемых вами размеров лога и настроить лимит на основе своих значений. Не следует забывать, что возникают ситуации, когда брандмауэр подвергается атакам, и размеры логов могут значительно возрасти. В такой ситуации сработает оповещение о превышении лимита хранилища. Есть аргументы в пользу обеих опций, однако стандартная опция Удалять более старые логи по мере необходимости может быть не самой подходящей, поэтому стоить принять на вооружение ее замену на опцию Блокировать новые записи.

Рисунок 12

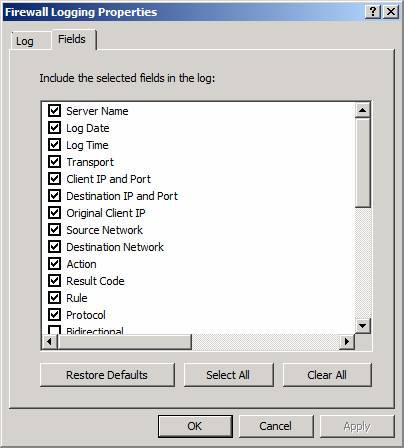

Перейдите по вкладке Поля в диалоговом окне Свойства ведения логов брандмауэра. Здесь вы можете посмотреть, какие поля заполняются, как показано на рисунке ниже.

Рисунок 13

Не все из доступных полей заполняются по умолчанию. В таблице ниже приведены доступные для заполнения поля. Выделенные поля – это те, которые не заполняются по умолчанию. Вам нужно будет включать их, если у вас на то есть определенные причины. Обратите внимание, что чем больше полей вы включаете, тем больше становится размер лога. Если вы обнаружите, что ваши логи стали расти быстрее, чем вы того желаете, вы можете удалить поля, которые на ваш взгляд являются не столь важными, и тем самым сократить размер логов. К тому же вы можете настроить, какие правила будут записываться в журнал, а какие нет. Есть также другие способы, с помощью которых можно уменьшить размер логов, такие как создание правила отклонения протоколов NetBIOS с последующей настройкой правила не протоколировать эти подключения.

| Имя сервера | Дата лога |

|---|---|

| Время лога | Транспортировка (Transport) |

| Клиентский IP и порт | Целевой IP и порт |

| Оригинальный IP клиента | Сеть источника |

| Целевая сеть | Действие |

| Результирующий код (Result Code) | Правило |

| Протокол | Двунаправленный (Bidirectional) |

| Отправлено байтов (Bytes Sent) | Дельта отправленных байтов (Bytes Sent Delta) |

| Получено байтов (Bytes Received) | Дельта полученных байтов (Bytes Received Delta) |

| Время обработки | Дельта времени обработки |

| Имя целевого узла | Клиентское имя пользователя |

| Агент клиента | ID сеансов |

| ID соединения | Сетевой интерфейс |

| Необработанный (Raw) IP заголовок | Необработанная полезная нагрузка (Raw Payload) |

| GMT время лога |

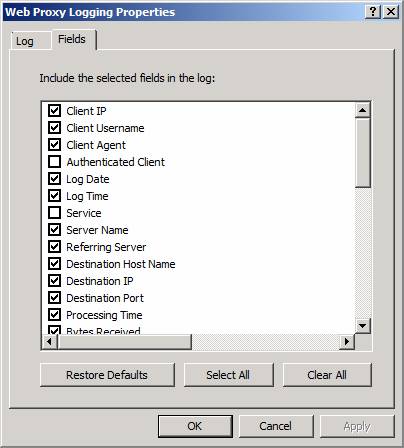

Когда вы нажимаете по ссылке Настроить ведение логов Web Proxy во вкладке Задачи панели задач, вы видите те же опции, которые у вас есть в ведении логов брандмауэра. Здесь рекомендуется использовать такие же параметры.

Рисунок 14

Когда вы нажимаете по вкладке Поля в диалоговом окне Свойства ведения логов Web Proxy вы увидите поля, включенные по умолчанию. Обратите внимание, что логи Web Proxy содержат не такие же поля, как логи брандмауэра, поэтому внимательно посмотрите на все поля и решите, нужны ли они вам. Я не вижу причин менять умолчания, если отсутствует острая необходимость в этом.

Рисунок 15

В таблице ниже приведены поля, доступные для логов Web Proxy. Не включенные по умолчанию поля выделены жирным шрифтом.

| Клиентский IP | Клиентское имя пользователя |

|---|---|

| Клиентский агент | Аутентифицированный клиент |

| Дата лога | Время лога |

| Служба | Имя сервера |

| Сервер ссылки (Referring Server) | Имя целевого узла (Destination Host Name) |

| IP назначения | Порт назначения |

| Время обработки | Получено байт |

| Отправлено байт | Протокол |

| Транспортировка (Transport) | HTTP метод |

| URL | Тип MIME |

| Источник объекта | Код статуса HTTP |

| Информация кэша | Правило |

| Информация фильтра | Сеть–источник |

| Сеть назначения | Информация ошибки |

| Действие | GMT время лога |

| Сервер аутентификации | Имя угрозы |

| Действие осмотра на вредоносное ПО | Результаты осмотра на вредоносное ПО |

| Способ доставки контента | Время осмотра на вредоносное ПО (миллисекунды) |

| Уровень угрозы |

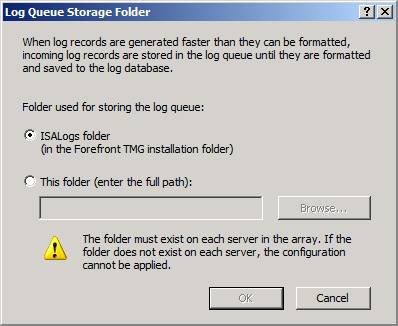

Новая функция, включенная в брандмауэр EBS TMG, представляет собой Очередь логов (Log Queue). Когда записи лога генерируются быстрее, чем они могут форматироваться и располагаться в файл, записи могут храниться в очереди до тех пор, пока не обретут нужный формат и будут помещены в базу данных. Брандмауэр ISA не был оснащен такой функцией, и когда записи поступали слишком быстро, брандмауэр переходил в режим блокирования. Новая функция очереди логов позволяет брандмауэру работать, даже когда логи поступают слишком быстро.

Нажмите на объекте Настроить очередь лога во вкладке Задачи панели задач, чтобы вызвать диалоговое окно Папка хранения очереди логов. Здесь у вас есть возможность изменить расположение очереди логов. Я рекомендую помещать очередь на том же разделе, куда вы помещаете файлы логов и использовать RAID 5, если позволяют технические возможности.

Рисунок 16

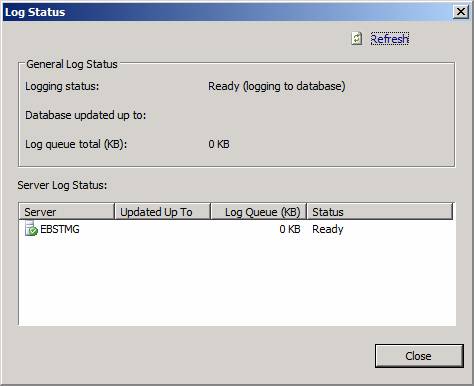

С новой функцией очереди логов идет еще одна новая функция, диалоговое окно Статуса логов. Нажмите по ссылке Посмотреть статус лога в закладке Задачи панели задач, и у вас появится диалоговое окно Статус лога, как показано на рисунке ниже. Здесь вы получаете информацию относительно статуса логов, обновлений базы данных (я, однако, не уверен, о чем это должно вам сказать) и общий размер очереди логов в KB.

Рисунок 17

Если и есть один момент, который значительно отличает брандмауэр EBS TMG от ISA, то это интегрированная веб служба против вредоносного ПО. При использовании брандмауэра ISA вам приходилось устанавливать приложение стороннего производителя, чтобы получить возможности осмотра HTTP соединений на предмет вредоносного кода. В брандмауэре EBS TMG такой осмотр интегрирован в брандмауэр.

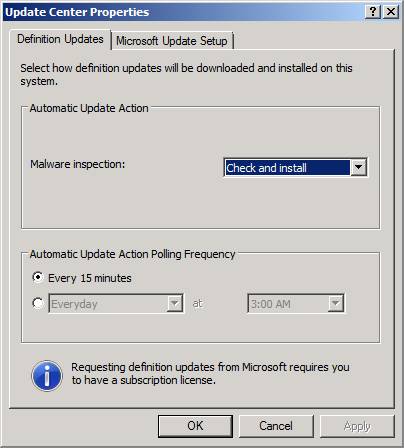

Перейдите по вкладке Центр обновлений в левой панели консоли брандмауэра EBS TMG. Нажмите по ссылке Настроить параметры обновления во вкладке Задачи панели задач. Откроется диалоговое окно Свойства центра обновлений.

Во вкладке Обновления дефиниций вы можете настроить опции автоматического обновления. Здесь есть следующие опции:

Умолчанием является опция Проверить и установить, и я не вижу причин менять это значение.

Рисунок 18

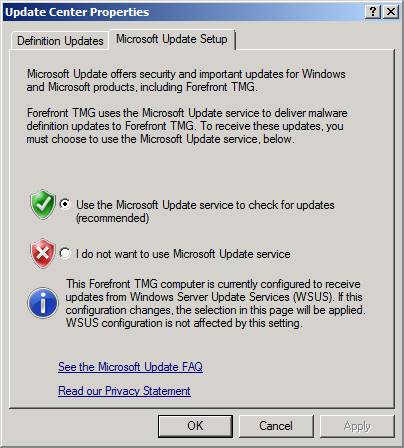

Перейдите по вкладке Установка обновлений Microsoft. Здесь вы можете выбирать, как будут обновляться дефиниции вредоносного ПО. Опции следующие:

Обратите внимание, что если брандмауэр настроен на использование сервера WSUS для обновлений, параметры, указанные на этой странице, будут применены. Параметром по умолчанию для брандмауэра EBS TMG является использование WSUS, поскольку он является частью общего решения патчей и обновлений EBS.

Рисунок 19

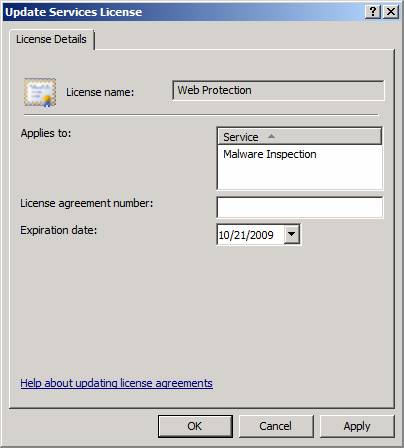

Нажмите по ссылке Настроить подробности лицензии во вкладке Задачи панели задач. Здесь вы можете получить информацию о номере и сроке действия лицензионного соглашения вашей лицензии на приложение против вредоносного ПО. Здесь я тоже не вижу причин менять что-либо.

Рисунок 20

В этой части серии статей об аудите конфигурации брандмауэра EBS TMG после установки мы рассмотрели стандартные параметры конфигурации для опций, доступных во вкладках Мониторинг и Центр обновлений. В общем и целом, стандартная конфигурация выглядит хорошо и в ней отсутствуют большие проблемы, требующие радикальных изменений настройки. Но мы еще далеки от завершения. В последующих двух частях мы рассмотрим политику брандмауэра. Думаю, что там мы найдем несколько кандидатов на улучшение. Увидимся!

www.isaserver.org

Tags: cache, dns, ftp, ldap, monitoring, nat, proxy, SQL, SQL Server, vpn