Данное руководство посвящено настройке устройств или серверов для защиты от спама в DMZ сервера ISA 2004. В нашем примере мы рассмотрим продукт Barracuda Spam Firewall model 300, выпущенный компанией Barracuda Networks.

Если у вас уже есть устройство или отдельный сервер для защиты от спама и вы хотите поместить его в DMZ, прочтите, как это сделать в случае наличия Barracuda, и вы сможете подставить вместо него и свое устройство. Также мы обсудим настройки сервера Exchange 2003.

Устройство Barracuda Spam (также называемое Barracuda Spam Firewall, поскольку оно производит сканирование на наличие вирусов, а также выполняет другие функции защиты) выполнено в размерах 1U или 2U и используется как в малых, так и больших организациях. Model 300, о которой я расскажу в этой статье, способна обрабатывать до двух миллионов писем в день при работе в среднем 300 – 1000 пользователей и до 500 доменов и поддоменов. В данное устройство заложено очень много возможностей, и, не вдаваясь в подробности, мы обсудим самые основные. Они таковы:

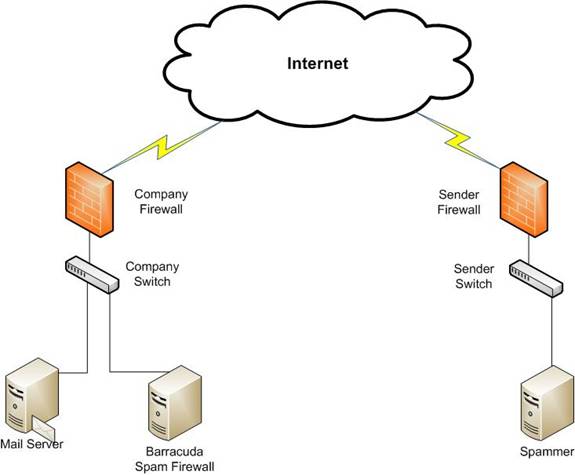

Компания Barracuda рекомендует два способа настройки устройства для фильтрации входящей почты. В первом случае, описанном ниже, вы просто ставите устройство за корпоративным брандмауэром в той же самой сети, в которой находится ваш почтовый сервер.

Рисунок 1

Как показано на рисунке, вам просто нужно переадресовывать SMTP-трафик на IP-адрес устройства. Далее, вы переадресовываете все отфильтрованные сообщения на почтовый сервер.

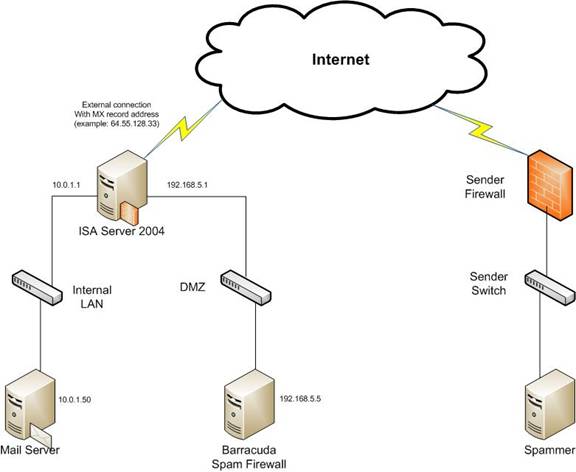

Рисунок 2 показывает размещение устройства в DMZ для усиления безопасности и отделения устройства как от внутренней, так и от внешней сети.

Рисунок 2

Помещение устройства в DMZ похоже на размещение там web-сервера. Основная разница заключается в том, какие порты мы откроем на устройстве, сервере ISA 2004 и в нашей внутренней сети, а также в том, как мы будем публиковать устройство для внешнего мира. Этот тип установки мы обсудим в дальнейшем.

При установке любой службы, устройства или сервера для защиты от спама следует провести подготовительную работу с сервером ISA 2004, провайдером Интернета и ответственными за DNS лицами.

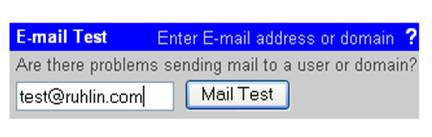

Сначала найдем нашу запись типа MX. Тем, кто еще не знает: запись (записи) типа MX регистрируются вашим DNS-провайдером для открытия почтового доступа для вашего домена. Если вы не знаете IP-адрес или DNS-имя вашей записи типа MX, можете попробовать воспользоваться утилитой www.dnsstuff.com. В поле ближе к концу страницы вы можете ввести почтовый адрес вашей компании (реальный или вымышленный) и проверить его, как показано ниже:

Рисунок 3

После нажатия на кнопку “Mail Test” (Проверка почты), вы получите отчет о том, где расположены адреса @ruhlin.com:

Getting MX record for ruhlin.com (from local DNS server, may be cached)… Got it! (Получение записи типа MX для ruhlin.com (в случае использования локального DNS-сервера запись может быть взята из кэша)…. Получили!)

| Host (Узел) | Preference (Предпочтение) | IP(s) [Country] (IP-адрес (а) [Страна]) |

|---|---|---|

| mail3.ruhlin.com. | 10 | 63.84.137.140 [US] |

| mail.uu.net. | 20 | 199.171.54.245 [US] 199.171.54.246 [US] 199.171.54.98 [US] |

Шаг 2: Если первый шаг окончился неудачно, пытаемся соединиться с остальными (в порядке разрешения DNS, RFC1123 5.3.4):

mail.uu.net. — 199.171.54.245

mail.uu.net. — 199.171.54.246

mail.uu.net. — 199.171.54.98

Шаг 3: Если и это не получилось, ставим почту в очередь для следующей доставки.

Пытаемся соединиться со всеми почтовыми серверами:

mail3.ruhlin.com. — 63.84.137.140 [Нет связи: Получен неизвестный ответ RCPT TO: 550 <test@ruhlin.com>: адрес получателя отклонен: Нет такого пользователя (test@ruhlin.com)

Как видите, мы получили всю нужную нам информацию, т.е. список записей MX нашего домена (не обращайте внимания на сообщение «Нет связи…» в конце отчета. Здесь имеют место LDAP-соединения, о которых мы будем говорить позже). Первая запись с предпочтением 10 – это первая остановка при доставке почты. Если запись MX указывает на ваш почтовый сервер (Exchange, Lotus Notes, GroupWise – все, что угодно), то, возможно, это ваш брандмауэр принимает почту и переадресует ее на нужный почтовый сервер вашей сети. Мы можем указать эту же запись как конечную точку для нашего устройства вместо реального почтового сервера.

Итак, у нас есть запись типа MX, что же дальше? Дальше мы должны убедиться, что наша DMZ с сервером ISA 2004 готова. Если вы знакомы с этим, создайте DMZ сами.

Еще нужно учесть следующее: правила NAT и ROUTE в списке Network Rules (Сетевые правила) в узле Networks (Сети) сервера ISA 2004. У вас должно быть настроено правило NAT от вашей сети DMZ (Источник) к Exchange-серверу и контроллерам домена (Получатель). Это крайне важно, особенно если вы планируете использовать LDAP-поиск или улучшение работы Exchange-сервера. Об этом мы поговорим чуть позже. Если у вас уже есть правило NAT для DMZ с ISA-сервером, вы можете добавить новую DMZ, созданную специально для устройства Barracuda. Если вы используете Barracuda в уже существующей DMZ, возможно, у вас уже есть правила NAT или ROUTE. Просто убедитесь, что они действительно существуют!

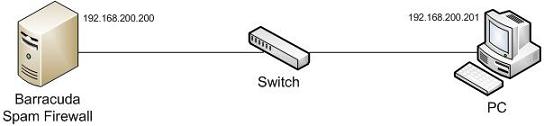

Прежде чем установить наше устройство в DMZ, нужно включить его и присвоить ему IP-адрес, связанный с адресом сети DMZ. В нашем примере, адрес сети DMZ — 192.168.5.x. Поэтому дадим устройству адрес 192.168.5.5. При первом включении устройства Barracuda ему по умолчанию дается IP-адрес 192.168.200.200.

Лучший способ поменять этот адрес – это соединить устройство с помощью свитча с обычным компьютером. Измените адрес компьютера на похожий адрес из подсети класса C, например 192.168.200.205. На рисунке схематично изображен это процесс:

Рисунок 4

Также вы можете напрямую подсоединить устройство к вашей сети, и с помощью команды ARP, запущенной из командной строки, добавьте MAC-адрес Barracuda в таблицу ARP вашего компьютера с локальным адресом.

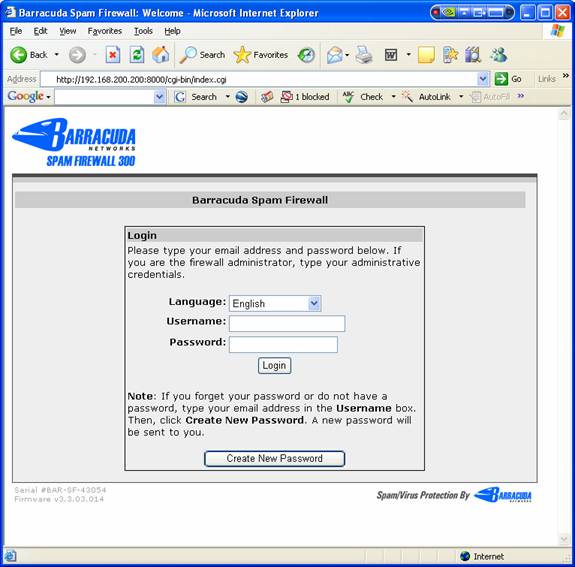

Теперь с помощью Internet Explorer зайдем на web-сайт администрирования устройства. В нашем случае адрес сайта будет http://192.168.200.200:8000. (Обратите внимание на порт 8000 в конце IP-адреса. Это административный порт. В дальнейшем его можно изменить. В нашей статье мы будем использовать этот номер, 8000.)

Рисунок 5

Зарегистрируйтесь (логин/пароль по умолчанию: admin/admin). Если это первый раз, когда вы регистрируйтесь на устройстве, вы увидите экран, спрашивающий, не желаете ли вы поменять IP-адрес и основную информацию о сети. Вы можете ответить «Да», если сразу хотите поменять IP-адрес, маску подсети и шлюз по умолчанию. Если вы вначале хотите просмотреть все настройки и только потом поменять адрес, вы можете в дальнейшем выбрать вкладку IP Configuration (Настройка IP-адреса) и там ввести необходимую информацию. А теперь сделаем наше устройство частью DMZ.

После проверки IP-адреса, отсоединяем Barracuda от нашей временной сети и присоединяем ее к DMZ.

Теперь у нас есть запись MX, DMZ и наше устройство, подключенное к DMZ. Мы готовы к установке сервера ISA 2004 и устройства защиты от спама. Начнем с ISA-сервера.

Вначале нам нужно установить IP-адрес записи MX на внешнюю сетевую карту, или на сетевую карту, которая будет прослушивать входящие SMTP-запросы из внешней сети.

Теперь запустим утилиту управления ISA-сервером, ISA Server Management MMC. Как и любом случае при изменении конфигурации вначале необходимо сделать резервную копию настроек и экспортировать ее в XML-файл. В случае неполадок, мы можем вернуть все настройки.

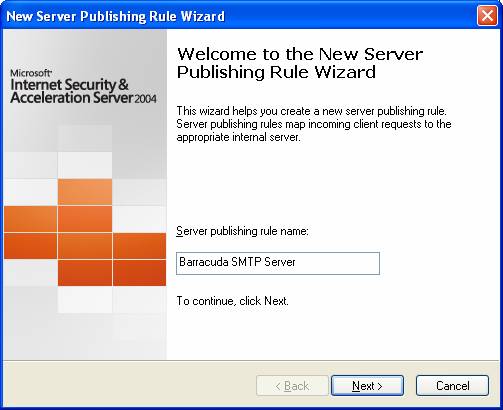

Теперь опубликуем наше устройство Barracuda для внешней сети. Делается это так же, как и публикация любого http или https сервера в списке Firewall Policy (Политики брандмауэра). Мы выбираем не публикацию web-сервера, а пункт “Create a new server publishing rule.” (Создание нового правила публикации сервера). Укажите имя правила и нажмите Next (Далее):

Рисунок 6

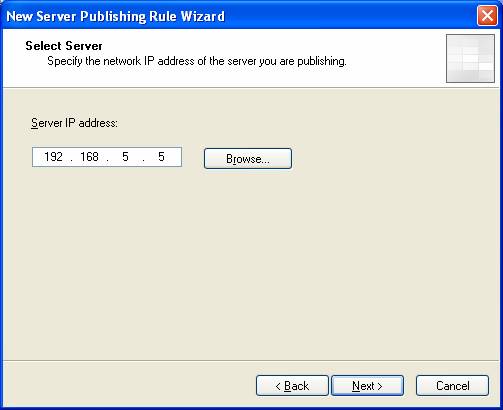

Укажите IP-адрес (не записи MX, а IP-адрес устройства в DMZ)

Рисунок 7

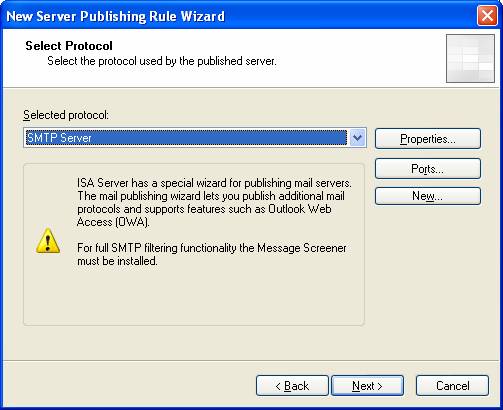

Выберите из выпадающего списка пункт “SMTP Server” (SMTP-сервер). Не обращайте внимания на предупреждение, которое может высветиться при выборе протокола.

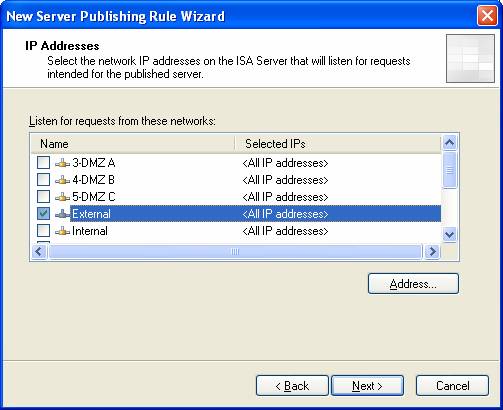

Рисунок 8

Выберите интерфейс, который будет прослушивать запросы. В нашем случае это внешняя сетевая карта.

Рисунок 9

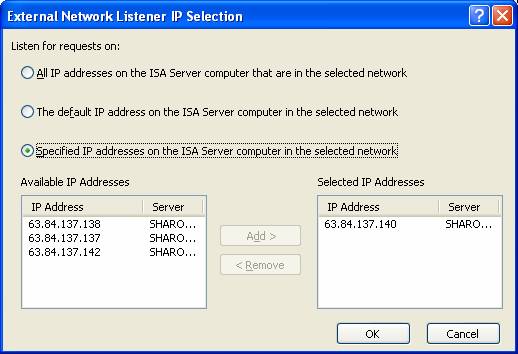

Теперь нажмите кнопку Address…(Адрес…) для выбора адреса внешней сетевой карты, на котором будет прослушиваться трафик.

Рисунок 10

Если вы не увидели ваш адрес в списке адресов, вам нужно выйти из мастера и добавить запись MX в свойства TCP/IP внешней сетевой карты, как было описано выше.

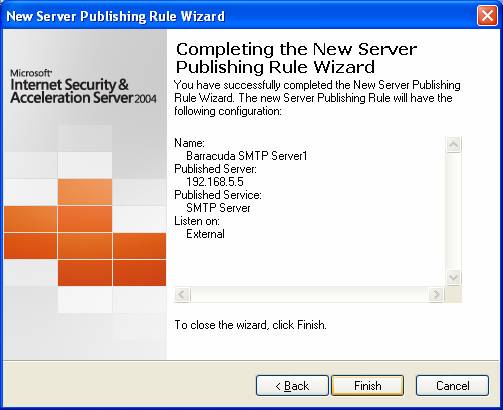

Мы закончили работу с мастером, поэтому прочтите краткое описание наших действий и нажмите Finish (Завершить).

Рисунок 11

Всегда проверяйте, что правила публикации сервера, web-сервера, https-сервера или любой другой службы находятся в вершине списка правил. В нашем случае, почта крайне важна, поэтому данное правило будет первым. Нам не нужно, чтобы правила запрета почты блокировали входящие сообщения.

Теперь, пока мы еще находимся на странице политик брандмауэра, мы должны проверить правила фильтрации, чтобы удостовериться, что Barracuda может без проблем соединяться с почтовыми серверами и LDAP-серверами. Затем мы настроим порты для администраторской консоли и для получения обновлений антивируса. Сделаем это, настроив в политике брандмауэра правила доступа.

Вначале создадим новое правило доступа для переадресации почты на Exchange-сервер.

Разрешить->SMTP->От Barracuda->К MailServer->Все пользователи

Далее, создадим правило для разрешения LDAP-запросов к LDAP-серверам

Разрешить ->LDAP, LDAPS->От Barracuda->LDAPserver1, LDAPserver2-> Все пользователи

Теперь, поскольку нам необходим доступ к странице администрирования устройства, нам нужно установить доступ к порту. Я сознал на ISA-сервере новый порт, 8000, и назвал его “Barracuda Admin Port.” Также я установил, что только администраторы домена имеют право доступа к Barracuda с помощью этого порта.

Разрешить->Barracuda Admin port (8000)->Из Внутренней сети->к Barracuda->Администраторы домена

И, наконец, если Barracuda будет возвращать сообщения отправителю, нам нужно настроить SMTP на исходящие сообщения. В этом же правиле нам нужно разрешить исходящие сообщения HTTP (80) для обновления программы защиты от спама и обновления вирусов для Barracuda.

Разрешить->HTTP, SMTP->От Barracuda-> к внешней сети External->Все пользователи

Конечно же, нужно сохранить настройки.

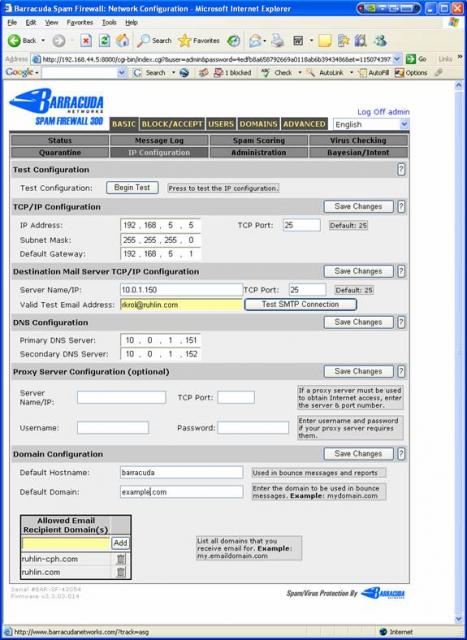

Теперь настроим наше устройство на прием «хороших» сообщений нашим почтовым сервером (Exchange, Lotus, GroupWise и т.п.). Мы должны зайти на Barracuda из внутренней сети, при условии, что NAT настроено правильно, вы добавили правила доступа и используете на рабочей станции клиент брандмауэра. После загрузки web-страницы, мы регистрируемся, и далее нам нужно ввести несколько параметров. На вкладе Basic (Основные), нажмите кнопку “IP Configuration” (Настройки IP-адреса) (Рисунок 12).

Рисунок 12

У нас уже заполнены поля IP-адреса, маски подсети и шлюза по умолчанию. Из остальных параметров нам нужны:

Сохраните изменения. Далее, откройте вкладку Domains (Домены).

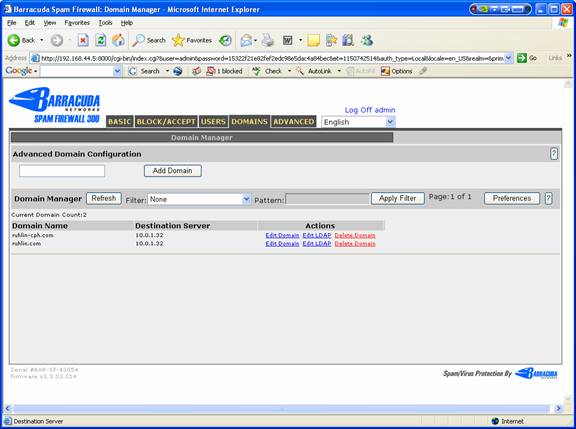

Рисунок 13

Теперь мы можем настроить Barracuda на маршрутизацию входящих сообщений для нескольких доменов на соответствующие почтовые серверы в сети. Также здесь можно настроить Barracuda на выполнение LDAP-проверок в Active Directory. Это позволит устройству проверять, что получатели сообщений зарегистрированные пользователи. Если вы введете ваш домен и нажмете “Add Domain” (Добавить домен), ваш домен будет добавлен в список. В дальнейшем вы можете изменить домен или настройки LDAP с помощью кнопки “Edit Domain” (Изменить домен).

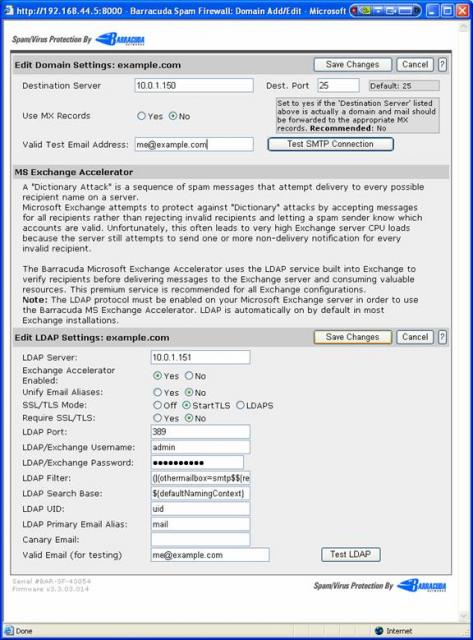

Рисунок 14

Введите почтовый сервер назначения, на который должна приходить почта для данного домена. Затем, для настройки LDAP, добавьте серверы, которые будут производить LDAP-поиск в Active Directory. В нашем случае мы будем использовать на нашем Exchange-сервере Exchange Accelerator и TLS. Подробно об этих настройка вы можете прочесть на web-сайте Barracuda. Все эти настройки вы можете включить позже, когда удостоверитесь, что Barracuda работает без ошибок.

Также вы должны указать порт, на котором будет происходить прослушивание LDAP (более, чем вероятно, что это порт 389) и имя пользователя и пароль для соединения с LDAP для выполнения запросов.

Оставшаяся информация заполняется по умолчанию, как правило, эти настройки для Exchange-сервера менять не нужно. Для других серверов, таких как GroupWise или Note, обратитесь к документации Barracuda или к web-сайту для правильной установки фильтров.

Мы закончили с настройкой ISA-сервера и устройства Barracuda. Ниже приведены рекомендации по проверке работоспособности Barracuda, а также советы для решения некоторых проблем.

Проверьте работу, отправив в свой домен сообщение с внешнего почтового адреса, например hotmail или/и msn. Проверить LDAP запросы также можно, отослав сообщение на несуществующий на вашем почтовом сервере адрес. На устройстве Barracuda вы можете просмотреть журнал сообщений для каждого отсканированного сообщения и просмотреть результаты и причину, почему сообщение могло быть отослано или заблокировано.

Сервер ISA 2004 дает нам отдельное решение для проверки входящих сообщений на спам, вредоносные программы и вирусы до того, как зараженное письмо попадет во внутреннюю сеть. Устройство Barracuda, или любое другое устройство антиспама/антивируса для электронной почты, помещенное в DMZ, пойдет вам только на пользу.

www.isaserver.org

Tags: accel, cache, dns, domain, Exchange, ISA Server, ldap, mac, nat, spam