В сегодняшних взаимосвязанных средах, концентрированных на приложениях, следующее поколение брандмауэров (брандмауэры прикладного уровня) требуется для того, чтобы снизить потенциальные возможности атак.

Экскурс из истории, в давние времена люди сначала использовали деревья и бревна, чтобы защищать свой домашний скот на территории деревни, многие потенциальные опасности, такие как львы или представители других племен, немного сдерживались этой защитой, но она не могла полностью препятствовать им. По мере развития технологии кочевники стали фермерами, были изобретены заборы из камня, такие каменные заборы были не только лучше деревянных, но их было труднее обойти или миновать. Со временем целые деревни стали располагаться в рамках крепостей, высокие ограды этих крепостей могли обеспечить безопасность домашнему скоту и населению.

То же самое можно сказать относительно брандмауэров; в начале были доступны только маршрутизаторы со списками доступа, так как это было все, что требовалось на тот момент. Управления сетью с помощью списков контроля доступа и некоторых основных фильтров было более чем достаточно для защиты от неавторизированных пользователей. Дело было именно так, поскольку маршрутизаторы лежали в основе каждой сети, и эти устройства использовались для маршрутизации трафика с и на такие WAN соединения, как филиалы и интернет.

Дело в том, что не многое изменилось касаемо маршрутизаторов, лишь небольшие модификации в способе фильтрации трафика, а организации, производившие эти устройства, концентрировались на повышении безопасности до того уровня, на котором эти устройства способны обеспечить эту безопасность. Что я хочу сказать? Забор, выстроенный из бревен, всегда будет забором из дерева, не таким надежным, как из камня.

Брандмауэры сеансового уровня также известны, как брандмауэры канального (Circuit) уровня или канальные шлюзы. Брандмауэры сеансового уровня имеют следующие характеристики; они работают на TCP уровне модели OSI. Обычно такие брандмауэры используют NAT (Network Address Translation – трансляция сетевых адресов) для защиты внутренней сети, и эти шлюзы имеют малую связь (или не имеют ее вообще) с прикладным уровнем, и поэтому не могут фильтровать более сложные подключения. Такие брандмауэры способны защищать трафик только на базе основных правил, таких как порт источника и пункта назначения.

По мере развития технологии возникла потребность в управлении исходящими сетями. Пользователи имели возможность выходить в интернет и пользовались слабостью бревенчатого забора, поскольку они могли обходить его, притворяясь овцой, на самом деле, будучи волком в овечьей шкуре.

Это означало, что пользователи с легкостью могли миновать безопасность устройств пятого уровня используя telneting подключение к порту, который был открыт в исходящем направлении, но не был портом telnet (с порта 23 подключались через telnet к порту 80). Маршрутизатор со списком доступа позволял пользователям подключаться к порту, хотя это не был порт telnet, а был порт для другой службы. Это означало, что маршрутизатор не осматривал пакет (овцу), когда он выходил за ограду. Маршрутизатор лишь осуществлял простую проверку, думая так, если это выглядит как овца и покидает загон, чтобы погулять в поле, то ее можно пропустить. Поэтому волки могли преспокойно разгуливать среди овец. Такая технология применялась в обоих направлениях и в 90-ых была основой всех брандмауэров.

В конце 90-ых широко распространенные прокси серверы появились на сцене. Они заключали в себе базовую технологию межсетевой защиты. Эти ‘прокси брандмауэры’ могли перехватывать трафик между источником местом назначения, субъектом и объектом, а поскольку ‘прокси брандмауэр’ расположен посередине, он имеет возможность осматривать пакеты в соответствии с предопределенным сводом правил, которые имеют больший компонент строгости.

Брандмауэры сеансового уровня работают на пятом уровне модели OSI. Ранее такой защиты было достаточно для сетей 90-ых годов, но по мере того, как атакующие пользователи развились до прикладного уровня, а также по мере роста интернета и развития содержащегося там кода, брандмауэры сеансового уровня более не являются адекватными мерами защиты. В результате без брандмауэров с механизмом защиты прикладного уровня появляется возможность неправильной работы и уязвимости операционной системы, подверженной воздействию интернета, поскольку все, что может предложить брандмауэр сеансового уровня, это таблицу маршрутизации и списки контроля доступа в качестве базового уровня защиты.

Небольшие улучшения в брандмауэрах сеансового уровня позволяют им осматривать трафик на более глубоком уровне на наличие общих протоколов, но эти меры легко миновать, используя такие инструменты, как metasploit и backtrack. В сегодняшней интерактивной среде единственной возможностью является установка брандмауэра прикладного уровня, который делает нечто большее, чем осматривает ACL и порт источника и пункта назначения. Более глубокий осмотр пакетов, полноценное управление подключениями и фильтрация на прикладном уровне является жизненно важным компонентом при взаимодействии с современными приложениями. По этим причинам, организации, которые серьезно относятся к безопасности, даже не будут рассматривать альтернативу использования брандмауэров сеансового уровня (маршрутизаторов со списками доступа) вместо брандмауэров прикладного уровня.

Третье поколение брандмауэров известно как брандмауэры прикладного уровня или прокси брандмауэры, эти брандмауэры способны передавать и принимать трафик в обоих направлениях, тем самым защищая субъект и объект от необходимости вступать в непосредственный контакт друг с другом. Модули доступа (proxy) являются посредниками в соединениях и, таким образом, способны фильтровать и управлять доступом и содержимым с/к объекту/субъекту. Этого можно добиться различными способами с помощью интеграции в уже существующие директории, например LDAP для доступа пользователей или групп пользователей.

Брандмауэр прикладного уровня также способен эмулировать сервер, который он подключает к интернету, поэтому пользователь-посетитель получает гораздо более защищенное подключение. Дело в том, что когда пользователь посещает публичный сервер, он на самом деле посещает публичный порт брандмауэра седьмого уровня, а запрос проверяется и затем анализируется базой правил для дальнейшей обработки. Когда этот запрос проходит базу правил и отвечает определенному правилу, он передается на сервер, но разница состоит в том, что это соединение может выделяться из улучшенного КЭШа, улучшая тем самым производительность и безопасность подключения.

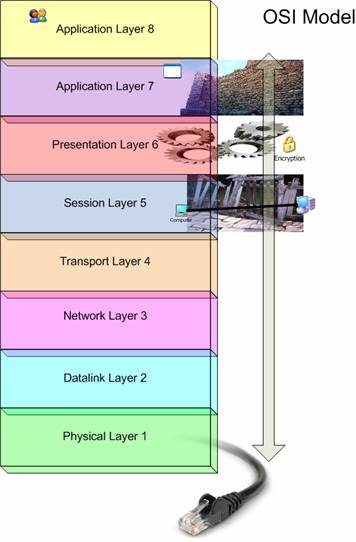

Вышеприведенная схема отображает модель OSI, уровень 5 – это сеансовый уровень, а уровень 7 – это прикладной уровень. Уровень, расположенный над прикладным уровнем считается восьмым уровнем, на нем обычно располагаются пользователи и политики.

Если говорить простым языком, модель OSI представляет собой уровневую модель сетевой архитектуры. Эта модель управляет тем, как две взаимосвязанные системы взаимодействуют.

Верхний уровень (прикладной) – это обычно уровень, на котором работают ‘брандмауэры на базе proxy’. Брандмауэры прикладного уровня представляют собой брандмауэры третьего поколения, которые могут сканировать все нижерасположенные уровни. Если сравнивать с брандмауэрами сеансового или канального уровня, то брандмауэры прикладного уровня включают функции брандмауэров сеансового уровня, а также многие улучшенные возможности, такие как обратимый proxy для безопасной публикации веб сайтов.

Для дополнительной информации нажмите здесь

Сегодняшние атаки уже настолько развиты, что большинство брандмауэров сеансового уровня не могут остановить даже основные атаки приложений. В силу этих причин старые брандмауэры пятого уровня необходимо дополнять или заменять более надежными ‘брандмауэрами прикладного уровня’. PCI DSS позволяет использовать этот тип брандмауэров для защиты информации кредитных карт.

Независимо от того, как сильно мы зависим от наших старых привычек и старых технологий, более новые усовершенствованные методы сетевой защиты уже есть. Интернет пытается влезть в порты 80 и 443, а перед профессионалами обеспечения безопасности сетей стоит непростая задача управления пользователями, которые учатся тому, как шифровать свой трафик, чтобы избежать управления. Решением является внедрение брандмауэров прикладного уровня, которые способны проводить осмотр даже зашифрованных потоков. На внешнем, более структурированном прикладном уровне, атаки создаются на ежедневной основе, и единственным способом справиться с такими угрозами является использование более совершенных брандмауэров прикладного уровня.

Источник www.windowsecurity.com