В предыдущих статьях мы рассказали о прокси SPIKE HTTP и о том, как его использовать. Существует большое количество различных HTTP прокси, а самый лучший из них BURP HTTP. Хотя, выбор, какой использовать HTTP прокси, часто является вопросом предпочтений.

Если вы хотите прочитать другие части из этой серии статей, то, пожалуйста, перейдите по ссылкам:

В рамках последних статей, посвященных HTTP прокси, я пытался рассказать об абсолютной универсальности, которые предоставляют эти инструменты для специалиста по компьютерной безопасности. Они великолепно укомплектованы и спроектированы для таких вещей, как отладка протокола, выявление атак на прикладном уровне против огромного множества пользователей. Благодаря такому множеству областей применения HTTP прокси является тем инструментом, который действительно необходимо научиться пользоваться.

Не все прокси HTTP одинаковы. Большинство из них имеют одинаковую функциональность, на различные подходы к ее реализации. Также при использовании различных HTTP прокси вы получите различные результаты. Благодаря этому всегда неплохо бы использовать несколько из них. Один из прокси HTTP, который я бы порекомендовал вам — BURP proxy suite. Описанию этого прокси HTTP будет посвящена эта статья. Как вы скоро увидите, в него встроена очень большая функциональность. Существует, однако, одно дополнение: вам необходимо будет установить JRE (Java runtime environment – рабочая среда для Java), но его можно загрузить бесплатно с сайта SUN.

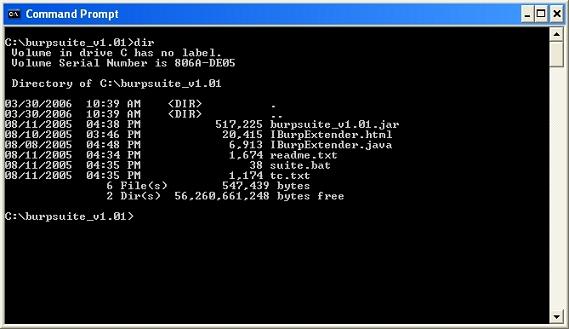

Хорошо, теперь когда у вас есть необходимые ссылки, о которых было рассказано в параграфе выше, мы можем приступить к установке BURP. Это очень просто. После того, как вы загрузили JRE с сайта SUN, вы можете загрузить сам BURP. Пожалуйста, убедитесь, что вы загрузили именно BURP suite, а не отдельно стоящий прокси (standalone proxy). После завершения загрузки файла, распакуйте его и установите в корневую директорию на диске C т.е.: c:\ Затем откройте командную строку DOS и перейдите на корневой диск C. Теперь просто наберите “cd” к директории “burpsuite_v1.01.jar”, как изображено на рисунке ниже.

Рисунок 1

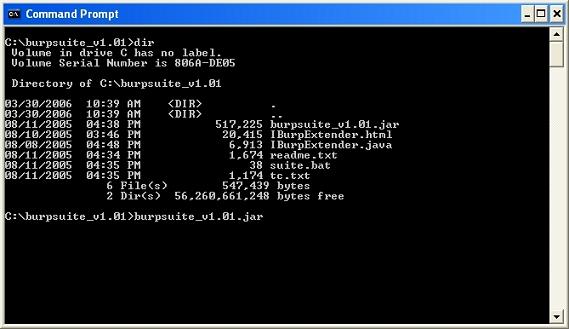

Теперь, когда вы находитесь в директории с Burp, неплохо было бы прочитать файл “readme.txt”, который находится здесь. Для того, чтобы съэкономить вам немного времени, я расскажу, что все, что вам необходимо сделать сейчас, это настроить предпочитаемый вами web client для использования proxy с адресом 127.0.0.1 по порту 8080. Это позволит прокси BURP перехватывать любые web запросы и возвращать отправителю. Именно здесь часть HTTP proxy приходит на помощь. Теперь, когда ваш web клиент настроен, вы готовы вызвать сам прокси. Вы можете сделать это, просто напечатав строку, которую вы можете увидеть на рисунке ниже. После этого, через несколько секунд появится графический интерфейс GUI прокси.

Рисунок 2

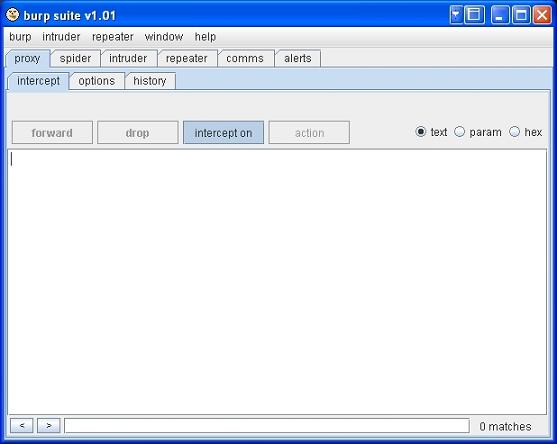

На рисунке ниже изображен пользовательский интерфейс прокси BURP HTTP proxy GUI.

Рисунок 3

Мои поздравления, теперь вы благополучно установили прокси BURP HTTP suite. Как вы можете увидеть, для этого нужно совсем немного. Можно добавить, что вы запутаетесь, если никогда не делали этого ранее. На этой ноте давайте перейдем к использованию BURP!

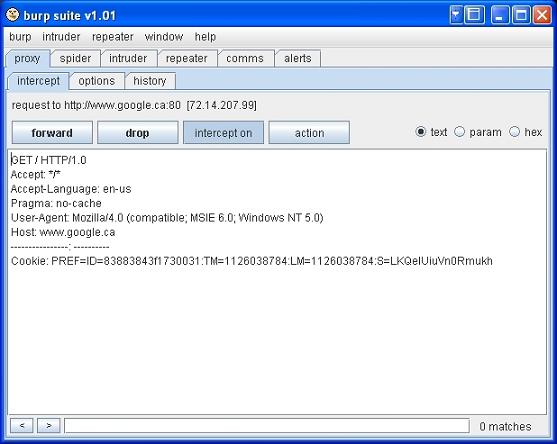

Теперь вы можете увидеть из рисунка выше, что закладка “intercept on” (перехватить) подсвечена в GUI. Теперь мы готовы перейти на нашу первую web страницу с помощью нашего web клиента. Просто убедитесь, что вы его настроили для использования прокси! На этой ноте я перейду на страницу главную страницу Google. Как можно увидеть на рисунке ниже, прокси BURP перехватил запрос на главную страницу Google. В этот момент вы можете изменить любое поле перед тем, как этот запрос HTTP GET будет передан на сам Google.

Рисунок 4

На рисунке выше показана информация, которая передается от нашего web клиента нашему web серверу. Вся она является частью протокола HTTP, который используется для связи между web клиентами и web серверам. Вы можете представить себе web клиента и web сервер, как два различных человека, если хотите. Для разговора эти два человека используют HTTP. Таким образом, протокол – это язык, который используется для общения между двумя или более сущностями.

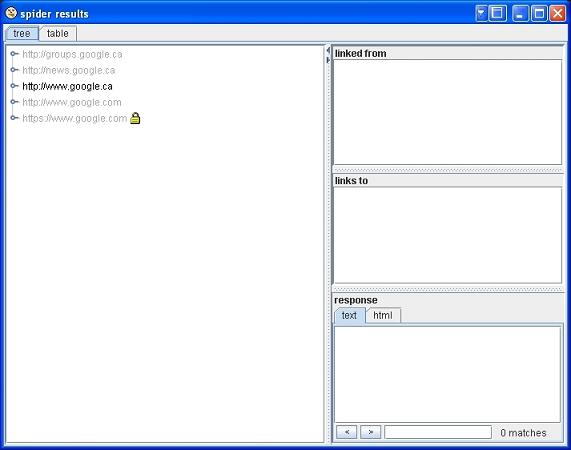

На рисунке выше вы также можете увидеть закладку под названием “spider” (паук). Пожалуйста, нажмите на эту закладку и вы увидите то, что изображено на рисунке ниже. В этой закладке собирается вся информация, которая посылается к web клиенту от web сервера. Все различные ссылки организованы в виде “spider results”, как вы можете увидеть на рисунке. Отсюда вы можете перейти глубже по ним.

Рисунок 5

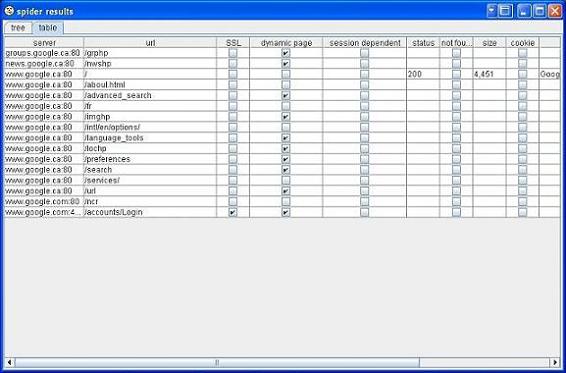

Если вы предпочитаете увидеть всю собранную здесь информацию в табличном виде, то просто нажмите на закладку “table” (таблица), и вы получите то, что хотите.

Рисунок 6

Лично я предпочитают отображение этой информации в виде дерева (tree), т.к. нахожу такой интерфейс более интуитивным, и более понятным. Вы можете раскрыть любую из ссылок и увидеть содержащуюся в ней информацию, которая была передана. Если вы последовательно раскроете каждую из ссылок, то получите информацию, которая была послана вашему web клиенту.

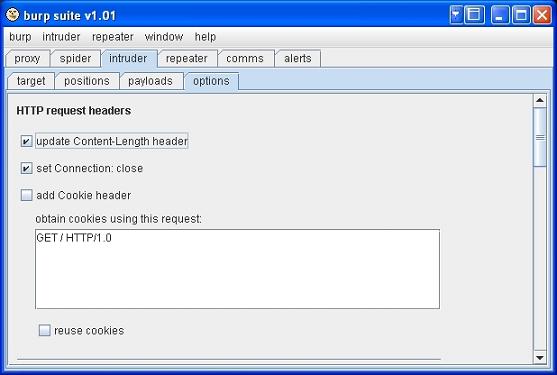

Одной из самых важных частей прокси BURP HTTP proxy является “intruder” (злоумышленник). Вы можете найти эту закладку рядом с закладкой “proxy”. После того, как вы нажмете на ней, откроется еще несколько новых закладок и параметров. Это сердце прокси BURP proxy и оно относится к атакующим web приложениям или тестированию стрессовой нагрузки, связанной с ними. По этой причине вы должны неплохо разбираться в HTTP, SQL и других вещах, чтобы воспользоваться таким инструментом, как “intruder”.

Рисунок 7

Рассказ о том, как пользоваться “intruder” выходит за рамки этой статьи, и появится в продолжении этой серии статей. Безопасность Web приложений (Web application security), как я упоминал ранее, это огромный и очень сложный мир. Не бойтесь изучить его, несмотря на его кажущуюся сложность. Все, что вам в действительности необходимо, это выбрать тему и начать ее изучать. Например, вы решили выучить, как работают SQL инъекции (injection). Нет проблем, сначала прочитайте о них, а затем попрактикуйтесь с помощью BURP.

В рамках этого цикла статей, посвященного HTTP прокси, некоторые вещи должны стать для вас гораздо понятнее. Первое, и самое главное, что вы должны были усвоить, это то, что прокси HTTP– это мощный инструмент в руках умелого специалиста. Второе, прокси HTTP – это также великолепный способ для изучение самого протокола HTTP. Точно также, как разборщик пакетов поможет вам закрепить уроки по TCP/IP, прокси точно также поможет вам с HTTP. Другой аспект заключается в том, что прокси HTTP – это шлюз к очень тонкой области компьютерной безопасности. Это очень интересное царство безопасности web приложений. Я настоятельно рекомендую вам продолжать изучение этой области. Это очень может помочь вам в дальнейшем. Помните, что знание – это сила. Я искренне надеюсь, что вам понравилась эта серия статей, посвященная HTTP прокси, и как всегда жду ваших отзывов. До новых встреч!

Источник www.windowsecurity.com