Если вы пропустили предыдущую часть этой серии статей, перейдите по ссылке Защита системных файлов с помощью виртуализации UAC (часть 1).

ОС Windows Vista идет с отличным инструментом, помогающим защитить ваши системные файлы, папки и реестр от взлома, этим инструментом является виртуализация контроля пользовательских учетных записей (User Account Control Virtualization). UAC виртуализация помогает запрещать приложениям запись в защищенные места системных ресурсов, направляя ‘Записи — Writes’ в места, к которым пользователь имеет доступ, и которые являются его личным профилем. Результатом такой виртуализации является то, что пользователь может выполнять эти приложения, но данные, написанные этими приложениями, не отправляются в системную директорию, что позволяет защитить общую стабильность всей операционной системы. Виртуализация также означает, что несколько пользователей теперь могут выполнять приложения на одном компьютере, поскольку все их личные данные записываются в их личный пользовательский профиль. В этой статье я покажу вам, как контролировать UAC виртуализацию с помощью групповой политики, системного реестра и диспетчера задач.

UAC имеет множество опций, помогающих управлять поведением UAC на всех компьютерах Vista. Конечно групповая политика является идеальным решением для управления UAC, равно как и почти всеми остальными настройками Vista, так как она предоставляет решение централизованного управления этими параметрами.

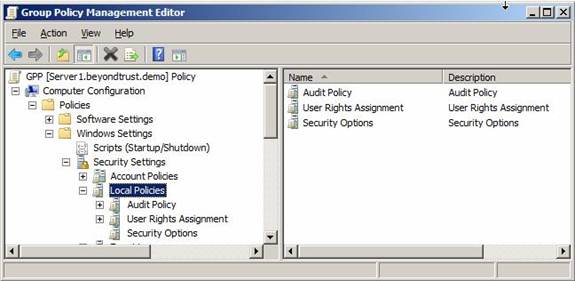

В любом GPO можно найти параметры, которые контролируют UAC, в разделе Конфигурация компьютера. Поскольку UAC является параметром, связанным с безопасностью, вы найдете его в стандартной вкладке Опции безопасности, расположенной в директории Конфигурация компьютера\Параметры Windows\Настройки безопасности\Локальные политики\Опции безопасности, как показано на рисунке 1.

Рисунок 1: UAC параметры расположены во вкладке опций безопасности в разделе конфигурации компьютера

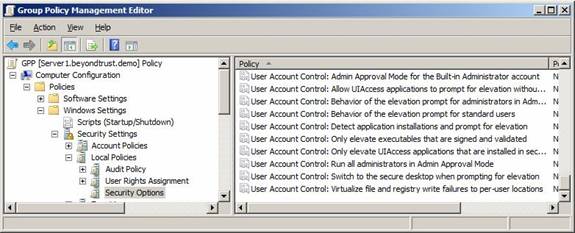

Параметры UAC в GPO расположены в нижней части списка опций безопасности (Security Options), который появляется в правой панели. Чтобы посмотреть список, просто выберите вкладку опций безопасности в левой панели, как показано на рисунке 2.

Рисунок 2: Параметры UAC расположены в нижней части списка опций безопасности

Здесь вы найдете все рычаги управления, которые нужны для настройки UAC на Vista и Windows Server 2008 компьютерах. Обратите внимание, что можно контролировать то, как ведет себя UAC, когда администратор входит в систему, а также когда в систему входит обычный пользователь. Самая последняя опция управляет тем, как ведет себя виртуализация, связанная с UAC. Этот параметр отмечен ‘User Account Control’; Virtualize file and registry write failures to per-user locations (Виртуализация ошибок записи файлов и реестра в директории пользователей).

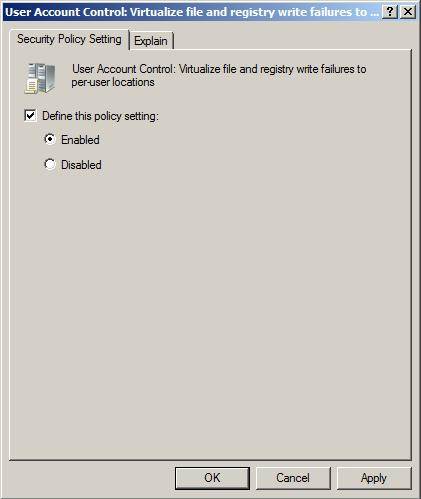

Включение этого параметра политики, по сути, виртуализирует эти параметры. Если этот параметр не настроен для компьютеров Vista, и вы хотите установить его, вам сначала нужно будет включить эту политику, как показано на рисунке 3.

Рисунок 3: Для виртуализации записи файлов и реестра включите политику

После того, как вы настроите этот параметр политики, вам необходимо убедиться, что он применяется к компьютерам Vista. Вам нужно будет перезагрузить компьютер Windows Vista, чтобы этот параметр вошел в силу, поскольку для запуска виртуализации файлов и реестра необходимо полное обновление политики. Когда компьютер Vista снова включится, директории файлов и реестра будут виртуализироваться.

Совет: Параметры приоритетных политик, входящих в конфигурацию компьютера нуждаются в перезагрузке компьютера, в то время как параметры приоритетных политик, входящих в конфигурацию пользователя, нуждаются в выходе пользователя из системы и его последующем входе для вступления в силу.

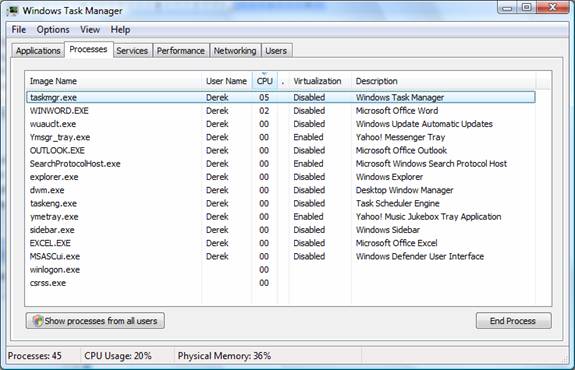

Теперь, когда мы убедились в том, что UAC виртуализирует обновления реестра и файлов, необходимо убедиться, что каждый процесс выполняет виртуализацию корректно. Чтобы видеть и контролировать UAC виртуализацию, можно запустить диспетчера задач (Task Manager). Самым простым способом запуска диспетчера задач является нажатие правой клавишей на панели Пуск и выбор опции Меню диспетчера задач. Когда диспетчер изначально запускается, вы находитесь во вкладке Приложения. Вам нужно перейти во вкладку Процессы, чтобы увидеть виртуализацию.

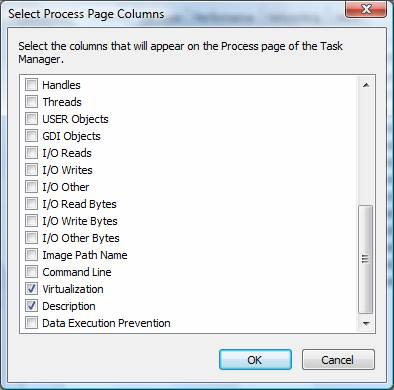

Теперь, когда вы находитесь во вкладке Процессов в диспетчере задач, вы не увидите никаких первичных признаков виртуализации. Однако просмотр того, что виртуализируется, является довольно простым. Для просмотра того, что виртуализируется, выберите опцию Вид, затем нажмите на опции Выбор столбцов. В конце списка у вас будет опция для виртуализации, как показано на рисунке 4.

Рисунок 4: Добавление столбца виртуализации в вид Процессов диспетчера задач

Когда вы сохраняете вид с новым столбцом, у вас должен появиться столбец под названием Виртуализация в главном окне диспетчера задач во вкладке Процессы, как показано на рисунке 5.

Рисунок 5: Столбец виртуализации добавлен во вкладку процессов в диспетчере задач

Если вы хотите видеть все процессы и их виртуализацию, вам нужно нажать на кнопку ‘Показывать процессы всех пользователей’, которая также включит все системные процессы. Вы заметите, что виртуализация процессов, принадлежащих учетным записям SYSTEM, Network service и Local Service, запрещена.

Как видно на рисунке 5, ни один из исполняемых файлов, запущенных напрямую, не виртуализируется. Это происходит потому, что .exe, .bat, .scr, .vbs и другие расширения исключены из стандартной виртуализации. Это может вызвать проблемы, если программе необходимо обновляться самостоятельно. Стандартный пользователь не сможет сделать это, поскольку приложение будет выполняться в защищенной области.

Если у вас есть расширения приложений, которые вы хотите удалить из изначального списка невиртуализируемых расширений, это можно сделать путем изменения реестра. Чтобы добавить расширение в список исключений невиртуализируемых расширений, введите его в HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Luafv\Parameters\ExcludedExtensionsAdd Registry value. Чтобы добавить расширение(ия), вам нужно создать значение ExcludedExtensionsAdd Registry. Когда вы добавляете новое значение, используйте многострочный тип значения реестра (multi-string Registry value type). Расширения добавляются без предшествующей точки, поэтому расширение .exe будет записываться просто как exe. После изменения всего списка расширений перезагрузите компьютер, чтобы изменения вошли в силу.

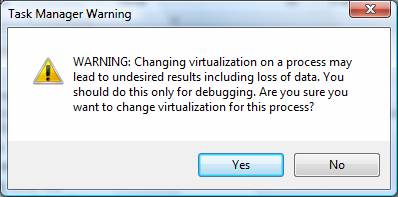

Если вы хотите виртуализировать приложение или процесс, который еще не виртуализирован, это можно сделать сразу. Для выполнения этой задачи вам нужно находиться в диспетчере задач. В диспетчере задач перейдите во вкладку Процессы, как мы делали это ранее. Затем выберите процесс, который хотите виртуализировать. Правой клавишей нажмите на процессе, а затем нажмите на опции меню Виртуализация. У вас появится диалоговое окно подтверждения, как показано на рисунке 6.

Рисунок 6: Диалоговое окно подтверждения того, что вы хотите виртуализировать процесс

После виртуализации приложения процесс будет иметь значение Включено в списке процессов вкладки процессов.

Возможность контролирования различных аспектов UAC виртуализации предоставляет администраторам управление над тем, какие приложения будут виртуализироваться. В любом GPO контроль над всеми аспектами UAC довольно прост в использовании и установке в Active Directory. После включения UAC и виртуализации файлов и реестра ваши компьютеры Windows Vista будут виртуализировать процессы, которые до этого не виртуализировали. Можно посмотреть в диспетчере задач, что виртуализируется, в результате вы получите четкую картину того, что виртуализируется, а что – нет.

Источник www.windowsecurity.com

Tags: mac, Windows Vista