Если вы пропустили предыдущие части этой серии статей, перейдите по ссылкам:

Во второй части этой серии статей о настройке NAP для внедрения DHCP, мы рассматривали мастера настройки NAP в консоли NPS. Мастер настройки NAP создал несколько политик, включая политики запроса соединения, политики здоровья и сетевые политики. В этой третьей части серии мы более подробно рассмотрим эти политики и то, что они делают в решениях внедрения NAP DHCP.

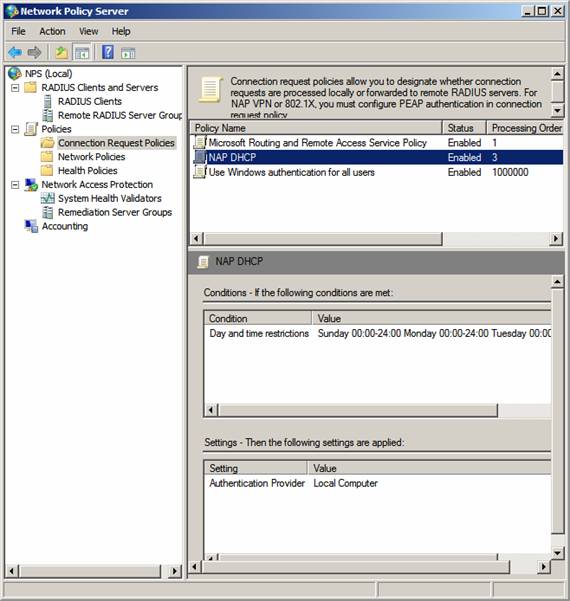

Политика запроса подключения позволяет вам задавать обработку запросов соединения локально или пересылать их на удаленные RADIUS серверы. На рисунке ниже видно, что мастер создал NAP DHCP политику запроса соединения, которая имеет определенные условия и параметры. Как вы видите на рисунке ниже, единственным условием, примененным к этой политике, является условие того, что политика будет применяться все время во все дни недели, а единственным параметром является то, что провайдером аутентификации является локальный компьютер (машина, на которой запущена служба NPS).

Давайте дважды нажмем на этой политике и посмотрим, что откроется.

Рисунок 1

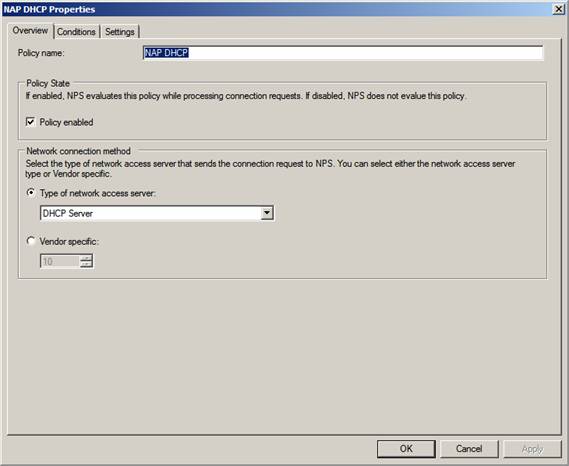

Во вкладке Обзор вы можете увидеть, что политика включена и что метод сетевого подключения – это DHCP. Это означает, что сервер DHCP является сервером сетевого доступа для этой сети и что сервер сетевого доступа DHCP взаимодействует с RADIUS (NPS) сервером для определения того, позволять или нет доступ к сети, и какой тип доступа должен быть дан компьютеру к сети на основе состояния здоровья клиента.

Рисунок 2

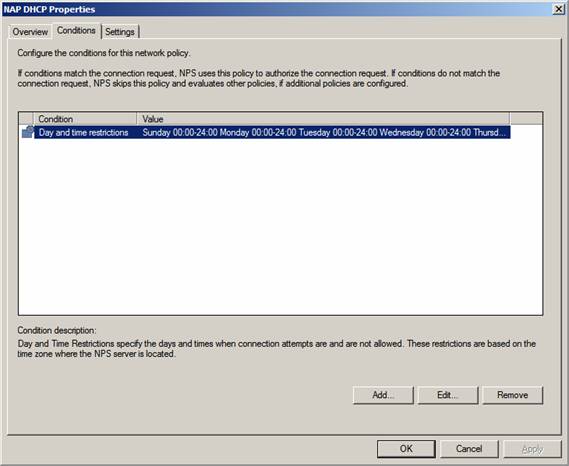

Во вкладке Условия вы увидите те условия, которые появлялись ранее в консоли NPS. Единственным условием, примененным к этому правилу, является то, что оно применяется все время во все дни недели.

Рисунок 3

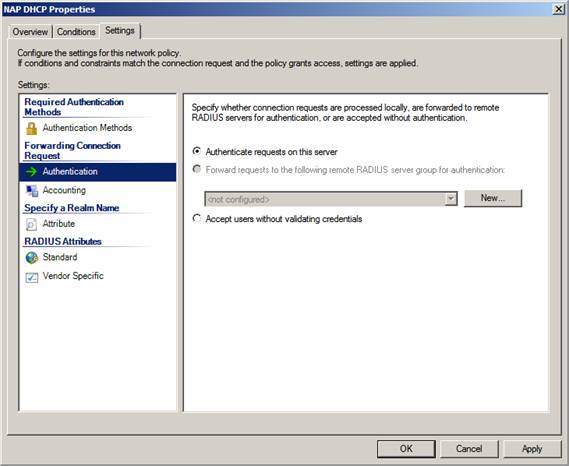

На странице Параметры нажмите по ссылке Аутентификация в левой панели страницы. Здесь вы увидите, что параметры аутентификации установлены на значение Аутентифицировать запросы на этом сервере. Сервер RADIUS (NPS) является сервером, выполняющим аутентификацию. В некоторых случаях может потребоваться расположение DHCP сервера на отдельную от NPS сервера машину, который выполняет эту аутентификацию. В этом случае вам все равно потребуется установить NPS на машину сервера DHCP, но тогда вы настраиваете сервер NPS на пересылку запросов аутентификации на удаленный RADIUS (NPS) сервер, используя опцию Пересылать запросы на следующую группу удаленных RADIUS серверов для аутентификации, как показано на рисунке ниже.

Нажмите OK в диалоговом окне Свойства NAP DHCP.

Рисунок 4

Как вы видите, политика запросов подключения задает условия и параметры аутентификации для общей NAP политики. Теперь давайте рассмотрим сетевые политики NAP.

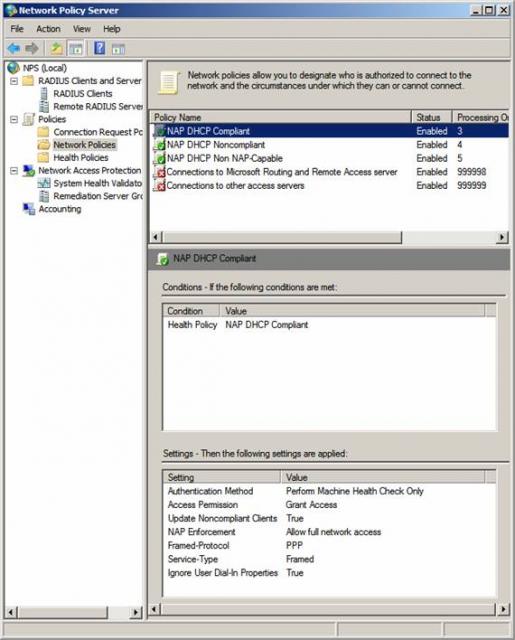

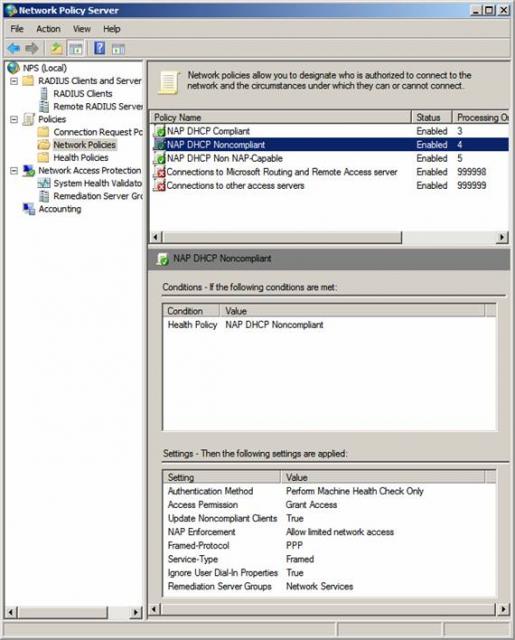

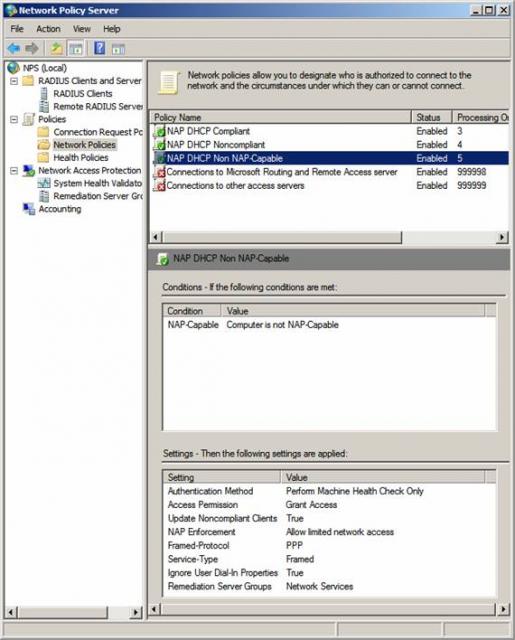

Сетевые NAP политики позволяют определять, кто авторизируется на подключение к сети и обстоятельства, при которых они могут или не могут подключиться. Вы видите, что мастер NAP создал три сетевых политики для нашей общей политики NAP:

На следующих трех рисунках показаны Условия и Параметры для каждой из этих политик. Основная разница между этими тремя правилами заключается в уровне доступа, который каждая из этих политик предоставляет клиентам к сети. Для полностью DHCP совместимых клиентов разрешается полный доступ к сети. Для несовместимых или неспособных применить NAP машин предоставляется ограниченный доступ к сети с тем, чтобы они смогли использовать ограниченный доступ к сети для собственного исправления и соответствия требованиям совместимости.

Рисунок 5

Рисунок 6

Рисунок 7

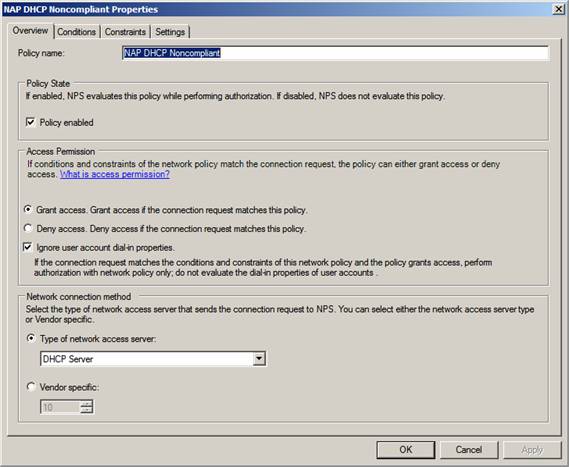

Давайте дважды нажмем на этих правилах и посмотрим, что они собой представляют. Когда вы дважды нажимаете на правиле Свойства несовместимости NAP DHCP, первой вкладкой, которую вы увидите, будет вкладка Обзор. Здесь мы видим, что политика включена, что Разрешение доступа установлено на Предоставлять доступ, и что свойства dial-in для пользователей должны игнорироваться (поскольку DHCP клиенты не дозваниваются до сети). Наконец, здесь видно, что Способ сетевого подключения — это DHCP сервер.

Рисунок 8

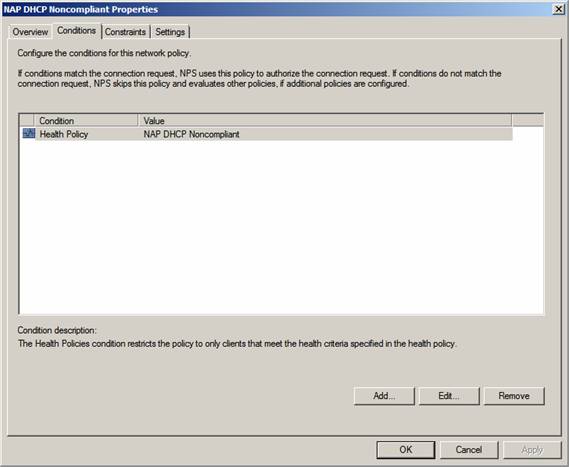

На вкладке Условия вы видите, что политика здоровья NAP DHCP несовместимые будет применяться, когда сетевое правило Свойства несовместимости NAP DHCP будут применимы. Более подробно политики здоровья мы рассмотрим чуть позже.

Рисунок 9

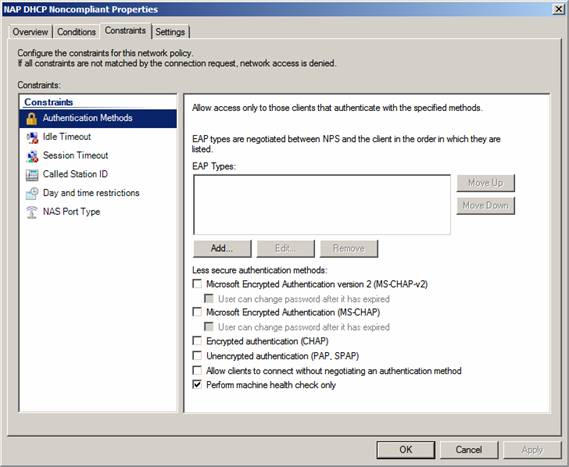

На странице Ограничения мастер настроил ограничения в сетевой политике. Единственным ограничением будет то, что будет применяться проверка здоровья и не будет никаких дополнительных требований аутентификации.

Рисунок 10

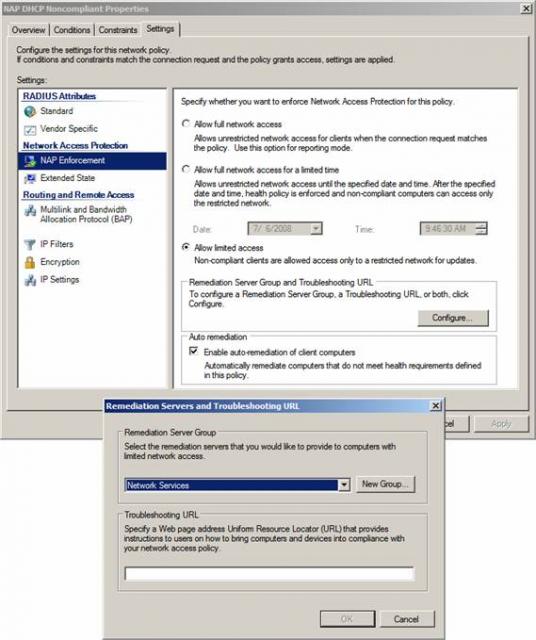

Нажмите на вкладке Параметры, а затем нажмите по ссылке Внедрение NAP в левой панели диалогового окна. В правой панели вы видите, что мастер настроил уровень доступа, разрешенный для этой сетевой политики. В данном случае мастер настроил политику на Разрешение ограниченного доступа. Ограниченный доступ определяется как доступ только к IP адресам, сетевым IDs и серверам, требующимся для основных сетевых служб и обеспечения исправления. Вы можете добавить элементы путем нажатия кнопки Настроить в рамке Группа серверов исправления и URL диагностики.

Если вы нажмете кнопку Настроить, вы увидите, что группа Сетевые службы, которую мы создали, появится в качестве группы серверов исправления, которая применяется для этой сетевой политики.

Обратите внимание, что на основе нашего выбора в мастере сетевая политика также настраивается на включение авто исправления (Auto remediation), поскольку там стоит галочка в строке Включить автоисправление клиентских компьютеров.

Рисунок 11

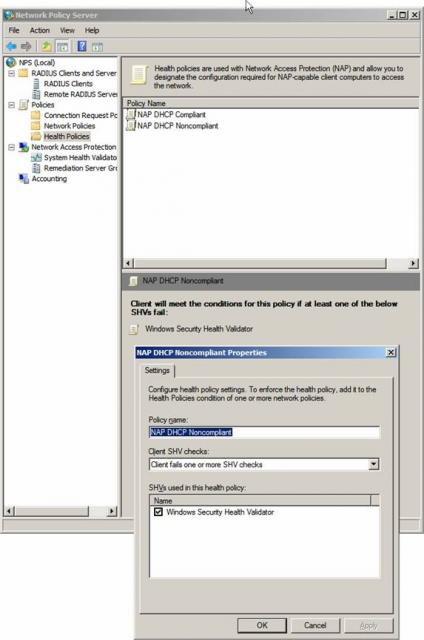

Политики здоровья используются с NAP, чтобы позволить вам определить конфигурацию, необходимую клиентским компьютерам с поддержкой NAP для доступа к сети. По сути, политики здоровья используются для определения того, соответствует ли машина определению совместимого компьютера. Как видно на рисунке ниже, мастер создал две политики:

Цель каждой политики очевидна. Политика соответствия определяет компьютеры, которые соответствуют сетевым политикам здоровья, а политика несоответствия определяет, какие машины не будут соответствовать сетевой политике здоровья.

На рисунке ниже видно, что я дважды нажал на записи NAP DHCP несовместимые, чтобы вызвать диалоговое окно Свойства NAP DHCP несовместимости. Здесь видно, что для несоответствия требованиям политики, клиент должен не пройти одну или несколько SHV проверок с помощью Windows Security Health Validator. Догадайтесь, каково будет определение DHCP соответствия политике? Догадались. Клиент проходит все SHV проверки на Windows Security Health Validator.

Рисунок 12

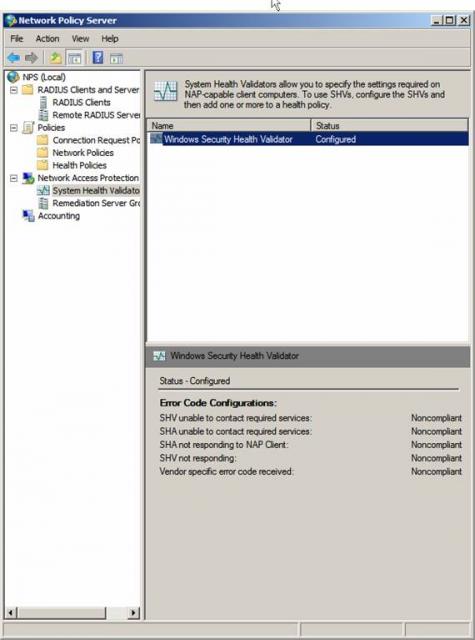

Когда вы разворачиваете вкладку Защита сетевого доступав левой панели консоли Сервер сетевых политик, вы видите там еще две вкладки: вкладка Контрольное устройство здоровья системы (System Health Validator) и вкладка Группа серверов исправления. Нажмите на вкладке System Health Validator.

Здесь в правой панели консоли вы увидите список контрольных устройств здоровья системы, которые используются для определения политики здоровья, рассмотренной ранее. По умолчанию есть только одно SHV, коим является Windows Security Health Validator. Когда вы нажимаете на этом SHV, в нижней панели под SHV вы видите список конфигураций кода ошибок. Вы видите, что мастер задал код каждой ошибки, в силу которых клиент будет считаться несовместимым.

Давайте более подробно рассмотрим путем двойного нажатия на объекте Windows Security Health Validator.

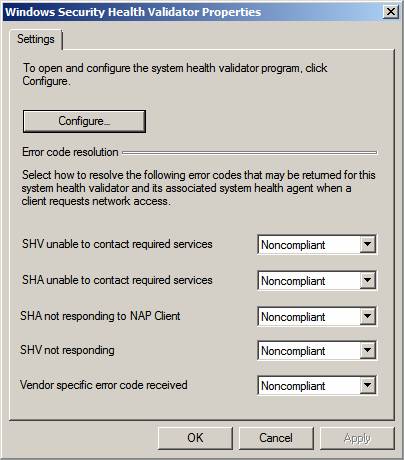

Рисунок 13

Это вызовет диалоговое окно свойств Windows Security Health Validator Properties. Здесь мы видим параметры Разрешение кода ошибок. Эти параметры разрешения кода ошибок используются для определения того, как действовать в ситуациях, где встречаются различные коды ошибок во время процесса внедрения NAP. Умолчания установлены мастером в самом безопасном режиме, и я советую вам оставить все как есть.

Нажмите кнопку Настроить для настройки параметров для этого SHV.

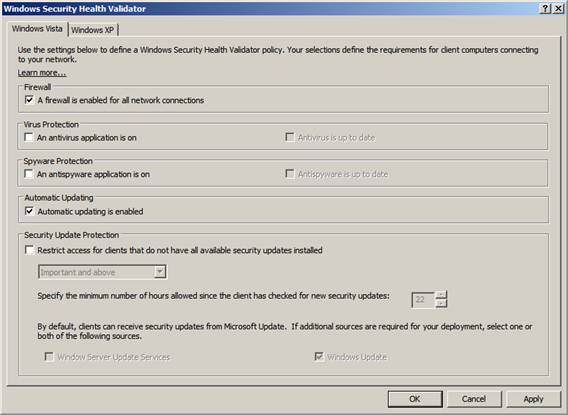

Рисунок 14

Это вызовет диалоговое окно Windows Security Health Validator, в котором есть две вкладки: вкладка Windows Vista и Windows XP. В этом примере мы концентрируемся на вкладке Windows Vista, поскольку это единственный клиент, которого мы будем тестировать после окончания настройки.

Windows Security Health Validator позволяет настраивать следующее:

Рисунок 15

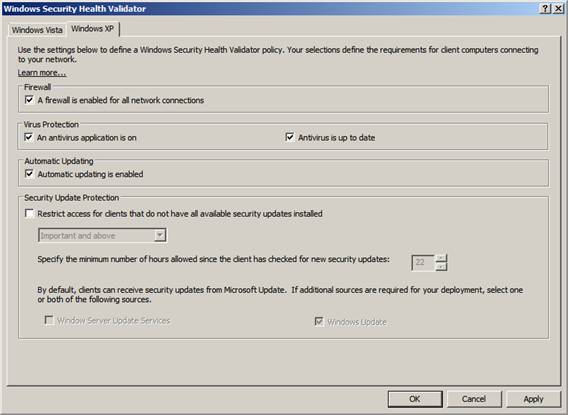

На рисунке ниже показаны параметры SHV для Windows Security Health Validator для клиента Windows XP. Обратите внимание, что опции защиты от вредоносного ПО здесь не включены.

Рисунок 16

В этой части серии статей о внедрении NAP DHCP мы подробно рассмотрели политики здоровья, сетевые политики и политики запроса подключения, созданные мастером NAP. К тому же, мы подробно рассмотрели Windows Security Health Validator. В следующей последней части этой серии статей мы рассмотрим установку сервера DHCP, а затем протестируем наши политики NAP. Увидимся!

Источник www.windowsecurity.com

Tags: nat, Windows Vista, Windows XP