В первом разделе этой части серии статей о политики изоляции домена с помощью IPsec и консоли брандмауэра Windows с расширенной безопасностью интегрированной в редактора групповой политики Windows Server 2008, я рассказал о том, как настраивать стандартную политику IPsec, чтобы применять ESP шифрование для подключений, защищенных IPsec, а затем показал, как создавать правило политики IPsec на контроллерах домена.

В этом разделе о политике изоляции домена в простой сети мы создадим правило изоляции клиента и сервера домена, которое будет требовать безопасность (аутентификацию), а также настроим сервер на принятие входящих ping подключений, чтобы можно было протестировать правило. В конце мы протестируем правило, чтобы убедиться, что IPsec применен к подключениям, и что подключения шифруются с помощью ESP.

Следующее правило, которое мы создадим, это правило изоляции клиента и сервера домена. Это правило будет не только требовать безопасность, как предыдущее правило, которое мы создали для подключений контроллера домена, это правило будет требовать аутентификацию и безопасность, когда члены домены будут подключаться друг к другу. Это правило будет требовать аутентификации для входящих подключений, а также требовать безопасность для исходящих подключений.

Когда вы требуете безопасность для входящих подключений, это будет требовать от компьютеров, желающих подключиться к любому члену домена, аутентифицироваться у члена домена, используя Kerberos. Если машина не может аутентифицироваться, подключение работать не будет. Если компьютер может аутентифицироваться, подключение будет установлено. Это правило позволяет членам домена создавать безопасные подключения друг к другу, а также позволяет членам домена подключиться к машинам, не принадлежащим к домену, которые не могут аутентифицироваться.

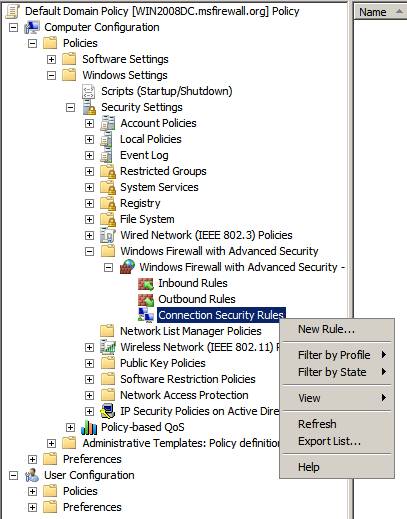

Перейдите на вкладку Правила безопасности подключений в левой панели редактора групповой политики, как вы делали при создании предыдущего правила.

Правой клавишей нажмите на Правилах безопасности подключений и выберите Новое правило.

Рисунок 1

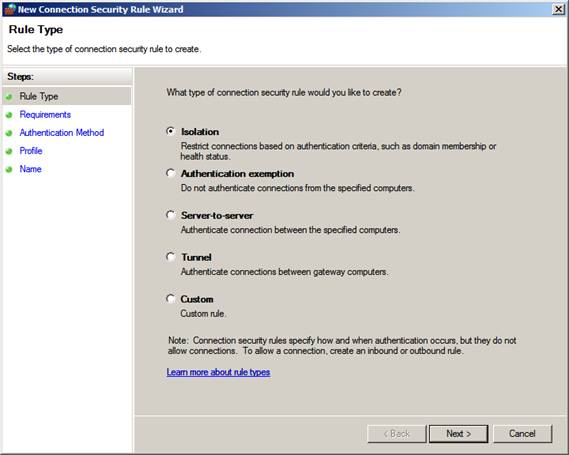

На странице Тип правила выберите опцию Изоляция и нажмите Далее.

Рисунок 2

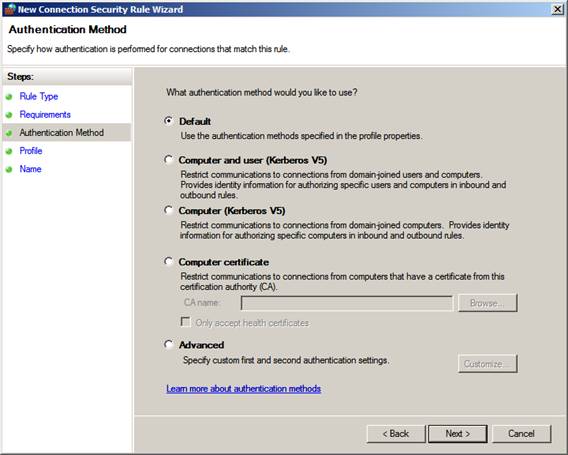

На странице Способ аутентификации выберите Стандартный и нажмите Далее.

Рисунок 3

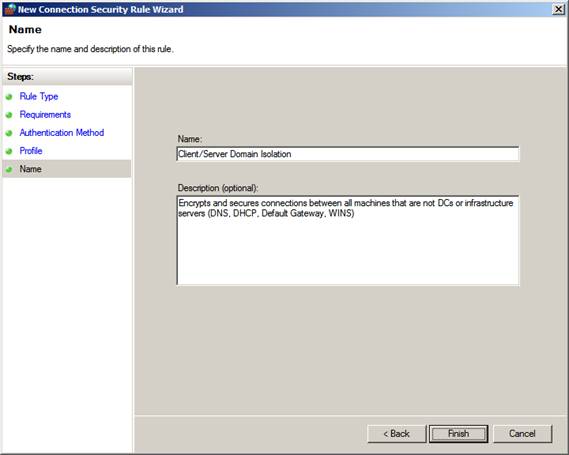

На странице Имя дайте правилу имя. В этом примере мы назовем правило Client/Server Domain Isolation и введем описание Шифрует и защищает подключения между всеми машинами, которые не являются контроллерами домена или серверами инфраструктуры (DNS, DHCP, стандартный шлюз, WINS).

Нажмите Далее.

Рисунок 4

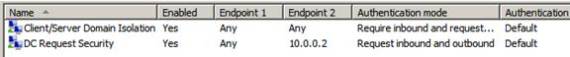

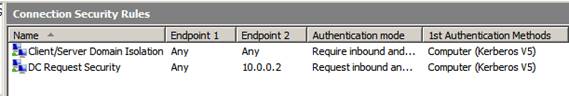

Обратите внимание на правило в списке правил безопасности подключений. Вы, возможно, интересуетесь, не возникнет ли у нас здесь проблем, так как правило Client/Server Domain Isolation включает все IP адреса, включая IP адрес контроллера домена.

Это не проблема, поскольку правила оцениваются от самых конкретных к самым общим. Поэтому более конкретные правила будут оцениваться перед более общими правилами. В нашем случае правило DC Request Security будет более конкретным, так как Конечная точка 2 — это IP адрес, в то время как в правиле Client/Server Domain Isolation Конечная точка 2 — это любой IP адрес.

Рисунок 5

Обратите внимание, что в производственной среде нам бы понадобилось создавать некоторые правила исключения, где некоторые устройства освобождались бы от аутентификации. Сюда бы вошли DHCP, DNS, WINS и адреса стандартного шлюза, которые должны использоваться машинами, не являющимися членами домена, и поэтому не имеющими возможности аутентифицироваться, используя Kerberos. Ссылки в конце этой статьи помогут вам в планировании и настройках, необходимых для применения изоляции домена в производственных сетях.

Чтобы протестировать конфигурацию, вы возможно захотите использовать команду ping, чтобы опросить сервер с клиента Vista. Для этого вам нужно разрешить входящие запросы ICMP ping на сервер для тестирования. Чтобы это сделать, вам нужно создать правило, которое позволит клиенту Vista опрашивать сервер, используя Windows Firewall with Advanced Security MMC.

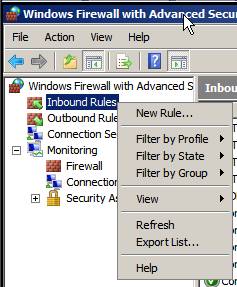

На сервере откройте Брандмауэр Windows с расширенной безопасностью из меню Администрирование.

В левой панели консоли брандмауэра нажмите правой клавишей на вкладке Входящие правила и выберите Новое правило.

Рисунок 6

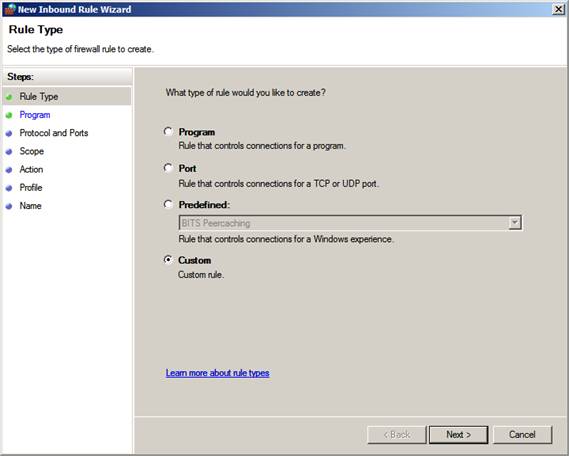

На странице Тип правила выберите опцию Пользовательское. Нажмите Далее.

Рисунок 7

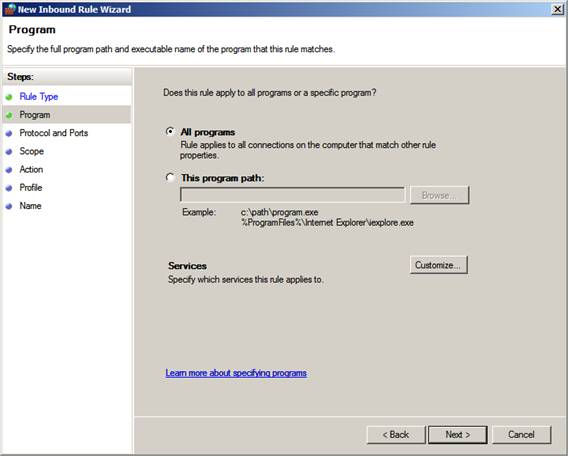

На странице Программа выберите опцию Все программы и нажмите Далее.

Рисунок 8

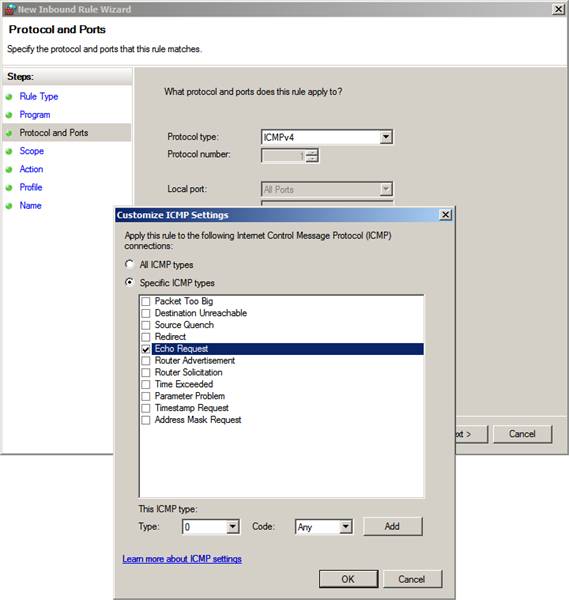

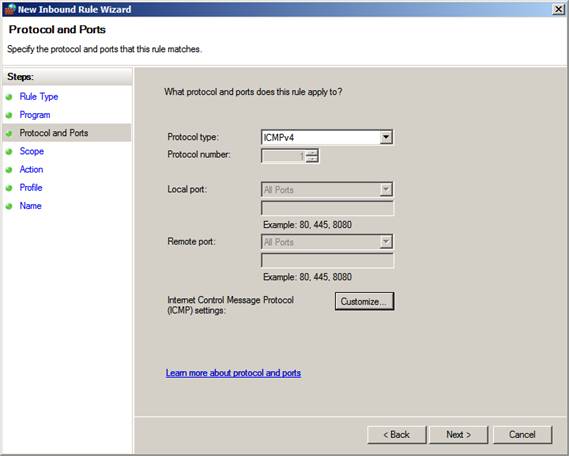

На странице Протокол и порты нажмите по стрелке вниз в списке Тип протокола и выберите опцию ICMPv4.

Нажмите кнопку Настроить. В диалоговом окне Параметры настройки ICMP выберите опцию Определенные типы ICMP. Затем поставьте флажок в строке Эхо запрос. Нажмите Далее.

Рисунок 9

Нажмите Далее на странице Протокол и порты.

Рисунок 10

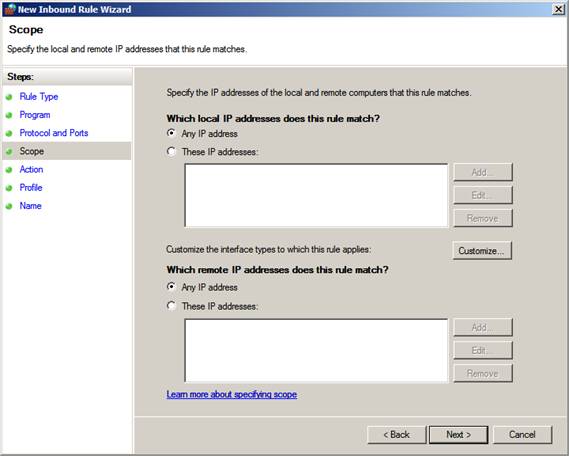

В диалоговом окне Границы примите умолчания для удаленных и локальных IP адресов, это будет значение Любой IP адрес. Нажмите Далее.

Рисунок 11

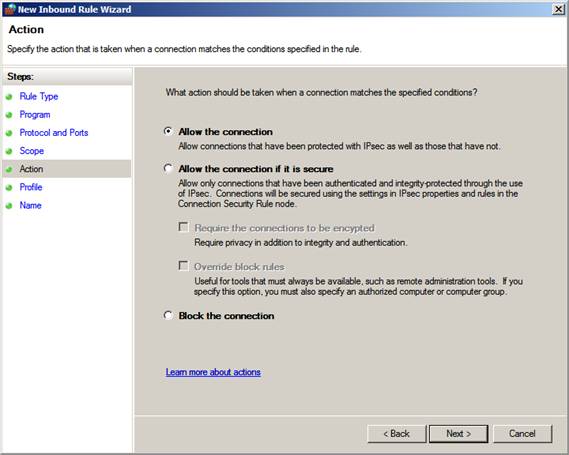

На странице Действие выберите опцию Разрешить подключение и нажмите Далее.

Рисунок 12

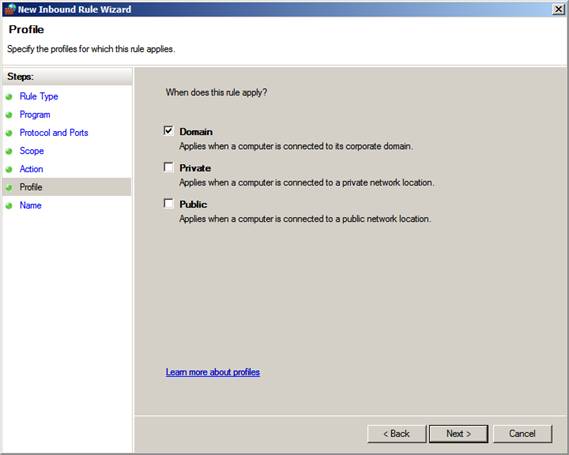

На странице Профиль уберите галочки из строк Личный и Публичный и нажмите Далее.

Рисунок 13

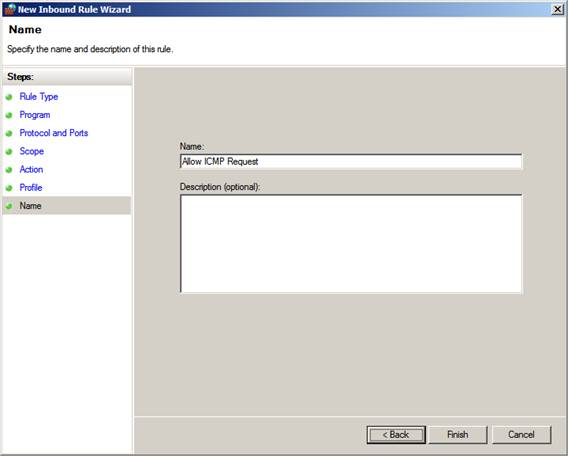

На странице Имя укажите название правила. В этом примере мы назвали правило Allow ICMP Request. Нажмите Закончить.

Рисунок 14

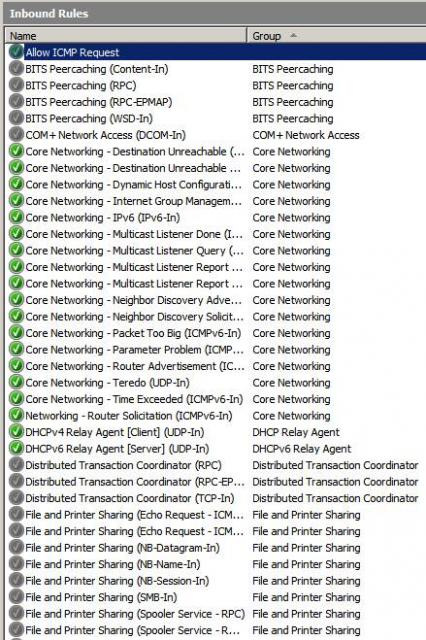

Вы видите правило Allow ICMP Request в списке входящих правил.

Рисунок 15

Итак, теперь мы готовы проверить работоспособность этого правила! Перейдите на сервер, откройте консоль брандмауэра и выберите вкладку Правила безопасности подключений в левой панели консоли. Вы должны увидеть правила, которые создали, в групповой политике. Если вы не видите эти правила, сделайте следующее:

Затем обновите вид Правил безопасности подключений на сервере, чтобы посмотреть обновленный список правил. Это тот же список, который вы увидите в редакторе групповой политики.

Рисунок 16

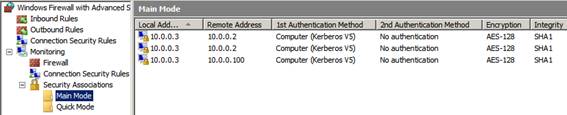

Нажмите на вкладке Основной режим в левой панели консоли. Вы должны увидеть, что сервер создал безопасные соединения с контроллером домена и клиентом Vista. Если вы не видите защищенные соединения с клиентом Vista, сделайте следующее:

После выполнения этих шагов вы должны увидеть безопасные IPsec соединения между сервером, контроллером домена и клиентом Vista.

Рисунок 17

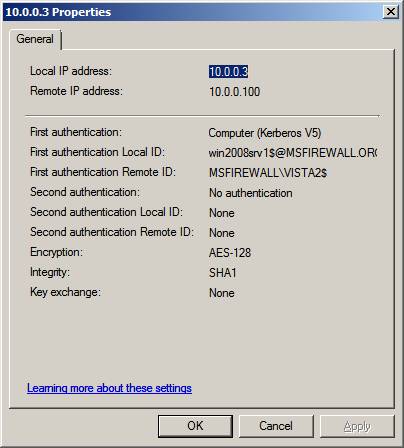

Когда вы дважды нажмете на одной из записей в панели деталей Основной режим , вы увидите подробности безопасного подключения.

Рисунок 18

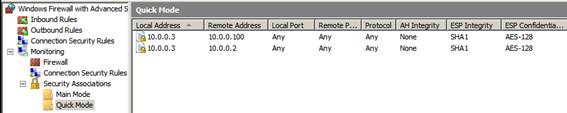

Нажмите на вкладке Быстрый режим в левой панели консоли. Вы должны увидеть безопасные подключения на контроллере домена и клиенте Vista.

Рисунок 19

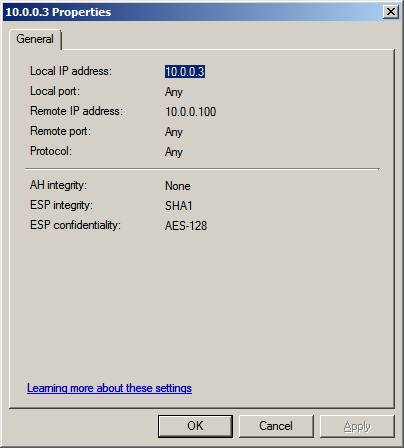

Если вы дважды нажмете на одной из записей в панели деталей вкладки Быстрый режим, вы увидите подробности этого подключения. Обратите внимание, что ESP конфиденциальность была применена и использует AES-128 шифрование. Это означает, что соединение защищено в сети и не может быть перехвачено кем-либо.

Рисунок 20

В этой статье мы рассмотрели настройку правила изоляции клиента/сервера домена, затем настроили брандмауэр на сервере на разрешение входящего эхо запроса. Далее мы проверили работоспособность всех настроек с помощью функций мониторинга, включенных в консоль брандмауэра Windows с расширенной безопасностью. Эта серия статей посвящена способам создания политики изоляции домена. В ней мы посмотрели, насколько проста настройка политики изоляции домена с помощью новых инструментов, включенных в Windows Server 2008 и Vista. Более того, мы посмотрели, как можно использовать групповую политику для централизации настройки, благодаря которой политика изоляции домена становится решением управления «в одно прикосновение».

В следующей статье я покажу вам изоляцию сервера. Изоляция сервера очень полезна в том случае, когда машины не принадлежат домену. В этих ситуациях мы посмотрим, как использовать различные способы аутентификации для защиты подключений между машинами, не принадлежащими домену. Увидимся!

Источник www.windowsecurity.com