Многофакторная аутентификация в Windows – Часть 2: Подготовка устройств на XP и Windows 2003

Published on Февраль 3, 2009 by Support · Комментариев нет

Для чего вам нужен CSP клиент

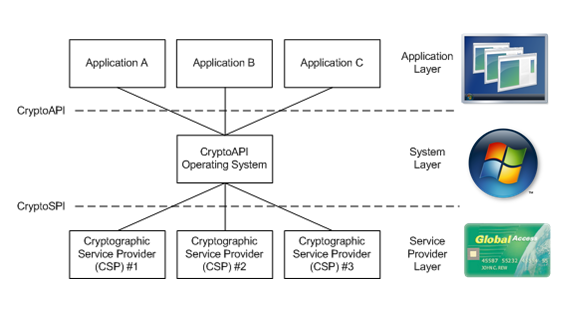

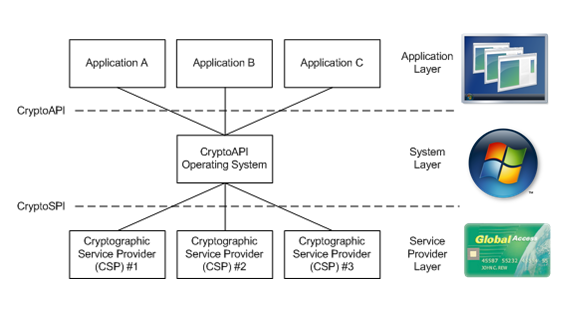

В предыдущей статье мы посоветовали убедиться, что чип OS на смарт карте или ключе совместим с тем CSP, который вы хотите использовать. Перед тем, как мы приступим к примеру установки, было бы неплохо коротко рассказать о том, что такое CSP, и почему он является таким важным компонентом при работе с многофакторной аутентификацией в Windows.

По существу, Cryptographic Service Provider (Криптографический поставщик услуг или CSP) – это часть промежуточного программного обеспечения, которое располагается между устройством, отвечающим за безопасность и операционной системой Windows OS. На рисунке 1 ниже изображено, как это выполнено в Windows XP и Windows Server 2003:

Рисунок 1: Роль CSP в Windows XP и Windows Server 2003

Как вы можете увидеть из рисунка, взаимодействие между приложением, которое использует многофакторную аутентификацию, и шифровальным устройством (crypto device) осуществляется через функции CryptoAPI. Некоторые поставщики обрабатывают различные дополнительные функции и возможности в своем собственном CSP, в то время как другие используют преимущества функций и возможностей, которые уже включены в Windows. Это очень важная для понимания концепция, т.к. именно в этом различие между Windows XP / Server 2003 и Windows Vista / Server 2008, о чем мы расскажем в следующей части этой статьи.

Например, версии операционной системы Windows, которые в настоящее время поддерживаются компанией Microsoft, уде включают в себя поддержку различных смарт карт. Это означает, что вам не нужно устанавливать отдельный CSP. Все взаимодействия со смарт картой происходят через CryptoAPI, о чем упоминалось ранее. Однако, если вы используете смарт карту, которая не входит в список, то вы просто должны убедиться, что у вас реализован CSP, который поддерживается производителем смарт карты, и что вы можете использовать это решение в Windows. Однако, очень важно отметить, что функциональность CSP всегда необходима, неважно при этом используете ли вы встроенные возможности или специальные возможности, предлагаемые поставщиком устройства, отвечающего за безопасность.

Теперь, когда вы изучили основы CSP, настало время кратко рассмотреть, как его можно применить в реальной жизни.

Как подготовить клиент CSP стороннего производителя для Windows XP и Windows Server 2003

Теперь мы предоставим подробное пошаговое пособие, рассказывающее о том, как это можно сделать. Мы покажем вам несколько различных настроек, которые могут входить в CSP, а также как вы можете установить клиент CSP стороннего производителя, однажды задав политику для клиента CSP.

В этом примере мы хотим выполнить следующее:

- Использовать решение для смарт карты, которая позволяет подготовить карту к использованию с Windows XP и Windows Server 2003, интегрировав ее с Microsoft PKI.

- Добавить политику безопасности, которая включается, когда пользователи вводят свой пин-код для доступа к содержимому смарт карты.

- Создать CSP клиента, который можно легко установить на компьютеры или сервер в корпоративной среде.

Чтобы помочь нам выполнить требования, перечисленные выше, мы будем использовать продукт компании SafeNet под названием ‘Borderless Security (безграничная безопасность)’. Мы не хотим фокусироваться на самом приложении, а используем его, чтобы показать принципы, лежащие в основе реализации смарт карты, чтобы вы смогли получить представление о том, как можно настроить CSP стороннего производителя для реализации решения многофакторной аутентификации. После всего вышеперечисленного давайте приступим к рассмотрению нашего примера.

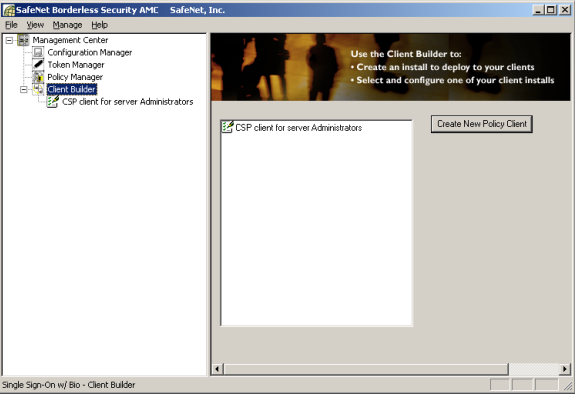

- Мы установили приложение SafeNet Borderless Security на сервер и теперь готовы к созданию и настройке CSP клиента для наших компьютеров, работающих под управлением операционных систем Windows XP и Windows Server 2003.

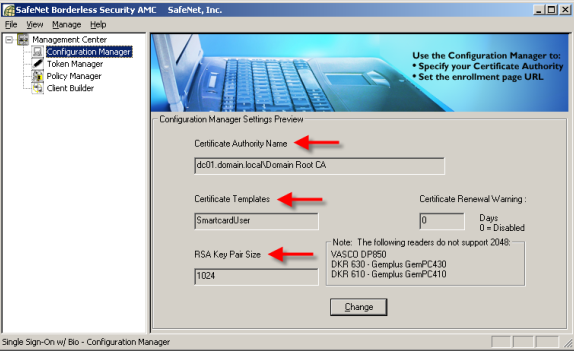

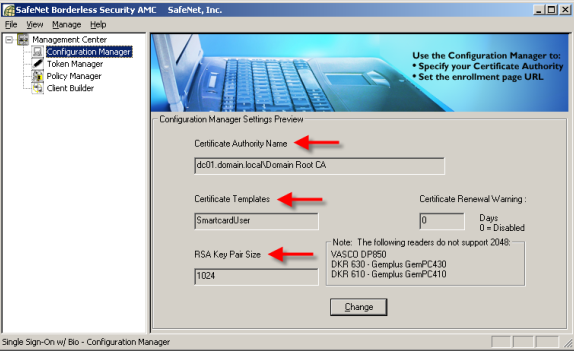

- Запустим консоль управления SafeNet Borderless Security. Первое, что нам необходимо сделать, ассоциировать существующий PKI с решением для нашей смарт карты. Это очень важный этап в нашем примере, т.к. мы хотим использовать сертификаты для аутентификации, когда мы зарегистрируем и настроим смарт карты для пользователей в нашей инфраструктуре. Для типичного решения для смарт карты в инфраструктуре Microsoft необходим PKI для предоставления сертификатов с парами открытых/закрытых ключей, что позволяет отображать учетные записи в Active Directory. Однако, необходимо отметить, что PKI необязательно требуется при реализации решения для смарт карты, но это зависит от производителя решения для CSP. Некоторые поставщики поддерживают регулярную защиту паролем содержимого, хранящегося на чипе безопасности. Сертификаты – это очень полезная установка по различным причинам, включая то, что они позволяют нам централизованно отключить смарт карту, удалив соответствующий пользовательский сертификат из Active Directory. Обратите внимание на следующие стрелки на рисунке 2 ниже:

Рисунок 2: Здесь мы связываем решение для смарт карты с существующим PKI

- Название хранилища сертификатов (Certificate Authority Name) указывает на выпускающее CA в нашей Microsoft PKI.

- После того, как мы привязались к CA, мы можем выбрать один из доступных шаблонов для сертификатов в нашем PKI. В этом примере мы выбрали один из шаблонов по умолчанию под названием ‘Smart Card User (пользователь смарт карты)’, но это также мог быть шаблон для сертификата версии 2 (Windows Server 2003) или версии 3 (Windows Server 2008).

- Настоятельно рекомендуется выбирать пару ключей размером 1024kb или больше, чтобы защитить сертификат, который будет использоваться в процессе подготовки смарт карты. Размер ключа в 512kb для сертификата больше не является рекомендованным.

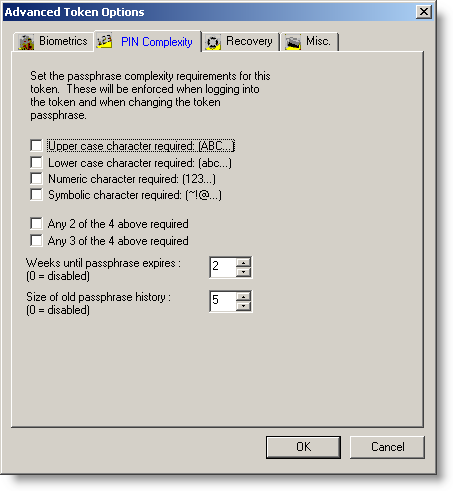

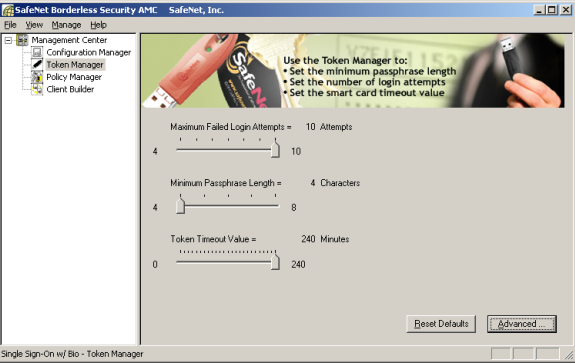

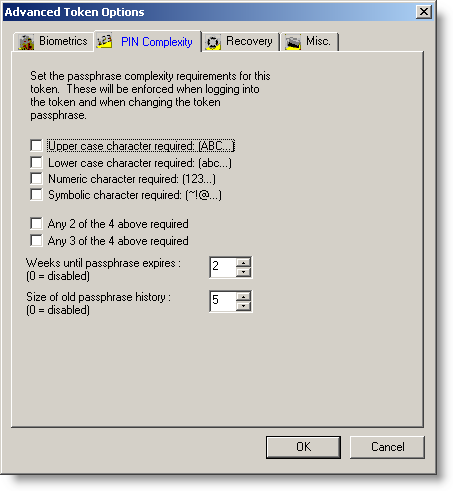

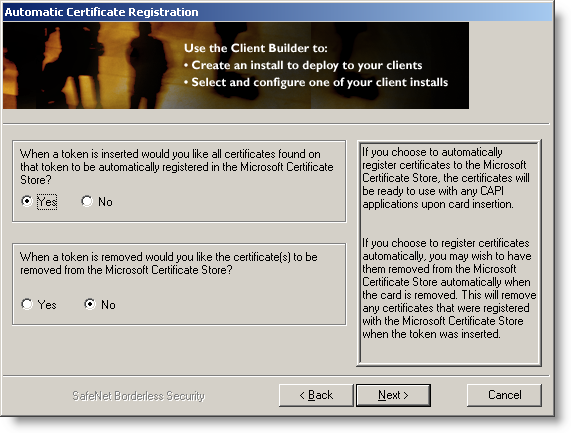

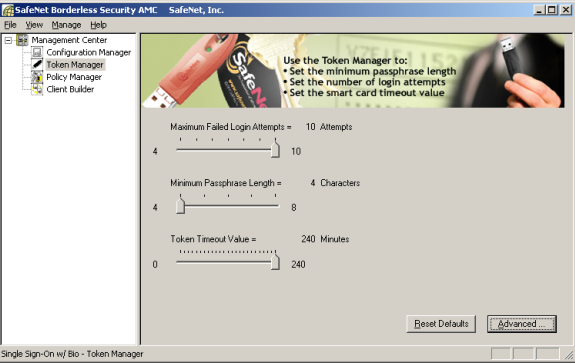

- Если пользователю необходимо иметь выпущенную смарт карту, то смарт карта должны быть инициализирована (т.е. подготовлена) политикой безопасности, которая контролирует длину пин-кода, число попыток и т.п. На рисунке 3 и 4 вы можете увидеть некоторые параметры безопасности (политик), которые мы можем присоединить к нашему CSP.

Рисунок 3 и 4: Здесь вы можете настроить различные параметры политик для защиты пин-кода и т.п.

Рисунок 3 и 4: Здесь вы можете настроить различные параметры политик для защиты пин-кода и т.п.

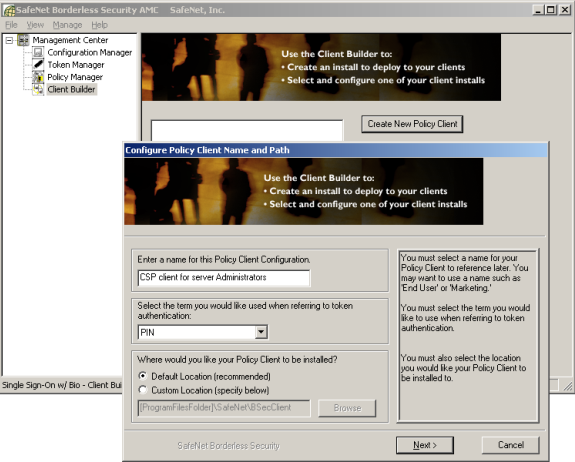

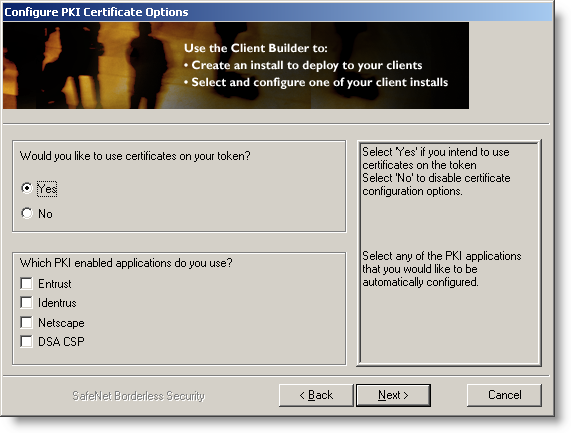

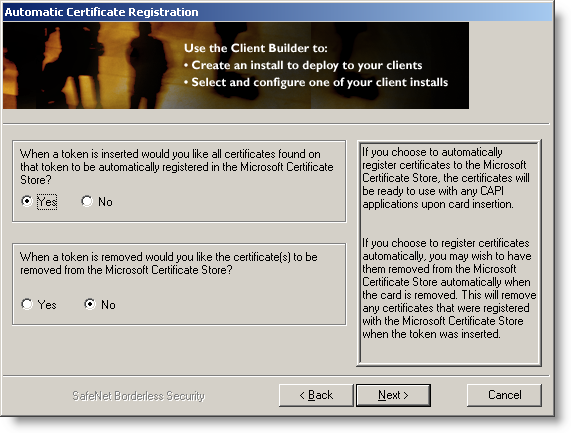

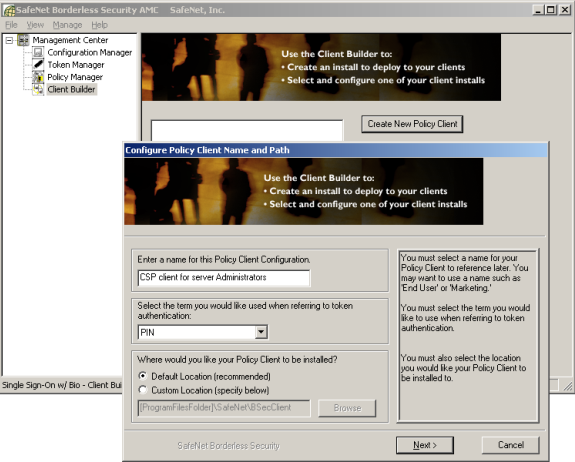

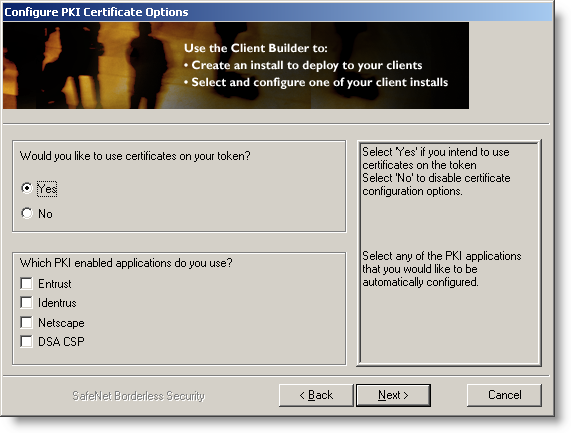

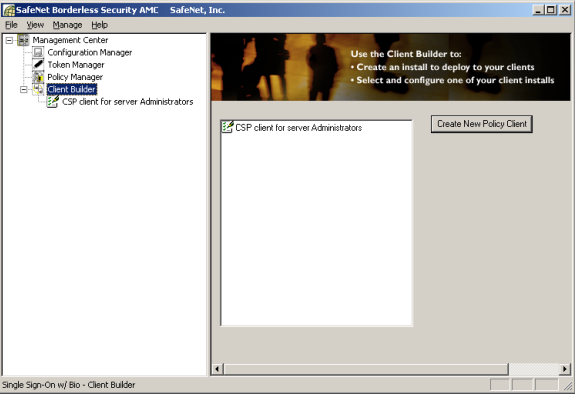

- В нашем примере, последнее, что мы должны сделать, это подготовить пакет для CSP клиента, который содержит наши настройки, выполненные на предыдущих этапах. С помощью мастеров SafeNet Bordless Security мы можем настроить множество параметров. Пожалуйста, посмотрите на рисунки 5, 6 и 7, чтобы увидеть некоторые параметры, которые могут поставляться с вашим CSP клиентом.

Рисунок 5

Рисунок 6

Рисунок 7

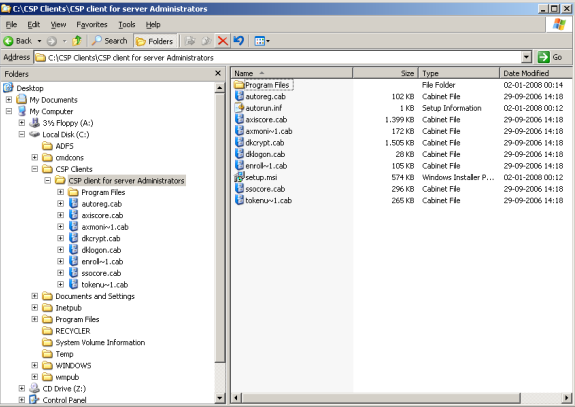

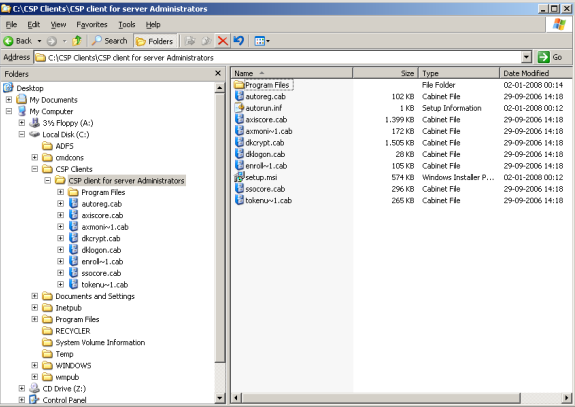

- После того, как вы закончили выбор возможностей, которые вы хотите включить в ваш CSP клиент, мастер создаст для вас MSI пакет, который можно распространить среди ваших клиентских компьютеров и серверов, использую предпочтительный метод установки программного обеспечения (смотрите рисунки 8 и 9).

Рисунок 8

Рисунок 9

- Последнее, что вам нужно сделать, это перейти на рабочий стол клиента или сервера, для которого вы хотите включить поддержку смарт карт. a. Убедитесь, что установлен самый новый драйвер для вашего устройства многофакторной аутентификации. b. Установите пакет для CSP клиента и убедитесь, что Windows обнаруживает устройство для аутентификации. На рисунке 10 показано, как это должно выглядеть, когда наш CSP клиент, созданный в этом примере, установлен на компьютер.

Рисунок 10: Наш CSP клиент установлен и готов работать в качестве промежуточного программного обеспечения для наших задач по многофакторной аутентификации в Windows. Иконка с изображением голубой карты на панели задач сообщает о том, что была вставлена смарт карта

- Клиент CSP установлен и готов к использованию приложениями, которые поддерживают или требуют многофакторную аутентификацию. Примером таких приложений могут служить: a. MSGINA (i.e.) окно входа в Windows. Вставьте смарт карту или ключ, введите ваш пин-код и аутентифицируйтесь. Вы можете контролировать поведение Windows при использовании смарт карт, настроив несколько параметров в политике группы. b. EAP-TLS или PEAP-TLS для аутентификации при VPN соединениях и беспроводного доступа. c. A CMS (Card Management System или система управления картами) – используется для выпуска смарт карт и ключей. В нашем примере мы использовали ‘упрощенный’ продукт компании SafeNet, но если вам необходимо выпустить 50 или более смарт карт, то вам необходимо использовать более серьезные решение, таких компаний, как Intercede (SafeNet), Microsoft, Entrust, Aladdin. d. Различные биометрические решения, которые используют все от отпечатков пальцев до распознавания лица и радужной оболочки глаза.

CSP может использоваться в других сценариях, о которых мы не рассказали подробно в этой статье. Например, при реализации PKI, у вас есть возможность использования собственной CSP компании Microsoft или CSP сторонних производителей. Вы можете нормально использовать CSP сторонних производителей, если выберете HSM решение для защиты закрытых ключей CA.

Заключение

В этой статье мы попытались показать вам важность промежуточного программного обеспечения, которое отвечает за связь решений для многофакторной аутентификации с операционной системой Windows. В следующей статье мы покажем вам, как обстоят с этим дела в Windows Vista и Windows Server 2008, а также о чем вам следует знать при реализации многофакторной аутентификации на этих платформах.

Источник www.windowsecurity.com

Смотрите также: Tags: vpn, Windows Vista, Windows XP

Сейфы огневзломостойкие

www.metallmeb.ru.

Exchange 2007

Если вы хотите прочитать предыдущие части этой серии статей, перейдите по ссылкам:

Проведение мониторинга Exchange 2007 с помощью диспетчера System ...

[+]

Введение

В этой статье из нескольких частей я хочу показать вам процесс, который недавно использовал для перехода с существующей среды Exchange 2003 ...

[+]

Если вы пропустили первую часть этой серии, пожалуйста, прочтите ее по ссылке Использование инструмента Exchange Server Remote Connectivity Analyzer Tool (Часть ...

[+]

Если вы пропустили предыдущую часть этой серии статей, перейдите по ссылке Мониторинг Exchange 2007 с помощью диспетчера System Center Operations ...

[+]

Если вы пропустили предыдущие части этой серии статей, перейдите по ссылкам:

Подробное рассмотрение подготовки Active Directory для Exchange 2007 (часть 1)

...

[+]

If you missed the previous parts in this article series please read:

Exchange 2007 Install and Configuration from the command line (Part ...

[+]

Инструмент ExRCA

Текущий выпуск инструмента предоставляется только в целях тестирования и оснащен 5 опциями:

Тест подключения Outlook 2007 Autodiscover

Тест подключения Outlook 2003 RPC ...

[+]

Если вы хотите прочитать предыдущие части этой серии статей, перейдите по ссылкам:

Развертывание сервера Exchange 2007 Edge Transport (часть 1)

Развертывание ...

[+]

Если вы пропустили первую статью данного цикла, пожалуйста, перейдите по ссылке: Exchange 2007 Install and Configuration from the command line (Part ...

[+]

Если вы пропустили предыдущую часть этой серии статей, перейдите по ссылке Использование интегрированных сценариев Using Exchange Server 2007 – часть ...

[+]

Рисунок 3 и 4: Здесь вы можете настроить различные параметры политик для защиты пин-кода и т.п.

Рисунок 3 и 4: Здесь вы можете настроить различные параметры политик для защиты пин-кода и т.п.