Если вы планируете использовать рабочую станцию Linux в сети Windows, то одной из вещей, которые вы можете захотеть сделать, это произвести аутентификацию на сервере доменных имен Windows, то есть Active Directory.

Запомните одно – даже после того, как вы зашли в Active Directory — она все еще не предлагает полного доступа с первого раза. Вам еще придется вводить имя пользователя и пароль при использовании прокси сервера на базе Windows, таким как ISA сервер. Возможно, что вам еще придется вводить имя пользователя и пароль при использовании почтового сервера на базе Windows (хотя Evolution поддерживает GSS API, и этим вы сможете обойти процедуру входа — я буду пробовать этот вариант).

Однако это не значит, что вы сможете использовать то же имя учетной записи и пароль для входа в ваш компьютер с Windows или Linux, а также это значит, что вы можете менять пароль в Linux. Также, в случае необходимости сетевые администраторы смогут зайти на ваш компьютер с их аттестатом администратора. Таким образом, компьютер Linux более не является «островом». Также существует возможность расширения Active Directory для создания возможности управления домашними директориям и др. в активной директории.

Существуют 2 способа аутентификации в Active Directory:

1. Использование Kerberos клиента (требует Active Directory)

2. Использование Winbind & Samba клиента.

На мой взгляд, первый вариант является наиболее прозрачным. Я определенно нашел его более легким в установке. Второй вариант предлагает какие-то дополнительные возможности, примечательно использование команд, с помощью которых вы можете пронумеровать пользователей доменов и так далее. Однако это не потребуется на большинстве рабочих станций. Поэтому если у вас активная директория, я рекомендую первый вариант.

Установка Kerberos клиента на Suse Linux предельно проста. Выполните следующие действия:

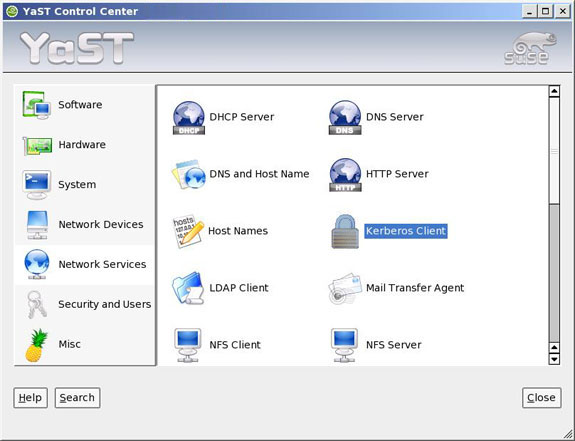

1. Зайдите в Yast, Network Services и нажмите на Kerberos клиент. Появится конфигурация Kerberos клиента.

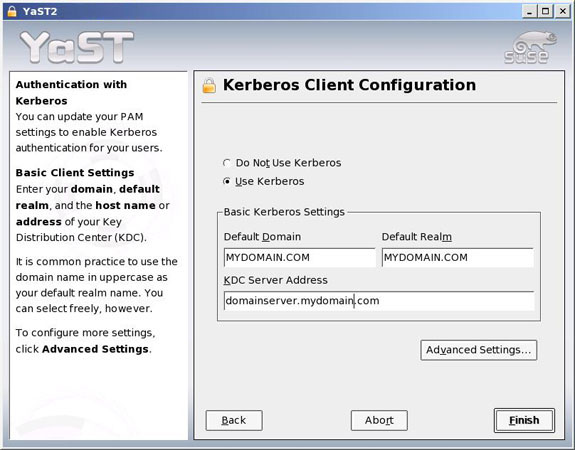

2. Введите свое доменное имя активной директории, как в домене по умолчанию, так и в поля области по умолчанию. Вводите имя заглавными буквами. В поле адреса KDC сервера введите верное доменное имя одного из ваших серверов доменных имен, по принципу сервердомена.мойдомен.com. Нажмите кнопку OK для завершения.

Теперь Yast отредактирует за вас файл /etc/krb5.conf. Раздел realm и domain realm будет создан вашей с областью по умолчанию, KDC сервером и именем области. Например:

[libdefaults]

clockskew = 300

default_realm = MYDOMAIN.COM[realms]

MYDOMAIN.COM = {

kdc = domainserver.mydomain.com

default_domain = MYDOMAIN.COM

kpasswd_server = domainserver.mydomain.com

}[domain_realm]

.MYDOMAIN.COM = MYDOMAIN.COM

Отдельно следует упомянуть строку clockskew. Она показывает, насколько Kerberos чувствителен к разнице во времени между сервером и клиентом. Вы можете увеличить данное значение, но лучше всего убедиться в том, что у сервера и клиента одинаковое время, используя NTP сервер.

3. Протестируйте ваш Kerberos клиент через Kinit. Откройте оболочку и напишите kinit. По умолчанию будет использовано ваше имя пользователя с добавлением имен домена/области по умолчанию. Это значит, что ваше имя пользователя в Linux должно совпадать с именем пользователя в активной директории. Если этого не происходит, укажите имя пользователя в командной строке, то есть:

kinit <myusername>

username@MYDOMAIN.COM’s Password:

Последует запрос на ваш пароль для Windows/активной директории

Если все прошло по плану, то вы увидите текст следующего содержания:

kinit: NOTICE: ticket renewable lifetime is 1 week

4. Вам разрешен доступ. Вы можете ввести ‘klist’, чтобы посмотреть, где хранится ваш допуск и подробно рассмотреть его.

5. После проверки, работает ли ваш установленный Kerberos клиент, вы можете задать остальным приложениям, что они могут пользоваться логином Kerberos, Kerberos – это те, что содержатся в директории /etc/pam.d. Чтобы сделать это, вам нужно:

А. Отредактировать файл /etc/security/pam_unix2.conf file (сначала сделайте резервную копию!). Расположение этого файла зависит от дистрибутива, которым вы пользуетесь. В SUSEе он расположен в подкаталоге security. Добавьте следующие строки:

auth: use_krb5 nullok

account: use_krb5

password: use_krb5 nulllok

session: none

6. Перезагрузите ваш компьютер. По ходу процедуры логина вы сможете войти, используя свое имя пользователя и пароль из Windows. Вы увидите, что процесс аутентификации проходит более медленно – это объясняется тем, что аутентификация на сервере Winndows, конечно же, медленней чем по отношению к локальному файлу.

www.windowsnetworking.com

Tags: bind, domain, linux, quote, samba, UNIX