В первых трех частях этой серии, посвященной публикации веб-служб Exchange, мы обсудили ограничения по безопасности этого решения и примерную топологию сети, а затем мы установили и настроили транспортный сервер-концентратор и почтовый сервер. В этой статье мы продолжим конфигурацию Exchange Server, установив и настроив Client Access Server. Если вы думаете, что установка и настройка транспортного сервера-концентратора и почтового сервера была сложным делом – вы еще ничего не видели!

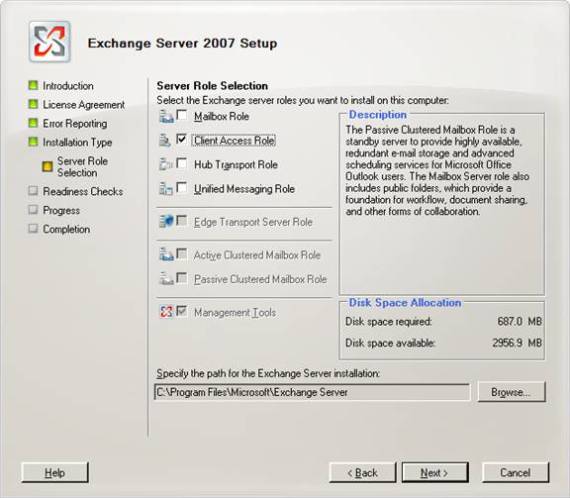

Теперь мы готовы к установке Client Access Server. Большинство этапов настройки осталось таким же, требующим скачки всего того необходимого программного обеспечения, что мы скачали при установке почтового сервера и транспортного сервера-концентратора. Единственным отличием будет то, что на странице Server Role Selection вам нужно выбрать Client Access Role, как это показано на рисунке ниже.

Рисунок 1

На рисунке, приведенном ниже, вы можете видеть, что установка Client Access Server проходит быстрее, чем установка почтового сервера и транспортного сервера-концентратора. Она занимает лишь 17 минут, когда как для почтового сервера и транспортного сервера концентратора требуется более 50 минут.

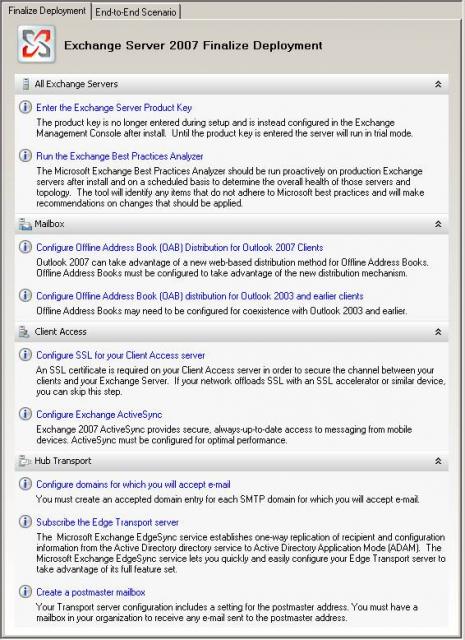

Теперь посмотрим, что нам нужно сделать для завершения установки, посоветовавшись со справкой Exchange Server. Первой вещью, которую они хотят, чтобы мы сделали, будет ввод ключа защиты. Поскольку это демо-версия, здесь нет ключа для ввода, поэтому нам не стоит об этом беспокоиться. Следующим шагом, который нам предлагают, будет запуск программы Exchange Best Practices Analyzer.

Рисунок 2

При запуске Exchange BPA убедитесь, что вы тестируете лишь Client Access Server, чтобы вам не пришлось тратить время на повторное сканирование почтового сервера и транспортного сервера-концентратора. Уберите галочку из поля EXHC2007MB, как показано на рисунке ниже. Заметьте, что тут есть несколько видов проверок, которые мы можем выполнить. В этом примере мы сделаем Health Check. Не выбирайте опцию Performance Baseline (2 hours) иначе вам придется очень долго ждать, пока проверка закончится.

Сканирование не обнаружило каких-либо серьезных проблем. Поскольку мой драйвер диска слишком стар, и вследствие того, что Exchange Server является 32-хбитным, мне нужно увеличить размер журнала приложения как минимум до 16 Мб.

Первая вещь, которую предлагают сделать в секции Mailbox списка текущих заданий, — это настроить оффлайновую адресную книгу для клиентов Outlook 2007. Нажмите на ссылку Configure Offline Address Book (OAB) Distribution for Outlook 2007 Clients.

В справке нажмите на ссылку Go to Offline Address Book Management расположенную в части Step 2.

На вкладке Offline Address Book дважды нажмите на запись Default Offline Address Book. Здесь вы можете видеть, что инсталлятор Exchange включил для вас опцию Enable Web-based distribution и заодно добавил виртуальную папку IIS, где есть доступ к OAB.

Нажмите на строчку OAB Virtual Directory Management в шаге 3 в файле справки, упомянутом выше. На вкладке Offline Address Book Distribution дважды щелкните по записи OAB (Default Web Site). В диалоговом окне OAB (Default Web Site) Properties выберите вкладку URLs. Там есть два поля, в которые вам нужно ввести URL для доступа к OAB: Internal URL и External URL.

Мне надо сказать вам, что я действительно не имею понятия о том, как эти записи используются Exchange Server. Тем не менее будет неплохо, если мы заполним их так, будто они действительно что-то делают. Internal URL – это действительное имя Client Access Server во внутренней сети, а External URL – имя, которое внешние клиенты будут использовать при подключении к ISA Firewall, желая достичь Client Access Server.

В этом примере в поле Internal URL введено http://exch2007cas.msfirewall.org/OAB.. Это является действительным полностью уточненным доменным именем Client Access Server во внутренней сети. В поле External URL — https://owa.msfirewall.org/OAB, это действительное имя, которое внешние пользователи будут использовать для доступа OAB из внешних сетей. Тем не менее, я не могу сказать вам, важен ли идентификатор протокола, поскольку для внутреннего адреса был автоматически введен http. Для внешнего URL я ввел https, поскольку в этом решении мы будем использовать SSL-сопряжение. Не утруждайте себя чтением справки по этому вопросу, все объяснения там являются тавтологией и не дают дополнительной информации.

В диалоговом окне OAB (Default Web Site) Properties нажмите OK dialog box.

Теперь мы переходим к разделу Client Access руководства по Exchange. Первой вещью, которую нам нужно сделать, будет настройка SSL для Client Access Server. Нажмите на строчку Configure SSL for your Client Access server.

Это выведет на экран справку, поясняющую, как использовать PowerShell для запроса сертификата. Вы можете спросить себя, зачем вам нужно использовать PowerShell, а не простых «Мастеров», которых мы использовали в Exchange 2003. Я не знаю, но могу сказать вам, что при использовании PowerShell занимает на 10 минут больше, и вдобавок к этому, если вы что-то сделали неправильно, вы не будете знать, как вернуться назад!

В справке, приведенной ниже, в пункте step 2 содержится информация о том, как сгенерировать файл запроса сертификата, который может быть передан CA для создания сертификата.

Что нам нужно ввести в PowerShell CLI, чтобы сделать запрос сертификата? Используйте следующую команду:

New-ExchangeCertificate -GenerateRequest -SubjectName

"DC=vircom<strong>(имя домена второго уровня)</strong>,

DC=co<strong>(имя домена верхнего уровня)</strong>,

O=Vircom<strong>(название организации, может быть любым)</strong>,

CN=mail.vircom.co.uk<strong>(общедоступное имя)</strong>"

-DomainName mail.vircom.co.uk<strong>(первый SAN должен быть таким же, как и общедоступное имя, для того чтобы ISA работал с сертификатом)</strong>,

smtp.vircom.co.uk<strong>(второй SAN для связи со службой SMTP без предупреждений журнала событий)</strong>,

autodiscover.vircom.co.uk<strong>(третий SAN для службы автообнаружения)</strong>,

vircom.co.uk<strong>(четвертый SAN в качестве доменного имени – все еще не уверен, зачем это нужно и нужно ли вообще)</strong>,

vircom07.vircom.co.uk<strong>(внутреннее FQDN)</strong>,

vircom07<strong>(внутреннее имя хоста)</strong>

-FriendlyName "Microsoft Exchange 2007" -Path d:\mail.vircom.co.uk.req

Обратите внимание на информацию в круглых скобках о том, что вам нужно ввести в каждую часть команды. Прежде чем генерировать файл запроса сертификата в PowerShell, вам нужно будет убрать эти скобки и все, заключенное в них. Что действительно странно во всех этих SAN (альтернативных именах предмета) в сертификате, это то, что только владельцы Vista и Windows 2008 могут использовать SAN. К тому же я не думаю, что Windows 2003 поддерживает их, так что в чем смысл генерации всех этих имен, когда службы Windows 2003 не могут их использовать? Не утруждайте себя поиском ответа на этот вопрос в справке, она не расскажет вам, зачем нужны все эти SAN или для чего они используются.

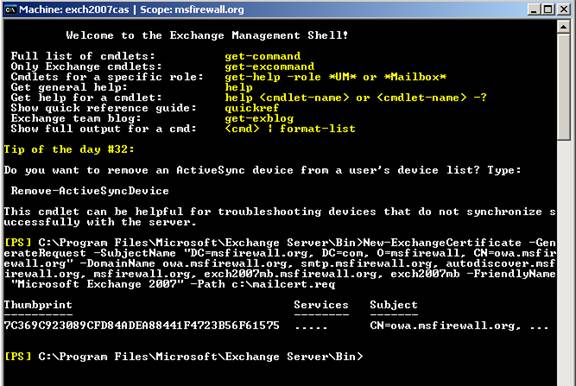

В нашем случае запрос будет выглядеть так:

New-ExchangeCertificate -GenerateRequest -SubjectName "DC=msfirewall.org,

DC=com, O=msfirewall, CN=owa.msfirewall.org" -DomainName owa.msfirewall.org,

smtp.msfirewall.org, autodiscover.msfirewall.org, msfirewall.org,

exch2007mb.msfirewall.org, exch2007mb -FriendlyName "Microsoft Exchange 2007"

-Path c:\mailcert.req

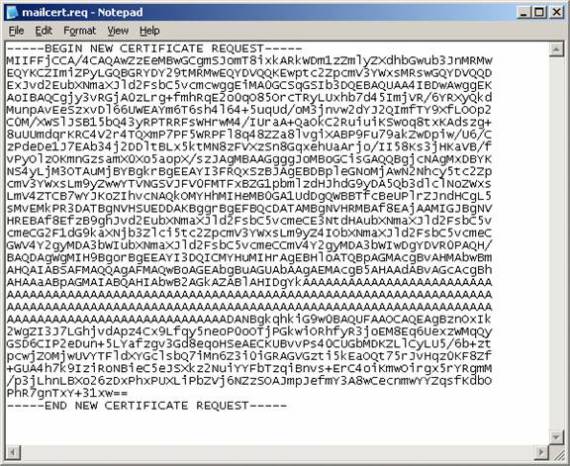

Введем это в интерфейс PowerShell и нажмем ENTER. Ниже вы можете видеть результат.

Рисунок 3

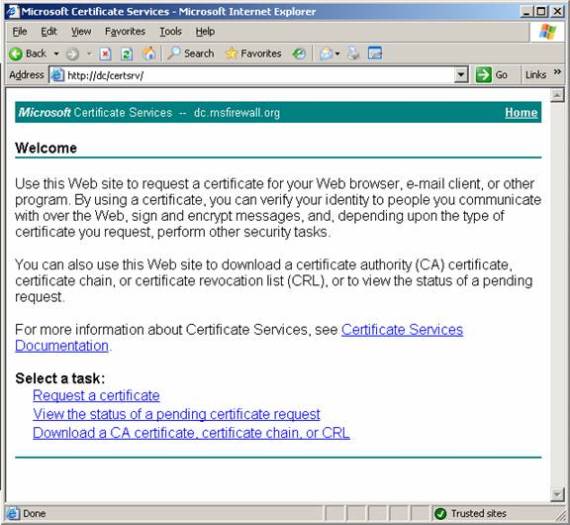

Затем, на компьютере, где расположен Client Access Server, откройте Internet Explorer и введите URL, принадлежащий Microsoft Certificate Server, расположенному на контроллере домена в тестовой сети. В этом примере мы введем http://dc/certsrv, что выведет на экран веб-страницу служб сертифицирования.

На странице Welcome нажмите на ссылку Request a certificate.

Рисунок 4

На странице Request a Certificate нажмите на ссылку Advanced certificate request.

На странице Advanced Certificate Request нажмите на Submit a certificate request by using a base-64-encoded CMC or PKCS #10 file or submit a renewal request by using a base-64-encoded PKCS #7 file.

Откройте Блокнотом файл запроса сертификата, сгенерированный PowerShell. Нажмите Edit, а затем Select All. Потом снова нажмите Edit и выберите Copy.

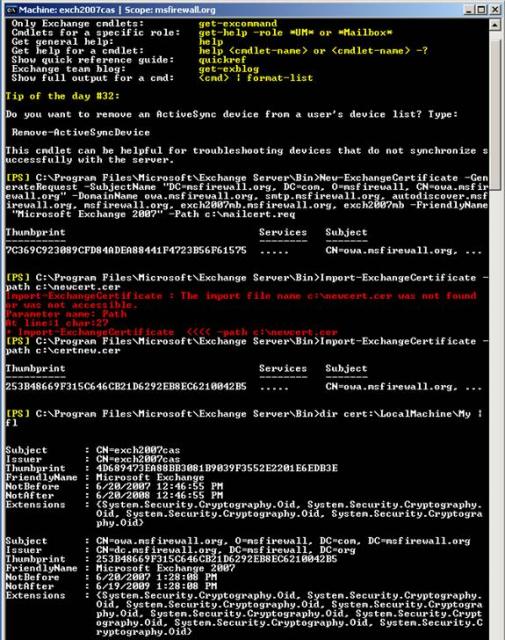

Рисунок 5

Скопируйте эту информацию в текстовое поле Saved Request, как показано на рисунке ниже. Не пытайтесь использовать Browse for a file to insert, потому что настройки безопасности вашего браузера запретят эту функцию.

В раскрывающемся списке Certificate Template выберите опцию Web Server, затем нажмите Submit.

На странице Certificate Issued нажмите на ссылку Download certificate.

В диалоговом окне File Download – Security Warning нажмите кнопку Save. Сохраните сертификат в корневой директории диска C:\, чтобы его можно было легко найти.

К сожалению, нам придется вернуться в PowerShell, чтобы привязать этот сертификат к веб-сайту Client Access Server.

Введите команду:

Import-ExchangeCertificate –path c:\certnew.cer

В командную строку PowerShell и нажмите ENTER

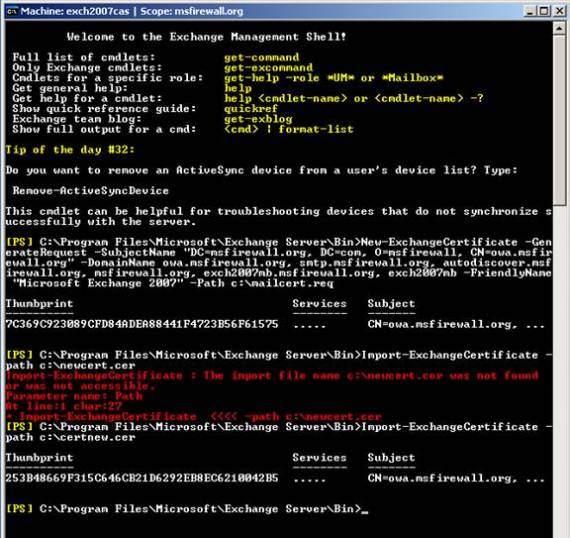

Вы увидите то, что показано на рисунке ниже.

Рисунок 6

Теперь нам нужно определить индивидуальный код того сертификата, что мы только что установили. Чтобы сделать это, войдите в интерфейс PowerShell и введите команду:

Dir cert:\LocalMachine\My | fl

Как показано на рисунке ниже, индивидуальный код появится после записи Thumbprint. Скопируйте это значения в буфер обмена.

Рисунок 7

Следующий шаг – связать этот сертификат со службами, к которым он должен быть привязан. Введите следующую команду в интерфейс PowerShell:

Enable-ExchangeCertificate -thumbprint 67DA55B9F5AB2A735E7CBD11A895F7757ACC07C4

-services "IIS,SMTP"

Примечание:Просматривая эту статью, я заметил несколько ошибок, которые я уже сделал. Во-первых, обратите внимание, что индивидуальный код, приведенный в команде выше, неправилен. Во-вторых, обратите внимание, что код на последующих скриншотах тоже неправилен – я использовал код для self-signed certificate вместо сертификата owa.msfirewall.org, и он не будет работать, или, как минимум, я думаю, что он не будет работать. Но это лишь подчеркивает то, что использование PowerShell приводит к многочисленным ошибкам настройки, которые никогда не были бы сделаны в простом пользовательском интерфейсе Exchange 2003. А если бы я не обнаружил ошибку, просматривая скриншоты в этой статье, смог бы я когда-нибудь понять, что я сделал неправильно? Так что, когда вы будете делать это на вашей испытательной модели, убедитесь, что вы используете правильный индивидуальный код! Кстати, я исправил эту ошибку, перезапустив команды, приведенные ниже, только в этот раз уже с правильным сертификатом. Это подтвердилось, когда я посмотрел в консоль IIS и увидел, что новый сертификат привязан к веб-сайту OWA.

Замените значение индивидуального кода тем значением, что вы получили для него. Замените значения служб теми службами, с которыми вы хотите связать сертификат.

Как вы можете видеть на рисунке, приведенном ниже, у меня возникли некоторые проблемы. Хоть я и без затруднений смог связать сертификат со службой WWW IIS, я получил сообщение об ошибке, когда я попытался прикрепить его к службе SMTP. Причиной этому послужило то, что служба SMTP не установлена на Client Access Server, поскольку SMTP находится в компетенции транспортного сервера-концентратора. Обратите внимание, что мы можем прикрепить сертификат к службе POP3 и службе IMAP4. Однако мне пришлось повторить команды несколько раз, поскольку PowerShell не распознает настоящие имена служб, и вам придется убрать «3» для POP3 и «4» для IMAP4.

Руководство по Exchange указывает, что следующим шагом будет настройка Exchange ActiveSync. При нажатии на ссылку Exchange ActiveSync вы увидите справочную запись, приведенную на рисунке ниже. В этой статье мы не собираемся изучать политики ActiveSync, так что отложим эти настройки на потом.

Последняя часть руководства по Exchange информирует о транспортном сервере-концентраторе. Так как мы уже настроили его, нам не нужно делать это снова.

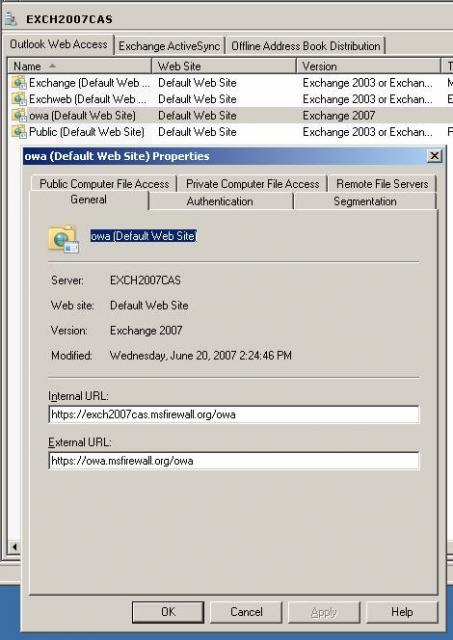

Нам нужно настроить папки OWA для поддержки простой и интегрированной авторизации. Чтобы сделать это, нажмите на строчку Server Configuration\Client Access в левой части консоли. Выберите вкладку Outlook Web Access на средней панели. Дважды щелкните на записи owa (Default Web Site).

На вкладке General введите имена Internal URL и External URL , используемые для доступа к сайту, как показано на рисунке ниже. Так как мы не знаем, влияет ли это на что-либо, вы можете оставить их пустыми. Тем не менее, хоть я не знаю, что они делают, я все равно их заполню. В поле Internal URL мы введем https://exch2007cas.msfirewall.org/owa, а в поле External URL —https://owa.msfirewall.org/owa.. Может быть, когда-нибудь кто-нибудь сможет рассказать об этих параметрах.

Рисунок 8

В диалоговом окне owa (Default Web Site) Properties выберите вкладку Authentication. Выберите опцию Use one or more standard authentication methods. Отметьте поля Integrated Windows authentication и Basic athentication (password is sent in clear text). Нажмите OK.

Вы увидите предупреждение, сообщающее о том, что вам нужно будет перезапустить IIS, чтобы эти изменения вошли в силу. Мы не будем перезапускать IIS прямо сейчас, так как нам нужно внести похожие изменения и в другие папки, связанные с OWA. К тому же, в этот раз мы не будем настраивать поддержку удаленного доступа для общих каталогов и библиотек SharePoint. Я попробовал, и это не заработало, но скорее всего потому, что я еще не знаю, как это наладить. Когда я с этим разберусь, я дам вам знать.

Дважды щелкните по записи Exchange (Default Web Site). В диалоговом окне Exchange (Default Web Site) Properties выберите вкладку Authentication. На вкладке Authentication выберите опцию Use one or more standard authentication methods и затем отметьте поля Integrated Windows authentication и Basic authentication (password is sent in clear text) ). Нажмите OK.

Дважды щелкните на запись Exchweb (Default Web Site). В диалоговом окне Exchweb (Default Web Site) Properties выберите вкладку Authentication. На вкладке Authentication выберите опцию Use one or more standard authentication methods и затем отметьте поля Integrated Windows authentication и Basic authentication (password is sent in clear text). Нажмите OK.

Дважды щелкните на запись Public (Default Web Site). В диалоговом окне Public (Default Web Site) Properties выберите вкладку Authentication. На вкладке Authentication выберите опцию Use one or more standard authentication methods и затем отметьте поля Integrated Windows authentication и Basic authentication (password is sent in clear text). Нажмите OK.

Нам нужно включить функцию RPC/HTTP Outlook Anywhere feature в консоли Exchange Management, прежде чем клиенты Outlook 2003+ смогут подключаться, используя RPC/HTTP. Чтобы сделать это, нажмите на строчку Server Configuration\Client Access в левой части консоли. В правой части консоли нажмите на ссылку Enable Outlook Anywhere.

Рисунок 9

На странице Enable Outlook Anywhere введите полностью уточненное имя домена (FQDN), которое внешние пользователи будут использовать для доступа к веб-сайту RPC/HTTP. В нашем случае, внешние пользователи будут получать доступ к прокси-сайту RPC/HTTP, используя FQDN owa.msfirewall.org, так что мы введем это имя в поле External host name. В окне выбора опций External authentication methods вы можете выбрать либо Basic authentication, либо NTLM авторизацию. Я читал где-то о том, что вы получаете больше возможностей, используя Outlook 2007 вместе с Exchange 2007 при NTLM авторизации. Если это правда, тогда нам стоит выбрать NTLM авторизацию. Я не знаю, так ли это или нет, но использование NTLM авторизации не повредит, так что выбирайте опцию NTLM authentication.

Даже если мы не знаем, меняет ли что-либо выбор NTLM в доступе к функциям, мы по меньшей мере можем продемонстрировать новую возможность ISA Firewall преобразовывать протокол авторизации. Другими словами, внешний клиент Outlook будет использовать простую авторизацию при аутентификации с ISA Firewall, а ISA Firewall будет авторизовываться от лица внешнего клиента Outlook, используя NTLM.

Не выбирайте Allow secure channel (SSL) offloading. Это мало защищенная опция, и вам никогда не стоит выбирать ее, если только вы не хотите положиться на то, что в вашей сети никогда не будет злонамеренных пользователей с сетевыми анализаторами под рукой.

Нажмите Enable.

На странице Completion вам будет сказано о том, что мастер настройки успешно справился со своей задачей. Нажмите Finish.

Дважды щелкните на запись EXCH2007CAS в верхней части средней панели. В диалоговом окне EXCH2007CAS Properties выберите вкладку Outlook Anywhere. Если вам нужно или же вы хотите поменять протокол авторизации, используемый для аутентификации с proxy RPC/HTTP, вы можете сделать эти изменения здесь. Мы же не будем делать никаких изменений, потому что мы хотим использовать NTLM авторизацию.

В этот момент вы можете спросить: «Эй, Том, а зачем ты включил RPC/HTTP в настройках Exchange Server, если ты еще не установил службу RPC/HTTP Proxy?» К сожалению, когда вы включаете Outlook Anywhere, он не проверяет, была ли установлена служба RPC/HTTP Proxy, так что вам нужно установить ее на CAS.

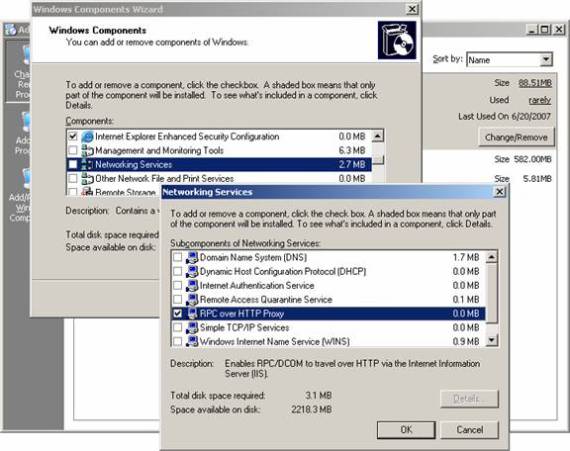

Чтобы RPC/HTTP соединения работали, вам нужно установить службу RPC/HTTP Proxy на Client Access Server. Вы можете сделать это с помощью приложения Add/Remove Programs на компьютере, где установлен Client Access Server. Нажмите кнопку Add/Remove Windows Components в окне Add/Remove Programs.

В диалоговом окне Windows Components нажмите на кнопку Networking Services(не отмечайте поле галочкой!) и затем кнопку Details. В диалоговом окне Network Services отметьте поле RPC over HTTP Proxy и затем нажмите OK. Следуйте указаниям мастера установки для завершения инсталляции.

Рисунок 10

В четвертой части нашей серии статей о публикации веб-служб Exchange 2007 мы установили Client Access Server и затем настроили его. Мы установили права доступа для папок OWA, установили и настроили службу RPC/HTTP. Мы также запросили сертификат веб-сайта для Client Access Server и инсталлировали его, используя интерфейс PowerShell. В этой статье мы получили важный урок, заключающийся в том, что нужно быть очень осторожным с интерфейсом PowerShell, так как там довольно легко допустить ошибку и не заметить ее. В следующей статье, относящейся к этой серии, мы отойдем от интерфейса PowerShell и поработаем с отлично сделанным пользовательским интерфейсом, созданным командой разработчиков ISA Firewall. Увидимся!

www.isaserver.org

Tags: analyze, domain, Exchange, imap, mac, proxy, Windows 2008