Будучи ИТ администратором, советником безопасности и компьютерным специалистом, в вашем списке должно быть совсем небольшое количество проблемных моментов для сегодняшней работы в сети, которые важнее безопасности. На борьбу с проблемами безопасности, несущими угрозу нашим сетям, сегодня тратятся огромные ресурсы, миллионы долларов, тысячи человек/часов и уйма времени на настройку компьютеров. К сожалению, ничего кроме реальности не сможет заставить вас задуматься о том, как на самом деле работает хорошее решение. Недавние исследования доказали, что хотя безопасность стала ключевым моментом для ИТ персонала, пользователи все еще находят способы того, как нарушить эту безопасность. Для всех этих проблем есть решения, а вы применяете их?

В конце 2007 года компания RSA проводила исследование. Опрос проводился специалистами-технологами на улицах Бостона и Вашингтона. Опрашивались обычные корпоративные пользователи Америки, им задавались обычные рутинные вопросы по поводу того, как они относятся к безопасности и о пользовательской практике обеспечения безопасности в офисах. Поскольку Бостон и Вашингтон являются большими городами с большим количеством огромных корпораций, количество которых превышает количество государственных учреждений, для исследования было набрано достаточное количество голосов. Исследование, в первую очередь, было сконцентрировано на том, как пользователи используют и получают доступ к корпоративным данным, и как они подходят к физическому доступу к компьютерам и ресурсам компании. Результаты опроса показаны в таблице 1.

| Тема вопроса | Процент сотрудников предприятий | Процент сотрудников правительства |

|---|---|---|

| Доступ к рабочему почтовому ящику через общественные беспроводные хот-споты | 64 | 37 |

| Потеря ноутбука, смартфона или USB флеш-накопителя | 8 | 8 |

| Отправка рабочих документов на личный почтовый ящик, чтобы иметь доступ к ним из дома | 61 | 68 |

| Внутренние беспроводные сети для использования на конференциях и гостевых офисах, оставленные открытыми для использования без логина | 19 | 0 |

| Держали дверь открытой на работе для кого-то, кого они не узнали | 32 | 35 |

| Забыли свою ключ-карту и были впущены в здание кем-то, кто их не знает | 42 | 34 |

| Замечали незнакомых лиц, работающих в пустом офисе на территории здания | 21 | 41 |

| Спрашивали удостоверение или рассказывали о незнакомых лицах | 28 | 63 |

| Сменили должность в рамках одного предприятия и до сих пор имеют доступ к учетным записям и ресурсам, в которых для них больше нет необходимости | 33 | 34 |

| Выходили в ту область корпоративной сети, к которой, по их мнению, не должны иметь доступа | 20 | 29 |

Как видно из результатов этого опроса, количество денег, времени и усилий, затраченных на обучение сотрудников технологии безопасности и ресурсов, не приносят желаемых результатов. Однако если применять корректные физические, логические и прописные политики, многих из этих проблем можно будет избежать, даже если пользователь решает игнорировать соответствующие процедуры безопасности.

Каждый профессионал в сфере ИТ понимает, что если физическая безопасность компании скомпрометирована, ресурсы, находящиеся под защитой, могут быть подвержены угрозе гораздо быстрее. Учитывая вопросы, заданные в исследовании, вот некоторые решения, способные помочь искоренить проблемы, связанные с физической безопасностью.

Держали дверь открытой на работе для незнакомых лиц?Забыли ключ-карту и были впущены в здание лицом, которое их не знает?

Заметили незнакомых лиц работающих в пустом офисе на территории здания? Попросили предъявить удостоверение или другим способом представиться?

Даже учитывая такой огромный наплыв спама, вредоносного ПО, вирусов, Троянов и т.д., которые ассоциируются с электронной почтой, сотрудники все еще не обращают внимания на негативные последствия злоупотребления электронной почтой. Внедрение более строгих условий безопасности для электронной почты и прочего сетевого доступа поможет защитить сеть от пользователей, которые не используют хорошие методы безопасности.

Входите на рабочий почтовый ящик через общественные беспроводные хот-споты?

Отправляют рабочие документы на личный почтовый ящик, чтобы иметь к ним доступ из дома?

Внутренняя беспроводная сеть, используемая для конференций и гостевых офисов компании, осталась открытой для доступа без логина?

Рисунок 1: Безопасность беспроводной сети может использовать предварительно переданные ключи и RADIUS сервер для аутентификации

Поменяли должность в рамках компании и все еще имеют доступ к ресурсам компании, в которых для них больше нет необходимости?

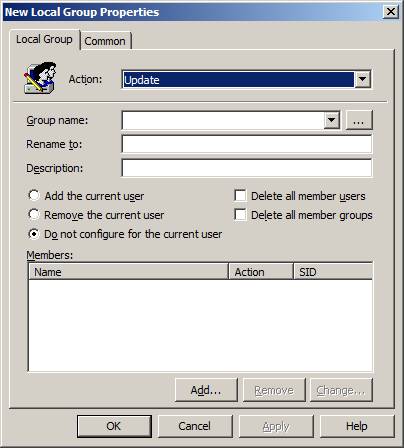

Рисунок 2: Принадлежностью к локальным группам можно управлять с помощью PolicyMaker, в Windows Server 2008 или Windows Vista SP1

Вышли в ту область корпоративной сети, к которой у них не должно быть доступа?

Многие из этих мер и решений ориентированы на прописную политику. Прописная политика должна быть строгой и четкой касаемо возможных нарушений и последствий несоответственного поведения. Для внедрения безопасности с помощью технических средств некоторые решения потребуют изменения того, как пользователи получают доступ к сети и данным. Безопасность никогда не была простой, веселой и без жалоб. Однако если ей вовремя не уделить внимания, многие компании закончат так же, как и те, что показаны на рисунке 1, который указывает на практически полное отсутствие безопасности.

Источник www.windowsecurity.com

Tags: imap, mac, vpn, Windows Vista