ISA Firewall способен осуществлять как фильтрацию соединения, так и проверку соединения на уровне приложения. Набор возможностей по фильтрации делает его брандмауэром соединения на сетевом уровне такого же класса, как и любой аппаратный брандмауэр, выполняющий фильтрацию соединений на сетевом и транспортном уровнях. Фильтрация также часто называется проверкой пакетов (stateful packet inspection), что не совсем верно, так как пакеты – это сущности 3-го уровня, а для оценки состояния соединения необходимо также обращение к 4-му уровню.

Однако, в отличие от традиционных аппаратных брандмауэров, фильтрующих пакеты, брандмауэр ISA Firewall способен выполнять проверки на уровне приложения, что позволяет ему полностью держать под контролем коммуникационные потоки, проходящие через него. В отличие от фильтрации соединения, где информация фильтруется только на сетевом и транспортном уровнях, настоящая проверка состояния требует возможности контролировать и принимать решения на всех уровнях соединения, включая самый важный уровень – уровень приложения.

Web фильтры выполняют проверку на уровне приложения соединений, обрабатываемых компонентами Web-прокси ISA Firewall. Web-прокси работает с соединениями HTTP. HTTPS (SSL) а также с HTTP туннелированными FTP соединениями. Web фильтры разбирают HTTP соединения и передают их механизмам проверки уровня приложения ISA Firewall, в качестве примеров которых можно привести фильтр безопасности HTTP и фильтр аутентификации, основанной на OWA формах.

Фильтры приложения отвечают за выполнение проверки соединений на уровне приложения для протоколов, отличных от HTTP, например, SMTP, POP3 и DNS. Эти фильтры уровня приложения также разбирают соединение и передают его на тщательную проверку брандмауэром ISA.

Web фильтры и фильтры приложения могут выполнять две обязанности::

Функция доступа к протоколу позволяет получать доступ к протоколам, требующим вторичных соединений. Сложные протоколы могут требовать более одного соединения, входящего или исходящего через брандмауэр. Клиенты SecureNAT нуждаются в этих фильтрах для использования сложных протоколов, поскольку клиент SecureNAT не обладает возможностями клиента брандмауэра. В отличие от клиента брандмауэра, который может работать вместе с ISA Firewall для обмена сложными протоколами, клиент SecureNAT представляет собой простой NAT-клиент брандмауэра ISA и требует помощи фильтров приложений для соединений с использованием этих сложных протоколов (например, FTP или MMS).

Функция безопасности протокола защищает соединения, проходящие через брандмауэр ISA. Фильтры безопасности протокола, например, фильтры SMTP и фильтры DNS, проверяют соединения и блокируют те из них, которые выходят за рамки параметров безопасности. Некоторые из фильтров блокируют соединения, которые могут вызывать переполнение буфера (например, фильтры DNS и SMTP), а некоторые из них выполняют более глубокую проверку и блокируют соединения или содержимое на основании политики (например, экранировщик SMTP сообщений).

Брандмауэр ISA содержит несколько фильтров приложения. В данном разделе мы обсудим следующие фильтры:

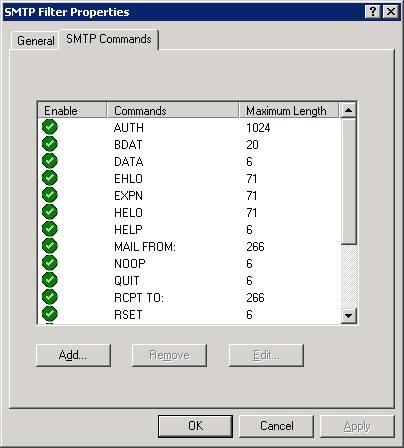

Интерфейс настройки фильтра SMTP брандмауэра ISA можно открыть через консоль управления Microsoft Internet Security and Acceleration Server 2006, затем нужно расширить имя сервера и узел Configuration. Щелкните на узле Add-ins. В панели Details сделайте двойной щелчок на SMTP Filter. Перейдите на вкладку SMTP Commands (Рисунок 1)

Между настройками во вкладке SMTP Commands находится компонент фильтра SMTP. Экранировщик сообщений SMTP не разбирает SMTP команды и не защищает от условий переполнения буфера. Команды в списке ограничены определенной длиной. Если входящее SMTP соединение отправляет команду длиной сверх разрешенной, оно обрывается. Кроме того, если команда, отправляемая по каналу SMTP, отсутствует в списке, она также не принимается.

Рисунок 1

Фильтр DNS брандмауэра ISA защищает DNS сервер, опубликованный брандмауэром ISA с помощью правил публикования сервера. Вы можете получить доступ к интерфейсу настройки фильтра предотвращения DNS атак в диалоговом окне Intrusion Detection. Расширьте имя сервера, а затем узел Configuration. Щелкните узел General.

В панели Details щелкните на ссылку Enable Intrusion Detection and DNS Attack Detection. В диалоговом окне Intrusion Detection щелкните DNS Attacks. Здесь поставьте галочку рядом с Enable detection and filtering of DNS attacks.

Рисунок 2

После включения обнаружения можно включить предотвращение. Вы можете защищаться от трех видов атак:

Атаки Переполнение имени хоста DNS и Переполнение длины DNS являются атаками типа «отказ в обслуживании» (denial-of-service — DoS). Атаки DoS DNS используют разницу в размере между DNS запросом и DNS ответом, которая целиком поглощает пропускную способность сети фальшивыми DNS запросами. Злоумышленник использует серверы DNS в качестве «усилителей» для умножения DNS трафика.

Злоумышленник начинает с отправки маленьких DNS запросов на каждый сервер DNS, содержащих поддельный IP адрес предполагаемой жертвы. Отклики на маленькие запросы возвращаются намного большие, поэтому если в одно время приходит слишком много откликов, ссылка становится переполненной, и происходит отказ в обслуживании.

Одним из решений этой проблемы может быть настройка администраторами серверов DNS таким образом, чтобы те отвечали «отказным» откликом, который намного меньше, чем отклик разрешения имени, когда они получают запросы DNS от подозрительных или неожиданных источников.

Вы можете отыскать подробную информацию по настройке серверов DNS для решения этой проблемы в информационном бюллетене консультативного Органа по Компьютерным Инцидентам Американского Министерства Энергетики ((CIAC)) J-063, который можно найти по ссылке www.ciac.org/ciac/bulletins/j-063.shtml.

Этот фильтр защищает серверы POP3, опубликованные по правилам публикования сервера брандмауэра ISA, от атак переполнения буфера служб POP. Для этого фильтра нет интерфейса настройки.

Фильтр SOCKS V4 используется запросы на соединения SOCKS V4 от приложений, удовлетворяющих спецификации SOCKS V4. Операционной системе Windows вряд ли когда-либо потребуется использовать фильтр SOCKS, потому что вы можете установить клиент брандмауэра на этих машинах для прозрачной аутентификации на брандмауэре ISA и поддержки сложного взаимодействия протоколов.

Для тех узлов сети, которые нельзя настроить как клиент брандмауэра, например, узлы Linux или Mac, вы можете использовать фильтры SOCKS V4. Этот фильтр по умолчанию отключен. Для включения фильтра откройте консоль управления Microsoft Internet Security and Acceleration Server 2006, расширьте имя сервера, затем расширьте узел Configuration. Щелкните на узле Add-ins. В панели Details щелкните правой кнопкой мыши на фильтре SOCKS V4 и щелкните Enable.

Вам потребуется настроить фильтр SOCKS V4 для прослушивания определенных сетей, от которых вы собираетесь принимать соединения. Сделайте двойной щелчок на SOCKS V4. В диалоговом окне SOCKS V4 Filter Properties щелкните на вкладку Networks. В этой вкладке вы можете настраивать Port, через который фильтр SOCKS будет слушать соединения клиентов SOCKS. Затем поставьте галочку рядом с сетью, от которой вы хотите принимать сообщения через фильтр SOCKS. Щелкните Apply, а затем OK.

Рисунок 3

Фильтр SOCKS v4 поддерживает аутентификацию клиентов SOCKS v4.3. Фильтр SOCKS – это общий фильтр сокетов, поддерживающий все клиентские приложения, созданные согласно спецификации SOCKS v4.3. Фильтр SOCKS выполняет обязанности, аналогичные выполняемым клиентом брандмауэра. Однако между их работой есть несколько значительных различий:

Я всегда рекомендую использовать клиент брандмауэра из-за впечатляющих преимуществ, которые он предоставляет с возможностью аутентифицировать все соединения Winsock, созданные через брандмауэр ISA. Однако SOCKS – это хорошая замена на тот случай, если нельзя воспользоваться клиентом брандмауэра.

Фильтр доступа к FTP используется для разделения соединений FTP между, с одной стороны, клиентами Protected Network и серверами FTP в Internet, и, с другой стороны, внешними узлами и опубликованными серверами FTP. Фильтр доступа к FTP поддерживает как PASV, так и PORT (пассивный и стандартный) режимы соединений FTP.

Фильтр доступа к FTP требуется для клиентов SecureNAT, поскольку FTP использует вторичные соединения для режима PORT. FTP представляет собой сложный протокол, требующий исходящих соединений от клиента режима PORT и новых вторичных входящих соединений от сервера FTP. В то время как клиент брандмауэра не требует поддержки фильтра приложения для вторичных соединений, клиенты SecureNAT этого требуют, поэтому разработчики брандмауэра ISA включили фильтр доступа к FTP.

Если вы планируете работать с соединениями клиентов FTP в режиме PORT, убедитесь, что IP маршрутизация включена на брандмауэре (включена по умолчанию). Когда маршрутизация включена, вторичные соединения управляются в режиме ядра, а не в пользовательском режиме. Эта обработка вторичных соединений (передача данных от сервера FTP к клиенту FTP) в режиме ядра значительно увеличит производительность.

Стефаном Пусилем (Stefaan Pouseele), MVP ISA Server, написана отличная статья по протоколу FTP и по теме надежности брандмауэре при работе с FTP. Ознакомиться с этой статьей вы можете здесь: How the FTP Protocol Challenges Firewall Security.

Для фильтра доступа к FTP нет интерфейса настройки. Однако если существует правило доступа, применяющееся к FTP соединению, меню правого щелчка мышью на этом правиле доступа позволит вам выбрать опцию Configure FTP, которая позволяет вам контролировать разрешение FTP загрузок.

Фильтра H.323 используется для поддержки соединений H.323 через брандмауэр ISA. Для настройки фильтра H.323 откройте консоль управления Microsoft Internet Security and Acceleration Server 2006 и расширьте имя сервера. Затем расширьте узел Configuration и щелкните на узле Add-ins. Сделайте двойной щелчок мышью на записи H.323 Filter в панели Details.

В диалоговом окне H.323 Filter Properties перейдите на вкладку Call Control. У вас будут следующие опции:

Щелкните на вкладке Networks. Там поставьте галочки слева от сетей, к которым вы хотите применить фильтр H.323.

Фильтр MMS поддерживает соединения для Microsoft Media Services через брандмауэр ISA для правил доступа и правил публикования сервера. Фильтр MMS – это фильтр доступа, который позволяет клиентам SecureNAT получать доступ к протоколам и вторичным соединениям, необходимым для соединения с содержимым Microsoft Media Services. Клиенты брандмауэра не требуют помощи фильтра MMS для соединения с серверами MMS. Для фильтра MMS нет конфигурационного интерфейса.

Фильтр PNM поддерживает соединения для протокола Progressive Networks Media из реальных сетей. Фильтра PNM – это фильтр доступа, разрешающий клиентам SecureNAT получать доступ к сложным протоколам и вторичным соединениям, необходимым для соединения с серверами Progressive Networks Media. Для данного фильтр не существует интерфейса настройки.

Фильтр PPTP поддерживает соединения PPTP через брандмауэр ISA для исходящих соединений, осуществленных с помощью правил доступа, и входящих соединений, осуществленных с помощью правил публикования сервера. Фильтр PPTP брандмауэра ISA отличается от фильтра PPTP ISA Server 2000 в том, что как входящие, так и исходящие соединения. Фильтр PPTP ISA Server 2000 поддерживает только исходящие соединения.

Фильтр PPTP требуется и для клиентов SecureNAT, и для клиентов брандмауэра. Дело в том, что машина, расположенная в сети, защищенной брандмауэром ISA, должна быть настроена как клиент SecureNAT для использования фильтра PPTP для соединения с VPN серверами PPTP через брандмауэр ISA. Причина этого в том, что клиент брандмауэра не работает с не-TCP\UDP протоколами. PPTP VPN протокол требует использования протокола Generic Routing Encapsulation (GRE) (IP Protocol 47) и TCP Protocol 1723. Сессия TCP используется PPTP для туннельного управления.

Когда исходящий доступ по протоколу PPTP включен, фильтр PPTP автоматически перехватывает GRE и TCP соединения, осуществленные VPN клиентом PPTP. Вам не нужно создавать правило доступа, позволяющего исходящий доступ к TCP 1723 для VPN клиентов.

Фильтр RPC используется для работы с соединениями RPC с серверами, требующими вызовов Remote Procedure Call (RPC) и для исходящих соединений с использованием правил доступа, и для входящих соединений с использованием правил публикования сервера. Это включает безопасное публикование Exchange RPC.

Для фильтра RPC нет интерфейса настройки.

Фильтр RTSP поддерживает соединения по протоколу Microsoft Real Time Streaming через брандмауэр ISA для правил доступа и правил публикования сервера. Фильтр RTSP является фильтром доступа, разрешающим доступ клиента SecureNAT к сложным протоколам и вторичным соединениям, необходимым для соединения с содержимым по протоколу Microsoft Real Time Streaming. Клиенты брандмауэра не требуют фильтра RTSP для соединения с серверами RTSP.

Для фильтра RTSP нет конфигурационного интерфейса.

В этой статье мы сделали обзор фильтров проверки соединения уровня приложения, поставляемых вместе с брандмауэром ISA. Мы увидели, что эти фильтры могут выполнять две основные обязанности: они могут разрешать доступ по определенным протоколам и обезопасить доступ к протоколам. Брандмауэр ISA содержит фильтры, которые могут выполнять оба этих действия. На следующей неделе мы рассмотрим другой фильтр проверки состояния соединения уровня приложения, фильтр Web Proxy. Увидимся!

www.isaserver.org

Tags: accel, dns, Exchange, ftp, ISA Server, linux, mac, nat, proxy, vpn