ISA Server 2006: Установка ISA 2006 Enterprise Edition (beta) c настройками Unihomed Workgroup – Часть 2: Работа после установки

Published on Февраль 12, 2009 by Support · Комментариев нет

В первой части статьи о пост-установочных работах на единственном члене массива ISA Server 2006 Enterprise Edition серверов в режиме рабочей группы я предоставил полный список задач, выполняемых сразу после установки. Во второй части я продолжу описывать их.

Если вы пропустили первую часть, прочтите ее: ISA Server 2006: Установка ISA 2006 Enterprise Edition (beta) с настройками Unihomed Workgroup

Настройка мониторов соединений

Мониторы соединений — это полезное средство, которое используется для предупреждений в случае, если соединение с ключевой сетью стало недоступно. Например, вы можете установить мониторы соединений на интернет-шлюз, опубликованные web-серверы, DHCP-серверы, контроллеры домена и DNS-серверы. Если ISA-сервер определит, что соединение с данными службами нарушено, вам по электронной почте высылается предупреждение.

Щелкните по вкладке Connectivity Verifiers (Контролеры соединений). Далее для создания контролера соединения выполните следующее:

- На вкладке Tasks (Задачи) панели задач нажмите Create a New Connectivity Verifier (Создать новый контролер соединения).

Рисунок 1

- На странице Welcome to the New Connectivity Verifier Wizard (Начало работы мастера создания нового контролера соединения) введите имя для контролера. В нашем примере мы создадим контролер соединения, проверяющий WAN-интерфейс маршрутизатора Интернет. Назовем его Internet Gateway. Нажмите Next (Далее).

Рисунок 2

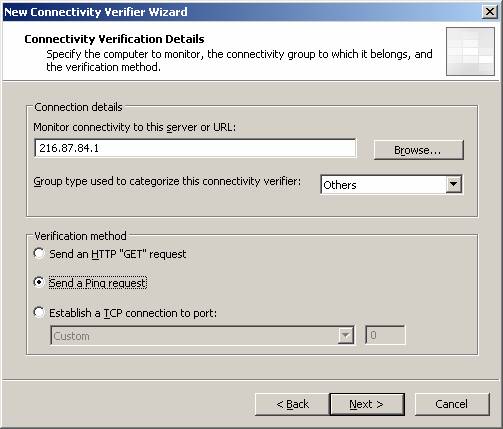

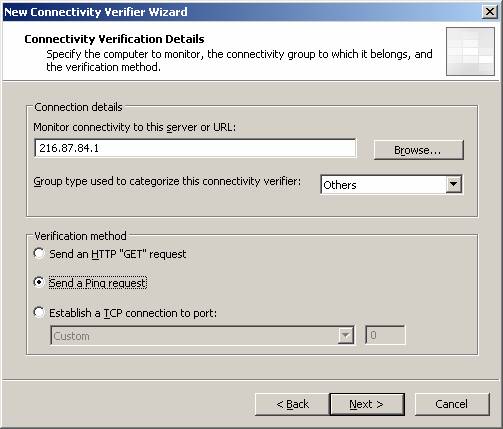

- На странице Connectivity Verification Details (Детали контролера соединений) введите IP-адрес или URL устройства, на котором будет проверяться соединение. В нашем примере мы хотим проверить статус соединения с WAN-интерфейсом маршрутизатора Интернет, поэтому вводим его IP-адрес. Если вы проверяете связь с web-сайтом, можете ввести его URL. Из выпадающего списка Group type used to categorize this connectivity verifier (Тип группы для определения этого контролера соединения) выберите тип группы контролера соединения. Я выбрал Other (Другой), поскольку ни одна из групп точно не отвечает требованиям проверки шлюза Интернет. В разделе Verification method (Метод проверки) выберите метод для проверки соединения. Вы можете выбрать Send an HTTP “GET” request (Послать HTTP “GET”-запрос), Send a Ping request (Послать Ping-запрос) или Establish a TCP connection to port (Установить TCP-соединение с портом). В нашем примере я выбрал вариант Send a Ping request (Послать Ping-запрос). Если вы хотите проверить web-службы, используйте вариант с HTTP GET-запросом. Если вы публикуете службы, основанные на TCP, используйте вариант Establish a TCP connection to port (Установить TCP-соединение с портом). Нажмите Next (Далее).

Рисунок 3

- На последней странице мастера нажмите Finish (Завершить).

Настройка ведения журналов брандмауэра и web-прокси

Сразу после установки ISA-сервер готов для записи журналов соединений с и от ISA-сервера. Однако, некоторые параметры стоит рассмотреть перед принятием настроек по умолчанию. Для начала настройки этих параметров выберите вкладку Logging (Ведение журналов) и выполните следующее:

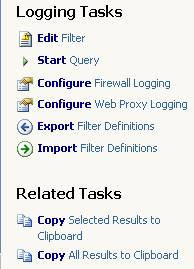

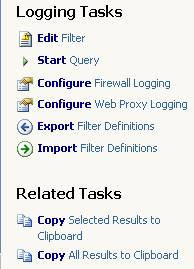

- На вкладке Tasks (Задачи) панели задач нажмите Configure Firewall Logging (Настроить ведение журналов брандмауэра).

Рисунок 4

- В диалоговом окне Firewall Logging Properties (Свойства журнала брандмауэра) выберите вкладку Log (Журнал). Здесь вы можете изменить формат хранения журнала. Установки по умолчанию ISA-сервера – это ведение журнала в формате MSDE. Вы можете поменять его на SQL Database (База данных SQL) или File (Файл).

Журнал в формате MDSE дает вам возможность получить наибольшее количество информации с помощью встроенной функции запросов к журналу ISA-сервера. Запись журналов в файл дает вам наибольшую производительность, а запись в формате базы данных SQL дает возможность ведения журналов вне сервера, но с наименьшей производительностью.

Рисунок 5

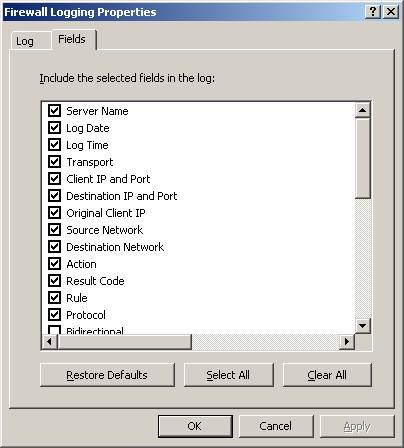

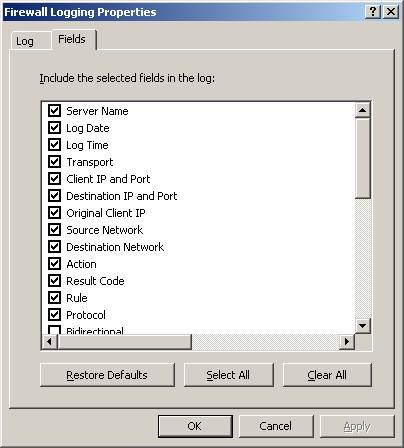

- Выберите вкладку Fields (Поля). По умолчанию большинство полей выбраны и включены в настройки журнала. Однако некоторые поля не выбраны. Просмотрите невыбранные поля и решите, можете ли вы их использовать для получения необходимой информации. Если поле не включено, ISA-сервер не будет сохранять в журнале данные этого поля. Для сохранения изменений нажмите OK.

Рисунок 6

- На вкладке Tasks (Задачи) выберите пункт Configure Web Proxy Logging (Настроить ведение журналов web-прокси). Здесь вы видите такие же параметры для хранения журнала, что и для журнала брандмауэра. Стоит обратить внимание на не упоминавшийся мной ранее пункт Enable logging for this service (Включить запись журнала для данной службы). Если вы хотите полностью отключить ведение журналов брандмауэра или фильтра web-прокси, уберите отметку с этого пункта. Я не рекомендую делать это, но думаю, что если вы попытаетесь сделать что-либо недозволенное и не хотите, чтобы это было обнаружено, вы отключите ведение журнала. Конечно, позже к вам придут и спросят о пустотах в журналах. Честность и ответственность – это лучшая политика, поэтому не отключайте журналы.

Рисунок 7

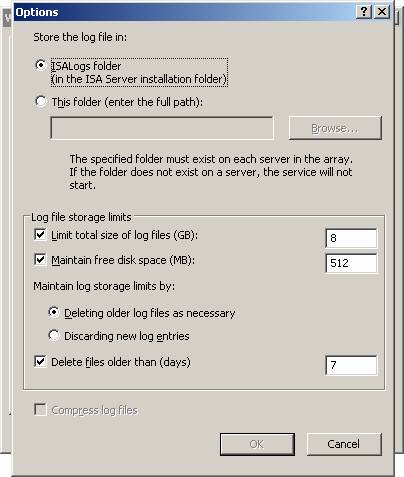

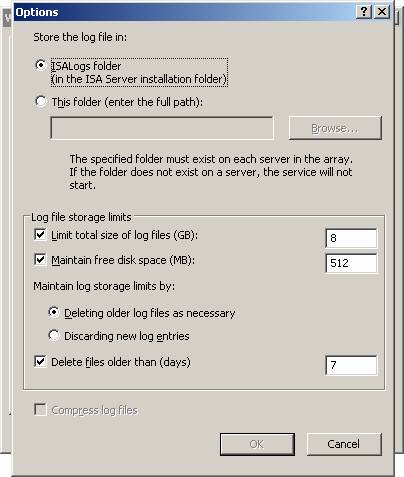

- Если вы выбрали ведение журналов в формате MSDE, нажмите кнопку Options (Параметры). Здесь вы можете выбрать место хранения файлов журнала ISA-сервера. По умолчанию они хранятся в папке ISALogs в иерархии папок Microsoft ISA Server 2006. Вы можете изменить место хранения, но в случае, если у вас массив из нескольких серверов (с чем мы не столкнемся в нашем примере массива из одного сервера), вы должны убедиться, что данная папка доступна всем серверам массива.

Также вы можете установить параметр Log file storage limits (Пределы хранения файлов журнала). По умолчанию общий размер всех файлов журналов установлен равным 8 ГБ. Вы можете установить минимальный предел свободного дискового пространства, который по умолчанию равен 512 МБ. Если у вас достаточно места на диске, вы можете установить это значение немного выше, так как вам может потребоваться больше места в случае восстановления после аварии. Для управления пределами хранения выберите либо Deleting older log files as necessary (Удалять старые файлы журналов по необходимости) или Discarding new log entries (Удалять новые записи в журналах). Я настоятельно рекомендую использовать первый вариант, поскольку, скорее всего, у вас уже есть журналы для создания отчетов.

Рисунок 8

Это поверхностный обзор возможностей ведения журналов. Для более полного знакомства с данной темой пользуйтесь файлами помощь, будущими статьями и, естественно, нашей книгой, которая выйдет в этом году. Учтите, что ведение журналов – это ключевая задача, поэтому, чем быстрее вы детально ознакомитесь с ней, тем лучше.

Создание и экспорт часто использующихся определений фильтров

На сайте ISAserver.org обычно мало внимания уделяют тому, как использовать определения фильтров для запросов к журналам в формате MSDE. Определения фильтров облегчают работу с интересующими вас данными журналов и быстро дают ответы на ваши вопросы. Это одно из главных преимуществ ведения журналов в формате MSDE перед ведением журналов в файлах и базах данных SQL. Для запросов в текстовых файлах используются средства сторонних производителей, для запросов к базе данных SQL используются SQL-запросы, при этом ни один из данных подходов не является таким же интуитивно понятным и дружественным, как встроенные функции ISA-сервера запросов к журналам.

Для запуска интерфейса запросов к журналам ISA-сервера выберите вкладку Logging (Ведение журналов), а затем Edit Filter (Редактировать фильтр) на вкладке Tasks (Задачи) панели задач.

Рисунок 9

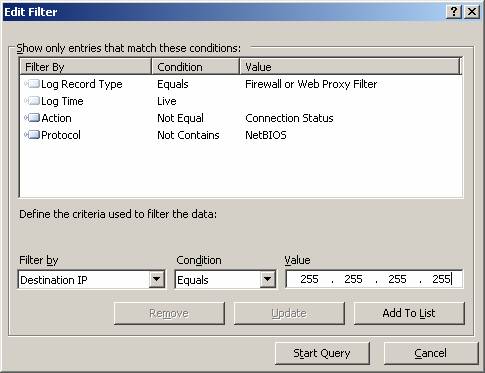

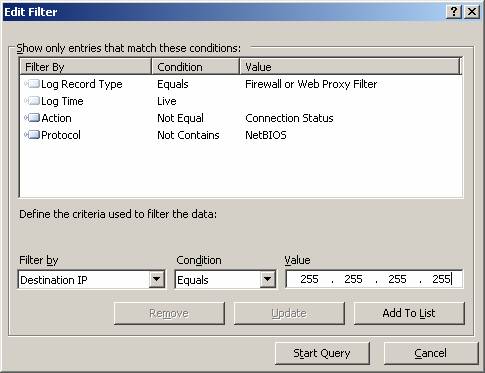

Откроется диалоговое окно Edit Filter (Редактирование фильтра). В диалоговом окне Edit Filter (Редактирование фильтра) вы выбираете следующие параметры:

- Filter by (Фильтровать по)

- Condition (Условие)

- Value (Значение)

Например, предположим, что вы хотите просмотреть журнал текущей сессии для того, чтобы узнать, что происходит в сети, но желаете отфильтровать все ненужные протоколы и соединения, например, протокол NetBIOS. Для этого нужно удалить все ссылки на протокол NetBIOS при просмотре журнала в режиме реального времени, и сделать это можно установкой фильтрации по протоколу, с условием Not Contains (Не содержит) и значением NetBIOS.

Если вам не нужны соединения, посланные на ограниченный широковещательный адрес (255.255.255.255), вы можете отфильтровать эти записи, установив фильтрацию по Destination IP (IP-адрес назначения), с условием Equals (Равно) и значением 255.255.255.255. На Рисунке 10 показан результат данной операции.

Рисунок 10

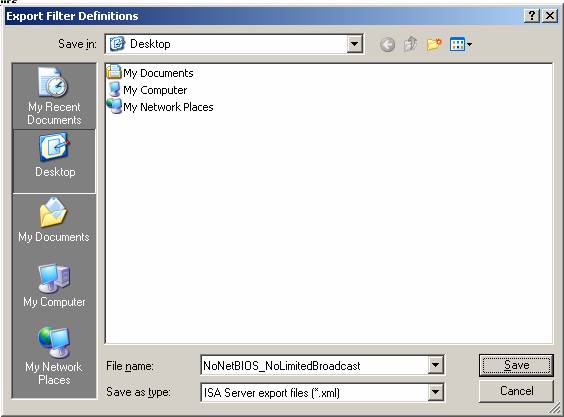

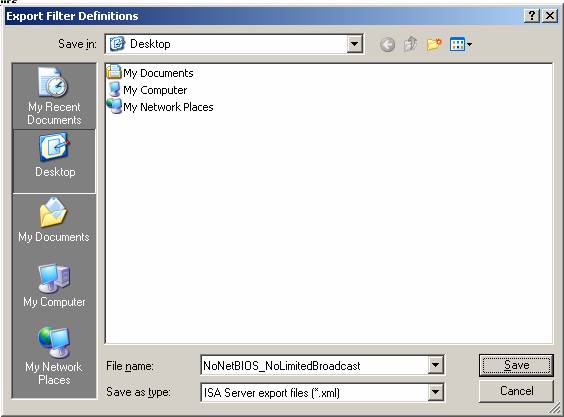

Создав определения фильтров журнала, давайте сохраним их для того, чтобы каждый раз не настраивать. Сделать это просто. Нажмите на ссылку Export Filter Definition (Экспорт определения фильтра) на вкладке Tasks (Задачи) панели задач и сохраните определение фильтра с именем, которое легко будет распознать в дальнейшем (Рисунок 11).

Рисунок 11

У меня несколько десятков определений фильтров, которые я регулярно использую. Когда вы создаете определение фильтра для запроса к журналам ISA-сервера, подумайте, будете ли его использовать снова. Если да, то сохраняйте. Это поможет вам сэкономить время в будущем.

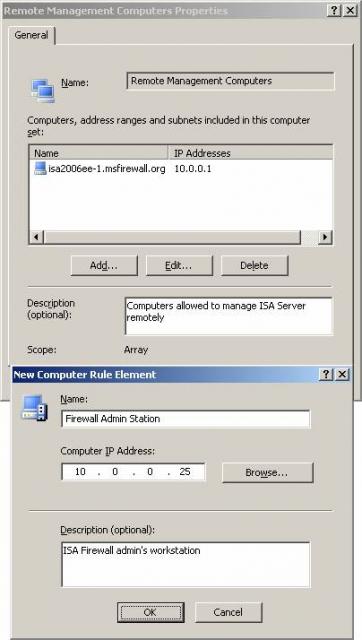

Ввод IP-адресов компьютеров для удаленного управления

Компьютеры для удаленного управления – это компьютеры с установленной консолью управления ISA-сервером. Компьютеры для удаленного управления при соединении с локальной сетью ISA-сервера членов массива ISA-серверов должны иметь доступ к нескольким протоколам. Примером таких протоколов служат MS Firewall Control Protocol, NetBIOS datagram, NetBIOS Name Service, NetBIOS Session Service и все интерфейсы RPC.

К тому же компьютеры для удаленного управления должны иметь доступ к MS CIFS и MS Firewall Storage. Поэтому вы должны быть очень осторожны при определении компьютеров, которые будут удаленно управлять массивом ISA-серверов. Компьютеры для удаленного управления должны быть надежно защищены для предотвращения потенциальной угрозы с других компьютеров.

Просмотреть протоколы, к которым должны иметь доступ компьютеры для удаленного управления при соединении с локальной сетью ISA-сервера членов массива ISA-серверов можно в правилах системной политики в узле Firewall Policy (Политика брандмауэра) в левой части панели консоли управления ISA-сервером.

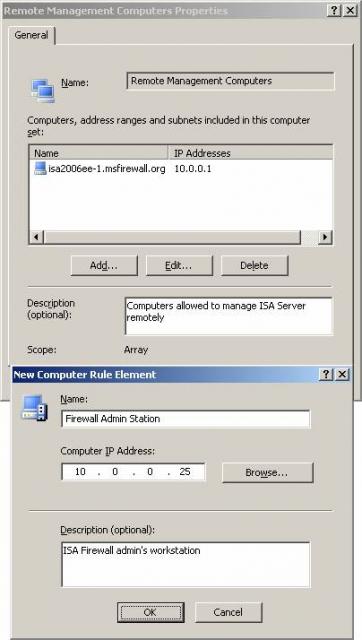

Для ввода IP-адреса компьютеров для удаленного управления нажмите на узел Firewall Policy (Политика брандмауэра) в левой части панели консоли управления ISA-сервером, затем выберите вкладку Toolbox (Средства). На вкладке Toolbox (Средства) выберите папку Computer Sets (Наборы компьютеров) и дважды щелкните по записи Remote Management Computers (Компьютеры для удаленного управления). Вы увидите диалоговое окно Remote Management Computer Properties (Свойства компьютеров для удаленного управления) (Рисунок 12). Обратите внимание, что IP-адрес самого ISA-сервера уже автоматически включен в список.

Рисунок 12

Нажмите кнопку Add (Добавить) и выберите Computer (Компьютер). В диалоговом окне new Computer Rule Element (Элемент правила – новый компьютер) введите имя компьютера для удаленного управления, его IP-адрес и описание. Нажмите OK, затем еще раз OK. Помните, что настройка не сохранится на CSS до тех пор, пока вы не нажмете кнопку Apply (Применить).

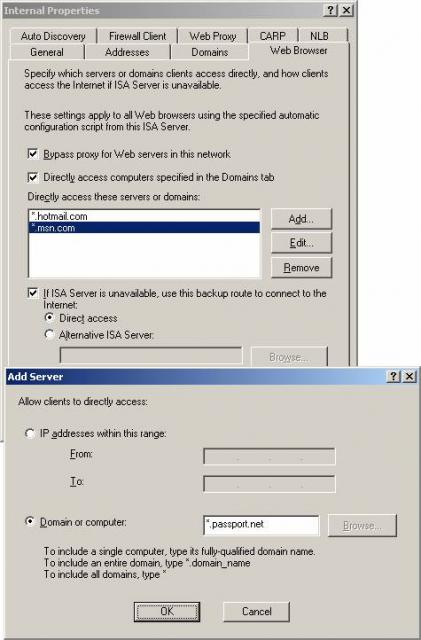

Настройка списка прямого доступа

Что касается web-прокси, прямой доступ – это не совсем правильное определение. Причина в том, что это у вас никогда не будет «прямого доступа» в Интернет с любого из компьютеров. Наоборот, список прямого доступа web-прокси – это список IP-адресов и интернет-имен хостов, которые будут игнорировать настройки клиента web-прокси. Если настройки клиента web-прокси игнорируются, компьютер клиента для доступа к требуемому сайту должен использовать метод, отличный от настроек клиента web-прокси.

При использовании unihomed ISA-сервера в режиме web-прокси, что мы и обсуждаем в данной статье, это означает, что клиенты для доступа к требуемому сайту должны использовать настройки шлюза по умолчанию (т.к. настройки клиента брандмауэра не поддерживаются unihomed ISA-сервером в режиме web-прокси)

В список прямого доступа должны входить сайты, о которых известно, что они не поддерживают аутентификацию серверов web-прокси. К сожалению, большинство свойств Microsoft Web не поддерживаются и должны быть настроены на прямой доступ. Среди все таких сайтов сюда входят: hotmail.com, passport.com, passport.net, сайты обновлений Windows и msn.com. Однако всегда остается шанс, что Microsoft обновит свою сетевую инфраструктуру для поддержки клиентов серверов web-прокси с аутентификацией.

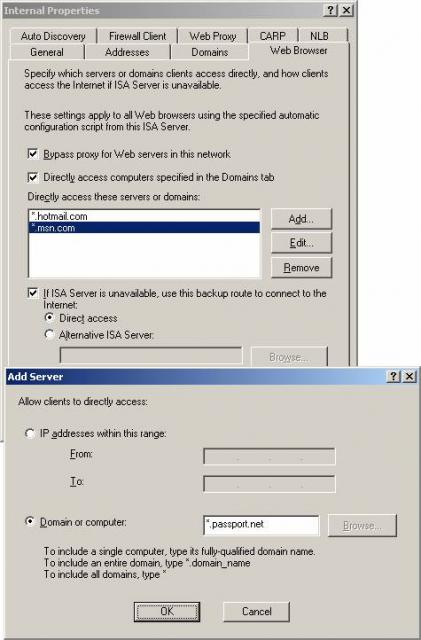

Для настройки списка прямого доступа web-прокси щелкните по узлу Networks (Сети), расположенному в узле Configuration (Настройка) в левой части консоли управления ISA-сервером. Выберите вкладку Networks (Сети) в средней части консоли и дважды щелкните по записи Internal (Внутренняя). В диалоговом окне Internal Properties (Свойства внутренней сети) выберите вкладку Web Browser (Web-браузер) (Рисунок 13).

На вкладке Web Browser (Web-браузер) вы видите следующие параметры:

- Bypass proxy for Web servers in this network (Не использовать прокси для web-серверов в этой сети)

Это очень неверное определение для данной установки, поскольку оно подразумевает, что ISA-сервер чудесным образом сам знает все о серверах «в этой сети». Это, конечно же, не так. При включении данного параметра доступ к серверам с именем из одного слова будет осуществляться через прямой доступ. Например, https://OWASERVER – это сервер с именем из одного слова, а https://owa.msfirewall.org — нет.

- Directly access computers specified in the Domains tab (Осуществлять прямой доступ к компьютерам, указанным на вкладке Домены)

Вкладка Domains (Домены) используется клиентом брандмауэра для настройки соединения прямого доступа для клиентов брандмауэра. При использовании unihomed ISA-сервера в режиме web-прокси вы не будете использовать вкладку Domains (Домены), поэтому можете проигнорировать эту установку. Она полезна при развертывании полного ISA-сервера.

- Direct access these servers or domains (прямой доступ к этим серверам или доменам)

Этот раздел позволяет вам добавлять серверы и IP-адреса в список прямого доступа. Здесь вы можете добавить серверы, которые не поддерживают соединения с серверами web-прокси или серверами web-прокси с аутентификацией. Как я еж говорил, свойства Microsoft Web славятся тем, что совсем не поддерживают соединения через серверы web-прокси или серверы web-прокси с аутентификацией. Сайты Java также известны обрывом связи, если клиент расположен за сервером web-прокси. Для добавления записей используйте кнопку Add (Добавить) и диалоговое окно Add Server (Добавить сервер). Обратите внимание, что если вам требуется прямой доступ ко всему домену, вы можете использовать знаки замены.

- If ISA is unavailable, use this backup route to connect to the Internet (если ISA-сервер недоступен, использовать резервный маршрутизатор для связи с Интернетом)

Этот параметр позволяет клиентам web-прокси игнорировать unihomed ISA-сервер в режиме web-прокси, если ISA-сервер недоступен. В таком случае клиент web-прокси получает доступ в Интернет с помощью своих настроек шлюза по умолчанию. Однако, если у клиента шлюз по умолчанию не настроен для доступа в Интернет, вы можете настроить клиентов web-прокси на использование альтернативного ISA-сервера в качестве web-прокси.

Обратите внимание, что все эти параметры применяются только к компьютерам, настроенным как клиенты web-прокси, и они должны иметь доступ к сценарию автоконфигурации ISA-сервера. Сценарий автоконфигурации можно назначить с помощью групповой политики, с помощью автопоиска wpad, вручную на клиенте или при настройке клиента web-прокси во время установки клиента брандмауэра (обратите внимание, что данный вариант не доступен при использовании unihomed ISA-сервера в режиме web-прокси).

Рисунок 13

Резюме

В данной части мы продолжили обзор пост-установочных задач для unihomed ISA-сервера в режиме web-прокси, единственного члена массива ISA Server 2006 Enterprise Edition серверов. В третьей части мы закончим данный обзор.

www.isaserver.org

Смотрите также: Tags: dns, domain, ISA Server, Microsoft ISA Server, nat, proxy, SQL

Exchange 2007

Если вы хотите прочитать предыдущие части этой серии статей, перейдите по ссылкам:

Проведение мониторинга Exchange 2007 с помощью диспетчера System ...

[+]

Введение

В этой статье из нескольких частей я хочу показать вам процесс, который недавно использовал для перехода с существующей среды Exchange 2003 ...

[+]

Если вы пропустили первую часть этой серии, пожалуйста, прочтите ее по ссылке Использование инструмента Exchange Server Remote Connectivity Analyzer Tool (Часть ...

[+]

Если вы пропустили предыдущую часть этой серии статей, перейдите по ссылке Мониторинг Exchange 2007 с помощью диспетчера System Center Operations ...

[+]

Если вы пропустили предыдущие части этой серии статей, перейдите по ссылкам:

Подробное рассмотрение подготовки Active Directory для Exchange 2007 (часть 1)

...

[+]

If you missed the previous parts in this article series please read:

Exchange 2007 Install and Configuration from the command line (Part ...

[+]

Инструмент ExRCA

Текущий выпуск инструмента предоставляется только в целях тестирования и оснащен 5 опциями:

Тест подключения Outlook 2007 Autodiscover

Тест подключения Outlook 2003 RPC ...

[+]

Если вы хотите прочитать предыдущие части этой серии статей, перейдите по ссылкам:

Развертывание сервера Exchange 2007 Edge Transport (часть 1)

Развертывание ...

[+]

Если вы пропустили первую статью данного цикла, пожалуйста, перейдите по ссылке: Exchange 2007 Install and Configuration from the command line (Part ...

[+]

Если вы пропустили предыдущую часть этой серии статей, перейдите по ссылке Использование интегрированных сценариев Using Exchange Server 2007 – часть ...

[+]