Если вы пропустили предыдущую часть этой серии статей, перейдите по ссылке Обзор брандмауэра Windows Server 2008 Firewall с расширенной безопасностью, часть 1

В первой части этой серии статей о настройке брандмауэра Windows Server 2008 Firewall с расширенной безопасностью мы рассмотрели некоторые общие параметры конфигурации, применимые на брандмауэре. В этой статье мы рассмотрим входящие и исходящие правила брандмауэра, которые вы можете создавать, чтобы контролировать входящие и исходящие подключения к и с компьютера Windows Server 2008.

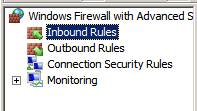

Для начала откройте консоль Windows Firewall with Advanced Security из меню Администрирование. В левой панели консоли вы увидите две вкладки, Входящие правила и Исходящие правила. Во вкладке Входящие правила находится список всех правил, которые контролируют несанкционированные входящие подключения к серверу. Во вкладке Исходящие правила перечислены все правила, контролирующие исходящие подключения, создаваемые сервером.

Рисунок 1

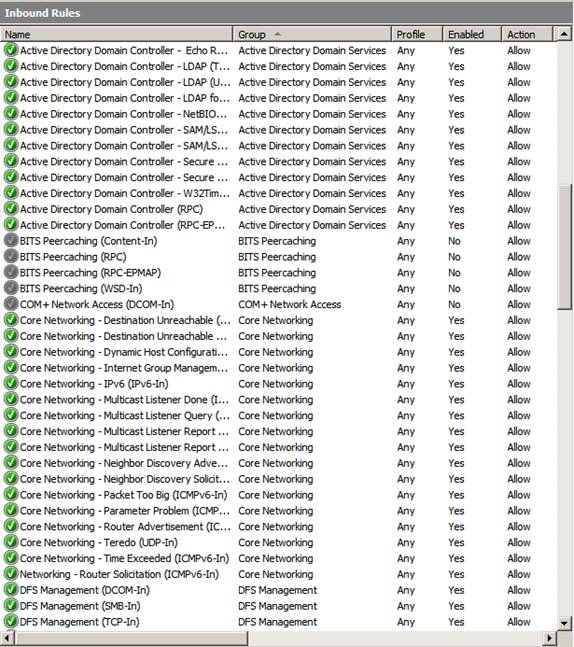

Нажмите на вкладке Входящие правила. Правила, которые вы увидите здесь, будут варьироваться в зависимости от того, какие серверы и службы установлены и включены на сервере. На рисунке ниже видно, что машина является контроллером домена Active Directory, и несколько правил включены для поддержки операций Active Directory.

По умолчанию, если отсутствуют правила, разрешающие входящие подключения к серверу, то попытки подключения останавливаются. Если есть разрешающее правило, то подключения разрешены, если параметры подключения соответствуют требованиям правила. Мы рассмотрим эти характеристики.

Рисунок 2

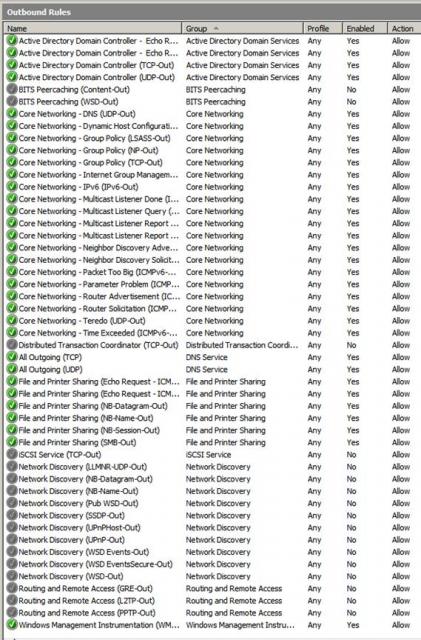

Когда вы нажимаете на вкладку Исходящие правила, вы видите правила, созданные для разрешения исходящих подключений с сервера к другим машинам. Мне кажется это очень интересным, поскольку, как я уже говорил в первой части этой серии статей, конфигурация по умолчанию для исходящих подключений разрешает любой трафик, для которого нет запрещающего правила. Поэтому если мы оставим параметры брандмауэра Windows Firewall с расширенной безопасностью по умолчанию, зачем тогда нам вообще нужны эти разрешающие правила?

Потому что все работает примерно так. На самом деле, когда параметр Разрешить (по умолчанию) включен для исходящих подключений, это определяет поведение исходящих подключений, которые не соответствуют параметрам исходящего правила брандмауэра. Поэтому причина использования всех эти правил заключается в том, что если вы захотите изменить поведение, в этом случае выбирается параметр Блокировать, то в случае отсутствия разрешающего правила данное подключение будет заблокировано. Вот в чем заключается причина наличия всех разрешающих правил.

Помните, для входящих и исходящих правил, природа и количество правил определяется службами и серверами, установленными на машине. Когда вы устанавливаете службы с помощью Server Manager, Server Manager будет автоматически работать с брандмауэром Windows Firewall для создания подходящих и наиболее безопасных правил.

Рисунок 3

Вы должны были заметить, что правила не пронумерованы, поэтому создается впечатление, что отсутствует порядок следования. Это не совсем так, правила оцениваются в нижеприведенном порядке следования:

Еще один момент, который следует учитывать касаемо того, как расставляются приоритеты правил, заключается в том, что более специфичные правила имеют более высокий приоритет перед более общими правилами. Например, правила с определенными IP адресами, включенными в источник или адрес назначения, обрабатываются перед правилами, разрешающими любой источник или адрес назначения.

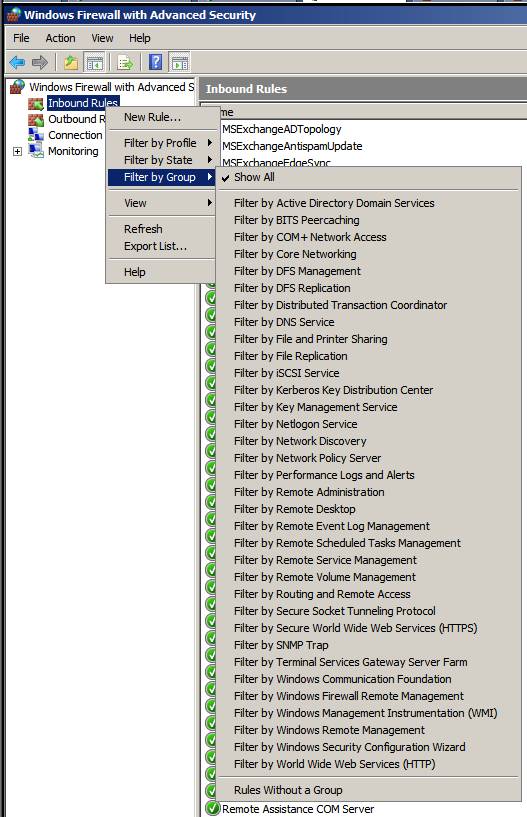

В левой панели консоли Windows Firewall with Advanced Security вы можете правой клавишей нажать на вкладке Входящие правила или Исходящие правила и быстро отфильтровать по профилю, статусу или группе. Интегрированные правила брандмауэра Windows автоматически сгруппированы для вас на основе функций, которые они выполняют. На рисунке ниже видно, что существует несколько групп, по которым вы можете фильтровать правила.

Рисунок 4

Чтобы посмотреть подробности конфигурации правил брандмауэра, дважды нажмите на любое правило в списке. У вас откроется диалоговое окно Свойства для этого правила. Во вкладке Общие вы видите название правила, его описание, а также информацию о том, относится ли это правило к заранее созданному набору правил, имеющихся в Windows. Для правил, которые входят в свод заранее созданных правил, вы увидите, что не все элементы правила можно настроить.

Правило включено, когда напротив строки Включено стоит флажок.

В панели Действия у вас есть три опции:

Рисунок 5

Нажмите на вкладке Программы и службы. Правила брандмауэра можно настроить на разрешение или запрещение доступа к службам и приложениям, установленным на сервере. На рисунке ниже видно, что правило применяется к службе lsass.exe. Вы, вероятно, знаете, что lsass.exe содержит несколько служб. В этом случае вы можете нажать кнопку Параметры в окне Службы и выбрать определенную службу, содержащуюся в lsass.exe.

Рисунок 6

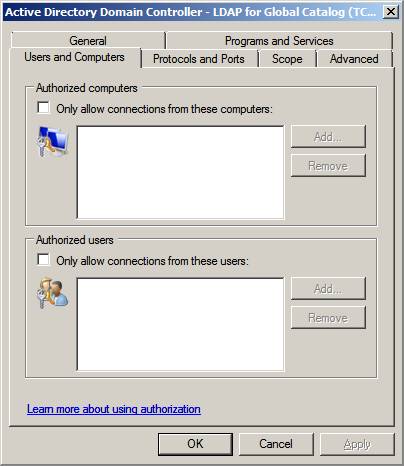

Нажмите на вкладке Пользователи и компьютеры. Здесь вы можете настроить правило так, чтобы оно применялось к конкретным пользователям и машинам. Чтобы поддерживать аутентификацию пользователей и компьютеров, пользователь или компьютер должен принадлежать домену Active Directory, а политика IPsec должна быть настроена на поддержку безопасности IPsec между двумя конечными точками. Позже при создании правила брандмауэра мы посмотрим, как это работает.

Рисунок 7

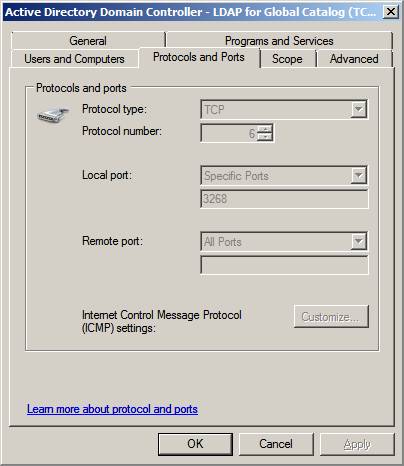

На вкладке Протоколы и порты вы выбираете, к каким протоколам будут применяться правила. Здесь есть следующие опции:

Кнопка Настроить используется для настройки параметров для ICMP протоколов.

Рисунок 8

Нажмите на вкладке Границы. Здесь вы можете задавать Локальный IP адрес и Удаленный IP адрес, к которым применяется правило. Локальный IP адрес — это адрес на сервере, который принимает подключение, или адрес, используемый для отправки исходящих подключений. Удаленный IP адрес — это IP адрес удаленного сервера, к которому сервер либо пытается подключиться в случае исходящего доступа, либо это IP адрес источника на машине, которая пытается подключиться к серверу в случае входящего доступа.

Рисунок 9

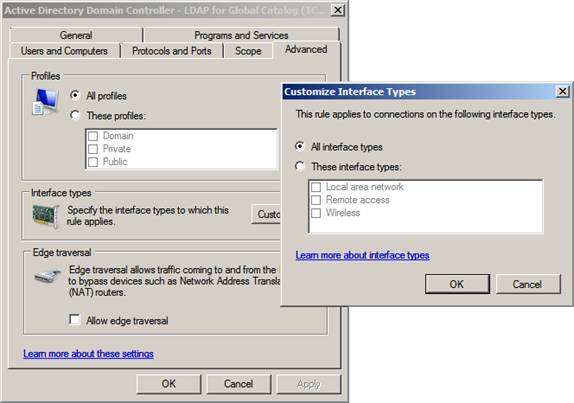

Нажмите на вкладке Дополнительно. Здесь вы можете указывать то, какие профили будут использовать правило. В примере на рисунке ниже видно, что правило используется всеми профилями. Как я уже отмечал в предыдущей статье, маловероятно, что вы будете использовать какой-то профиль помимо доменного профиля для сервера, за исключением машин, не принадлежащих домену, расположенных в DMZ и небезопасных зонах.

В окне Тип интерфейса вы можете выбрать интерфейсы, к которым будет применяться правило. На рисунке ниже показано, что правило применено ко всем интерфейсам, которые включают локальную сеть, удаленный доступ и беспроводные интерфейсы.

Опция Edge прохождение довольно интересна, так как о ней в документации сказано немного. Вот, что говорится в файле справки:

‘Edge traversal – Указывает, включено ли прохождение edge (Да) или выключено (Нет). Когда edge прохождение включено, приложение, служба или порт, к которому применено правило, глобально адресуем (имеет адрес) и доступен с внешнего устройства трансляции сетевых адресов (NAT) или edge устройства.’

Чтобы это могло бы значить? Мы можем сделать службу доступной через NAT устройство с помощью ретрансляции порта этого NAT устройства перед сервером. Связано ли это каким-то образом с IPsec? Связано ли это как-то с NAT-T? Могло ли случиться так, что автор этого файла справки тоже не был в курсе, и написал полную тавтологию?

Я не знаю для чего это, но если выясню, то размещу информацию об этом на своем блоге.

Рисунок 10

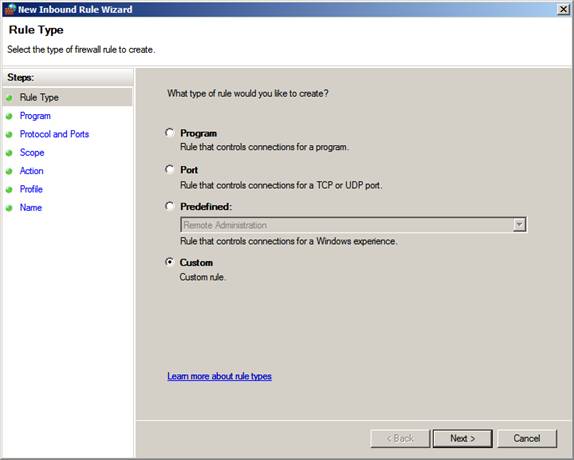

Вы можете создавать правила брандмауэра, чтобы дополнять правила, которые настраиваются автоматически менеджером Server Manager, когда вы устанавливаете серверы и службы на машине. Чтобы начать, нажмите по ссылке Новое правило в правой панели консоли Windows Firewall with Advanced Security. Это вызовет Мастера создания новых входящих правил.

Первая страница мастера – это страница Тип правила. Здесь вы настраиваете правило, что применить к одному из следующих компонентов:

Давайте выберем опцию Выборочные, чтобы посмотреть все опции настройки.

Рисунок 11

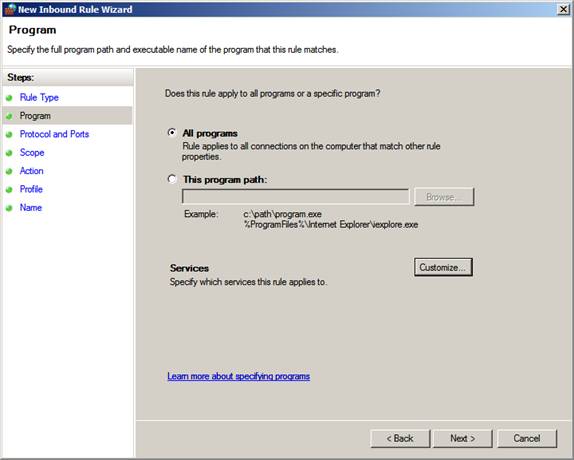

На второй странице мастера у вас есть три опции:

Рисунок 12

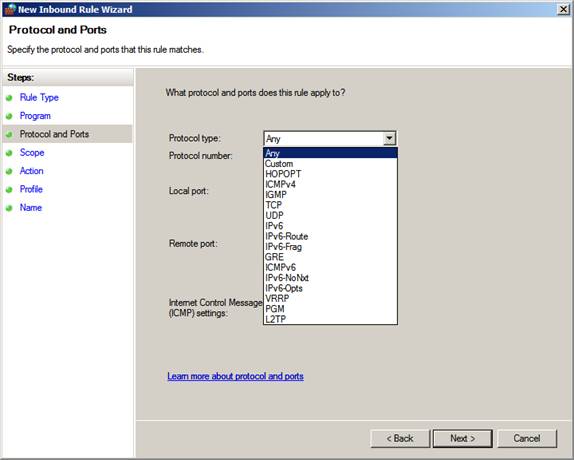

Когда вы нажимаете кнопку Настроить, у вас открывается диалоговое окно Настроить параметры службы. Здесь у вас есть возможности:

Рисунок 13

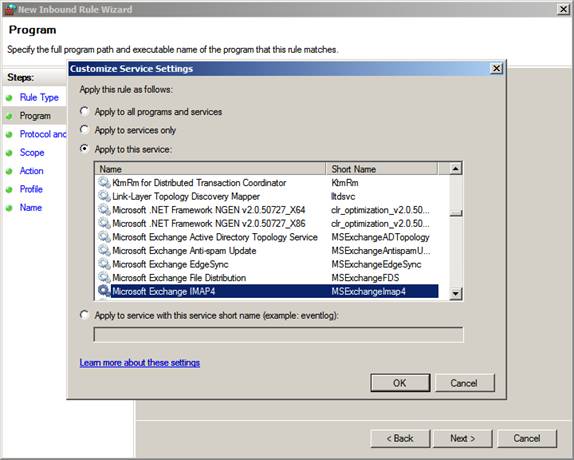

На следующей странице мастера вы можете указывать протокол, к которому хотите применить правило. Обратите внимание на то, что когда вы выбираете программу, вам не придется настраивать протокол вручную, поскольку брандмауэр Windows сможет получить информацию о протоколе с интерфейса Winsock. Однако если вы не выбираете программу, вам нужно будет настроить протокол, к которому будет применяться правило.

Здесь у вас есть следующие опции:

Рисунок 14

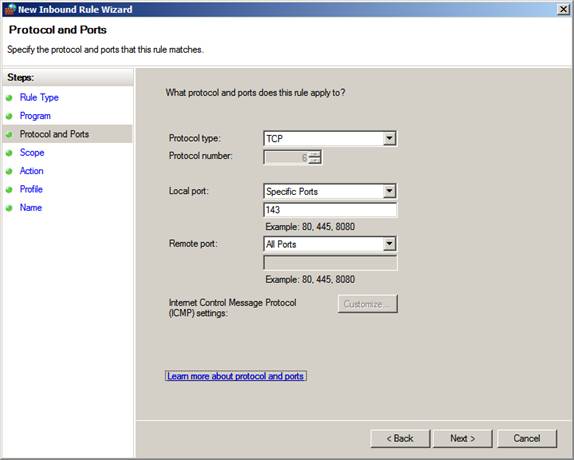

На рисунке ниже видно, что я создал протокол управления IMAP4. Я выбрал TCP в качестве типа протокола, а номер был введен автоматически. Локальный порт, являющийся портом, к которому клиенты IMAP4 подключаются, — 143. Удаленный порт имеет параметр «Все порты», так как IMAP4 серверам все равно, каков порт источника подключаемого клиента.

Рисунок 15

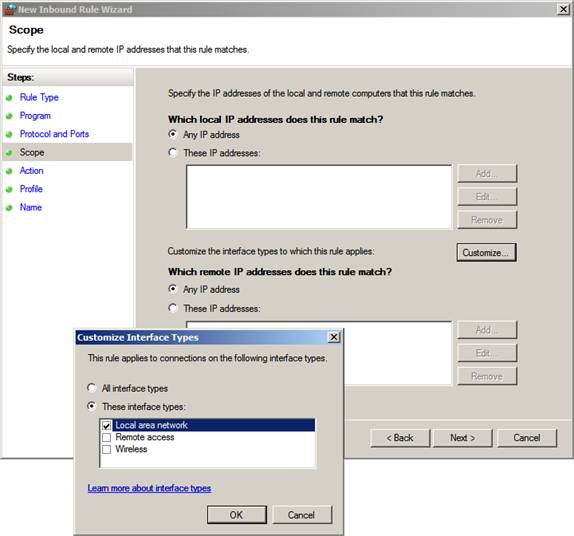

На странице Границы вы можете устанавливать локальный и удаленный IP адреса, к которым применяется это правило. Вы можете выбрать Любой IP адрес или Эти IP адреса. Эта опция дает вам некоторые меры контроля над тем, какие машины могут подключаться к серверу и к каким машинам может подключаться сервер, когда подключение соответствует другим элементам правила.

У вас также есть возможность применить эти границы к определенному интерфейсу, как показано на рисунке ниже. Вы видите диалоговое окно Настроить типы интерфейса, когда нажимаете кнопку Настроить.

Рисунок 16

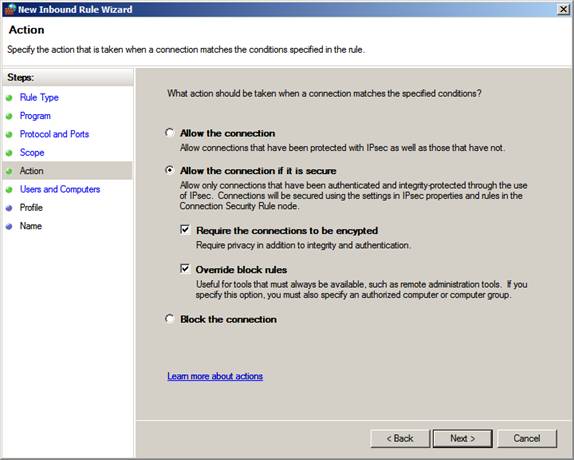

На странице Действия вы выбираете то, что должно произойти, когда подключение соответствует элементам правила брандмауэра. Здесь есть следующие опции:

Рисунок 17

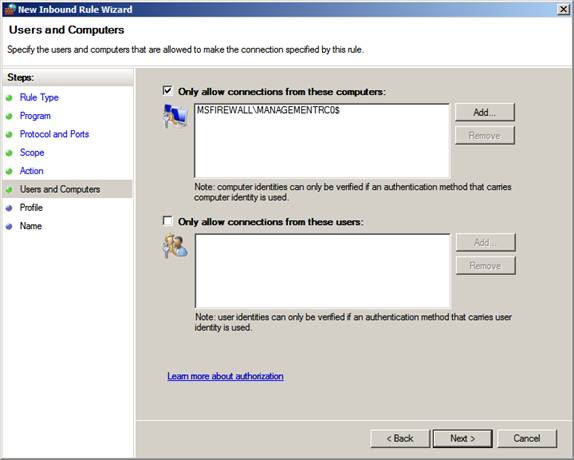

На странице Пользователи и компьютеры вы можете выбирать, какие пользователи и компьютеры могут подключаться к серверу. Чтобы эта опция работала, обе конечные точки должны принадлежать одному домену Active Directory, а также должна существовать IPsec политика, чтобы создавать IPsec соединение между двумя конечными точками. В брандмауэре Windows с расширенной безопасностью политики IPsec называются Правилами безопасности подключений. Я расскажу о правилах безопасности подключения в следующей статье.

Поставьте галочку напротив опции Позволять подключения только с этих компьютеров, если хотите разрешить подключения только с определенных компьютеров. Поставьте галочку напротив опции Разрешать подключения только для этих пользователей, если хотите ограничить доступ определенным пользователям или группам пользователей. Помните, что эти параметры будут работать только в том случае, если машины принадлежат к одному домену, и если вы настроили IPsec подключение между ними.

Рисунок 18

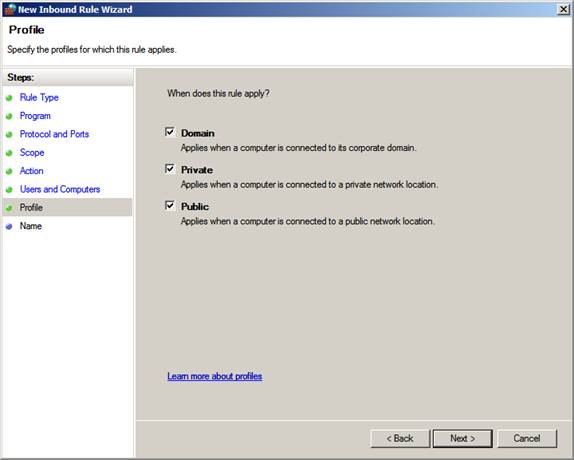

На странице Профиль вы указываете, к каким профилям вы хотите применить правило. В большинстве случаев только профиль домена можно применить на сервере, поэтому прочие профили практически никогда не активируются. Однако их активация не составляет никакого труда.

Рисунок 19

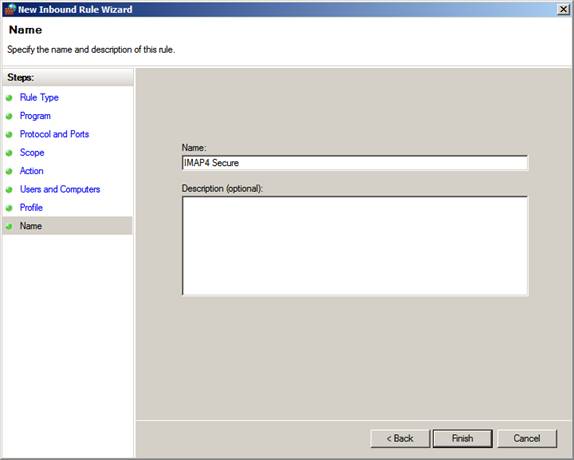

На последней странице мастера вы указываете имя правила. Нажмите Завершить, чтобы создать правило.

Рисунок 20

Итак, на этом закончим! Есть также вкладка Мониторинг для правил брандмауэра, но она дает лишь информацию о том, какие правила активированы. В ней нет информации относительно того, какие правила могут включаться в определенное время, что было бы неплохой чертой и, возможно, команда Windows возьмет ее на заметку в будущих обновлениях брандмауэра Windows с расширенной безопасностью.

В этой части серии статей о брандмауэре Windows с расширенной безопасностью, который включен в Windows Server 2008, мы рассмотрели подробности о входящих и исходящих правилах и о том, как создавать новые правила брандмауэра. В следующей части мы рассмотрим правила безопасности подключений, посмотрим, как они работают, каковы требования, а также то, как устанавливать их и осуществлять мониторинг подключений.

Источник www.windowsecurity.com