Windows Server 2003 включал базовый брандмауэр на основе хоста, защищавший машину от внешних подключений, которые вы не хотели разрешать для сервера. Хотя это было очень полезно при защите машин Windows Server 2003, этот брандмауэр был слишком прост и не обеспечивал многоуровневого контроля над входящим и исходящим доступом к компьютеру Windows Server 2003 и с этого компьютера. К тому же, брандмауэр Windows Server 2003 был не очень плотно связан с установленными службами, поэтому приходилось вручную настраивать его всякий раз, когда вы добавляли новый сервер или службу на машину.

Windows Server 2008 представляет новый улучшенный брандмауэр; Windows Firewall с расширенной безопасностью (Advanced Security). Новый брандмауэр Windows представляет множество усовершенствований и очень схож с брандмауэром, который был включен в Windows Vista. Возможности, которыми обладает новый Windows Firewall с Advanced Security включают следующее:

Этот брандмауэр обладает большим количеством опций конфигурации, поэтому статья будет состоять из трех частей, в этой первой части будут рассмотрены основные базовые опции настройки брандмауэра и политик IPsec. Во второй части мы рассмотрим процесс создания входящих и исходящих правил, а третью часть мы посвятим тому, как создавать правила безопасности подключений.

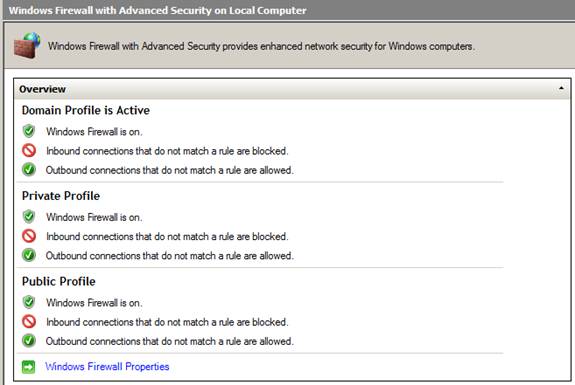

Консоль Windows Firewall с Advanced Security можно открыть из меню Администрирование. Когда вы откроете консоль, вы увидите левую панель, как показано на рисунке ниже.

Рисунок 1

В средней панели будет отображена информация о профилях домена, личных и публичных профилях. Значения по умолчанию для каждого профиля следующие:

Для администраторов брандмауэра последняя настройка может показаться немного странной, поскольку на сетевых брандмауэрах, если отсутствует правило, разрешающее подключение, стандартное правило ‘clean up’ включается и соединение блокируется. Однако в контексте брандмауэра Windows Firewall с Advanced Security на базе хоста параметр Исходящее подключение, несоответствующее правилу, разрешено означает, что по умолчанию отсутствует контроль над исходящим доступом.

Рисунок 2

В левой панели консоли Windows Firewall с Advanced Security правой клавишей нажмите на вкладке Windows Firewall с Advanced Security в верху левой панели консоли и выберите Свойства. У вас откроется диалоговое окно Свойства Windows Firewall с Advanced Security.

Вкладка Профиль домена появится первой в диалоговом окне Свойства Windows Firewall с Advanced Security. Профиль домена применяется в том случае, когда машина подключена к корпоративной сети и может контактировать с доменом. Поскольку обычно серверы не перемещаются из сети в сеть, только профиль домена будет подходить в большинстве случаев. Исключением будет тот случай, когда сервер не принадлежит домену, поэтому в данном случае будет использоваться Личный профиль.

В рамке Состояние вы можете настраивать следующие параметры:

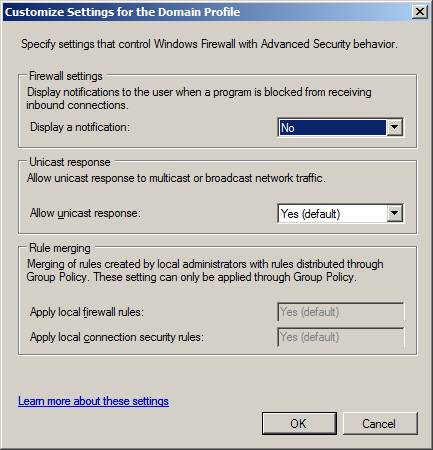

В окне Параметры вы настраиваете параметры, которые контролируют некоторые основные аспекты поведения брандмауэра. Нажмите кнопку Настроить.

Рисунок 3

Это вызовет диалоговое окно Настроить параметры для профиля домена. В окне Параметры брандмауэра вы можете указать, хотите ли вы, чтобы отображалось уведомление о том, что входящее подключение заблокировано. По умолчанию стоит значение Нет и лучше оставить его так. Иначе вы сойдете с ума от всех этих уведомлений несанкционированного подключения к серверу.

В окне одноадресный ответ вы настраиваете то, как машина будет отвечать на многоадресный и вещательный сетевой трафик. Значением по умолчанию является Да (по умолчанию), что позволяет серверу предоставлять одноадресные ответы на многоадресные запросы. Если вы работаете в среде, в которой не зависите от групповой пересылки и ретрансляции сообщений (у вас нет приложений групповой доставки сообщений на сервере, и сервер не зависит от таких вещательных протоколов как NetBIOS over TCP/IP), то вы можете поменять это значение на Нет.

Последнее окно не настраивается через консоль, эти настройки можно производить только через групповую политику. Окно Слияние правил отображает то, как клиенты должны реагировать на правила, которые идут из набора правил локального брандмауэра и правила брандмауэра, настроенные в политике групп. Параметрами по умолчанию в групповой политике является применение правил локального брандмауэра и локальных правил безопасности подключений. Что касается прочих параметров групповой политики, порядок приоритетов определяется LSDOU.

Рисунок 4

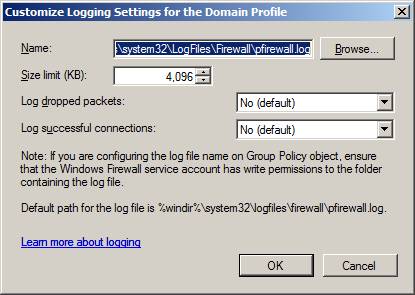

В диалоговом окне Свойства брандмауэра Windows с расширенной безопасностью в окне Ведение логов вы можете настроить некоторые опции записи логов для брандмауэра Windows Firewall. Нажмите Изменить.

Рисунок 5

Это вызовет диалоговое окно Настроить параметры ведения логов для профиля домена. По умолчанию имя файла лога будет pfireall.log, и хранится этот файл будет в папке по умолчанию на локальном жестком диске. При желании вы можете изменить это место путем ввода нового пути в текстовом окне Имя или нажатием кнопки Обзор.

Значение по умолчанию Ограничение размера (KB) для размеров журнала составляет 4 MB (4096 KB). При желании вы можете уменьшить или увеличить это значение. По достижении максимального размера лога, старые записи будут удалены, а новые записаны.

По умолчанию Запись утерянных пакетов и Запись успешных подключений имеет значение Нет (по умолчанию). Обратите внимание на тот факт, что если эти опции выключены, то в журнал ничего не будет записываться

Рисунок 6

На вкладке Личный профиль вы можете настроить те же самые параметры брандмауэра, что и на вкладке Профиль домена, но эти параметры будут применимы только тогда, когда компьютер подключен к частной сети, не подключенной к домену. Эти параметры никогда не применяются в тех случаях, когда сервер принадлежит домену, поскольку он не будет перемещаться из сети и в сеть, поэтому он всегда будет подключен к домену, иначе он просто не будет работать.

Рисунок 7

На вкладке Публичный профиль вы настраиваете параметры, которые применяются в тех случаях, когда компьютер подключен к публичной сети. Это никогда не применяется к серверам, поскольку эти параметры используются лишь для компьютеров, подключенных к публичной сети.

Рисунок 8

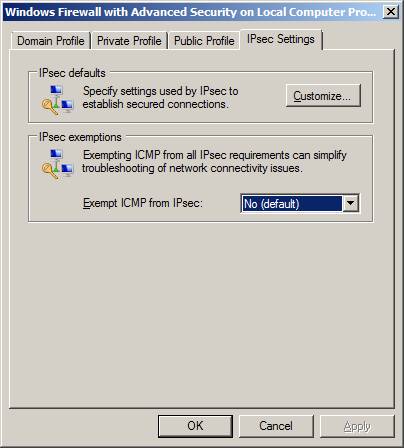

На вкладке Параметры IPsec есть два окна:

Нажмите кнопку Настроить в окне Умолчания IPsec.

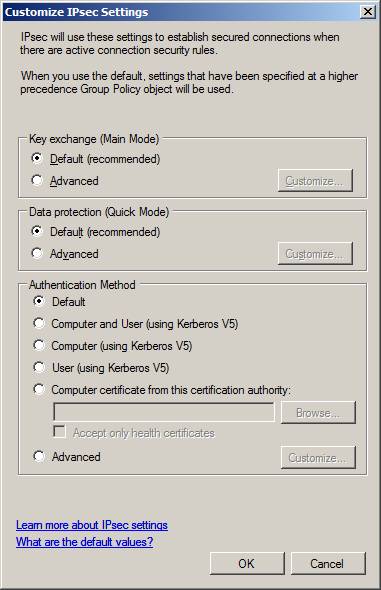

Рисунок 9

В диалоговом окне Настроить параметры IPsec вы можете настроить следующее:

Каждая из этих опций настроена на ряд стандартных значений, которые по мнению Microsoft будут наиболее предпочтительны. Однако каждую из них вы можете настроить на свой вкус. Для опций Обмен ключами и Защита данных вам нужно выбрать опцию Дополнительно. Для опции Метод аутентификации вы можете выбрать другую опцию или воспользоваться опцией Дополнительно чтобы более точно настроить метод аутентификации.

В окне Обмен ключами (Основной режим) выберите опцию Дополнительно и затем нажмите кнопку Изменить.

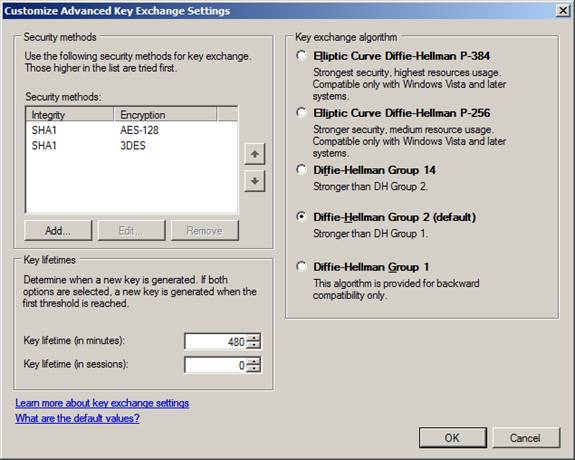

Рисунок 10

Это вызовет диалоговое окно Настроить дополнительные параметры обмена ключами. Стандартные параметры показаны здесь. Как вы видите, AES-128 является предпочтительным методом, используемым для обмена ключами, и если он недоступен на другом конце, значение перейдет обратно на 3DES. На этой странице также можно настроить время, в течение которого ключи действительны. Алгоритм обмена ключами по умолчанию имеет значение Diffie-Hellman Group 2. Group 1 — 768 бит, Group 2 — 1024 бита и Group 14 — 2048 бит.

Обратите внимание на то, что алгоритм Elliptic Curve и Group 14 не будут работать на предыдущих версиях Windows. Они работают только на Windows Vista и Windows Server 2008 машинах.

Нажмите Отменить на странице Изменить дополнительные параметры обмена ключами.

Рисунок 11

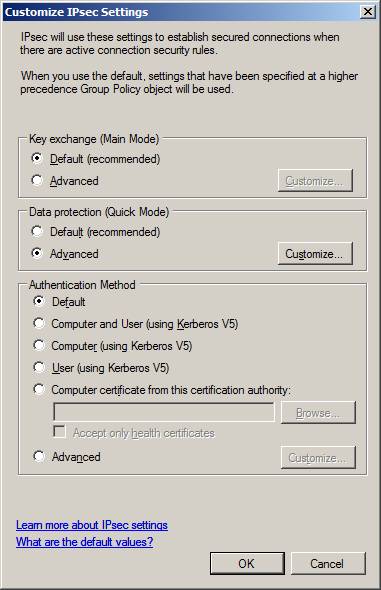

Мы вернемся на страницу Настроить параметры IPsec. В окне Защита данных выберите опцию Дополнительно и нажмите Изменить.

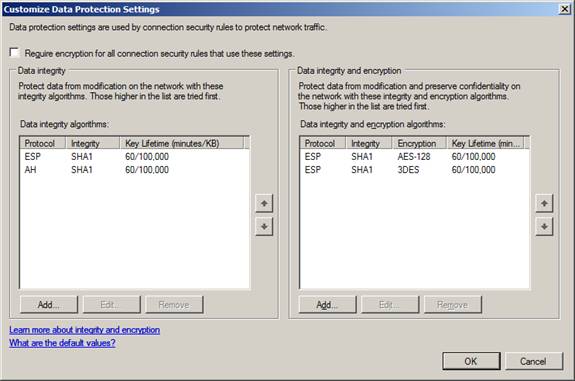

Рисунок 12

На странице Изменить параметры защиты данных вы настраиваете опции целостности данных и их шифрования. По умолчанию ESP используется для целостности данных, а ESP с AES-128 используется для шифрования данных. Обратите внимание на то, что AES-128 не поддерживается в предыдущих версиях Windows, поэтому параметры конфигурации позволяют использовать возврат к тройному DES (3DES).

Рисунок 13

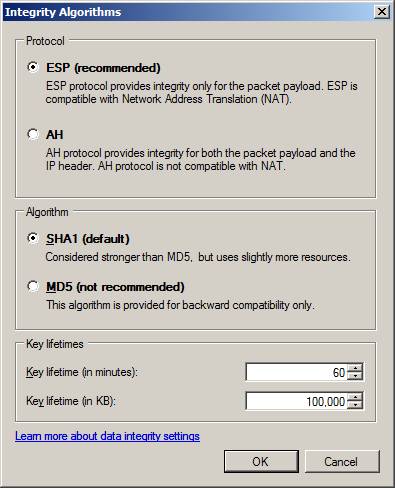

Для любого из протоколов целостности или шифрования вы можете нажать кнопку Изменить после выбора протокола, чтобы посмотреть его параметры. Когда вы дважды нажмете на протокол целостности ESP, вы увидите, что ESP выбран и является рекомендуемым протоколом. Причина, по которой он рекомендован, заключается в том, что ESP может проходить через NAT устройства, когда IPsec NAT передача включена на обоих устройствах. Случайный алгоритм SHA1 используется по умолчанию, поскольку он более надежен, чем MD5.

Рисунок 14

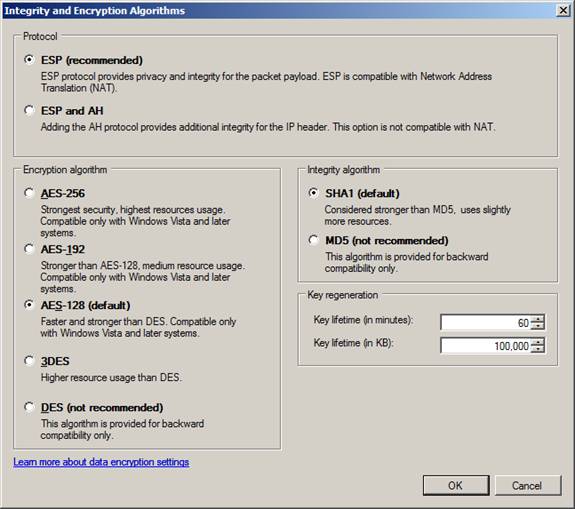

Если вы дважды нажмете по записи шифрования ESP, вы увидите диалоговое окно настройки для этой опции. Здесь вы увидите, что только ESP выбирается по умолчанию из-за неспособности AH проходить через NAT устройства. Однако обратите внимание на то, что если у вас нет устройств NAT на пути между точками, подключенными через IPsec, то вы можете усилить свою безопасность правил подключения, включив AH. Однако, это то, что следует делать в качестве настройки, когда вы создаете правила подключения.

По умолчанию используется AES-128, но как вы видели в окне целостность и шифрование данных, есть возможность возврата к тройному DES, если вам необходимо подключить клиентов и серверов с более ранее версией Windows.

Рисунок 15

Последней опцией, для которой вы можете настроить умолчания, является Метод аутентификации. Чтобы посмотреть доступные методы аутентификации нажмите опцию Дополнительно, а затем нажмите Изменить.

Здесь у вас появится диалоговое окно Настроить дополнительные параметры метода аутентификации. Вы увидите, что по умолчанию можно включить только аутентификацию Computer (Kerberos V5). Здесь это называется Первая аутентификация (First Authentication). У вас также есть возможность включить аутентификацию пользователя (User Authentication) для Второй аутентификации (Second Authentication). Как вы увидите далее, когда мы будем создавать политики безопасности подключения, можно устанавливать аутентификацию для компьютера, для пользователя или и для компьютера, и для пользователя.

Рисунок 17

Рисунок 17В этой статье мы рассмотрели общие настройки параметров брандмауэра Windows Firewall с расширенной безопасностью. Мы рассмотрели параметры брандмауэра по умолчанию для профиля домена и личных и публичных профилей, а затем более подробно посмотрели стандартные параметры, которые можно создавать для политик IPsec. Это параметры по умолчанию. В третьей части этой серии статей мы рассмотрим процесс создания политики безопасности подключений. До встречи!

Источник www.windowsecurity.com

Tags: Exchange, nat, Windows Vista