Защита сетевого доступа (Network Access Protection) является новой технологией, включенной в Windows Server 2008, которая обеспечивает контроль над тем, каким машинам разрешено подключение к другим машинам в вашей сети. Защита сетевого доступа (или NAP) позволяет вам устанавливать политики здоровья системы, которым машина должна соответствовать, прежде чем ей будет разрешен доступ к сети. Если машины отвечают требованиям политики сетевого доступа, то им разрешается доступ к сети. Если нет, то машине может быть отказано в подключении к любой другой машине в сети, или можно настроить политики, которые будут позволять подключение к серверу исправления, позволяющему машине исправить все несоответствия и попытаться подключиться к сети снова, когда процесс исправления был успешно осуществлен.

Существует множество способов внедрения политики NAP. Самым простым способом будет использование NAP DHCP внедрения. К сожалению, это будет и наименее безопасный способ, поскольку пользователь может вручную настроить IP адрес на машине и обойти NAP DHCP политику. Самым безопасным способом внедрения NAP политики является IPsec. При использовании IPsec NAP внедрения, когда машина соответствует политике NAP, ей выдается сертификат здоровья, позволяющий создавать безопасное IPsec подключение к другим машинам, работающим в «виртуальной» сети NAP. К сожалению, внедрение NAP с помощью IPsec является самой сложной конфигурацией.

NAP сама по себе является крайне сложной технологией с сотнями «подвижных частей». Если вы неправильно настроите любую из этих подвижных частей, установка даст сбой и потребуется достаточно много времени и усилий на то, чтобы понять, что не так. Используя внедрение политики NAP с помощью IPsec, вы обнаружите, что здесь еще больше «подвижных частей» и что диагностика и исправление проблем еще более сложное. Здесь также наблюдается сильная зависимость от групповых политик, что, опять же, добавляет сложности решению, так как часто нужно исправлять проблемы с групповой политикой при работе с установкой NAP.

Итак, учитывая все вышесказанное о сложности и бесчисленном количестве «подвижных частей», может показаться, что я пытаюсь разубедить вас использовать внедрение политики NAP с помощью IPsec. Нет! Это не так. Я просто хочу, чтобы вы знали, что это сложная настройка и конфигурация, и вы должны быть терпеливыми во время установки и тестирования. Чем больше времени вы потратите на тестирование и понимание того, как работает решение, тем больше у вас шансов на успешность установки.

Внедрение NAP политики с IPsec представляет собой очень мощный способ установки решения NAP. По сути, вы получаете два решения в одном: во-первых, вы получаете контроль сетевого доступа NAP, позволяющий вам блокировать нездоровые машины от подключения к вашей сети, а во-вторых, вы используете мощь изоляции домена IPsec, которая не позволяет машинам, не отвечающим нужным требованиям, подключаться к вашей сети. NAP с IPsec изоляцией домена позволяет вам создавать ‘виртуальную сеть’ в рамках вашей физической сети. Машины в «виртуальной сети» IPsec могут находиться в одном и том же сетевом сегменте или в сегменте VLAN, но виртуально отделяться друг от друга посредством IPsec. Машины, не имеющие сертификатов здоровья IPsec Health Certificates, не смогут взаимодействовать со здоровыми машинами в сети.

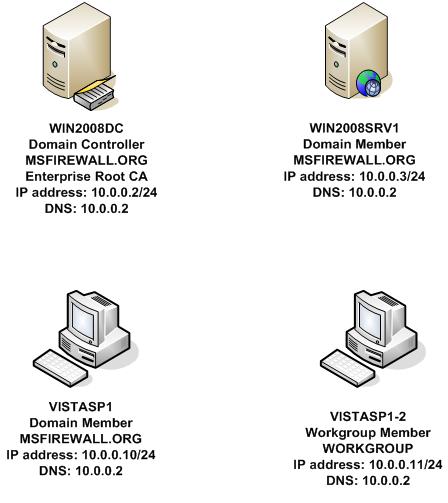

В этой статье я от начала до конца проведу вас через процесс сборки решения NAP с помощью IPsec. Изначальная среда очень проста, как видно из рисунка ниже.

Рисунок 1

Машины, используемые в этой примерной сети, будут следующими:

WIN2008DC

Эта машина Windows Server 2008 Enterprise является контроллером домена в домене msfirewall.org. Еще одной серверной ролью, установленной на этом компьютере, будет роль центра сертификации (Certificate Authority). Я сделал эту машину производственным корневым центром сертификации (Enterprise Root CA). Если вы хотите создать такую же конфигурацию, сначала нужно сделать машину контроллером домена, а после этого установить роль CA и выбрать опцию корневого центра сертификации Root CA. Если вы хотите скопировать конфигурацию моего производственного CA, назовите CA msfirewall-WIN2008DC-CA.

WIN2008SRV1

Эта Windows Server 2008 Enterprise машина является сервером-членом в домене msfirewall.org. На этой машине не установлено других ролей сервера. Мы установим на нее роль NPS сервера и сделаем ее подчиненным CA позже, но если вы хотите построить такую среду, просто установите Windows Server 2008 на машину и следуйте инструкциям по мере их появления в этом цикле статей.

VISTASP1

Это машина Vista с установленным пакетом обновления SP 1. Машина является членом домена msfirewall.org. Я использовал установку Vista по умолчанию, а затем установил SP1. Если у вас есть возможность интегрированной установки SP1, это тоже отлично подойдет.

VISTASP1-2

Это машина Vista, на которой также установлен SP1, как и на VISTASP1. Эта машина входит в состав рабочей группы под названием WORKGROUP. Мы присоединим эту машину к домену позже, когда будем тестировать политики NAP и IPsec.

Основные шаги, которые мы будем выполнять в этом цикле статей, включают следующее:

В этой статье я хочу вам показать с большим количеством снимков, как настраивать решение и доказать, что оно на самом деле работает. При написании этой статьи я опирался на плечи гигантов администрирования и хочу поблагодарить Джефа Сигмана из компании Microsoft за фантастическую работу, которую он проделал для того, чтобы сделать NAP доступной и понятной широкой общественности. Эта статья представляет собой пошаговое руководство, которое он создал по настройке политики NAP с IPsec в тестовой среде. Я надеюсь, что после того, как вы увидите, как работает конфигурация, с уймой снимков, вы заинтересуетесь решением внедрения NAP с IPsec и захотите протестировать его в собственной тестовой среде.

В этом разделе мы выполним следующие шаги:

Все необходимое для каждого шага перечислено в начале каждого раздела.

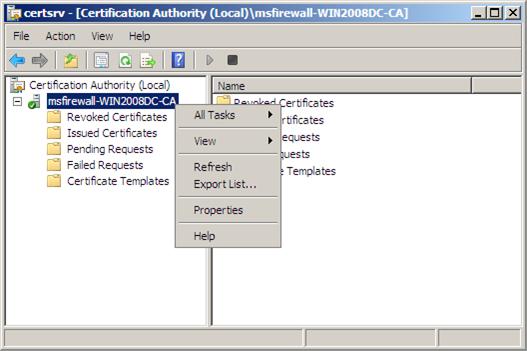

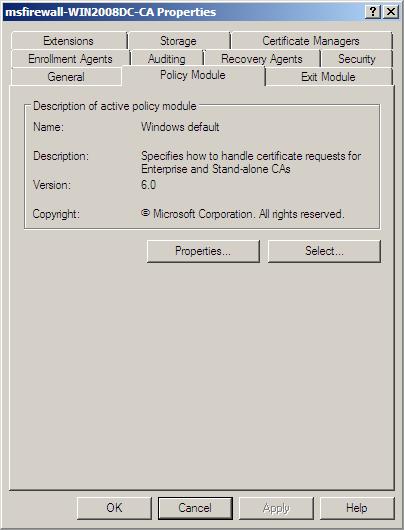

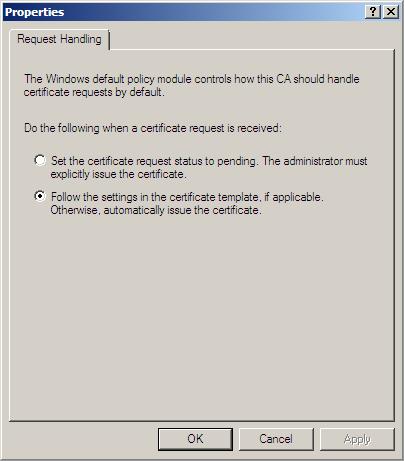

Убедитесь, что запрос сертификата не требует одобрения администратора. Выполните следующие шаги на контроллере домена, WIN2008DC:

Рисунок 2

Рисунок 3

Рисунок 4

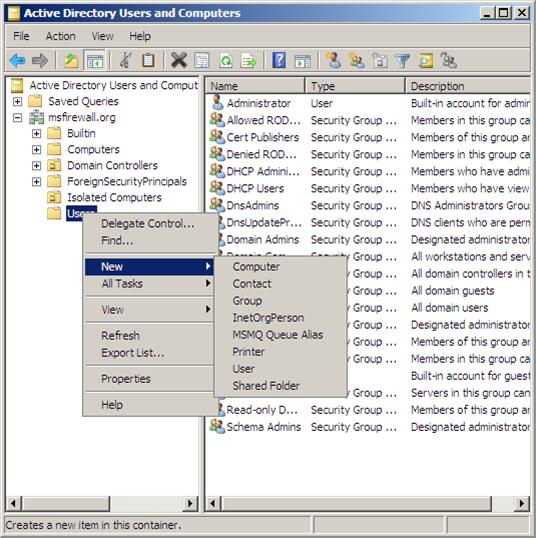

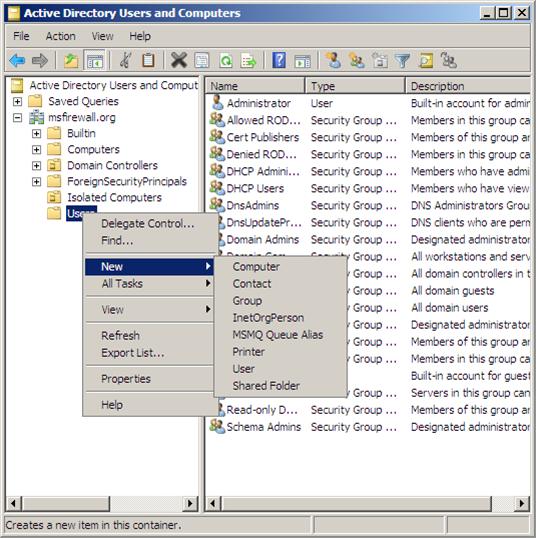

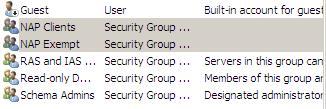

Далее нужно создать группу для использования с фильтрацией безопасности групповой политики. Мы создадим объект групповой политики, который будет применен к машинам, для которых применима политика NAP, а затем настроим GPO на использование только членами данной группы. В этом случае нам не нужно создавать OU для клиентов NAP. Все, что нужно – это добавить NAP клиентов в группу безопасности. VISTASP1 и VISTASP1-2 будут добавлены в эту группу после того, как будут присоединены к домену.

Выполните следующие шаги на WIN2008DC:

Рисунок 5

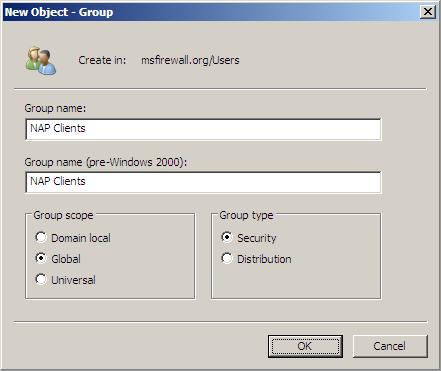

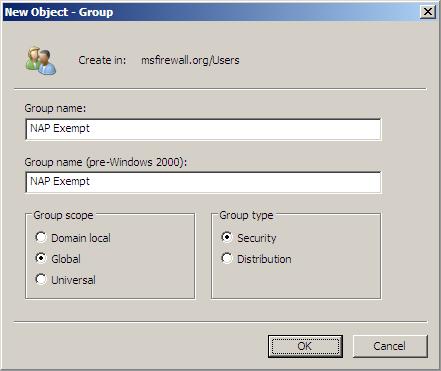

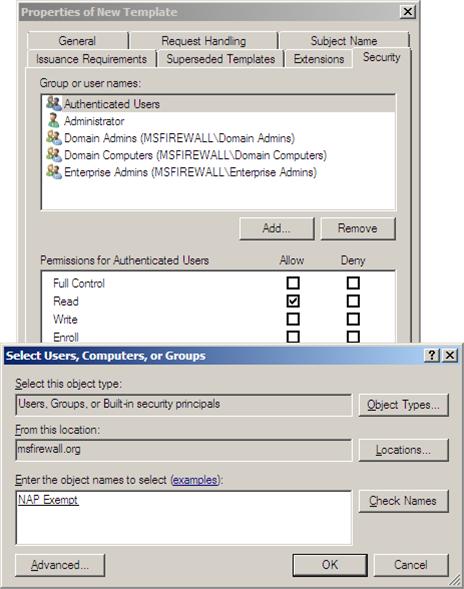

В вашей сети будут машины, которым нужно будет взаимодействовать с членами безопасной сети, но которые не должны отвечать требованиям безопасности NAP. Это, как правило, машины сетевой инфраструктуры, такие как контроллеры домена, DHCP серверы и прочие компьютеры, которым нужно взаимодействовать с машинами защищенной сети.

В нашей примерной сети WIN2008SRV1 должен иметь возможность подключаться к членам защищенной сети, чтобы выдавать им сертификаты здоровья, которые будут использоваться для создания защищенных IPsec взаимодействий между членами безопасной сети. Итак, мы поместим эту машину в собственную группу, а затем настроим сертификат здоровья, который будет автоматически устанавливаться на эту машину. Сертификат здоровья будет устанавливаться на эту машину с помощью автоматической регистрации, поэтому машине, издающей сертификаты здоровья, не нужно будет проходить политику NAP, прежде чем получать сертификат.

Выполните следующие шаги на WIN2008DC:

Рисунок 7

Рисунок 8

Рисунок 9

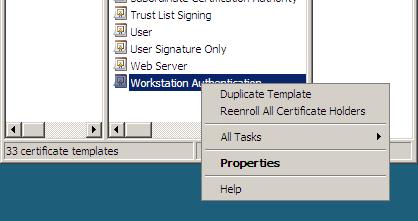

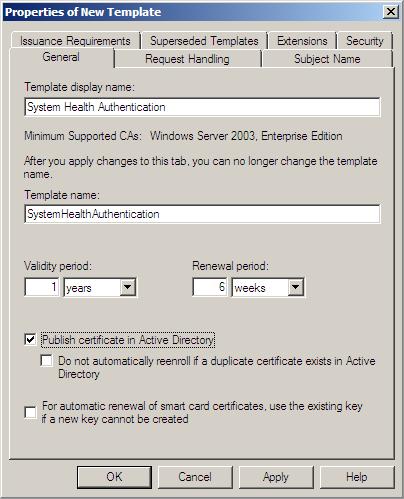

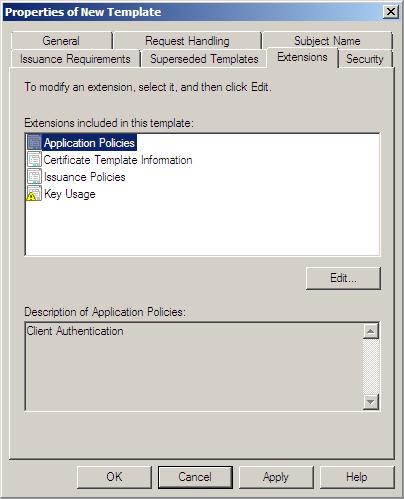

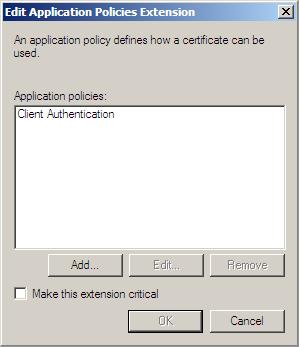

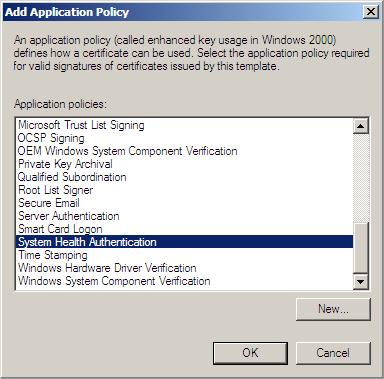

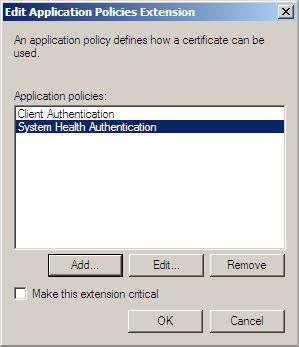

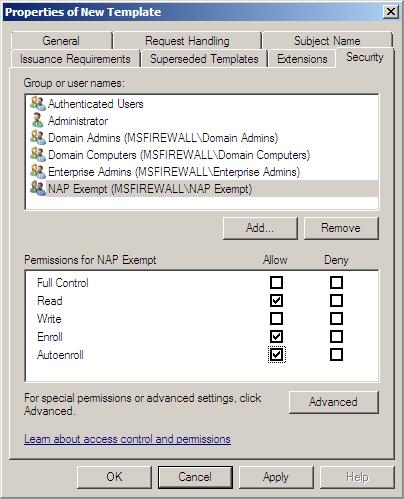

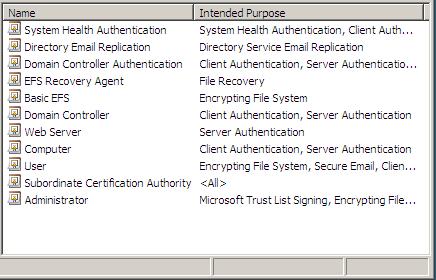

Шаблон сертификата должен быть создан для компьютеров, которым дано освобождение от проверок здоровья NAP. Этот шаблон сертификата будет настроен с двумя политиками применения: аутентификация клиента и аутентификация здоровья системы. Этот шаблон сертификата будет настроен с System Health Authentication OID с тем, чтобы ее можно было использовать для взаимодействия с соответствующими NAP политике компьютерами в защищенной сети.

После создания шаблона сертификата мы опубликуем этот шаблон, чтобы он был доступен в Active Directory для машин, которые являются членами группы NAP исключений. После публикации шаблона сертификата в Active Directory мы настроим групповую политику так, чтобы сертификат автоматически присваивался членам группы NAP исключений с помощью автоматической регистрации (Autoenrollment).

Выполните следующие шаги на WIN2008DC:

Рисунок 10

Рисунок 11

Рисунок 12

Рисунок 13

Рисунок 14

Рисунок 15

Рисунок 16

Рисунок 17

Рисунок 18

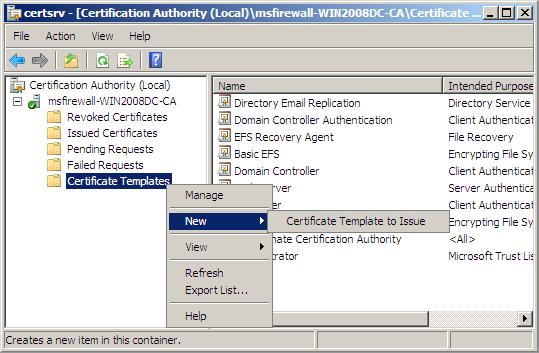

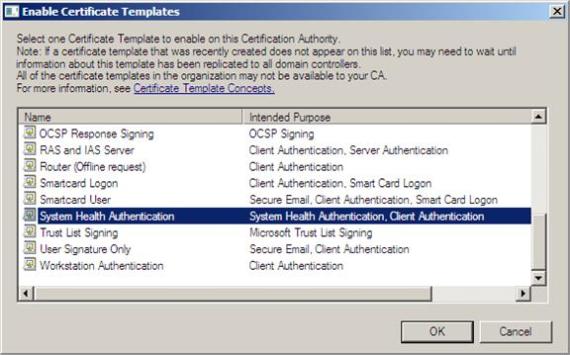

Выполните следующие шаги, чтобы сделать новый шаблон сертификата доступным в групповой политике Active Directory. После того, как мы это сделаем, мы сможем сделать этот сертификат доступным для членов группы NAP исключений через автоматическую регистрацию.

Выполните следующие шаги на WIN2008DC:

Рисунок 19

Рисунок 20

Рисунок 21

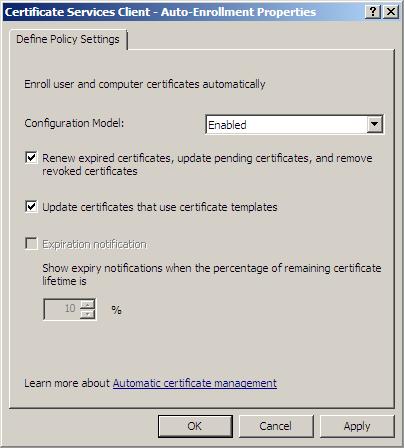

Теперь, когда мы опубликовали шаблон сертификата, мы можем сделать его доступным для машин домена, которые принадлежат к группе NAP исключений. Мы делаем это с помощью автоматической регистрации.

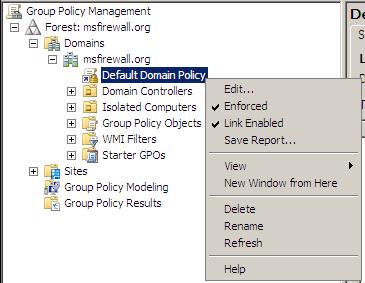

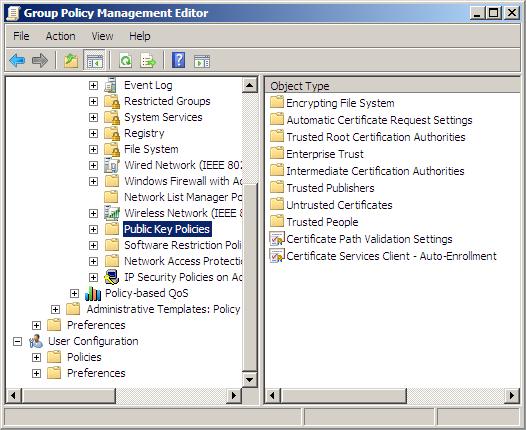

Выполните следующие шаги на WIN2008DC, чтобы включить автоматическую регистрацию этого сертификата:

Рисунок 23

Рисунок 24

В этой первой части цикла статей о создании решения NAP с помощью внедрения IPsec мы рассмотрели конфигурационные требования для компьютера с ролью контроллера домена. Сюда вошло подтверждение конфигурации производственного корневого центра сертификации, создание групп безопасности NAP клиентов и NAP исключений, создание и настройка шаблона сертификата для компьютеров группы NAP исключений, мы также сделали шаблон сертификата доступным для публикации через групповую политику и распределили сертификаты здоровья NAP exemption с помощью автоматической регистрации в групповой политике. В следующей части цикла статей мы установим сервер сетевой политики (Network Policy Server) и центры регистрации здоровья, а также создадим NAP политику. До встречи!

Источник www.windowsecurity.com