В первой части этой серии статей о настройке политики внедрения DHCP NAP мы рассмотрели основы работы NAP и установили службы DHCP и NPS на сервере политики NAP. В этой второй части мы рассмотрим, как использовать мастера политики NAP для автоматического создания политики сети, здоровья и подключения, которые будут использоваться для управления доступом к сети.

Теперь мы можем приступить к интересной части ‘ к созданию политики внедрения NAP DHCP. После запуска мастера, он создаст следующие политики:

Мы подробнее рассмотрим каждую из этих политик, после того как закончим работу с мастером.

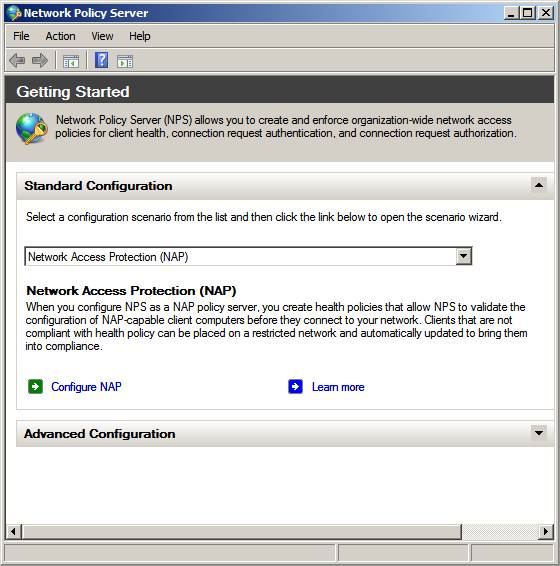

Откройте консоль Сервер сетевой политики из меню Администрирование. Там в средней панели консоли вы увидите страницу Getting Started. В разделе Стандартная конфигурация выберите опцию Защита сетевого доступа — NAP в строке Выберите вариант конфигурации из списка и затем нажмите по ссылке снизу, чтобы открыть мастера этого варианта.

Теперь нажмите по ссылке Настроить NAP.

Рисунок 1

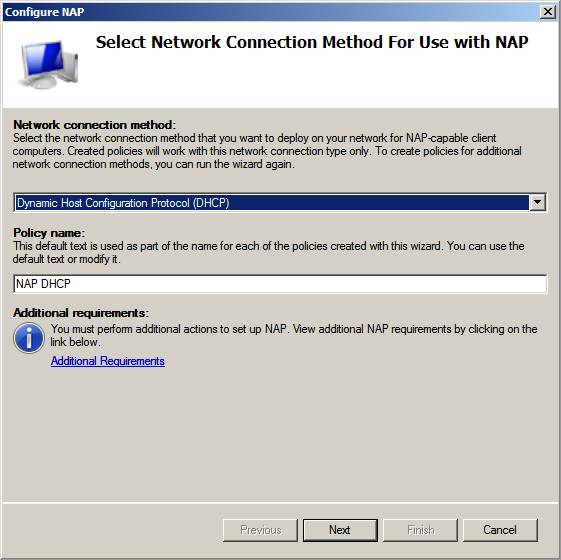

На странице Выбор метода сетевого подключения для использования с NAP в разделе Метод сетевого подключения выберите опцию Dynamic Host Configuration Protocol (DHCP) из списка. Помните, когда мы используем NAP, нам необходимо выбрать принудительный метод, а именно это мы здесь и делаем. Сервер DHCP становится ‘сервером сетевого доступа’ в этом сценарии и именно DHCP сервер отвечает за уровень сетевого доступа, который может иметь NAP клиент.

Текстовое окно Имя политики будет автоматически заполнено с NAP DHCP в качестве имени, которое будет присвоено нескольким политикам, созданным мастером. Мы рассмотрим это позже, когда закончим с NAP мастером.

Нажмите Далее.

Рисунок 2

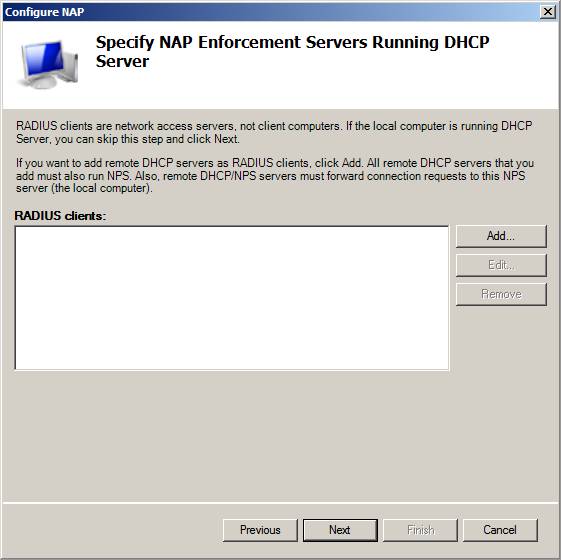

На странице Укажите сервер внедрения NAP, использующий DHCP сервер вы можете включить IP адрес DHCP сервера, который будет работать в качестве сервера сетевого доступа. Вы используете эту опцию, когда DHCP сервер и NPS сервер, размещающие NAP политики, располагаются не на одном и том же сервере.

Если вы хотите добавить удаленные серверы внедрения DHCP NAP, их необходимо настроить в качестве RADIUS клиентов, что означает, что вы должны настроить эти машины также в качестве NPS серверов. Разница заключается в том, что эти NPS серверы не содержат параметры NAP политики. Они просто предоставляют RADIUS запросы серверу NPS, на котором расположены параметры политики NAP. Я рекомендую такую конфигурацию в больших производственных средах, где DHCP сервер и NAP серверы будут относительно заняты. К тому же, у вас, скорее всего, будет несколько DHCP серверов на вашем предприятии, и вам нужно будет иметь возможность взаимодействовать с вашим сервером(ами) NAP политики.

В это примере мы располагаем DHCP и NPS серверы на одной машине, поэтому не будем добавлять никаких удаленных DHCP серверов в список. Нажмите Далее.

Рисунок 3

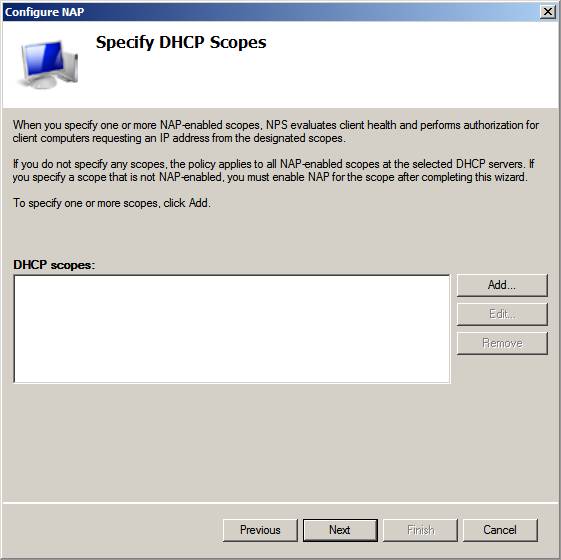

У вас есть возможность включить NAP для отдельных областей действия, когда вы используете DHCP внедрение. Если вы не хотите применять политику внедрения NAP ко всем сферам действия DHCP, вы можете ввести сферы действия, для которых хотите применять NAP политику на странице Укажите сферы действия DHCP. В нашем примере мы хотим включить политику NAP для всех сфер действия, поэтому не будем вводить никаких определенных областей действия на этой странице. Нажмите Далее.

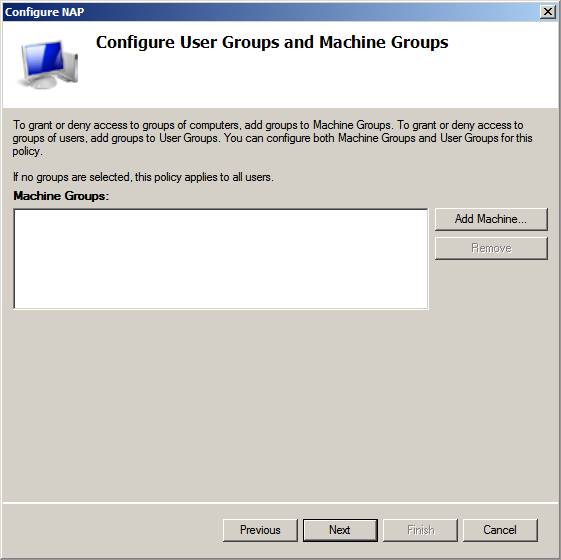

Рисунок 4

Вы также можете позволить или запретить доступ для определенных групп пользователей или компьютеров в вашей политике NAP. В данном примере мы будем применять политику ко всем машинам и пользователям. Нажмите Далее.

Рисунок 5

Всем компьютерам нужен доступ к определенным серверам в сети. Сюда входят серверы инфраструктуры, такие как Active Directory, DNS, DHCP и WINS серверы. Всем машинам нужен доступ к серверам исправления (remediation servers), представляющим собой машины, к которым несовместимые машины могут получить доступ для обретения совместимости.

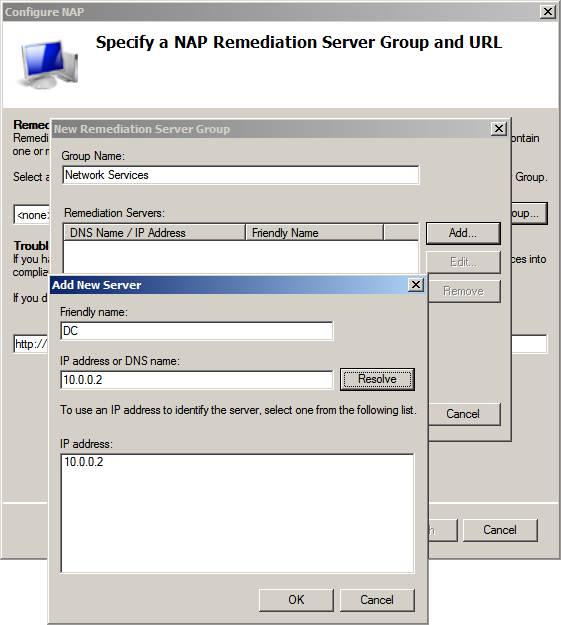

На странице Укажите группу NAP серверов исправления и URL нажмите кнопку Группа, чтобы открыть диалоговое окно Новая группа серверов исправления. В диалоговом окне Новая группа серверов исправления введите имя группы в текстовом поле Имя группы. В этом примере мы назвали группу Network Services.

Нажмите кнопку Добавить в диалоговом окне Новая группа серверов исправления. Это вызовет диалоговое окно Добавить новый сервер где вы можете выбирать серверы, которые будут входить в группу серверов исправления. В диалоговом окне Добавить новый сервер введите имя сервера в текстовом поле Дружественное имя. В этом примере мы ввели имя контроллера домена, поэтому в текстовом поле у нас записано DC. IP адрес контролера домена будет 10.0.0.2, поэтому мы записываем его в текстовое поле IP адрес или DNS имя. Если вы знаете имя DNS сервера, вы можете ввести его в текстовое поле и затем нажать кнопку Разрешить.

Нажмите OK в диалоговом окне Добавить новый сервер.

Рисунок 6

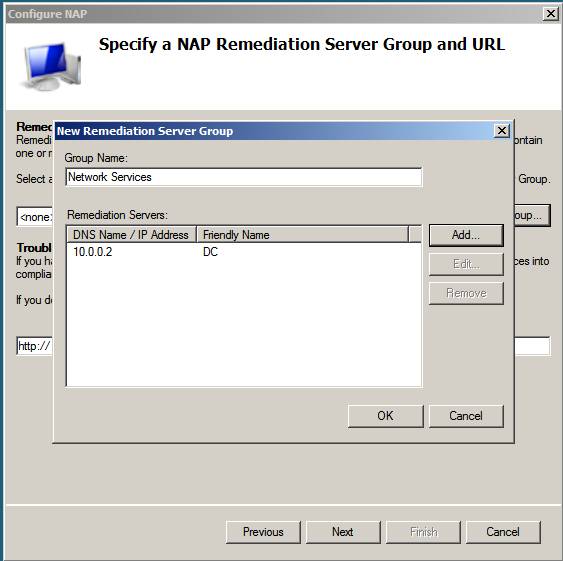

Теперь вы видите название группы серверов исправления и IP адрес сервера, который вы добавили в группу. Помните, целью этой группы является удаление ее из ограничений политики NAP. Контроллер домена в этом примере является машиной, к которой все члены домена должны иметь возможность подключаться, чтобы осуществлять вход. Если вы не позволите своим NAP клиентам, соответствующим или нет, подключаться к контроллеру домена, они не смогут входить в сеть для попытки стать соответствующими после входа.

Нажмите OK в диалоговом окне Новая группа серверов исправления.

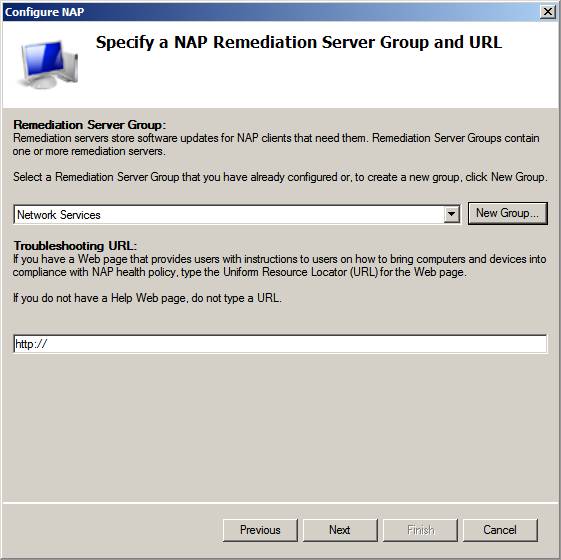

Рисунок 7

Нажмите Далее на странице Укажите группу серверов исправления NAP и URL. Обратите внимание, что у нас есть возможность ввести URL диагностирования на этой странице. В этом примере мы не будем его использовать, но его нужно включать, если вы хотите отправлять своих пользователей на веб страницу, на которой будет показано, как делать свою машину совместимой, если она перестала таковой являться или неспособна к автоисправлению.

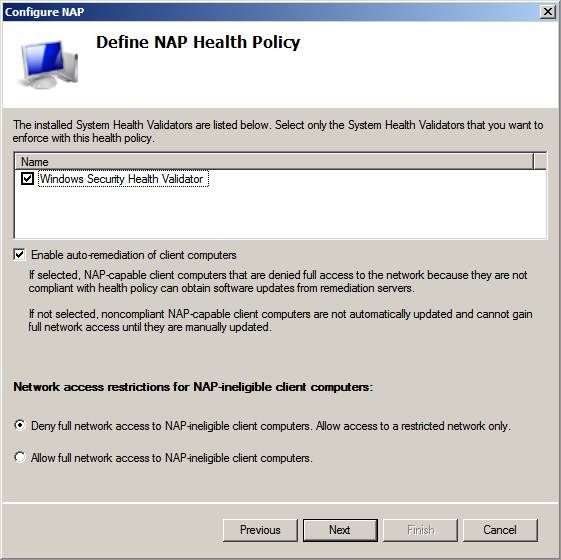

Рисунок 8

На странице Определите политику здоровья NAP у вас есть возможность выбрать, какие контрольные устройства здоровья системы (System Health Validators) вы хотите использовать для определения политики здоровья. По умолчанию в Windows Server 2008 включено только одно контрольное устройство здоровья системы, и это Windows Security Health Validator. Сторонние производители дают возможность использовать их контрольные устройства здоровья системы, которые можно устанавливать на сервер политики NAP. Однако я не знаю ни об одном из них на данный момент.

Убедитесь, что стоит флажок в строке Windows Security Health Validator. Также отметьте опцию Включить автоисправление клиентских компьютеров. Эта опция позволяет компонентам NAP клиентов пытаться исправить проблему самостоятельно, если это возможно. Например, если брандмауэр Windows отключен, NAP агент попытается включить его самостоятельно.

На странице Ограничения сетевого доступа для не поддерживающих NAP клиентских компьютеров вы определяете, что хотите сделать с машинами, которые не поддерживают NAP. У вас есть две опции:

Первая опция является более безопасной, а вторая – более либеральной. Ваш выбор зависит от ваших целей использования NAP. Возможно, вы захотите разрешить полный сетевой доступ всем NAP-несовместимым клиентским компьютерам на время установки NAP, а после завершения этого процесса вы поворачиваете переключатель и принуждаете все машины быть NAP совместимыми.

Нажмите Далее на странице Определите NAP политику здоровья.

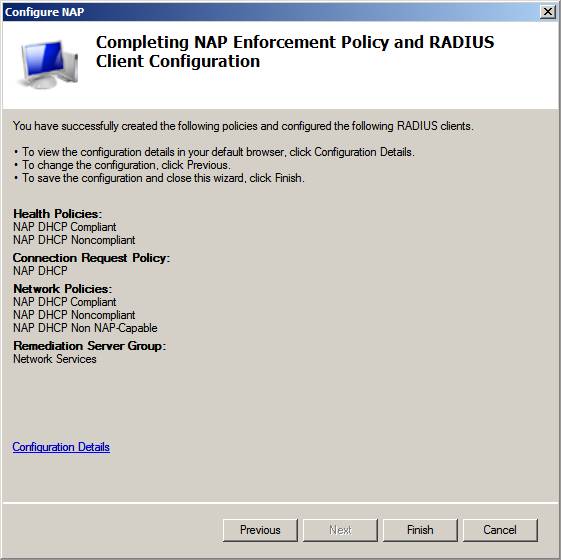

Рисунок 9

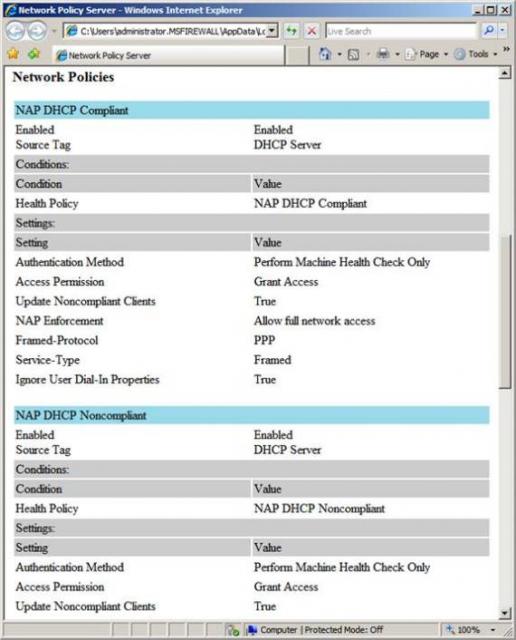

На странице Завершение настройки политики внедрения NAP и клиентов RADIUS вы видите Политики здоровья, Политики запроса подключения, Сетевые политики и Группу серверов исправления, которые будут созданы мастером. Мы рассмотрим более подробно каждый элемент чуть позже.

Рисунок 10

Обратите внимание, что здесь есть ссылка Подробности конфигурации. Когда вы нажимаете на эту ссылку, у вас открывается веб страница с подробностями о каждой политике, которая будет создана мастером.

Рисунок 11

В этой второй части нашей серии статей о внедрении DHCP для NAP клиентов мы рассмотрели мастера создания политики NAP, а также рассмотрели каждую опцию, представленную в мастере. Мы увидели, что мастер политики NAP делает процесс создания всесторонней политики NAP довольно простым, поскольку он создает несколько политик здоровья, сети и подключения, которые управляют тем, какие машины могут принимать участие в сети. В следующей части этой серии мы рассмотрим каждое из этих правил более подробно и выясним, какими функциями и возможностями обладает каждое из них. Увидимся!

Источник www.windowsecurity.com

Tags: dns