В течение 2007 года, спамеры повсеместно продемонстрировали свою приспосабливаемость к тем усилиям, которые прилагают разработчики продукции антиспама, чтобы их клиенты наслаждались свободной от спама почтой. К каким стратегиям прибегают спамеры, чтобы этого достичь? Какую тактику используют для получения максимально возможного количества почтовых адресов, проверки их достоверности, и обеспечения того, что их рассылки достигнут максимально возможного количества целей в кратчайшие сроки, и при этом кампанию не возможно будет пресечь?

В этой статье я собираюсь оценить несколько недавних спамерских кампаний, чтобы продемонстрировать ключевые концепции, используемые спамерами, а также дать несколько кратких стратегических советов по подрыву спамерской деятельности и ее текущей модели.

К тому моменту, когда я закончу писать первое предложение этой статьи, сотни тысяч спамерских писем достигнут огромного количества почтовых ящиков. Почему же, в конечном счете, спам столь успешен? Правда заключается в том, что это не так, и самое интересное здесь то, что ему не нужно быть успешным, чтобы спамеры прекратили свою деятельность, поскольку их модель бизнеса прямого маркетинга изменена, они просто не заинтересованы в том, чтобы признавать это. Как такое возможно? Довольно просто, в то время как одни участники рынка заняты сбором почтовых адресов с целью их последующей продажи, другие создают эффективные системы, используемые для рассылки спама, и их инвестиции в отправку нескольких миллионов сообщений преодолеют точку безубыточности, даже если всего несколько человек приобретут что-либо на самом деле.

Некоторые недавние случаи, связанные со спамом, отлично показывают, что на самом деле означает получение тактических преимуществ ведения боя. Когда разработчикам антиспама наконец-то удалось изобрести способ обнаружения спамерских сообщений, основанных на образах, спамеры просто начали использовать вкладыши к письмам в формате PDF, и даже более революционные инновации, спамерские сообщения MP3 pump-and-dump. Как утверждает широко известный производитель антиспама, только в октябре, во всемирной сети циркулировало приблизительно 15 миллионов MP3 аудио файлов. Какой следующий прием будет использоваться спамерами, если следовать логике? Это видео спам, когда единственный способ сбыта, который может быть эффективным, будет заключаться в создании видео файлов. Более того, цикл спамерской кампании (vulnerability-to-exploit-to-mass mailing – поврежденные файлы, используемые в почтовых рассылках в массовом порядке) не просто становится короче, а является еще одним показателем объединения спамеров, фишеров и авторов вредоносного ПО, которые становятся более организованными. Среди недавних примеров консолидации можно назвать зараженные PDF файлы, которые в настоящее время рассылаются спамерами в массовом порядке, направляя свою зараженную полезную нагрузку в сторону широко известного провайдера вредоносного ПО – RBN.

Тактика сильно отличается от стратегии и представляет собой фазу исполнения стратегии, тот концепт, о котором спамеры знают уже на протяжении определенного времени. Давайте обсудим некоторые виды тактики, популярные среди спамеров, чтобы потом рассмотреть приемы, которые они используют.

Службы перенаправления/страницы порталов

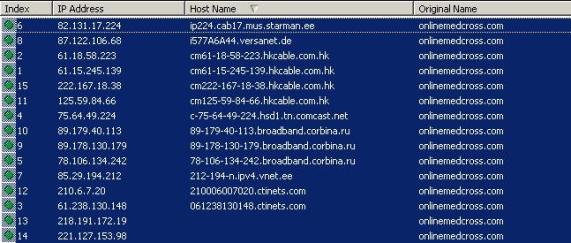

Службы перенаправления и страницы порталов используют достижения визуальной социотехники, посредством которых спамеры создают доверительные отношения с потенциальными потребителями, и, тем самым, повышают свои шансы преодоления фильтров антиспама, используемых в определенных местах. В большинстве случаев, регистрируются учетные записи таких провайдеров свободного веб пространства как Geocities, и две линии кода javascript обновляют учетную запись, таким образом, направляя пользователя в домен спама. Давайте посмотрим это на примере. Например, все следующие страницы Geocities в настоящий момент отвечают и работают в качестве служб перенаправления на некоторые недавно созданные домены спама, такие как onlinemedcross.com; rxlovecaptain.com и pharmacysitetown.com.

Как спамерам удается регистрировать учетные записи в свободном веб пространстве провайдеров столь эффективно, учитывая что там используются CAPTCHA (Полностью автоматизированный открытый тест Тьюринга по распознаванию людей и машин), для предотвращения таких автоматических регистраций? Это делается либо посредством процесса взлома CAPTCHA, либо его полного аутсорсинга, как вы увидите далее в этой статье.

Стремительное тактическое ведение войны

ASCII, TXT, XLS, FDF, RTF, PDF, образы, а теперь и MP3 спам, все это является отличными примерами стремительного тактического ведения войны, с целью постоянных изменений способов рассылок для того, чтобы подорвать ответные действия антиспамеров, и усложнить процесс фильтрации этих важных для бизнеса приемов: файлов-вкладышей.

Проверка/подтверждение доставки

Из сотни тысяч отправленных спамерских сообщений лишь небольшой процент будет успешно доставлен, и это не потому что большинство сообщений будет отфильтровано как спам, а потому что множество писем будет заражено спамом, то есть намеренно направлено на поддельные и несуществующие почтовые адреса. Поэтому спамеры стали интересоваться применением различных способов подтверждения доставки, и даже проверкой того, что почтовые ящики, на которые оправляется спам, настоящие. Это делается либо с помощью таких программ, как High Speed Verifier, либо с помощью проверки существования почтового ящика адресата вручную, попросив его или ее (адресата) “отказаться от подписки”. Считая, что они отказались от подписки, конечные пользователи на самом деле подтвердили, что их почтовые ящики настоящие, несмотря на поддельные письма:

«Ваш запрос на отказ от подписки для почтового адреса ‘example@example.com’ был успешно принят. Пожалуйста, подождите 24-48 часов, пока ваш почтовый адрес будет окончательно удален из системы.»

Второй самый распространенный тип тактики, используемый спамерами для подтверждения подлинности адресата и уведомления о доставке, это оснащение удаленно загружаемых образов уникальным ID для каждого отдельного адреса email, и, тем самым, злоупотребление стандартными функциями загрузки удаленных образов в самых популярных почтовых приложениях и веб сервисах.

Стратегии представляют собой долгосрочные цели, которых спамеры собираются достичь в течение определенного промежутка времени, тогда как типы тактики, описанные выше, как правило, пользуются всем вниманием СМИ. Этот раздел написан для того, чтобы помочь вам понять общую картину.

Объединение

Поскольку мы уже обсуждали текущий процесс консолидации спамеров, фишеров и авторов вредоносного ПО, стоит также обсудить, почему это происходит и то, как начали все эти участники рынка полагаться друг на друга с целью повышения своей эффективности. Перспектива быть самодостаточным, кажется, не применима в ситуации, когда речь идет о точке зрения спамеров. Спамеры совершенствуются в сборе и добыче email адресов, отправке и успешной доставке сообщений, фишеры являются мастерами социотехники, в то время как с другой стороны, авторы вредоносного ПО и мастера создания botnet обеспечивают инфраструктуру для быстро распространяемого спама и мошенников в форме зараженных хостов. Мы наблюдаем процесс консолидации на протяжении вот уже длительного времени, и некоторые из недавних событий являются отличным примером развития этой подпольной экосистемы. Возьмите, к примеру, случаи, когда спам приходит с вписанными ключами самописцами, когда фишинговые почтовые сообщения содержат вредоносный код, и довольно ироничный пример, когда зараженные хосты внутри Pfizer рассылают сообщения с рекламой виагры.

Аутсорсинг

Аутсорсинг все еще является модным словом, и ценовая эффективность и легко преодолимые барьеры, которые ему сопутствуют, очень сильно влияют на склад ума спамеров. Недавно выпущенная служба управляемых спамерских устройств может быть использована в качестве отличного примера того, как спамеры используют аутсорсинг для удовлетворения всех своих нужд посредством прочих провайдеров сервисов. По сути, служба заботится об обеспечении зараженными ботами, шаблонами спамерских email-ов и сайтов, а также инфраструктуры быстрых потоков (fast-flux), чтобы увеличить жизненный цикл спамерской кампании и максимально снизить возможность ее отследить. Возьмем, к примеру, URL службы перенаправления, которые я приводил в начале статьи, onlinemedcross. Сейчас они работают в довольно сдержанном режиме (сдержанный в смысле медленно обновляемый) по сравнению с Storm Worm’s fast-flux доменами.

Рисунок 1

Модели, основанные на объединении – пусть другие за вас рассылают спам

Модели, основанные на объединении, — это сравнительно новое направление в мире спама. Спамеры полагаются на тот факт, что если третьим лицам дать необходимый стимул, они будут заинтересованы в поисках собственных способов рассылки сообщений большому количеству человек, и даже выйдут за рамки электронной почты и начнут использовать службы мгновенных сообщений.

В идеальном мире не существует компьютеров, зараженных вредоносным ПО, поэтому спамерам придется искать неправильно настроенные SMTP серверы и использовать их, из-за отсутствия прочих ресурсов. Однако на момент сейчас, спамеры совершенствуются в тактическом ведении войны, и среди лучших рекомендаций, которые антиспамеры могут дать в долгосрочной перспективе, это быть более изобретательным в области фильтрации спама, исходящего из сетей организаций, по сравнению с ныне существующей моделью фильтрации входящего спама.

Общая картина, конечно, выглядит не очень благоприятно, и, на мой взгляд, борьба со спамерами на международном уровне ведется неправильно. Дело касается как действующего законодательства, так и отношения к саморегуляции со стороны провайдеров Интернет сервиса (ISP) и стран, несущих ответственность за рассылку всего того спама, который вы получаете. Ныне действующая модель законодательства возлагает всю ответственность на того человека, который рассылает спам, а это очень интересно, если учесть, что спам рассылается с зараженных хостов от имени третьих лиц, которых практически невозможно отследить. И даже если их удается отследить, один спамер будет тут же заменен другим благодаря такой модели борьбы со спамом.

Мы все знаем, что в каждой стране есть десятка самых агрессивных спамерских ISP, несмотря на то, что сами эти ISP предоставляют антисамерские услуги, которые в особых случаях могут отфильтровывать входящий спам с зараженных хостов в их собственной сети. Бороться со входящим или с исходящим спамом? Это зависит от того, насколько прагматично будет ваше решение данной проблемы по большому счету, и ваши возможности влиять на законодателей.

Источник www.windowsecurity.com

Tags: mac