В предыдущей статье данного цикла я показывал вам, как создавать аутентификационные политики как для совместимых компьютеров, так и для несовместимых. В этой статье мы завершим процедуру настройки сервера. Первым шагом в этом направлении будет создание сетевой политики, применимой к любой машине, проходящей аутентификацию через VPN сервер.

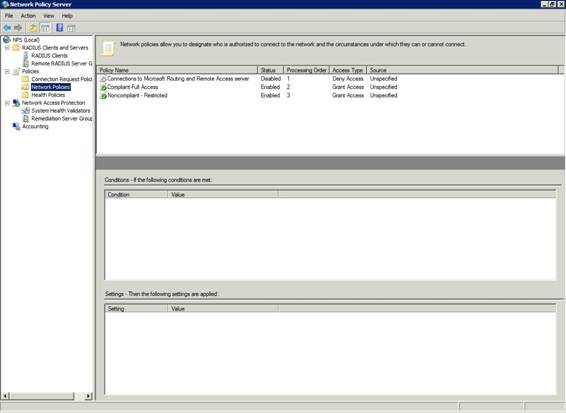

Начинаем процесс открытием консоли Network Policy Server и переходом по дереву к NPS (Local) | Policies | Network Policies. В этот момент в панели details должны отображаться любые сетевые политики, созданные ранее. Проверьте, включены ли политики Compliant — Full Access и Noncompliant – Restricted, а также что политика Connections to Microsoft Routing and Remote Access Server отключена, как это показано на Рисунке A.

Рисунок A: Убедитесь, что нужные политики включены

Теперь настало время создавать сетевую политику. Для этого щелкните правой кнопкой мыши на контейнер Network Policies и выберите New command из меню. После этого Windows запустит мастер New Network Policy Wizard.

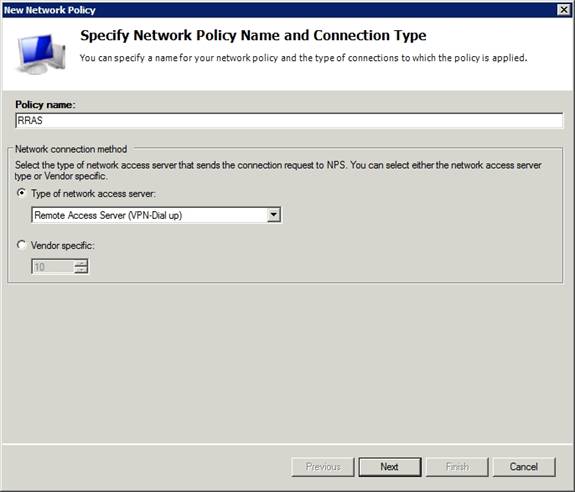

Первое, что вы должны сделать, — ввести имя для новой политики, которую мы создаем. Давайте назовем ее RRAS. После того, как введете RRAS в поле Policy Name, выберите опцию Remote Access Server (VPN-Dial up) из выпадающего списка Type of Network Access Server, как показано на Рисунке B.

Рисунок B: Выбор типа сервера сетевого доступа

Щелкните Next, и мастер покажет вам экран Specify Conditions. Мастер не позволит вам перейти к следующим этапам до того, как вы укажете хотя бы одно условие для политики. Я хочу настроить политику на отслеживание типа входящего соединения. Так что я могу установить применение политики к любому VPN соединению, устанавливаемому с сервером.

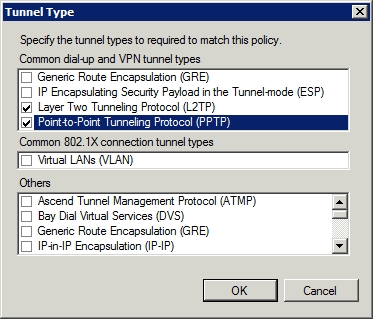

Для установки условий щелкните на кнопку Add, затем прокрутите список в диалоговом окне Select Conditions, пока не найдете опцию Tunnel Type. Выберите Tunnel Type и щелкните Add. Теперь вы увидите экран, на котором вам предлагается указать типы туннелей, необходимых для соответствия политике. Здесь вы можете выбрать абсолютно все, что хотите, но я рекомендую вам выбрать опции Layer Two Tunneling Protocol (L2TP) и Point to Point Tunneling Protocol (PPTP), как показано на Рисунке C.

Рисунок C: Выберите опции PPTP и L2TP, а затем щелкните OK

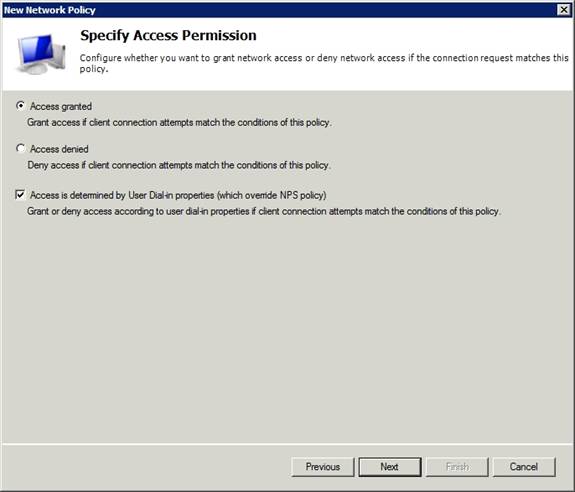

Щелкните OK, а затем Next. Мастер теперь покажет экран Specify Access Permission. Выберите опцию Access Granted, а затем выберите Access is Determined by User Dial In Properties, как показано на Рисунке D.

Рисунок D: Выберите сначала Access Granted, а затем Access is Determined by User Dial In Properties

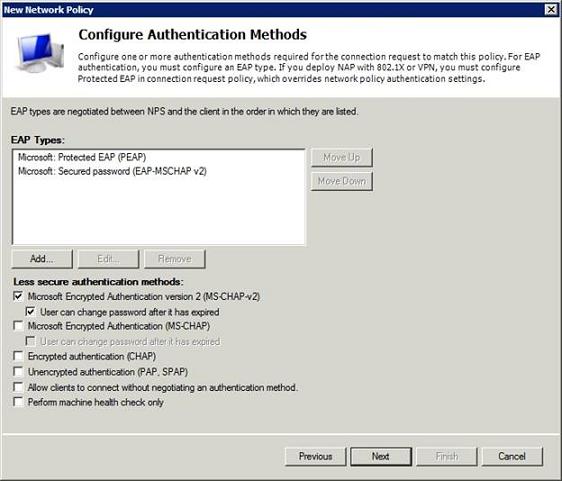

На следующем экране вам предложат выбрать, какие типы EAP вы хотите использовать для аутентификации. Вы можете использовать любые типы EAP, но я рекомендую использовать Microsoft Protected EAP и EAP-MSCHAP-V2 . Чтобы указать эти типы EAP, щелкните на кнопку Add, затем выберите опцию Microsoft: Protected EAP (PEAP) и щелкните OK. Теперь снова щелкните на кнопку Add, выберите опцию Microsoft: Secured Password (EAP-MSCHAP-V2) и щелкните OK. Когда мастер вернется к экрану Configure Authentication Methods, отмените выбор Microsoft Encrypted Authentication (MS-CHAP). Экран теперь должен выглядеть следующим образом (Рисунок E).

Рисунок E: Экран Configure Authentication Methods должен выглядеть следующим образом

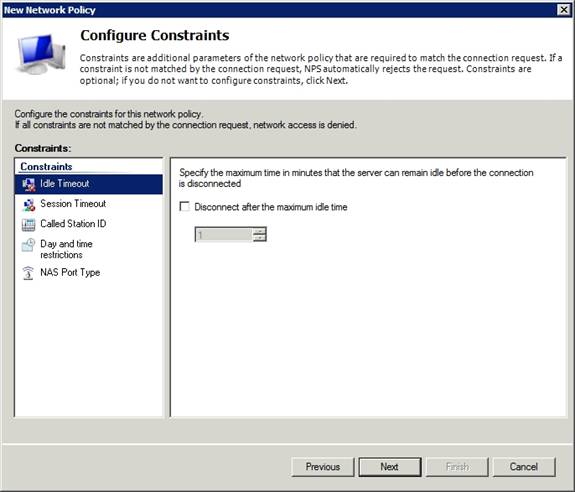

Щелкните Next, и мастер перейдет к экрану Configure Constraints. Как вы видите на Рисунке F, на этом экране вы можете настроить такие вещи, как период времени истечения сессии, а также другие ограничения на время и день, которые вы захотите использовать. При заданной сложности развертывания NAP я бы не рекомендовал поначалу ставить ограничения. Я считаю, что сначала лучше сфокусироваться на том, чтобы заставить работать NAP, и уже потом вернуться к подобным настройкам.

Рисунок F: Я предлагаю не спешить с установкой ограничений

Щелкните Next, а затем Finish для завершения процесса настройки.

В этом типе развертывания сервер сетевой политики выступает в качестве сервера RADIUS. Вместо того чтобы клиенты самостоятельно выполняли RADIUS аутентификацию на сервере сетевой политики, сервер RRAS как VPN сервер будет действовать как клиент RADIUS.

На последнем шаге настройки сервер сетевой политики обеспечивается списком авторизованных клиентов RADIUS. Поскольку единственным клиентом RADIUS будет VPN сервер, вам нужно будет просто ввести IP-адрес VPN сервера. Помните, что службы RRAS физически выполняются на том же сервере, что и службы сетевой политики, так что вам нужно будет только указать собственный адрес сервера.

Для создания политики настройки клиента RADIUS в консольном дереве сервера сетевой политики к NPS (Local) | RADIUS Clients and Servers | RADIUS Clients Теперь щелкните правой кнопкой мыши на контейнер RADIUS Clients и выберите из меню команду New RADIUS Client. После этого Windows откроет диалоговое окно New RADIUS Client.

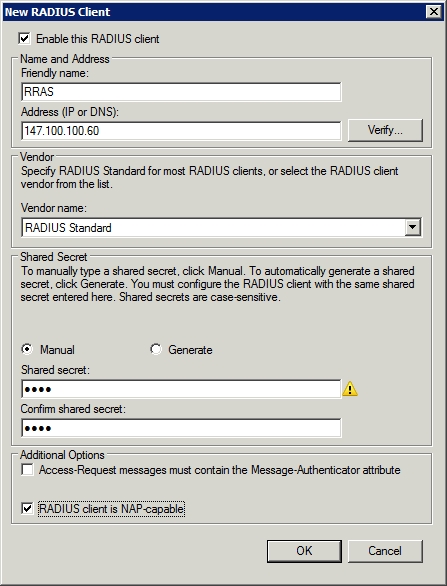

Первое, что требует диалоговое окно, — это ввести дружественное имя и IP-адрес нового клиента RADIUS. В реальных условиях вам нужно будет ввести в этом месте RRAS в качестве дружественного имени и IP-адрес RRAS сервера. Как вы помните, у нас сейчас тестовая среда, и RRAS запущена на том же сервере, что и службы сетевой политики. Так что вводите собственно имя сервера и его IP-адрес.

Следующим полем в диалоговом окне является поле Vendor Name (Название производителя). Честно говоря, совершенно не представляю, для чего это название нужно, но в пояснении в диалоговом окне написано, что вам нужно использовать стандартные настройки в большинстве случаев. Раньше все с этим было в порядке, так что продолжайте и выбирайте стандартную опцию RADIUS, если она еще не выбрана.

Следующее, о чем спрашивается в диалоговом окне, — это разделяемый секрет. Как всегда, о разделяемом секрете должны быть ознакомлены и клиент, и сервер. Самым безопасным способом установки разделяемого секрета является нажатие кнопки Generate. После этого нажатия Windows самостоятельно создаст разделяемый секрет случайным образом.

Лично я рекомендую создавать удобный простой разделяемый секрет вручную. Есть две причины для этого. Во-первых, не все клиенты Windows поддерживают использование длинных разделяемых секретов. Во-вторых, довольно сложно набирать длинную строку, случайно сгенерированную, состоящую из множества чисел, букв и символов. В целях упрощения рекомендую выбрать опцию Manual, а затем просто использовать слово RRAS в качестве разделяемого секрета. После того, как у вас заработает NAP, вы всегда можете выбрать более длинный и сложный секрет.

И последнее, что вам нужно сделать – это выбрать RADIUS Client is NAP. Диалоговое окно NEW RADIUS Client теперь должно выглядеть так, как показано на Рисунке G. Щелкните OK для завершения процесса настройки.

Рисунок G: Введите разделяемый секрет и выберите Client is NAP Capable

В данной статье мы завершили настройку сервера сетевой политики. В части 7 я покажу вам, как выполнить часть процесса установки – настройку клиента.

www.windowsnetworking.com