Проблема укрепления безопасности ISA firewall всегда была актуальна. Интерес к этой теме обострился после выпуска ISA Server 2000, снабженного мастерами настройки системы. Хотя многие из нас делали храбрые попытки укрепления системы, не затрагивающие функциональности ядра ISA firewall, это не решало проблемы.

Неудобства испытывали, с одной стороны, администраторы ISA firewall, с другой — группа программистов ISA firewall. Microsoft решила исправить эту ситуацию, усердно работая, чтобы создать исчерпывающие руководства по укреплению системы для 2004 ISA firewall. Если вы еще не читали их, то они доступны здесь: http://www.microsoft.com/isaserver/techinfo/guidance/2004/planning.mspx

Как бы ни были хороши эти руководства, Вам, возможно, понадобится прочесть их несколько раз, чтобы понять последовательность действий, и, если что-то не выходит, нужно будет найти путь «отхода» назад в конфигурации, не изменяя ее целиком.

Решение для администраторов ISA firewall, использующих ISA firewall на Windows Server 2003 Service Pack 1 — это Security Configuration Wizard (SCW). SCW автоматизирует процесс укрепления ISA firewall, используя шаблоны, специально созданные для обеспечения полной безопасности ISA firewall и его базовой операционной системы.

SCW не устанавливается «по умолчанию». После установки Windows Server 2003 SP1, откройте Контрольную Панель (Control Panel), затем апплет Add/Remove Programs. Нажмите кнопку Add/Remove Windows Components и выберите Security Configuration Wizard из списка. После установки SCW, приложение будет доступно в меню Administrative Tools.

ВНИМАНИЕ:

Убедитесь, что ISA Server 2004 Service Pack 1 установлен на ISA firewall перед установкой Windows Server 2003 SP1.

Пример, данный в этой статье, показывает принципы работы SCW, используя типичную конфигурацию, в которой ISA firewall имеет несколько сетевых интерфейсов и является частью домена. SCW может выполнять различные функции и предоставлять разные опции, если вы используете другую конфигурацию.

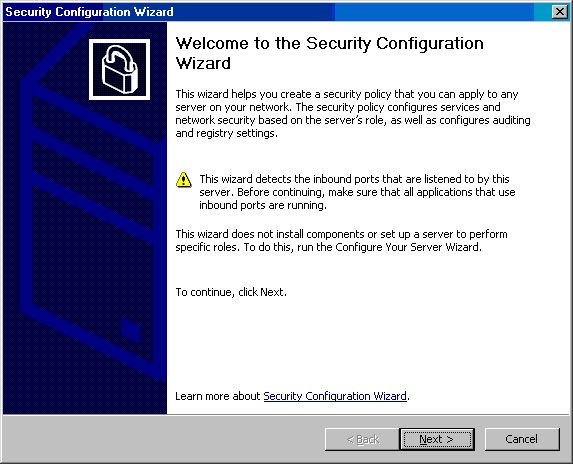

Первая страница мастера рассказывает об SCW. Нажмите Next.

Иллюстрация 1

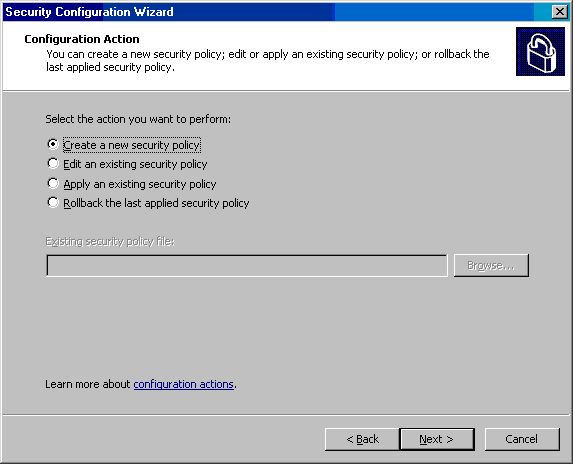

Вторая страница мастера позволяет создать новую политику, изменить старую политику, применить существующую, и произвести «отход» к последней принятой политике. Функция «отхода» — великолепная возможность исправить неправильные настройки, критические для ISA firewall. Поскольку мы впервые запускаем SCW на ISA firewall, выберите опцию Create a new security policy.

Иллюстрация 2

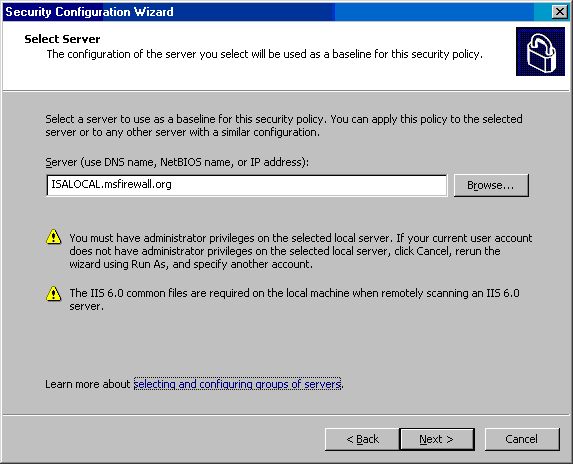

Поскольку нежелательно разрешать соединения с ISA firewall как таковым (исключая крайнюю необходимость), мы запускаем SCW на самом брандмауэре, а не на каком-либо другом компьютере сети. Поскольку SCW позволяет проводить удаленное профилирование и настройку серверов, эту функцию надо отменить при использовании SCW для укрепления безопасности ISA firewall. В нашем примере, полное доменное имя ISA firewall — это isalocal.msfirewall.org, которое мы вводим в текстовое поле. Нажмите Next.

Иллюстрация 3

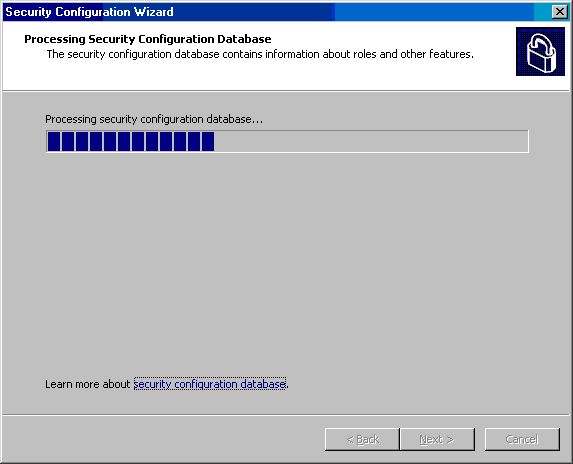

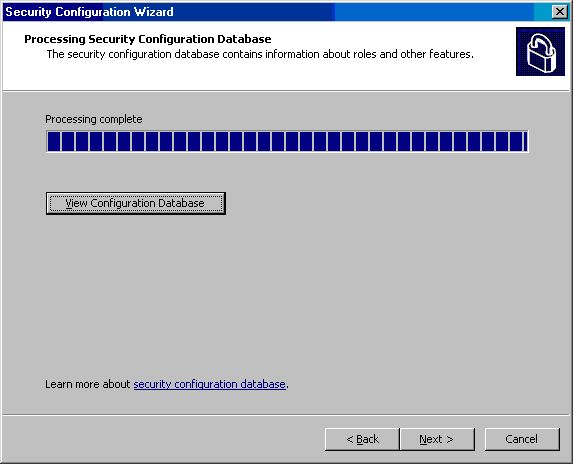

После нажатия Next, SCW одну-две минуты будет сравнивать текущую конфигурацию ISA firewall со своей базой данных.

Иллюстрация 4

Когда SCW закончит эту работу, появится кнопка View Configuration Database. Нажмите кнопку View Configuration Database.

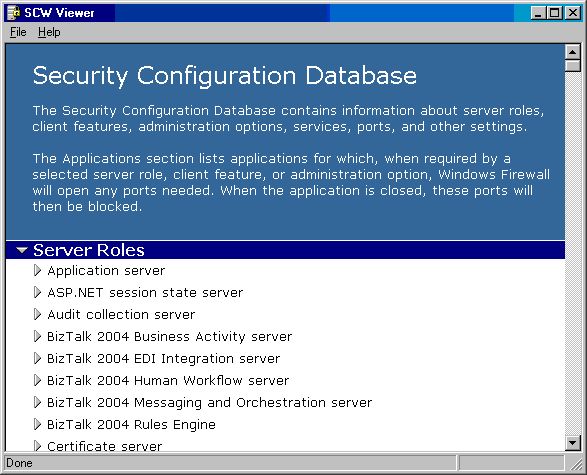

Иллюстрация 5

Это вызовет SCW Viewer, показывающий информацию о различных ролях клиента и сервера, опции администратора, сервисы, порты и другие настройки, о которых SCW располагает информацией и которые может изменить. Получить информацию о каждой настройке можно, нажав на стрелочку напротив нужной настройки. Этот исчерпывающий список включает настройки, не нужные для ISA firewall. Если Вы нажмете на настройку, относящуюся к ISA firewall, Вы увидите, что SCW определил эту опцию. Закройте SCW Viewer и нажмите Next на странице Processing Security Configuration Database.

Иллюстрация 6

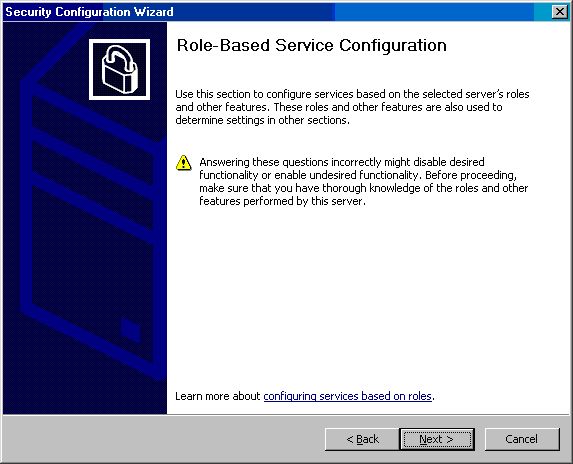

Страница Role-Based Service Configuration объясняет, что SCW может настроить устройство согласно роли, выполняемой им в сети. Нажмите Next.

Иллюстрация 7

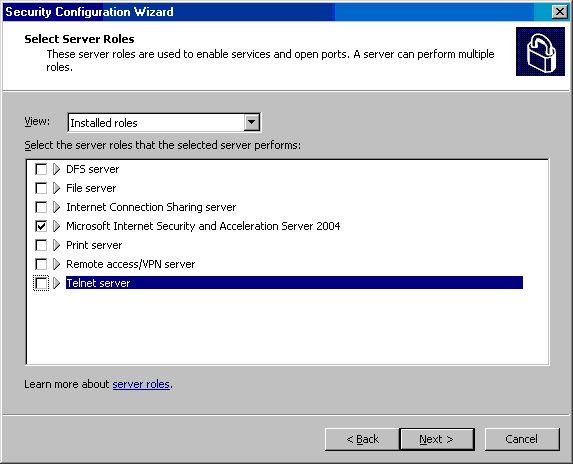

На странице Select Server Roles можно увидеть роли, определенные для ISA firewall. В нашем примере SCW определил, что наш ISA firewall настроен как File server и Microsoft Internet Security and Acceleration Server 2004. ISA firewall должен быть настроен как File server (Файловый сервер), если Вы хотите обеспечить возможность общего доступа к ISA firewall, но если это не так, удалите эту роль, убрав галочку. Узнать подробнее о роли, можно нажатием на галочку напротив нее. В этом примере единственная функция, осуществляемая ISA firewall — это функция Microsoft Internet Security and Acceleration Server 2004. К нашему компьютеру не требуется возможности общего доступа, и я убрал соответствующую галочку.

Заметьте, что если Вы используете ISA firewall в качестве сервера VPN или шлюза, Вам не нужно выбирать опцию Remote access/VPN server.

Мы хотим, чтобы ISA firewall контролировал настройки RRAS, а не SCW. Так что убедитесь, что опция Remote access/VPN server не выбрана. Нажмите Next.

Иллюстрация 8

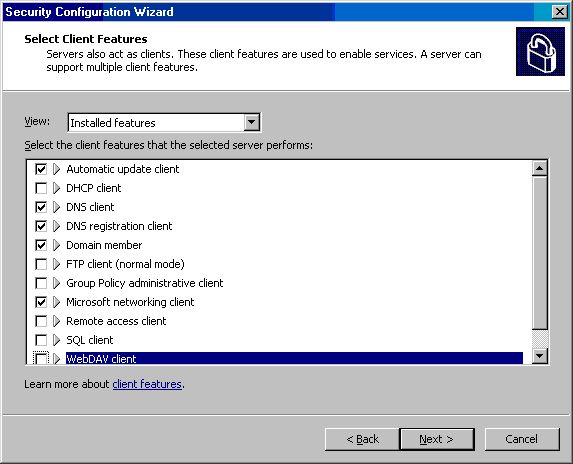

Например, если Вы хотите, чтобы клиенты VPN пользовались сетью после того, как соединятся, Вам надо настроить внутренний интерфейс ISA firewall с адресом сервера WINS. Если это сделано, убедитесь, что выбрана роль WINS Client. Большинство опций верно и пункт WINS — единственный, который я захотел изменить. Вы можете счесть нужным удалить DNS registration client, если вы не используете DDNS. Нажмите Next.

Иллюстрация 9

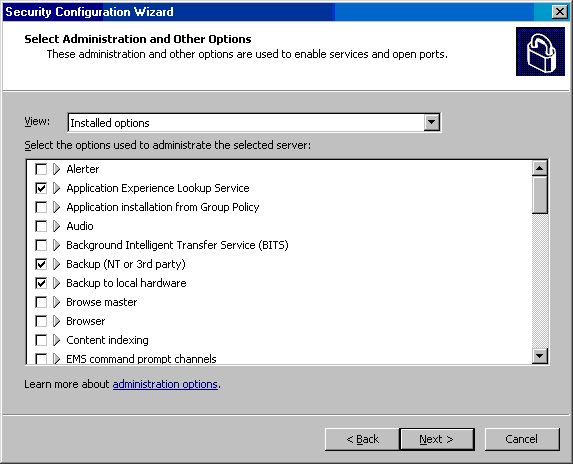

Страница Select Administration and Other Options показывает административные и другие опции, которые были сочтены важными для ISA firewall в нашей текущей конфигурации. Большинство из них верны, но я удалил опцию Application installation from Group Policy, так как я не заинтересован в использовании приложений, отличных от программного обеспечения ISA firewall. Тщательно проверьте клиентские функции и нажимайте на стрелочки напротив интересующих Вас функций. Нажмите Next.

Иллюстрация 10

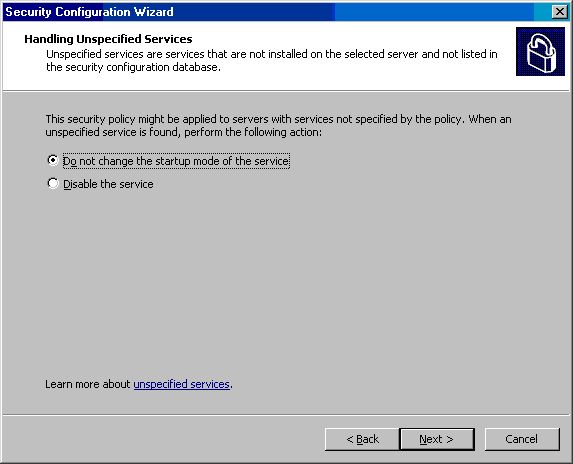

На странице Handling Unspecified Services вы сообщаете Мастеру о том, как работать с сервисами, не установленными на выбранном сервере и не перечисленными в базе данных настроек безопасности. Хотя нежелательно устанавливать дополнительные сервисы, не включенные в базу данных безопасности, на ISA firewall, возможно установить сервисы, необходимые для корректной работы таких программ. По этой причине я рекомендую выбрать опцию Do not change the startup mode of the service. Нажмите Next.

Иллюстрация 11

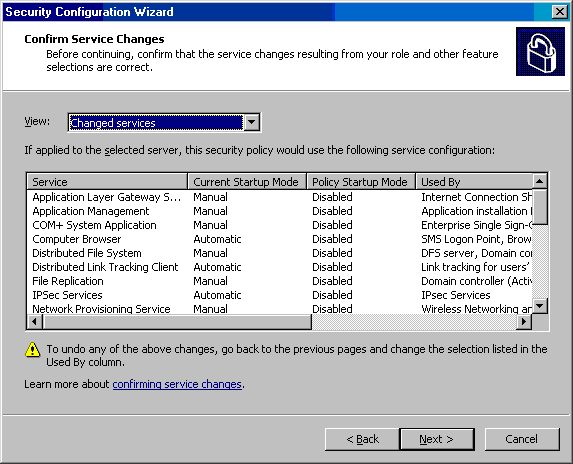

Страница Confirm Service Changes показывает изменения, которые SCW произведет с сервисами, установленными на ISA firewall. Тщательно проверьте изменения перед тем, как продолжить. Когда я использовал SCW, я не нашел никаких нежелательных изменений. Нажмите Next.

Иллюстрация 12

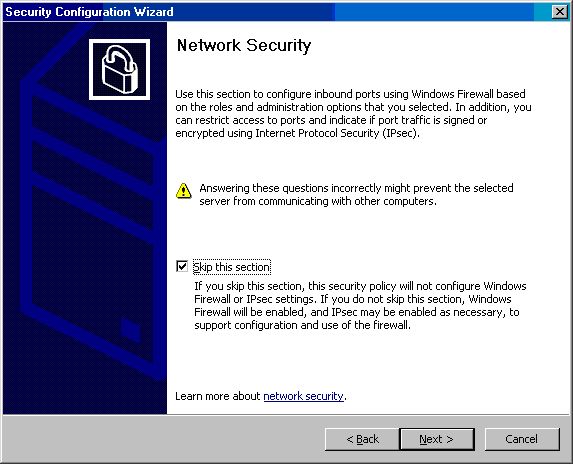

Страница Network Security представляет изменения, которые SCW может произвести с Windows Firewall и настройками IPSec. Поскольку у нас «stateful» брандмауэр, нам не нужно делать настройки Windows Firewall или IPSec. Не ставьте галочку на пункте Skip this section и нажмите Next.

Иллюстрация 13

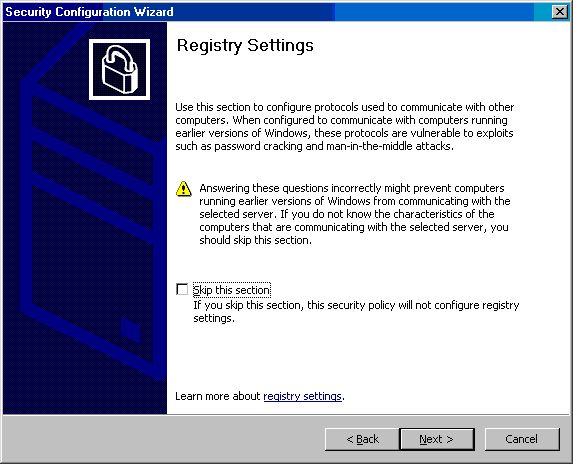

Страница Registry Settings представляет изменения, которые Вы можете произвести с протоколами ISA firewall. Большинство из того, что можно настроить на этих страницах, связано с RPC и другими коммуникациями «intradomain». Нажмите Next.

Иллюстрация 14

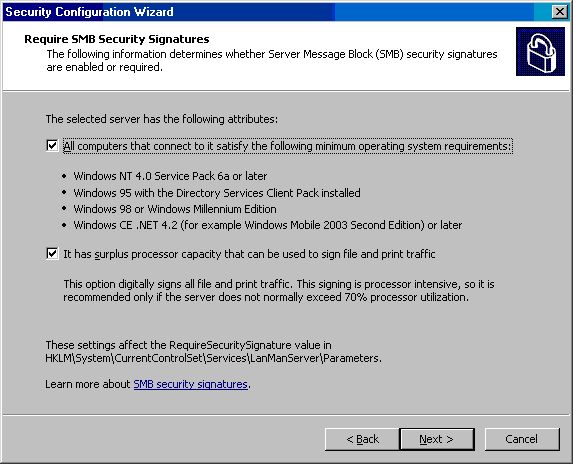

На странице Require SMB Security Signatures Вы выбираете, включить или отключить подписи SMB. Я рекомендую выбрать «All computer that connect to it satisfy the following minimum operating system requirements» и «It has surplus processor capacity that can be used to sign file and print traffic» если на вашем ISA firewall установлен общественный клиентский доступ. Если он не установлен, не выбирайте «It has surplus processor capacity that can be used to sign file and print traffic». Нажмите Next.

Иллюстрация 15

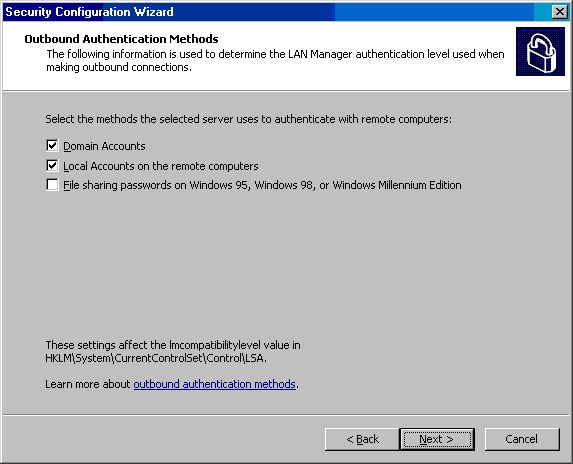

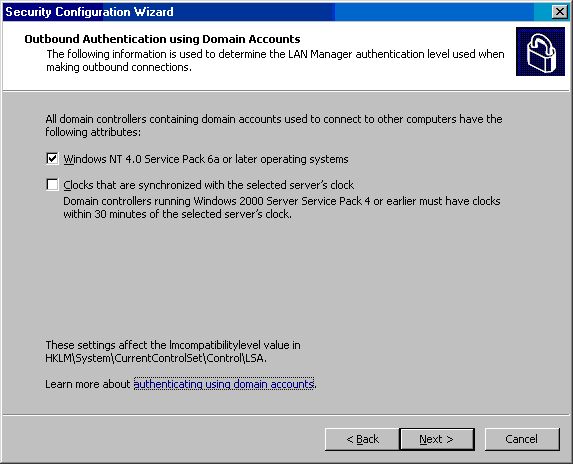

На странице Outbound Authentication Methods настраивается LAN Manager, необходимый, когда ISA firewall device должен пройти авторизацию на другом компьютере. В нашем примере, the ISA firewall является частью пользовательского домена (для повышенной безопасности) и также будет являться шлюзом VPN. По этой причине я выбрал Domain Accounts и Local Accounts on the remote computers (так как удаленные шлюзы VPN могут не быть участниками домена). Я не могу представить причины, по которой может быть необходима опция File sharing passwords on Windows 95, Windows 98, or Windows Millennium Edition. Нажмите Next.

Иллюстрация 16

На странице Outbound Authentication using Domain Accounts настраивается уровень авторизации LAN Manager, используемый в исходящих соединениях. «Windows NT 4.0 Service Pack 6a or later operating systems» является опцией, установленной «по умолчанию». Есть также опция Clocks that are synchronized with the selected server’s clock. Можете выбрать обе опции, если того требуют соображения безопасности Вашей сети, но я обычно выбираю только первую для соединения с брандмауэрами/серверами Windows Server 2003. Нажмите Next.

Иллюстрация 17

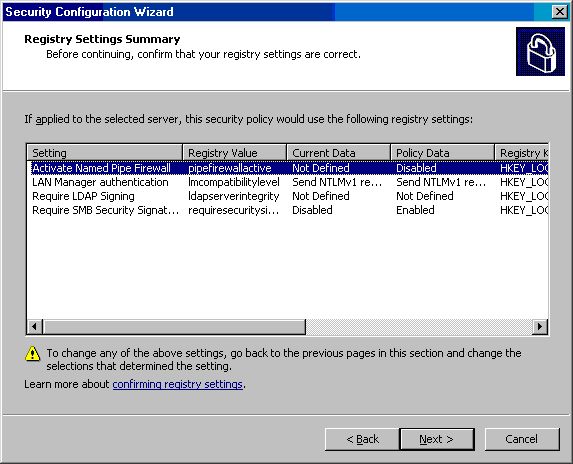

Страница Registry Settings Summary показывает изменения, которые будут сделаны в Реестре. Тщательно проверьте настройки и нажмите Next.

Иллюстрация 18

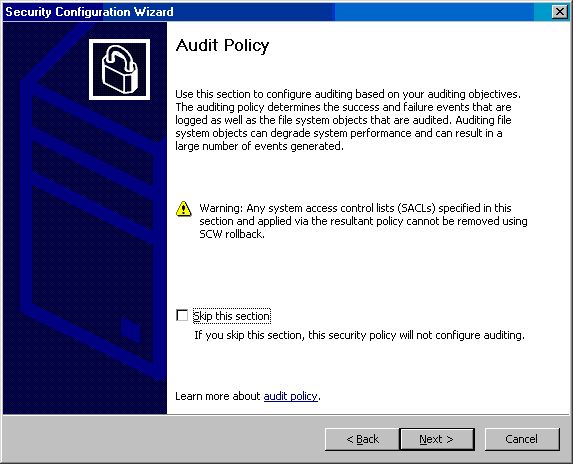

Страница Audit Policy показывает назначение и преимущества конфигурационных опций политики проверки, которые показываются на последующих страницах. Нажмите Next после прочтения.

Иллюстрация 19

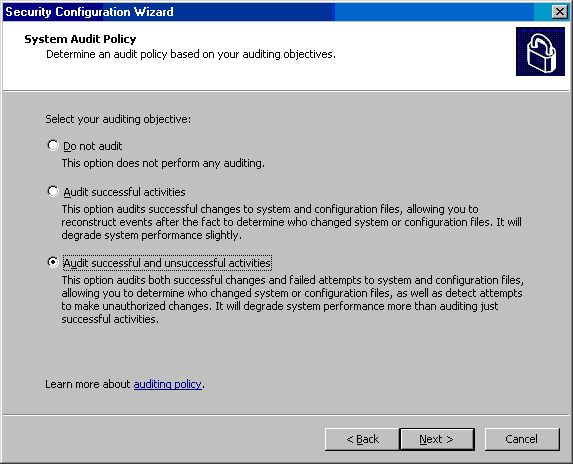

Опции на странице System Audit Policy позволяют Вам установить политику проверки устройства ISA firewall. Опция по умолчанию — это Audit successful activities. Лично я хочу знать не только удачные, но и неудачные попытки деятельности, так что обычно я выбираю опцию Audit successful and unsuccessful activities.

Иллюстрация 20

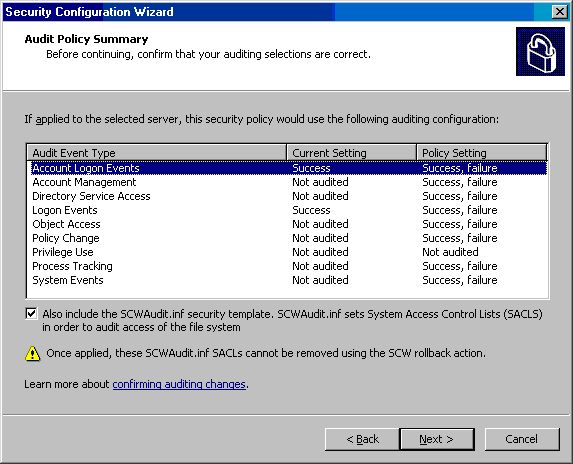

Страница Audit Policy Summary показывает изменения, которые SCW произведет в существующей конфигурации ISA firewall. Внимательно изучите эту информацию перед тем, как продолжить. Вы также можете включить шаблон безопасности SCWAUdit.inf, устанавливающий системный контроль доступа (SACLs), который включит проверку системы. Обратите внимание , что, установив SACLs на файловую систему, будет невозможно использовать функцию «отхода», чтобы сбросить эти настройки. Нажмите Next.

Иллюстрация 21

Нажмите Next на странице Save Security Policy, чтобы сохранить изменения шаблона политики безопасности. Обратите внимание, что никаких изменений, касающихся ISA firewall, не производится.

Иллюстрация 22

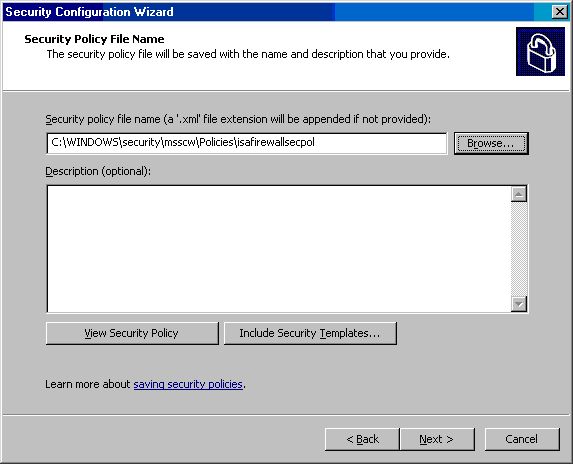

На странице Security Policy File Name введите имя файла в конце пути, указанного в текстовом поле Security policy file name. В нашем примере мы назовем его isafirewallsecpol. Нажмите кнопку View Security Policy для простмотра подробностей политики безопасности, настроенной Вами при помощи SCW.

Иллюстрация 23

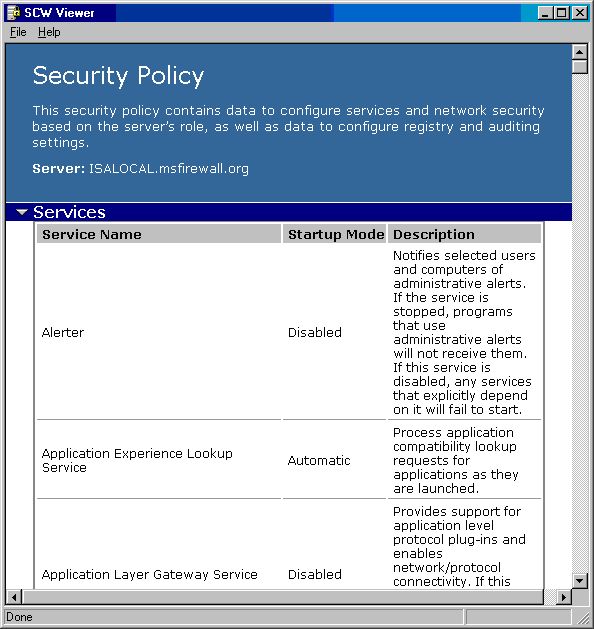

SCW Viewer показывает детали политики безопасности, настроенной с помощью SCW. Тщательно просмотрите настройки и убедитесь, что не хотите ничего поменять. Закройте SCW Viewer.

Иллюстрация 24

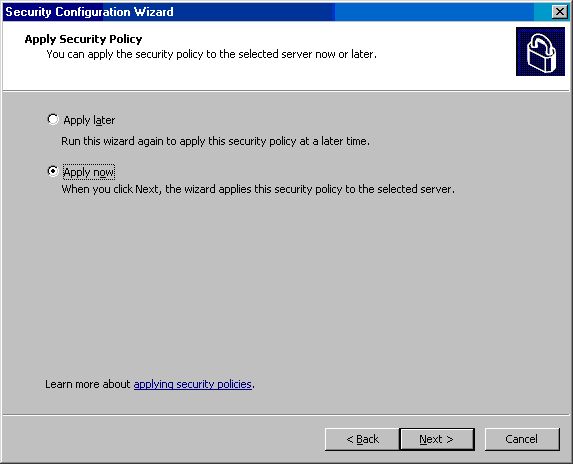

А теперь момент Истины. Вы можете сохранить файл и применить его позже, или же немедленно применить политику, настроенную в SCW. Если Вы не уверены, выбирайте опцию Apply later, копируйте файл на тестовый ISA firewall и проверяйте конфигурацию на нем. Если Вы не хотите применить настройки сейчас же, выберите опцию Apply now. За исключением изменений файловой системы, сделанных ACL, вы всегда можете отменить изменения, сделанные политикой SCW. В нашем случае выберем Apply now и нажмем Next.

Иллюстрация 25

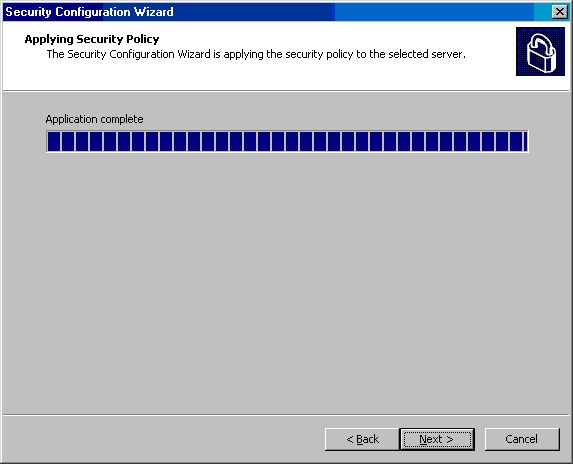

Нажмите Next на странице Applying Security Policy после появления надписи Application complete.

Иллюстрация 26

Нажмите Finish на странице Completing the Security Configuration Wizard.

Иллюстрация 27

Я рекомендую перезапустить ISA firewall после применения настроек безопасности.

Хотя изменения, произведенные с ISA firewall, не отменили функциональности ядра и не создали проблем контроля доступа, которые я смог бы распознать, я рекомендую всегда тестировать политики в лабораторной среде перед применением их на рабочем ISA firewall. В Вашем случае настройки могут значительно отличаться от рекомендованных мной, вдобавок Вы можете иметь усовершенствования, касающиеся сетевого уровня или уровня проверки пакетов. Нужно проверять политики безопасности в тестовой среде, но используя рабочее программное обеспечение, перед применением их на рабочем ISA firewall. У Вас могут возникнуть проблемы, если Вы поступите иначе.

www.isaserver.org

Tags: accel, dns, domain, ISA Server, nat, redirect, traffic, vpn