В первых четырех частях этой серии, посвященной публикации веб-служб Exchange 2007, мы сперва сосредоточились на безопасности и дизайне сети, затем перешли к установке и настройке транспортного сервера-концентратора, почтового сервера и Client Access Server. В этой статье мы продолжим нашу историю, переключившись на ISA Firewall. Мы настроим ISA Firewall, запросив сертификат веб-сайта для прикрепления к веб-прослушивателю, а зачем мы создадим веб-прослушиватель.

Это все, что мы собираемся сделать с настройкой Exchange Server. И это будет еще нескоро. Каждый раз, когда я работаю с Exchange 2007, я чувствую себя так, будто я иду по темному коридору, пытаясь нащупать свой путь в темноте. Наверно это из-за травм, связанных с PowerShell. Но теперь мы можем выйти на свет и начать настройку ISA Firewall. Я обещаю, что в нашей настройке ISA Firewall не будет нужно заглядывать в мир PowerShell, находящийся во власти опечаток.

При настройке ISA Firewall, нам будет нужно выполнить следующие действия:

В этой статье мы сосредоточимся на получении сертификата веб-сайта и создании веб-прослушивателя.

ISA Firewall нужен сертификат веб-сайта для того, чтобы привязать его к веб-прослушивателю, который будет прослушивать соединения OWA, RPC/HTTP и ActiveSync. У нас есть пара возможностей получения сертификата веб-сайта:

Первая возможность нам недоступна, потому при использовании команд PowerShell для того, чтобы запросить сертификат, ключи не могут быть экспортированы. И хватит об этой идее.

Однако запросить сертификат веб-сайта со страницы зачисления, расположенной на сервере CA во внутренней сети очень легко, так что мы воспользуемся этим путем.

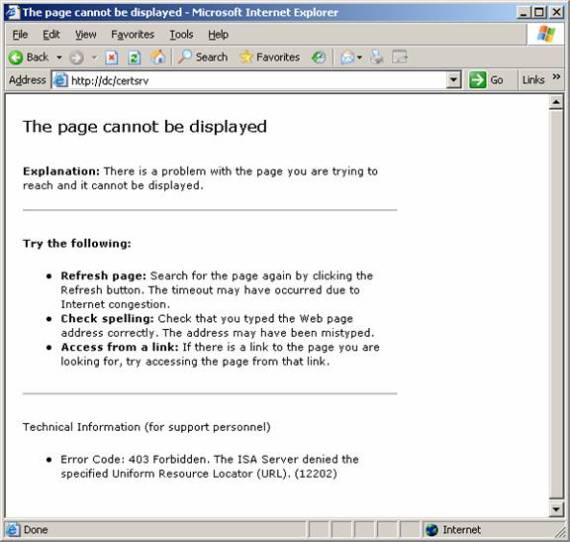

На компьютере, где установлен ISA Firewall, введите в адресную строку http://dc/certsrv и нажмите ENTER. Скорее всего, вы увидите то, что показано на рисунке ниже. Да, ISA Firewall заблокировал запрос, потому что у нас нет правил, позволяющих исходящие HTTP соединения из ISA Firewall Local Host Network к серверу CA во внутренней сети.

Рисунок 1

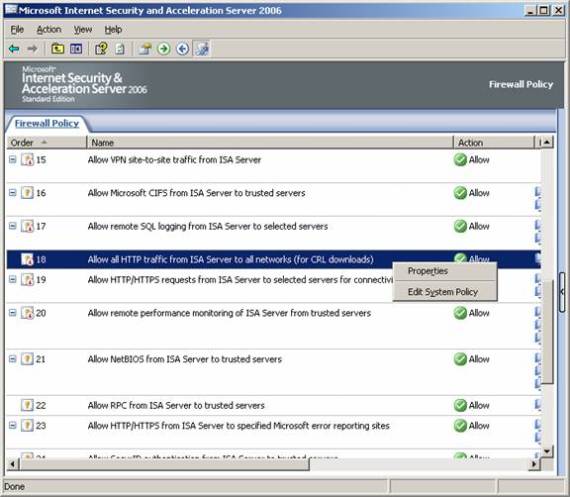

Мы можем решить эту проблему несколькими способами, но мой самый любимый – это настроить системную политику так, чтобы позволять HTTP трафик во всех сетях для загрузок CRL. Нам в любом случае нужно разрешить их, так что давайте настроим системную политику для разрешения этого трафика.

В консоли ISA Firewall щелкните на строку Firewall Policy в левой части консоли. Нажмите на кнопку Show System Policy, находящуюся на линейке кнопок консоли (она далеко справа). Посмотрите на правило Allow all HTTP traffic from ISA Server to all network (for CRL downloads). Щелкните на нем правой кнопкой мыши и нажмите Edit System Policy.

Рисунок 2

В окне System Policy Editor убедитесь, что красная стрелка указывает на CRL Download, и отметьте поле Enable this configuration group, как показано на рисунке ниже. Нажмите OK.

Нажмите Apply, чтобы сохранить изменения и обновить политику брандмауэра.

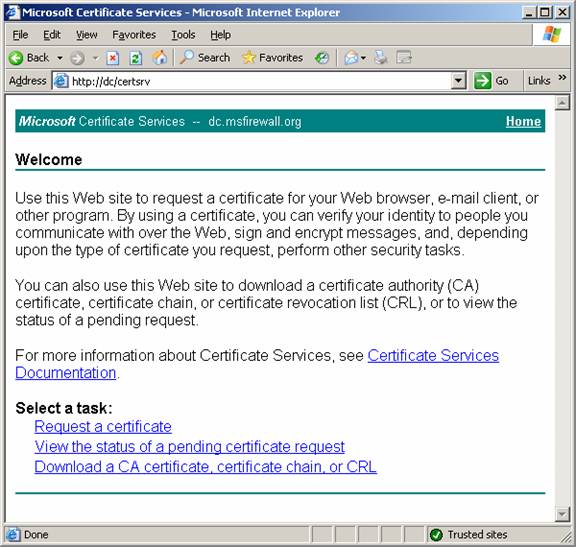

Откройте Internet Explorer, введите в адресную строку http://dc/certsrv и нажмите ENTER. Введите имя пользователя и пароль, чтобы войти на страницу зачисления. На странице Welcome этого сайта нажмите ссылку Request a certificate link.

Рисунок 3

На странице Request a Certificate нажмите ссылку Advanced certificate request.

На странице Advanced Certificate Request нажмите ссылку Create and submit a request to this CA.

Advanced Certificate Request нажмите стрелку вниз в раскрывающемся списке Certificate Template и выберите Web Server. В секции Identifying Information of Offline Template введите общее имя, которое появится на сертификате в поле Name. Запомните, общее имя должно быть тем именем, которое будут использовать пользователи для доступа к сайтам OWA, RPC/HTTP и ActiveSync. Поскольку в нашем примере мы используем инфраструктуру с раздельным DNS, внешние и внутренние пользователи будут использовать одно и то же имя, которым является infrastructure owa.msfirewall.org. Введите owa.msfirewall.org в поле Name.

Отметьте поле Store certificate in the local computer certificate store. Обратите внимание, что при выборе этой опции ключи не будут помечены как экспортируемые. Это не проблема, поскольку в будущем вы всегда можете запросить новый сертификат с тем же общим именем, в случае если этот ISA Firewall будет нуждаться в замене.

Нажмите кнопку Submit внизу страницы.

Вы увидите диалоговое окно Potential Scripting Violation. Нажмите Yes, чтобы убрать его.

На странице Certificate Issued нажмите ссылку Install this certificate.

Появится еще одно диалоговое окно Potential Scripting Violation. Нажмите Yes, чтобы убрать его.

Когда сертификат будет установлен, вы увидите страницу Certificate Installed, показанную на рисунке ниже. Закройте Internet Explorer.

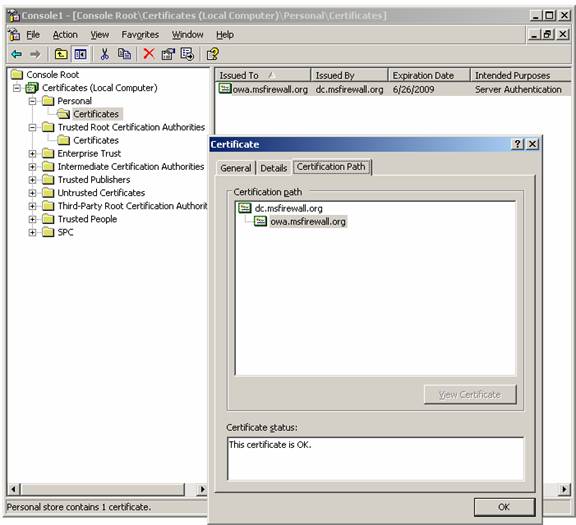

Если вы создадите консоль управления MMC Certificates для учетной записи локального компьютера, вы сможете раскрыть список Certificates, а затем – Personal, чтобы обнаружить строчку Personal\Certificates. Нажмите на нее, и вы увидите сертификат, опубликованный для owa.msfirewall.org. Дважды щелкните на сертификате и в диалоговом окне Certificate выберите вкладку Certification Path. Обратите внимание, что сертификат рабочий, потому что ISA Firewall доверяет сертификатам, опубликованным dc.msfirewall.org. Причиной для этого является то, что сертификат CA для dc.msfirewall.org содержится в хранилище сертификатов брандмауэра Trusted Root Certification Authorities\Certificates.

Нам не нужно вручную устанавливать сертификат CA, потому что ISA Firewall был присоединен к домену перед тем, как было установлено программное обеспечение ISA Firewall. Если бы мы присоединили ISA Firewall к домену после того, как брандмауэр уже был установлен, автоматическое зачисление сертификата CA не сработало бы, потому что фильтр RPC препятствует автоматическому зачислению.

Рисунок 4

Нам нужен сертификат для того, чтобы привязать его к веб-прослушивателю таким образом, чтобы ISA Firewall мог играть роль Client Access Server. Следующим шагом будет создание веб-прослушивателя, который мы будем использовать для правил веб-публикации OWA, RPC/HTTP и ActiveSync.

Нажмите на список Firewall Policy в левой части консоли ISA Firewall, а затем выберите вкладку Toolbox в правой части консоли. Нажмите Network Objects, а затем — Web Listeners. Нажмите New Web Listener.

Рисунок 5

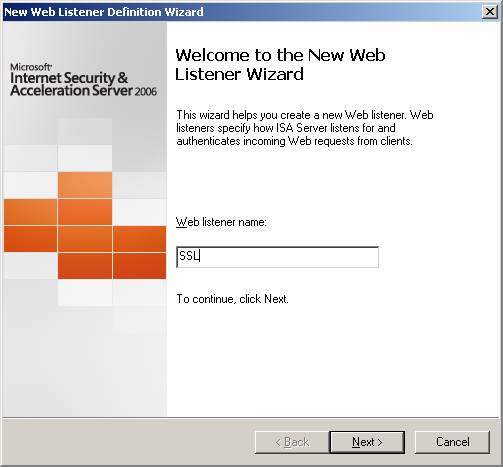

На странице Welcome to the New Web Listener Wizard веб-прослушиватель. В этом примере мы назовем его SSL и нажмем Next.

Рисунок 6

На странице Client Connection Security вы выбираете из двух вариантов – создать SSL или незащищенное HTTP подключение к ISA Firewall. Поскольку нам всегда нужна защищенность, мы выберем опцию Require SSL secured connections with clients, после чего нажмем Next.

На странице Web Listener IP Addresses мы выбираем IP адреса, которые будут прослушиваться на предмет подключений. В нашем сценарии с раздельным DNS, у нас все настроено так, что внешние пользователи будут подключаться к ISA Firewall, используя IP адрес внешнего интерфейса брандмауэра, а внутренние – IP адрес внутреннего интерфейса.

Отметьте поля External и Internal, затем нажмите на Internal (внутреннюю сеть) и щелкните по кнопке Select IP Addresses.

В диалоговом окне Internal Network Listener IP Selection выберите опцию Specified IP addresses on the ISA Server computer in the selected network. Затем нажмите на IP адрес, находящийся в списке Available IP Addresses, и нажмите кнопку Add, чтобы переместить этот адрес в список Selected IP Addresses. Нажмите OK.

Теперь, на странице Web Listener IP Addresses вы можете видеть, что прослушиватель внутренней — Internal сети настроен на IP адрес 10.0.0.1. Щелкните по внешней — External сети и затем нажмите Select IP Addresses.

В диалоговом окне External Network Listener IP Selection выберите опцию Specified IP addresses on the ISA Server computer in the selected network. Нажмите на внешний IP адрес в списке Available IP Addresses и щелкните по кнопке Add, чтобы переместить этот адрес в список Selected IP Addresses.

На странице Web Listener IP Addresses вы увидите, что веб-прослушиватель теперь настроен на адрес 192.168.1.71 для внешнего интерфейса. Для внешних пользователей owa.msfirewall.org должен разрешаться как 192.168.1.71, а для внутренних – как 10.0.0.1. Так как у нас конфигурация с раздельным DNS, это будет замечательно работать. Нажмите Next.

На странице Listener SSL Certificates опция Assign a certificate for each IP address будет автоматически выбрана для вас. Нажмите на адрес 10.0.0.1 а затем на кнопку Select Certificate Button. В диалоговом окне Select Certificate выберите сертификат owa.msfirewall.org и нажмите Select.

На странице Listener SSL Certificates нажмите на запись 192.168.1.71(у вас там будет другой IP адрес, поскольку это должен быть действительный адрес для сети, где вы проводите тестирование) и щелкните по Select Certificate. Щелкните по сертификату owa.msfirewall.org и нажмите Select.

На странице Listener SSL Certificates вы увидите, что оба адреса, и внешний, и внутренний, объединены с сертификатом owa.msfirewall.org. Это позволит внешним пользователям соединяться с внешним интерфейсом, используя SSL, а внутренним пользователям – соединяться с внутренним интерфейсом, используя SSL. Нажмите Next.

На странице Authentication Settings нажмите на стрелку вниз в раскрывающемся списке Select how clients will provide credentials to ISA Server и выберите HTML Form Authentication. Выберите опцию Windows (Active Directory) из списка Select how ISA Server will validate client credentials.

ISA Firewall является членом домена (лучший способ использования ISA Firewall с точки зрения безопасности), так что мы можем использовать авторизацию Windows. Обратите внимание, что даже если мы настроили веб-прослушиватель так, чтобы он использовал авторизацию на базе форм, она все еще будет действовать для RPC/HTTP Outlook клиентов и клиентов ActiveSync, потому что ISA Firewall будет проверять строку пользователь-агент, и если она не покажет, что используется веб-браузер, брандмауэр вернется к авторизации на базе форм.

Нажмите Next.

На странице Single Sign On Settings настройте единую подпись для домена, отметив поле Enable SSO for Web site published with this Web listener, а затем введите единую подпись в поле SSO domain name. В этом сценарии мы публикуем только Exchange Client Access Server, но в других случаях мы также можем опубликовать веб-сайты и страницы SharePoint. Поскольку все эти сайты будут в одном и том же домене, мы введем в поле .msfirewall.org. Обратите внимание, что вам на самом деле не нужно ставить в начале точку, так как мастер настройки поймет, что вы имели в виду, не поставив ее.

Просмотрите настройки на странице Completing the New Web Listener Wizard и нажмите Finish.

В этой статье мы переключили наше внимание с Exchange Server на ISA Firewall. Мы начали с подключения к веб-сайту зачисления и запроса веб-сертификата от сертифицирующего органа внутренней сети. После этого мы удостоверились, что сертификат установлен в хранилище сертификатов ISA Firewall. Затем мы создали веб-прослушиватель, который будет использоваться в наших правилах веб-публикации, которые будут опубликовывать OWA, RPC/HTTP и ActiveSync сайты. В следующей статье мы продолжим настройку ISA Firewall, создав правила веб-публикации OWA. Увидимся!

www.isaserver.org

Tags: dns, domain, Exchange, ISA Server, traffic