В этой статье мы рассмотрим альтернативный метод для создания site to site VPN соединения с помощью мастера Branch Office Connectivity Wizard

В двух своих предыдущих статьях, посвященных созданию site to site VPN соединения между основным (main) и дочерним (branch) офисами, я рассказал о деталях, необходимых для создания сетей удаленного сайта (Remote Site Networks), как в основном, так и в дочернем офисе.

Хотя все процедуры, описанные в тех двух статьях правильные и позволят вам создать site to site VPN соединение, основная проблема, которая была упущена из виду, заключается в том, что появилась новая возможность в брандмауэре ISA 2006: помощник branch office connectivity wizard.

Конфигурация в основном офисе остается той же самой, но вместо того, что повторить все те же самые процедуры в дочернем офисе, мы будем использовать помощник branch office connectivity wizard, чтобы убедиться, что вы сможем сделать все то же самое намного проще.

Помощник branch office connectivity wizard также спроектирован для того, чтобы работать с файлом ответа (answer file), созданном в основном офисе, который позволит вам автоматически поддерживать брандмауэры ISA главных офисов и подключать массивы ваших дочерних офисов к вашей централизованной корпоративной группе брандмауэра ISA firewall Enterprise group в основном офисе. Однако, на сегодняшний день нет документации, в которой было бы описано, как работает это новое средство, а из моих тестов следует, что файлы ответа (answer file) работают не так, как афишировалось. Это может быть ошибка в помощнике answer file wizard, помощнике branch office connectivity wizard, в самом брандмауэре ISA, или некоторых потерянных связях с документацией, но эту головоломку я пока еще не решил.

Тем не менее, мы все же можем использовать помощник branch office connectivity wizard для создания site to site VPN соединения между главным и дочерним офисами. Помощник branch office connectivity wizard нельзя вызвать из консоли брандмауэра ISA (firewall console), поэтому вы должны найти его в папках файловой системы. Название файла — appcfgwzd.exe, его можно найти в папке \ISA Server 2006 Enterprise Edition CD\fpc\program files\microsoft isa server.

В дальнейшем обзоре я предполагаю, что вы используете установки, которые мы использовали предыдущих двух статьях, в которых существовал единственный член массива брандмауэров ISA для главного и дочернего офисов, и что CSS расположен на устройствах брандмауэра ISA, а массивы брандмауэров ISA главного и дочернего офисов являются частью другого корпоративного брандмауэра ISA firewall Enterprise.

В этом месте я бы хотел прокомментировать эту конфигурацию, потому что я не хочу, чтобы вы думали, что это предпочтительная установка. В действительности, это напротив непредпочтительная установка, т.к. вы не захотите, чтобы все ваши массивы дочерних офисов принадлежали различным корпоративным брандмауэрам ISA firewall Enterprises. Напротив, вы захотите, чтобы все ваши массивы брандмауэров ISA дочерних офисов принадлежали одному и тому же корпоративному брандмауэру ISA firewall Enterprise, потому что в результате этого вы сможете централизованно управлять всеми массивами брандмауэров ISA дочерних офисов из основного офиса с помощью CSS, который расположен в главном офисе.

Лучший способ для этого – это установить CSS на машине в сети главного офиса и создать модель (replica) CSS на другой машине в сети главного офиса. После установки CSS в главном офисе, вы можете установить CSS в дочерних офисах, предпочтительно на машине, которая не является членом массива брандмауэра ISA в дочернем офисе. Ее можно установить на файловом сервере (file server) дочернего офиса, специальной CSS машине или даже на контроллере домена (domain controller) дочернего офиса.

Т.к. основное назначение помощника branch office connectivity wizard заключается в том, чтобы разрешить вам отсоединить ваш дочерний офис от локального корпоративного брандмауэра ISA firewall Enterprise для подключения его к централизованному корпоративному брандмауэру ISA, то в этой статье мы покажем вам, как это можно сделать. Для того, я должен немного отступить от конфигурации, которую мы использовали в предыдущих статьях, о которых я упоминал выше:

А конфигурация, описанная в предыдущих статьях, будет использована в этой статья в качестве начальной конфигурации. Затем, мы будем использовать помощник VPN, для настройки брандмауэра ISA в дочернем офисе, чтобы можно было использовать CSS в главном офисе. Затем, мы должны настроить брандмауэр ISA в главном офисе для использования того же самого CSS. Конечно, мы должны скопировать наши политики брандмауэра (firewall policy) со старого массива и импортировать ее в новый массив, прежде чем настраивать главный офис для использования нового CSS.

Это должно быть интересно.

В этой статье мы сфокусируемся на ручной настройке помощника branch office connectivity wizard.

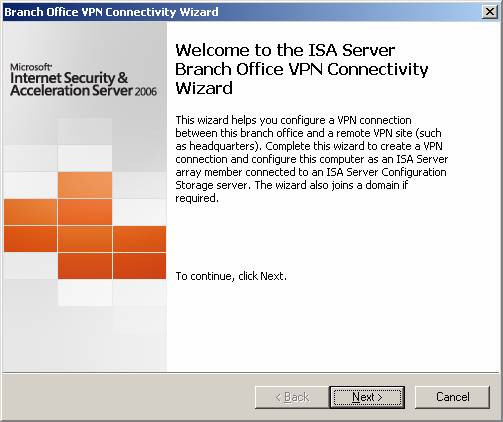

Давайте начнем с запуска файла appcfgwzd.exe. В результате этого откроется окно приветствия branch office connectivity wizard, которое можно увидеть на рисунке ниже.

Рисунок 1

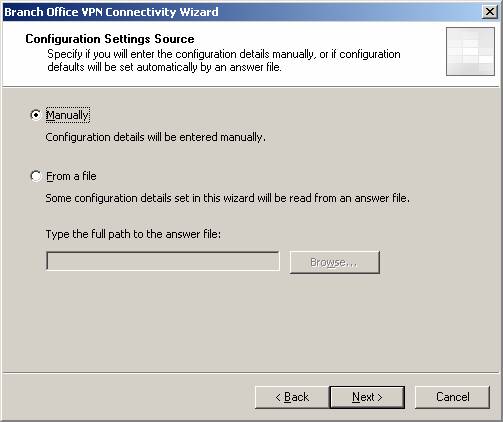

На странице Configuration Settings Source, выберите пункт Manually и нажмите на кнопку Next.

Рисунок 2

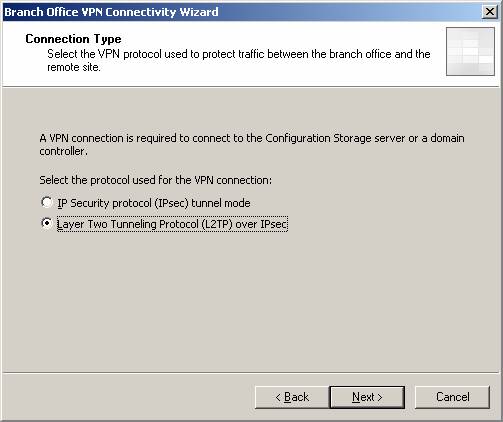

На странице Connection Type (тип соединения), выберите настройку Layer Two Tunneling Protocol (L2TP) over IPSec и нажмите на кнопку Next.

Рисунок 3

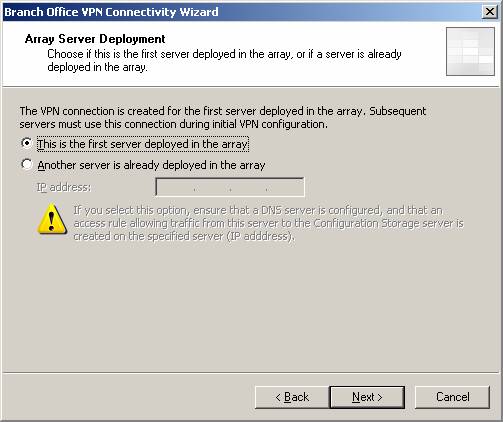

На странице Array Server Deployment выберите настройку This is the first server deployed in this array и нажмите на кнопку Next.

Рисунок 4

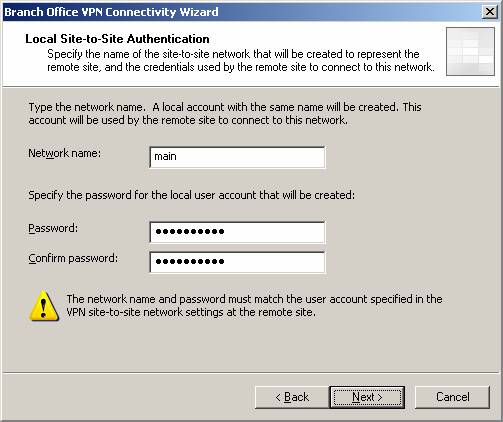

На странице Local Site to Site Authentication введите название удаленной сети (Remote Network) для этого site to site VPN соединения. Т.к. мы подключаемся к сети главного офиса (main office Network), то мы назовем ее main (главная). Введите и подтвердите пароль для учетной записи пользователя main, которого помощник создаст на брандмауэре ISA дочернего офиса. Нажмите на кнопку Next.

Рисунок 5

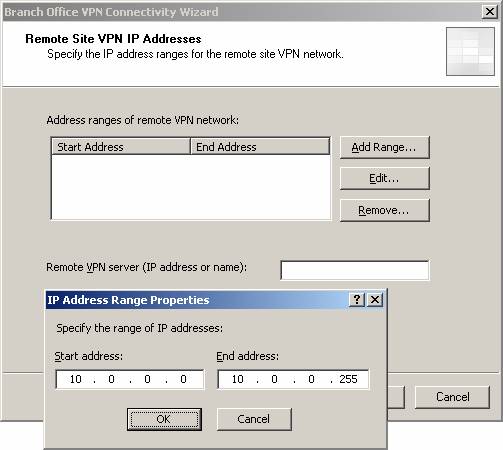

На странице Remote Site VPN IT Addresses нажмите на кнопку Add Range (добавить интервал) и введите интервал IP адресов, который используется в сети главного офиса в диалоговом окне IP Address Range Properties. Нажмите на кнопку OK.

Рисунок 6

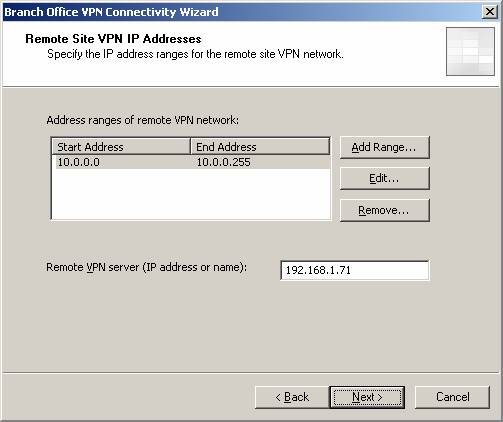

В текстовом поле Remote VPN server (IP address or name) введите IP адрес внешнего интерфейса (external interface) брандмауэра ISA в главном офисе и нажмите на кнопку Next.

Рисунок 7

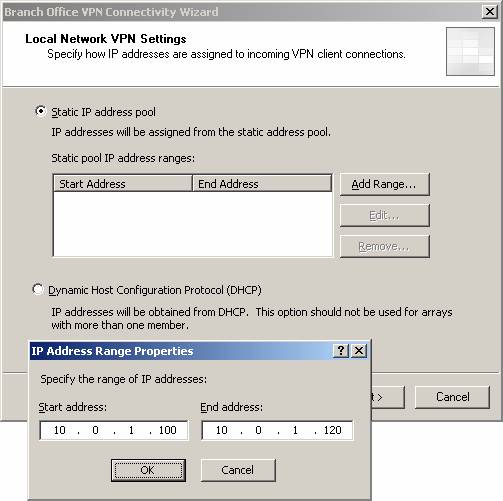

В диалоговом окне Local Network VPN Settings выберите настройку Static IP address pool (т.к. у нас нет сервера DHCP в сети дочернего офиса), а замет нажмите на кнопку Add Range (добавить интервал). В диалоговом окне IP address Range Properties введите интервал IP адресов, которые вы хотите использовать для удаленного доступа к VPN и VPN шлюзам (gateway). Нажмите на кнопку OK, а затем нажмите на кнопку Next.

Рисунок 8

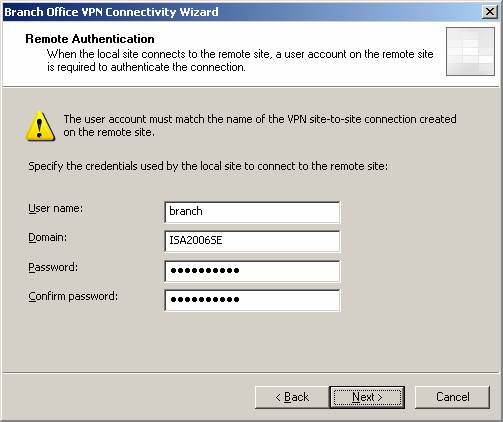

На странице Remote Authentication (удаленная аутентификация) введите название учетной записи, которую вы создали на брандмауэре ISA firewall главного офиса, которая позволит брандмауэру ISA firewall дочернего офиса подключаться к брандмауэру ISA главного офиса. Мы уже создали учетную запись под названием branch на брандмауэре ISA firewall основного офиса и разрешили ей наборный доступ (dial-in access). Убедитесь, что вы ввели название компьютера в поле Domain (домен), т.к. оно является локальной учетной записью SAM, а также не забудьте ввести и подтвердить пароль. Нажмите на кнопку Next.

Рисунок 9

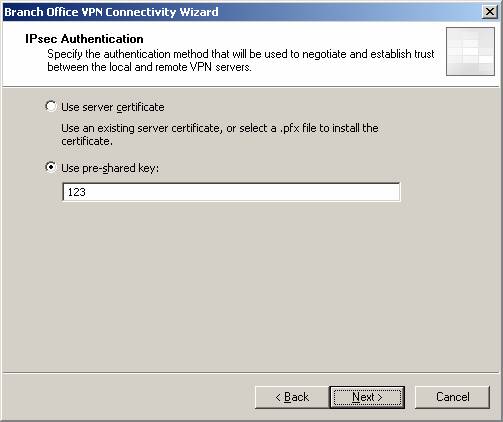

На странице IPSec Authentication выберите настройку Use pre-shared key и введите предопределенный ключ, который вы ввели в главном офисе, а затем нажмите на кнопку Next.

Рисунок 10

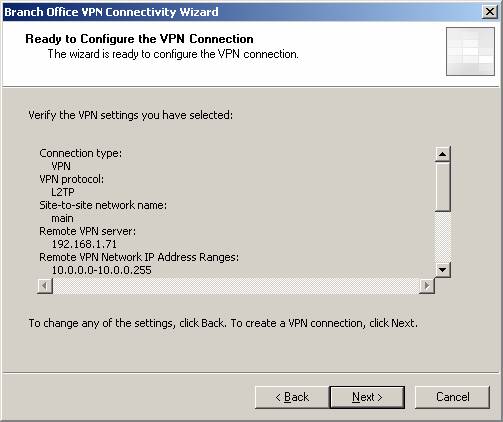

На странице Ready to Configure the VPN Connection осмотрите заново все введенные вам параметры и нажмите на кнопку Next.

Рисунок 11

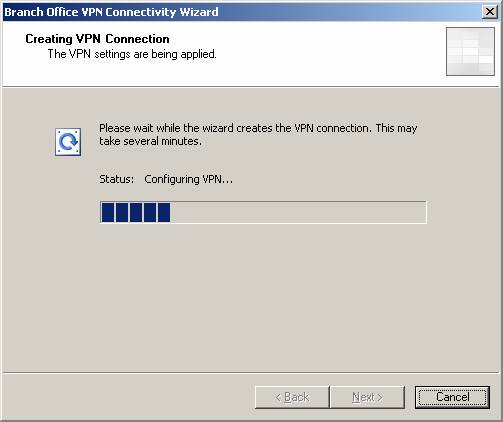

После этого брандмауэр ISA установит site to site VPN соединение с брандмауэром главного офиса (ISA firewall). Это может занять минуту или две, в зависимости от ваших линий связи и насколько сильно брандмауэр ISA firewall в главном офисе загружен в данный момент времени.

Рисунок 12

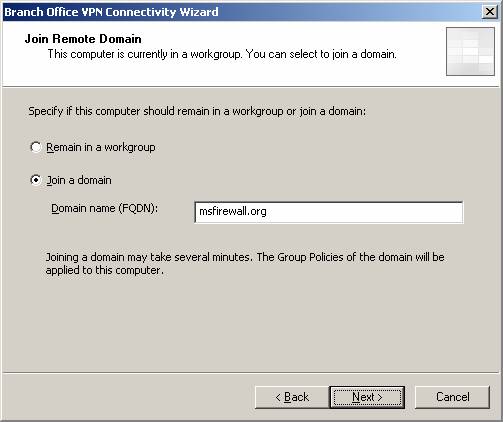

После того, как установлено соединение, выберите настройку Join a domain (подключиться к домену) и введите FQDN для домена вашего основного офиса. Вы всегда захотите присоединить ваши брандмауэры ISA к домену, потому что в результате этого вы сможете воспользоваться всеми преимуществами средств безопасности брандмауэра ISA. Если вы не сделаете ваш брандмауэр ISA членом домена, то это будет выглядеть, будто вы играете безопасным решением, но никогда его не используете. Поэтому включите ваш брандмауэр ISA в домен (domain)! Вы знаете, что это безопасно, потому что есть даже целая статья на эту тему. Нажмите на кнопку Next.

Рисунок 13

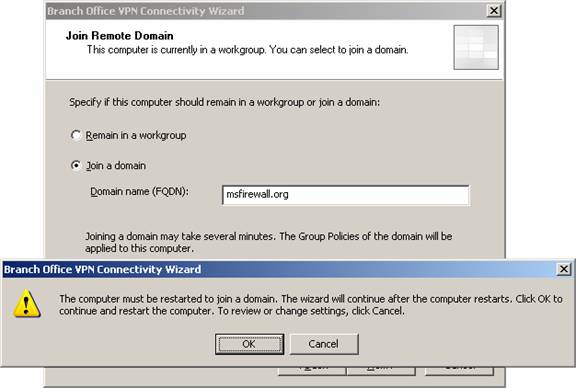

Появится диалоговое окно, информирующее вас, что брандмауэр ISA должен быть перезапущен для включения в домен (domain). Нажмите на кнопку OK для перезапуска брандмауэра ISA.

Рисунок 14

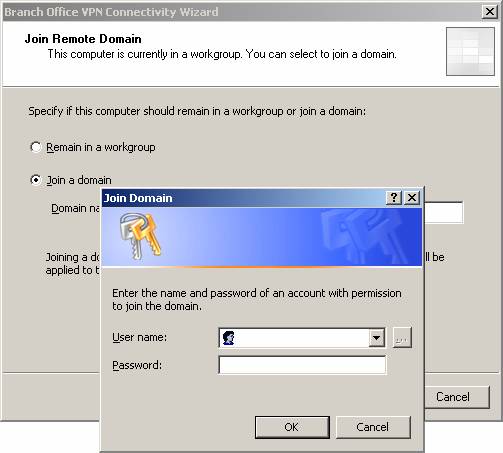

Вам не обязательно нажимать на кнопку Next после ввода учетной записи и пароля – компьютер перезапустится автоматически.

Рисунок 15

После того, как компьютер перезагрузится, он будет членом домена (domain member) и у вас появится возможность входить на компьютер под учетной записью из домена. Однако, т.к. site to site VPN соединение не устанавливается автоматически, то вы должны зайти на компьютер под именем локального администратора (local administrator) после перезапуска.

Другая особенность, которую вы увидите после перезапуска, заключается в том, что службы брандмауэра ISA не запущены. Основная причина для этого заключается в том, что брандмауэр ISA дочернего офиса после подключения к домену, не в состоянии распознать свой собственный FQDN. Для того, чтобы исправить это, необходимо выполнить следующее:

Я предпочитаю выполнить оба пункта. Если по некоторым причинам брандмауэр ISA в дочернем офисе не может соединиться с DNS сервером в основном домене, и у вас нет DNS сервера в дочернем офисе, то вас спасет файл HOSTS. Конечно, в идеальном случае у нас есть контроллер домена (DC) и сервер DNS, интегрированный в Active Directory но контроллере домена в дочернем офисе DC, но я не хочу использовать это.

Если вы не создадите запись в файле HOSTS, перед тем как запустите помощник, то вы не сможете возобновить работу помощника branch office connectivity wizard. Тогда вы должны будете создать запись в файле HOSTS, перезапустить брандмауэр ISA firewall и зайти на машину под именем локального администратора (local administrator).

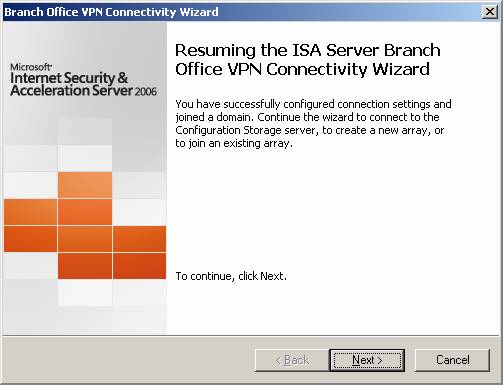

После того, как вы зайдете на машину, вы увидите окно Resuming the ISA Server Branch Office Connectivity Wizard, которое показано на рисунке ниже. Нажмите на кнопку Next.

Рисунок 16

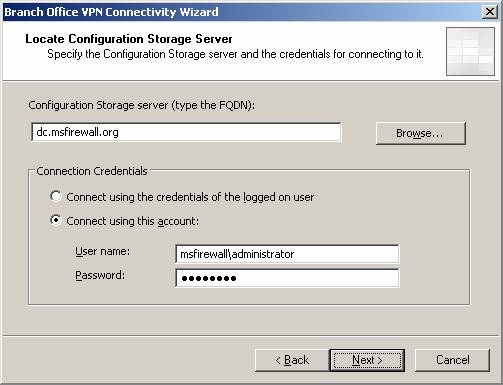

На странице Locate Configuration Storage Server введите FQDN название первой машины, на которой установлен CSS в главном офисе. В нашем примере CSS был установлен на контроллере домена (DC), поэтому мы введем FQDN название контроллера домена нашего главного офиса – dc.msfirewall.org. Т.к. мы не заходили в домен (потому что мы не можем), мы выбираем настройку Connect using this account и вводим название учетной записи в домене (domain account) в текстовом поле User name, а также пароль. Нажмите на кнопку Next.

Рисунок 17

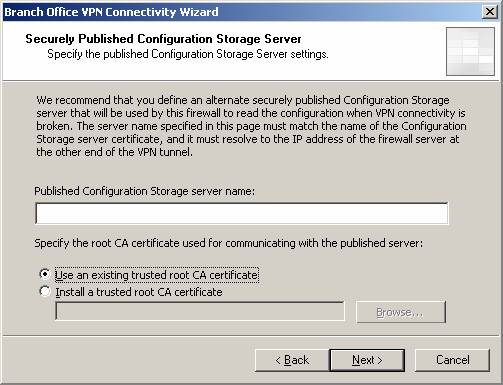

На странице Securely Published Configuration Storage Server у вас есть возможность для ввода альтернативного пути к CSS, в случае если нарушиться VPN соединение. Мы еще не опубликовали наш CSS, поэтому мы не будем вводить название на этой странице. Нажмите на кнопку Next.

Рисунок 18

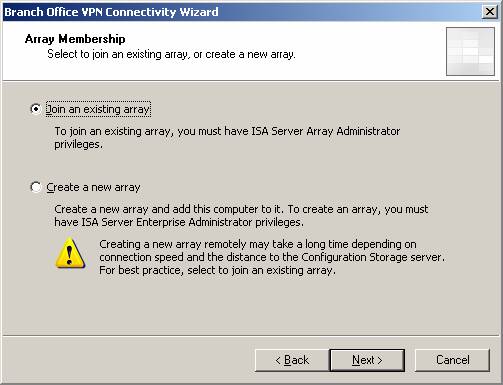

На странице Array Membership выберите настройку Join an existing array и нажмите на кнопку Next.

Рисунок 19

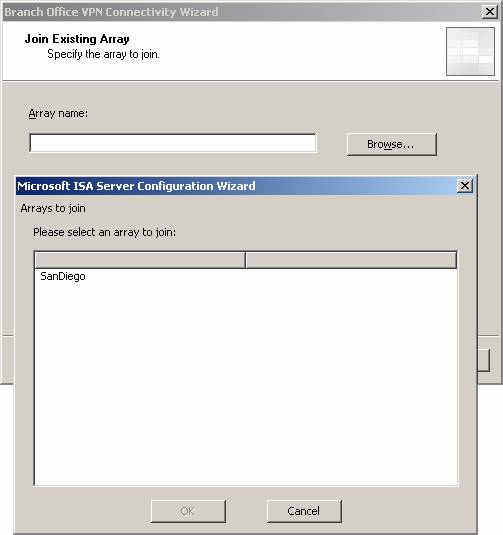

На странице Join an Existing Array (подключиться к существующему массиву) нажмите на кнопку Browse. В диалоговом окне Microsoft ISA Server Configuration Wizard выберите массив, который вы создали для дочернего офиса. В нашем примере название массива — SanDiego, поэтому мы выберем его и нажмем на кнопку OK. Затем нажмите на кнопку Next.

Рисунок 20

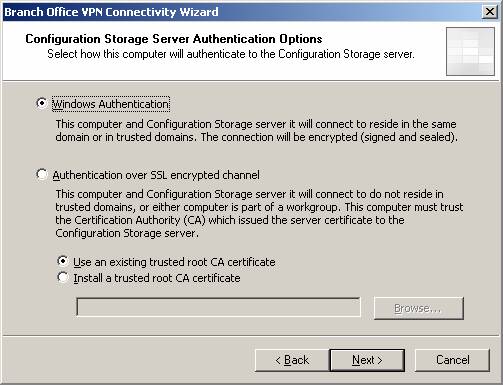

В окне Configuration Storage Server Authentication Options выберите настройку Windows Authentication и нажмите на кнопку Next.

Рисунок 21

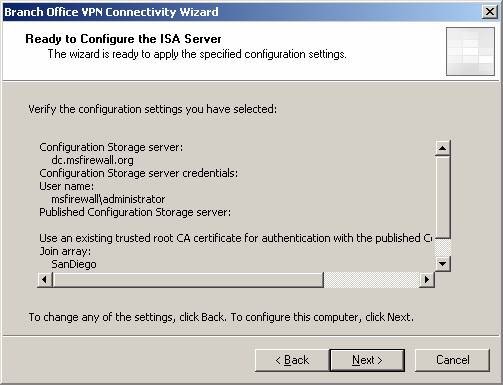

Заново проверьте все ваши настройки на странице Ready to Configure the ISA Server и нажмите на кнопку Next.

Рисунок 22

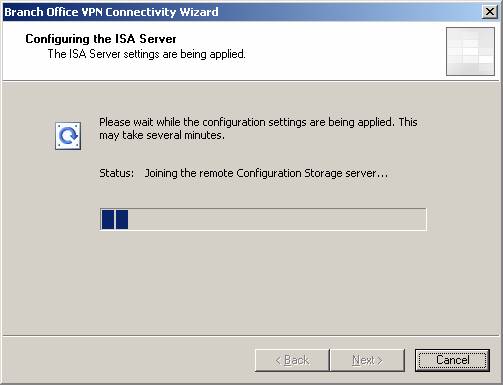

Процесс выполнения вы сможете увидеть на странице Configuring the ISA Server.

Рисунок 23

После завершения работы помощника нажмите на кнопку OK и перезапустите брандмауэр ISA firewall.

Рисунок 24

Вы должны обратить внимание, что когда вы зайдете после перезапуска на машину, то вы сможете в этот раз использовать свою учетную запись в домене (domain credentials), если вы подождете несколько минут. Специальный интерфейс (demand-dial interface) автоматически начнет процедуру соединения, т.к. брандмауэр ISA firewall в дочернем офисе знает, что необходимо запустить этот интерфейс для подключения к CSS в основном офисе. Не правда ли здорово?

Теперь, когда у нас есть брандмауэр ISA настроенный для использования основного офиса, мы готовы изменить конфигурацию брандмауэра ISA firewall в главном офисе, чтобы он управлялся тем же самым корпоративным брандмауэром ISA firewall Enterprise, брандмауэр в дочернем офисе. Это позволит нам применить корпоративные политики (Enterprise policies) ко всем членам массива дочерних офисов и управлять всем массивами из одного места. В следующей статье мы изменим CSS, используемую брандмауэром в главном офисе и посмотрим, что изменится, если поместить CSS в дочерний офис, чтобы таким образом локальный CSS был доступ даже в случае разрыва соединения с интернет.

www.isaserver.org

Tags: dns, domain, ISA Server, l2tp, Microsoft ISA Server, tun, tunnel, vpn