OCS 2007 и ISA 2006: Конструкция и архитектура брандмауэра

Published on Февраль 16, 2009 by Support · Комментариев нет

Условия

- 10.0.0.0 /24 и 172.16.0.0 /24 будут считаться частью ‘публичного’ IP пространства. Мы притворимся, что эти адреса будут публично передаваемыми адресами в реальном мире.

- Частный сетевой адаптер (NIC) сервера Edge непосредственно подключен к внутренней сети.

- Клиенты будут получать доступ к OCS службам с помощью этих имен и IP адресов:

| IP адрес |

DNS имя |

Функция |

| 172.16.0.2 |

sip.confusedamused.com |

IM, присутствие и объединение (Presence & Federation) |

| 172.16.0.3 |

lm.confusedamused.com |

Веб конференции (Web Conferencing) |

| 172.16.0.4 |

av.confusedamused.com |

Аудио/видео конференции (A/V Conferencing) |

| 10.0.0.2 |

ocs.confusedamused.com |

Веб компоненты |

Необходимые предпосылки

- Полные настройки OCS 2007 Front-End и Edge серверов уже осуществлены.

- ISA Server 2006 установлен в качестве члена домена или рабочей группы.

- ISA 2006 может разрешать DNS имя Front-End сервера. Если нет, то создается запись файла хоста.

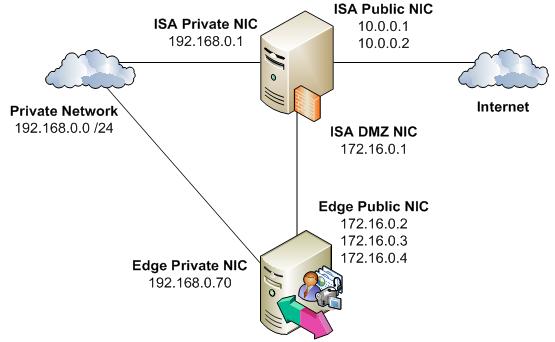

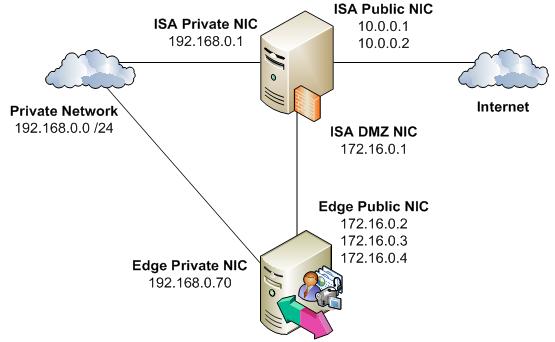

- Машина ISA должна быть оснащена тремя физическими сетевыми картами, одна из которых подключена к внутренней сети, вторая – к DMZ, а третья – к внешней сети. В данном примере карты настроены следующим образом: — Внутренняя: 192.168.0.1 / 24, нет шлюза, DNS обращается к 192.168.0.10 (контроллер домена) — DMZ: 172.16.0.1 /24, нет шлюза, нет DNS — Внешняя: 10.0.0.1 /24 и 10.0.0.6, нет DNS

- Порядок привязки сетевых карт должен быть следующим: внутренняя, DMZ, внешняя.

- Корневой сертификат для центра сертификации существует в хранилище доверенных центров сертификации (Trusted Root Certification Authorities Store) локального компьютера.

- Сертификат, изданный для ocs.confusedamused.com с частным ключом существует в личном хранилище (Personal Store) локального компьютера.

Схема сети

Конфигурации сети должна быть следующего плана.

Настройка ISA 2006

Настройка топологии сети

- Откройте консоль управления ISA Management, перейдя в меню Пуск | Все программы | Microsoft ISA Server | ISA Server Management.

- Нажмите Сети в левой панели.

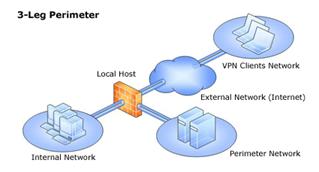

- Нажмите Шаблоны | Трехступенчатый периметр (3-Leg Perimeter) в правой панели.

- Нажмите Далее, чтобы запустить мастера.

- Нажмите еще раз Далее, чтобы пропустить шаг экспортирования конфигурации, или при желании выполните этот шаг. Этот мастер удалит существующие правила в ISA. Продолжайте с осторожностью. Перейдите к шагу Appendix A, если хотите сохранить существующие правила.

- Убедитесь, что 192.168.0.0 ‘ 192.168.0.255 определен в качестве внутреннего диапазона и нажмите Далее.

- Для периметра сети (Perimeter Network) нажмите Добавить адаптер. Поставьте флажок напротив строки DMZ NIC и нажмите OK. Нажмите Далее.

- В политике брандмауэра пролистайте вниз и выберите опцию Разрешить неограниченный доступ.

- Нажмите Завершить, чтобы закончить работу мастера.

- Нажмите Применить, затем OK, чтобы завершить изменения. Схема ISA теперь должна выглядеть следующим образом.

Разрешение исходящих соединений

- Выберите объект Политика брандмауэра в левой панели.

- Нажмите правой клавишей на правиле под названием VPN клиенты внутренней сети и выберите опцию Удалить. Нажмите Да, когда будет запрошено подтверждение.

- Дважды нажмите на правиле под заголовком Неограниченный доступ к интернету.

- Во вкладке От (From) нажмите Добавить, выберите Периметр (Perimeter) из списка и нажмите OK.

Этот последний шаг позволит серверу Edge инициировать исходящие запросы для DNS и объединения. Вы можете создавать эти правила более специфично, но я не вижу весомой причины для того, чтобы слишком сильно ограничивать исходящие соединения.

Создание компьютерных объектов

- Убедитесь, что правая панель открыта, нажмите Инструменты | Сетевые объекты | Новый | Компьютер.

- Введите имя Access Edge и IP адрес 172.16.0.2, публичный IP, который разрешает sip.confusedamused.com. Нажмите OK.

- Создайте еще один компьютерный объект с именем Web Conferencing Edge и IP адресом 172.16.0.3

- Создайте еще один компьютерный объект с именем A/V Edge и IP адресом 172.16.0.4.

- По завершении у вас должно быть три компьютерных объекта.

Создание веб приемника (Web Listener)

Если на сервере ISA уже имеется приемник, настроенный для SSL без созданной аутентификации, вы можете просто присвоить ocs.confusedamused.com сертификат дополнительному IP адресу вместо того чтобы создавать новый объект веб приемника.

- В правой панели снова нажмите Инструменты | Сетевые объекты | Новый | Веб приемник .

- Назначьте веб приемнику описательное имя типа No Authentication SSL с тем, чтобы его можно было повторно использовать для других приложений и нажмите Далее.

- Выберите опцию Требовать SSL защищенного соединения для клиентов и нажмите Далее.

- Поставьте флажок в строке Внешняя сеть и нажмите Выбрать IP адреса.

- Выберите Указанный IP адрес на компьютере ISA Server в выбранной сети, затем выберите второй IP адрес, добавленный для адаптера NIC, 10.0.0.2, нажмите Добавить, а затем OK.

- Нажмите Далее, чтобы продолжить.

- Выберите опцию Назначить сертификат для каждого IP адреса. Нажмите Выбрать сертификат и выберите сертификат, изданный для ocs.confusedamused.com. Нажмите Выбрать.

- Нажмите Далее чтобы продолжить.

- Выберите Без аутентификации в качестве способа, которым клиенты будут предоставлять мандаты серверу ISA и нажмите Далее.

- Нажмите еще раз Далее, поскольку SSO нельзя использовать.

- Нажмите Закончить, чтобы завершить работу мастера.

Создание протоколов

Протокол по умолчанию HTTPS уже определен для большинства служб, но порты для объединения (Federation) и STUN необходимо настроить.

- Снова в правой панели нажмите Инструменты | Протоколы | Новый | Протокол.

- Назовите протокол MTLS и нажмите Далее.

- Нажмите Новый, чтобы определить протокол.

- Выберите TCP для имени протокола, Исходящий в качестве направления, и диапазон портов 5061-5061. Нажмите OK.

- Нажмите Далее.

- Нажмите Далее, чтобы не использовать никаких второстепенных соединений, а затем Закончить, чтобы завершить работу мастера.

- Создайте еще один протокол и назовите его STUN.

- Нажмите Новый, чтобы определить протокол. Выберите тип протокола: TCP, направление: Исходящий, диапазон портов от: 50000 диапазон портов до: 59999. Нажмите OK.

- Еще раз нажмите Новый, чтобы определить протокол. Выберите тип протокола: UDP, направление: Отправка, диапазон портов от: 50000 диапазон портов до: 59999. Нажмите OK.

- Еще раз нажмите Новый, чтобы определить протокол. Выберите тип протокола: UDP, направление: Отправка, диапазон портов от: 3478, диапазон портов до: 3478. Нажмите OK.

- Когда все сказанное сделано, определение протоколов должно выглядеть следующим образом.

- Дважды нажмите Далее, а затем Закончить, чтобы закрыть мастера.

Правила доступа

Теперь, когда все необходимые элементы были определены, можно создавать собственно правила доступа.

Access Edge

- Правой клавишей нажмите на Политика брандмауэра и выберите Новая | Правило доступа.

- Назовите правило описательным образом типа Входящий доступ Edge соединений и нажмите Далее.

- Выберите Разрешить и нажмите Далее.

- Убедитесь, что строка названия окна гласит Выбранные протоколы и нажмите кнопку Добавить.

- Выберите HTTPS из папки «Общие протоколы» и MTLS из папки «Определенные пользователем». Нажмите Добавить для всех и нажмите Закрыть.

- Нажмите Далее, когда определение выглядит следующим образом.

- Для источников нажмите Добавить, выберите Внешняя из папки «Сети», нажмите Закрыть, а затем Далее.

- Для адреса назначения нажмите Добавить, выберите Access Edge из папки «Компьютер», нажмите Закрыть, а затем Далее.

- Оставьте опцию Для всех пользователей и нажмите Далее. Нажмите Закончить, чтобы завершить работу мастера.

Web Conferencing Edge

- Правой клавишей нажмите Политика брандмауэра и выберите Новая | Правило доступа.

- Дайте правилу описательное имя типа Входящие подключения веб конференции и нажмите Далее.

- Выберите Разрешить и нажмите Далее.

- Убедитесь, что в строке названия окна написано Выбранные протоколы и нажмите кнопку Добавить.

- Выберите HTTPS из папки «Общие протоколы» и нажмите Добавить, затем Закрыть. Нажмите Далее.

- Для источника нажмите Добавить, выберите Внешний из папки «Сетевые подключения», нажмите Закрыть, а затем Далее.

- Для адреса назначения нажмите Добавить, выберите Web Conferencing Edge из папки «Компьютеры», нажмите Закрыть, Далее.

- Оставьте опцию Для всех пользователей и нажмите Далее. Нажмите Закончить, чтобы завершить работу мастера.

A/V Edge

- Правой клавишей нажмите Политика брандмауэра и выберите Новая | Правило доступа.

- Дайте правилу описательное имя типа Входящие A/V Edge соединения и нажмите Далее.

- Выберите Разрешить и нажмите Далее.

- Убедитесь, что в строке названия окна написано Выбранные протоколы и нажмите кнопку Добавить.

- Выберите HTTPS из папки «Общие протоколы» и STUN из папки «Определенные пользователем». Нажмите Добавить для всех, а затем Закрыть. Нажмите Далее.

- Для источников нажмите Добавить, выберите Внешнее из папки Сетевые подключения, нажмите Закрыть, затем Далее.

- Для адреса назначения нажмите Добавить, выберите A/V Edge из папки Компьютеры, нажмите Закрыть, Далее.

- Оставьте опцию Для всех пользователей и нажмите Далее. Нажмите Закончить, чтобы завершить работу мастера.

Обратимый Proxy веб компонентов (Web Components Reverse Proxy)

- Правой клавишей нажмите Политика брандмауэра и выберите Новая | Правило публикации веб сайта.

- Введите описательное имя типа Входящие соединения веб компонентов для правила и нажмите Далее.

- Выберите Разрешить и нажмите Далее.

- Выберите Публиковать один веб сайт или компенсатор загрузки и нажмите Далее.

- Выберите Использовать SSL для подключения к опубликованному веб серверу или семейству серверов и нажмите Далее.

- Введите tap-ocs-2k7.ptown.com в качестве имени внутреннего сайта и нажмите Далее.

Здесь сертификаты SAN могут создавать определенные трудности. Это правило обращается к внутреннему FQDN имени сервера Front-End, на котором публикуются веб компоненты. Убедитесь в том, что предметное имя совпадает с первым SAN, перечисленным на сертификате. Это должны быть tap-ocs-2k7.ptown.com. Более подробно о том, как ISA 2006 работает с SAN сертификатами в случае обратимого proxy вы можете прочитать здесь: http://blogs.msexchange.org/walther/2007/03/28/san-certificates-and-isa-server-2006/

- Введите /* в качестве пути и нажмите Далее.

- Введите ocs.confusedamused.com в качестве публичного имени, а остальные настройки оставьте по умолчанию. Нажмите Далее.

- Выберите No Authentication SSL веб приемник, созданный ранее, и нажмите Далее.

- Выберите опцию Без аутентификации, но клиенты могут аутентифицироваться напрямую и нажмите Далее.

- Оставьте по умолчанию Все пользователи и нажмите Далее.

- Нажмите Закончить, чтобы завершить работу мастера.

- Нажмите кнопку Применить, расположенную сверху.

- Нажмите OK, когда все изменения сохранены.

Конечный результат

Окончательная конфигурация должна выглядеть примерно так.

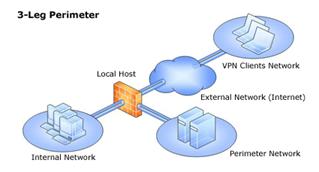

Дополнение A ‘ Ручная настройка маршрута

Этот способ используется в том случае, если необходимо сохранить существующие правила ISA. Единственным недостатком этого метода является то, что сеть периметра не определяется, и правило доступа из интернета к DMZ не будет создано. Для создания этих объектов выполните следующее. В зависимости от конфигурации сети, правило доступа из частной сети LAN к DMZ тоже может потребоваться.

- Правой клавишей нажмите иконку «Сетевые подключения» в левой панели и выберите Новое | Сеть.

- Назовите подключение описательным именем типа Периметр. Нажмите Далее, чтобы продолжить.

- Выберите Сеть периметра и нажмите Далее.

- Нажмите Добавить адаптер. Поставьте флажок в строке DMZ NIC и нажмите OK. Нажмите Далее.

- Нажмите Закончить, чтобы завершить работу мастера.

- Правой клавишей нажмите на иконке Сетевые подключения в левой панели и выберите Новое | Правило сети.

- Назовите правило описательным именем типа Доступ к периметру. Нажмите Далее, чтобы продолжить.

- Нажмите кнопку Добавить.

- Откройте папку Сетевые подключения, выберите Внешняя и нажмите Добавить, затем Закрыть.

- Нажмите Далее.

- Откройте папку Сетевые подключения, выберите Периметр и нажмите Добавить, затем Закрыть.

- Нажмите Далее.

- Выберите Маршрутизацию трафика между этими источниками и нажмите Далее.

- Нажмите Закончить, чтобы завершить работу мастера.

Теперь трехступенчатая конфигурация сети Периметр создана, но она не будет отражена в схеме ISA. Функционально эта конфигурация работает отлично.

Смотрите также: Tags: dns, Exchange, ISA Server, Microsoft ISA Server, proxy, tun, vpn

Exchange 2007

Если вы хотите прочитать предыдущие части этой серии статей, перейдите по ссылкам:

Проведение мониторинга Exchange 2007 с помощью диспетчера System ...

[+]

Введение

В этой статье из нескольких частей я хочу показать вам процесс, который недавно использовал для перехода с существующей среды Exchange 2003 ...

[+]

Если вы пропустили первую часть этой серии, пожалуйста, прочтите ее по ссылке Использование инструмента Exchange Server Remote Connectivity Analyzer Tool (Часть ...

[+]

Если вы пропустили предыдущую часть этой серии статей, перейдите по ссылке Мониторинг Exchange 2007 с помощью диспетчера System Center Operations ...

[+]

Если вы пропустили предыдущие части этой серии статей, перейдите по ссылкам:

Подробное рассмотрение подготовки Active Directory для Exchange 2007 (часть 1)

...

[+]

If you missed the previous parts in this article series please read:

Exchange 2007 Install and Configuration from the command line (Part ...

[+]

Инструмент ExRCA

Текущий выпуск инструмента предоставляется только в целях тестирования и оснащен 5 опциями:

Тест подключения Outlook 2007 Autodiscover

Тест подключения Outlook 2003 RPC ...

[+]

Если вы хотите прочитать предыдущие части этой серии статей, перейдите по ссылкам:

Развертывание сервера Exchange 2007 Edge Transport (часть 1)

Развертывание ...

[+]

Если вы пропустили первую статью данного цикла, пожалуйста, перейдите по ссылке: Exchange 2007 Install and Configuration from the command line (Part ...

[+]

Если вы пропустили предыдущую часть этой серии статей, перейдите по ссылке Использование интегрированных сценариев Using Exchange Server 2007 – часть ...

[+]