В первых двух частях этой серии о сетях ISA и TMG мы обсудили понятия сетей ISA/TMG Firewall Networks и сетевых правил (Network Rules). В этих частях я попытался прояснить, что нужно иметь четкое понимание того, как брандмауэр ISA/TMG видит сетевой мир, прежде чем использовать его по максимуму.

Теперь, когда вы четко понимаете сети ISA/TMG Firewall Networks и сетевые правила, давайте рассмотрим пример. В этом примере клиент нужно перевести с ISA 2000 на ISA 2006. Как вы, вероятно, знаете, прямой путь апгрейда с ISA 2000 на ISA 2006 отсутствует. Я не считаю это большой проблемой (в большинстве случаев), так как сетевые модели, используемые брандмауэрами ISA 2004 и ISA 2006 абсолютно отличаются о тех, которые используются брандмауэром ISA 2000. Лучше начать с начала и определить, каковы требования, посмотреть, как новая сетевая модель и новые функции более новых версий брандмауэра могут помочь соответствию и оптимизации этих требований.

Клиент использовал брандмауэр ISA 2000 только для правил веб публикации (Web Publishing Rules). Он никак не использовался для исходящего доступа. Его единственной функцией было обеспечение обратимого веб прокси (reverse Web proxy) для определенного количества приложений, расположенных на внутреннем веб сервере. Клиент использовал брандмауэр ISA 2000 для передачи запросов к различным веб сайтам на основе пути в запросе. Из-за этого внутренние клиенты нуждались в подключении к внутренним веб сайтам через брандмауэр ISA.

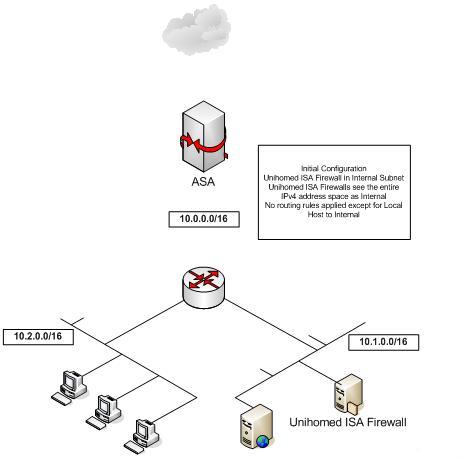

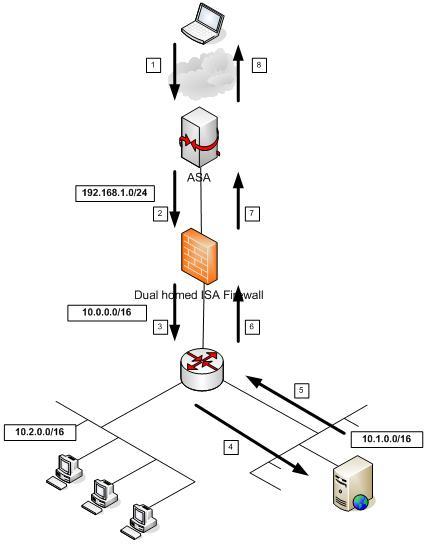

На рисунке 1 показана старая сетевая конфигурация, соответствующая нашей конструкции брандмауэра ISA. Как видно на рисунке, есть внешний шлюз ASA, соединяющий потребительскую сеть с интернетом. Шлюз ASA представляет собой устройство, обеспечивающее весь входящий и исходящий доступ к сети и из нее.

Есть основной маршрутизатор (core router), обеспечивающий маршрутизацию к нескольким ID внутренних сетей. В одном из этих сетевых ID есть брандмауэр unihomed ISA. Поскольку брандмауэр ISA 2000 имеет одну привязку (unihomed), все сети считаются внутренними. Однако такое мнение немного неточное, поскольку брандмауэр ISA 2000 не воспринимал сетевой мир как Сети ISA Firewall Networks. Основным шлюзом для старого брандмауэра ISA 2000 был локальный IP адрес маршрутизатора LAN.

Рисунок 1

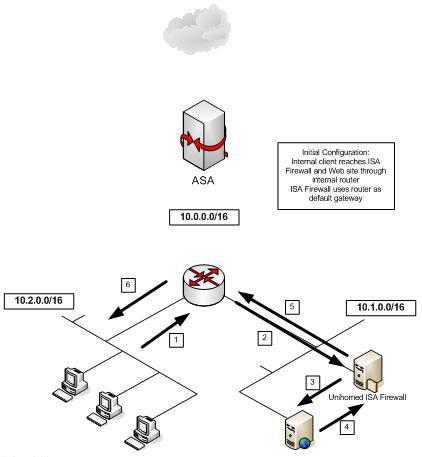

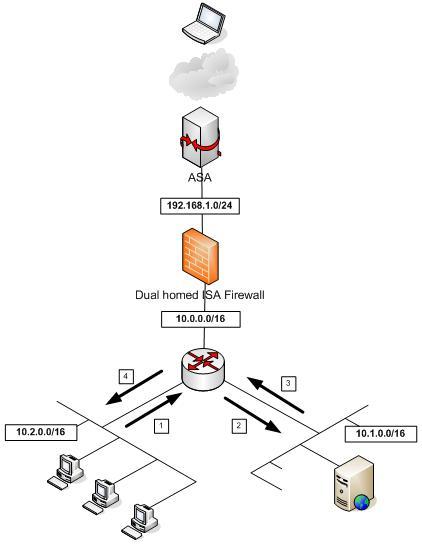

На рисунке 2 показан старый путь трафика, использовавшийся старыми клиентами, когда они пытались подключиться к веб сайтам компании. При планировании установки брандмауэров ISA или TMG очень важно понимать текущую сетевую инфраструктуру и пути запросов/ответов, использующиеся внутренними и внешними клиентами для достижения ресурсов. Старый путь запросов/ответов можно описать следующими шагами:

Рисунок 2

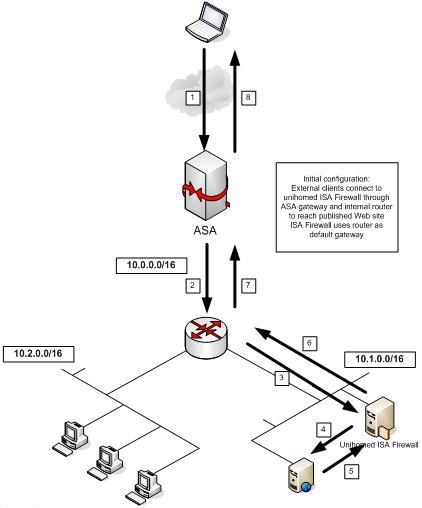

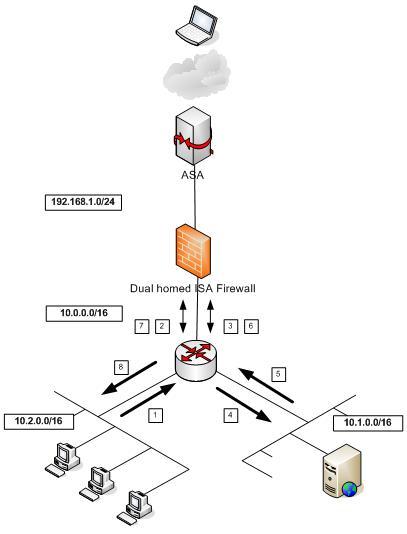

После четкого осознания того, как внутренние клиенты достигали веб сайтов через брандмауэр ISA 2000 с одной привязкой, необходимо понять, как внешние клиенты достигали веб сайтов. На рисунке 3 показан путь запроса/ответа:

Рисунок 3

Теперь, когда мы отчетливо понимаем принцип путей запроса/ответа для соединений с брандмауэром ISA на получение веб содержимого, мы можем подумать о том, как перестроить конфигурацию таким образом, чтобы получить более высокий уровень безопасности, используя новую сетевую модель, включенную в брандмауэр ISA 2006.

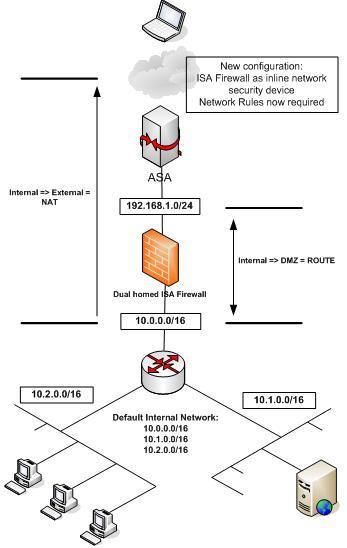

Мы решили повысить сетевую безопасность путем изменения конфигурации брандмауэра с одной привязкой (unihomed ISA firewall) на конфигурацию внутреннего сетевого устройства с двойной привязкой (dual homed inline network device). Когда брандмауэр ISA устанавливается в такой конфигурации, атакующие не могут обойти брандмауэр, чтобы получить содержимое внутренних веб серверов. К тому же, такая конфигурация позволяет брандмауэру ISA укреплять прорехи в безопасности, присущие шлюзу ASA, тем самым обеспечивая двойной уровень защиты входящего и исходящего доступа. Наша изначальная конструкция не включает управление исходящим доступом, но мы рассмотрим это позже. А пока мы сконцентрируем свое внимание на использовании брандмауэра ISA только для выполнения обратимого прокси.

Как вы теперь знаете, брандмауэры ISA и TMG нуждаются в том, чтобы Сети были определены, чтобы можно было пропускать через брандмауэры трафик. Помимо определения этих Сетей Firewall Networks нам нужно настроить сетевые правила для подключения Сетей Firewall Networks.

На рисунке 4 видно, как мы установили новый брандмауэр ISA. Сначала брандмауэр ISA был размещен за шлюзом ASA и он использует LAN интерфейс шлюза ASA в качестве основного шлюза брандмауэра ISA. Другая сетевая карта брандмауэра ISA была подключена к основной внутренней Сети (default Internal Network). Основная внутренняя Сеть определена всеми IP адресами, расположенными за внутренним интерфейсом брандмауэра ISA. В данном случае, поскольку за брандмауэром есть несколько внутренних подсетей, нам нужно добавить все эти IP адреса в дефиницию основной внутренней Сети.

Вдобавок, нам необходимо убедиться в том, что брандмауэр ISA был настроен с записями таблицы маршрутизации, дающими брандмауэру знать, что ему нужно использовать основной маршрутизатор для направления соединений в другие сетевые ID в основной внутренней Сети. Это нам нужно, так как основным шлюзом брандмауэра ISA был LAN интерфейс шлюза ASA, который представляет собой пережитки прошлой конфигурации брандмауэра ISA, где он использовал основной маршрутизатор в качестве основного шлюза.

Нам также нужно настроить Сеть ISA Firewall Network для сегмента DMZ между внешним интерфейсом брандмауэра ISA и LAN интерфейсом шлюза ASA. Причина тому кроется в том, что они использовали ASA на своем шлюзе VPN. Внешние VPN клиенты подключаются к ASA и нуждаются в содержимом за брандмауэром ISA. После создания Сети ISA Firewall Network для DMZ, мы создали сетевое правило для маршрутизации соединений между DMZ и основной внутренней сетью. ASA необходимо настроить на информирование клиентов VPN о том, чтобы они использовали внешний интерфейс брандмауэра ISA в качестве адреса шлюза для всех внутренних сетевых ID.

Другое сетевое правило, используемое в данной конфигурации, будет обеспечивать трафик между основной внутренней и основной внешней Сетью. Это сетевое правило устанавливает отношения NAT между основной внутренней и основной внешней Сетью.

Рисунок 4

На рисунке 5 приведен пример трафика запросов и ответов между внешним клиентом и веб серверами, к которым новая конфигурация брандмауэра ISA будет предоставлять доступ:

Рисунок 5

Следующая проблема, с которой нам нужно разобраться, это то, как внутренние клиенты достигают веб серверов. Поскольку я предпочитаю не использовать возврат к началу цикла (loop back) через брандмауэр ISA для достижения внутренних ресурсов, то считаю, что следующая конфигурация будет оптимальным путем запросов /ответов (рисунок 6):

Рисунок 6

Хотя это решение является оптимальным в контексте простоты и производительности, такой метод ‘прямого доступа’ не будет работать в нашей ситуации. Клиент использовал брандмауэр ISA для выполнения определенных трюков маршрутизации, основываясь на информации о пути в запросе, поэтому внутренние и внешние клиенты должны проходить через брандмауэр ISA, чтобы такое решение работало. Этот требовало того, что используемый в правилах веб публикации веб приемник был настроен на прослушивание внутренних и внешних интерфейсов брандмауэра ISA. К тому же, раздельная DNS инфраструктура должна была иметься в наличии, чтобы внутренние клиенты разрешали имена веб сайтов в IP адреса внутреннего интерфейса брандмауэра ISA.

С такими параметрами конфигурации новый путь запросов/ответов будет выглядеть так:

Рисунок 7

В этой последней части серии статей о том, как брандмауэры ISA и TMG воспринимают сети, я рассказал о миграции с конфигурации брандмауэра с одной привязкой (unihomed ISA 2000) к конфигурации брандмауэра с несколькими привязками (multihomed ISA 2006). Чтобы процесс перехода был успешным, нужно понимать, как Сети ISA/TMG Firewall Networks работают и как настраивать сетевые правила для соединения этих Сетей. Нам нужно убедиться, что все соответствующие адреса настроены в основной внутренней Сети, мы также создали другую Сеть ISA Firewall Network для поддержки VPN клиентов, заблокированных на шлюзе ASA перед брандмауэром ISA. Наконец, нам нужно было понять пути запросов/ответов между клиентами и публичными серверами, что является очень важным для получения рабочего решения.

Поскольку мы потратили так много времени на конфигурации сетей за последние несколько недель, давайте воспользуемся моментом и рассмотрим некоторые конфигурации брандмауэров ISA с одной привязкой. Хотя конфигурация Сетей ISA Firewall Networks и сетевых правил не применима к брандмауэрам unihomed ISA с одной привязкой, все же есть некоторые опции маршрутизации, так как мы можем воспользоваться правилами веб маршрутизации (Web Routing Rules) для выполнения полезных задач на брандмауэрах с одной привязкой unihomed ISA. Увидимся!

www.isaserver.org