Лучшие методы, подсказки и хитрости ISA Firewall (Часть 1)

Published on Февраль 6, 2009 by Support · Комментариев нет

Недавно, когда я возвращался на самолете из деловой поездки, мне пришло в голову, что я никогда не размещал списка лучших методов и подсказок по работе с ISA firewall на сайте www.isaserver.org. Я думал о вещах, которые я делаю на постоянной основе, чтобы правильно настроить ISA firewall для наилучшего уровня безопасности и надежности. Этот список — результат моей работы.

Так как я не могу детально рассмотреть каждую проблему (их слишком много), я коротко опишу каждую проблему и научу работать с ней. Большинство этой информации есть в нашей книге или на веб-сайте, но здесь есть некоторые вещи, которые я пока не изложил на бумаге, так что они публикуются впервые (во всяком случае, мной).

Этот список составлен без какой-либо систематизации, так что положение метода в списке не отражает его значимости.

- Настраивайте Web proxy и Firewall. Я говорю об этой проблеме уже в течение пяти лет. Если вы хотите, чтобы ваш ISA Firewall обеспечивал защиту, лучшую, чем позволяет Ваш «аппаратный» брандмауэр, вы должны применять настройки Firewall и Web proxy. Иначе вы пострадаете от тех же слабостей в безопасности, которые присутствуют в «аппаратном» брандмауэре. Пользуйтесь тем, за что Вы заплатили, и применяйте настройки Firewall и Web proxy!

- Настройки сервера DNS — настраивайте ISA firewall для использования DNS сервера, находящегося на внутреннем сетевом интерфейсе; не используйте одинаковые серверы DNS на разных сетевых интерфейсах. Это очень распространенная проблема. ISA firewall должен иметь только один DNS сервер в настройках его интерфейсов, и этот DNS сервер должен быть настроен на его внутреннем интерфейсе (или на том, который ближе к внутреннему DNS серверу, способному определять имена узлов в Интернете). НИКОГДА не используйте внешний сервер DNS на каком-либо из интерфейсов ISA firewall, и НИКОГДА не указывайте адрес сервера DNS более чем на одном интерфейсе ISA firewall.

- Используйте www.arin.net, чтобы определить сетевой блок злоумышленников и других компьютеров. Вы когда-нибудь задавались вопросом, откуда приходят атакующие пакеты? Вы видите IP-адреса при просмотре журнала ISA firewall в реальном времени, но чьи они? Посетите www.arin.net и сделайте поиск whois по IP-адресу.

- Сценарий «Сеть в пределах сети» — когда у Вас есть несколько сетевых идентификаторов (network ID), находящихся за одним и тем же сетевым интерфейсом ISA Firewall. Это простая концепция, но она несколько отличается от моделей работы ISA 2000.

- Планируйте использование. Необходимо детально планировать то, как ISA firewall будет использоваться в Вашей сети. Помните, что ISA firewall это ключевое звено сетевого оборудования: это НЕ сервер. Это означает, что ISA firewall является неотьемлемой частью Вашей сетевой инфраструктуры и вы должны дать понять это людям, которые думают, что атаки поражают «порты». Некоторые аспекты планирования:

- Использование протоколов. Какие протоколы Вам надо поддерживать? В каких протоколах нуждаются Ваши приложения, когда они обращаются к другим ресурсам, используя ISA firewall?

- Использование политик доступа для пользователей. Узнайте, в какой информации нуждаются конкретные пользователи. Детально разберитесь, как создать группы пользователей, имеющих доступ только к необходимой им информации, и не более того. Соблюдайте политику наименьших привелегий и постарайтесь прекратить создание правил запрета (Deny).

- Ведение журналов. Узнайте, какой уровень и тип ведения журналов вам необходим. Если вы работаете в регулируемой среде, вы захотите протоколировать как можно больше событий. Это означает назначение ISA firewall членом домена и ведение протоколов для клиентов Web proxy и Firewall. Эти меры не только повысят общий уровень безопасности, обеспечиваемый ISA firewall, но и значительно повысят возможности протоколирования.

- Используйте DMZ для разделения зон безопасности. ISA firewall поддерживает неограниченное число сетевых интерфейсов (столько, сколько позволяет аппаратная мощность). Используйте сети DMZ, подключенные к ISA firewall для ограничения доступа к различным зонам безопасности в пределах вашей организации. Размещайте брандмауэры ISA между различными зонами безопасности, чтобы быть уверенным в защищенности от атак, исходящих из различных зон.

- Не устанавливайте серверные приложения на брандмауэр. ISA сервер не должен быть частью плана по укреплению Ваших серверов. ISA firewall был задуман, как сетевой брандмауэр. Никогда не делайте из него файловый сервер, Web сервер, FTP сервер или сервер BearShare. Единственное исключение — когда ISA firewall установлен на компьютер с SBS 2003 SP1; но в этом случае ISA firewall не имеет статуса сетевого брандмауэра, так как его модель безопасности скомпроментирована повышенной вероятностью атаки, происходящей от использования приложений, установленных на SBS.

- Укрепите сервер при помощи Win2003 SCW или руководств по укреплению ISA firewall. ISA firewall должен быть установлен на укрепленной версии операционной системы. Устанавливайте ISA firewall на операционную систему Windows Server 2003. Укрепляйте операционную систему с помощью Windows Server 2003 Security Configuration Wizard (SCW) и уделите внимание тому, что SCW делает с вашей системой. Если Вы не хотите использовать SCW, обратитесь к руководству по укреплению ISA firewall, находящемуся по адресу http://www.microsoft.com/isaserver/techinfo/guidance/2004/planning.mspx

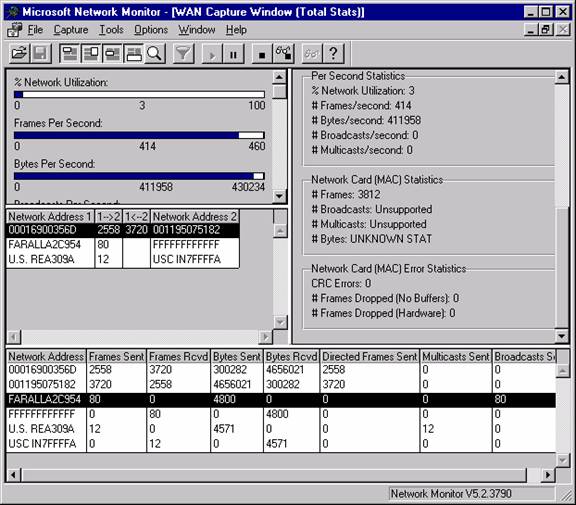

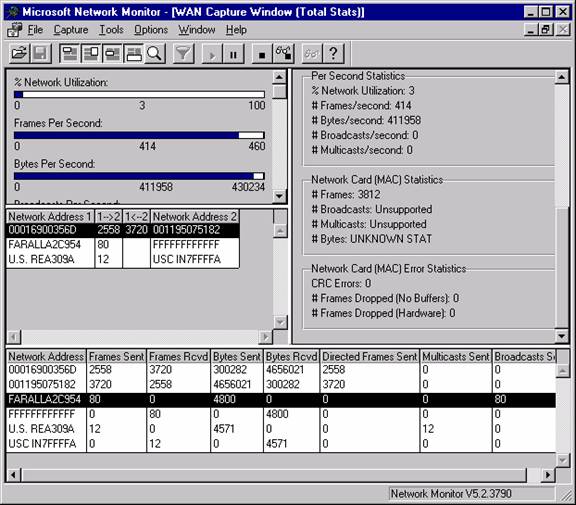

- Установите сетевой монитор для отслеживания проблем. Единственный способ добраться до сути многих проблем — использование отслеживания. Сетевой монитор Microsoft (Microsoft Network Monitor) поставляется вместе с Windows 2000 и Windows Server 2003, так что нет необходимости приобретать отдельный сетевой анализатор. В любом случае, если хотите, вы можете купить отдельный сетевой анализатор, так как многие из них имеют диагностические инструменты, обладающие преимуществами. Превосходным выбором будет Ethereal. Вы можете установить Network Monitor как до, так и после установки ISA firewall.

Иллюстрация 1

- Единственный шлюз по умолчанию. ISA firewall поддерживает только один шлюз по умолчанию. Одна из самых частых проблем, с которой мне приходилось сталкиваться, состоит в том, что пользователи устанавливают несколько шлюзов на нескольких интерфейсах. ISA firewall поддерживает единственный маршрут последней инстанции, и шлюзом обычно бывает адрес, ближайший к Интернету. Если ISA firewall требуется доступ к сетям, недоступным через шлюз по умолчанию, то настройте таблицы маршрутизации на ISA firewall, чтобы он знал правильный шлюз для достижения этих сетей.

- Отключите NetBT на внешнем интерфейсе. Обычно нет причин включать NetBT на внешнем интерфейсе ISA firewall. Если он Вам не нужен, отключите его.

Иллюстрация 2

- Отключите сервис «Server» на внешнем интерфейсе. Обычно нет причин включать сервис «Server» на внешнем интерфейсе ISA firewall, поскольку сервис «Server» используется, чтобы обеспечить доступ к ресурсам, находящимся на ISA firewall. Сервис «Server» должен быть отключен на всех интерфейсах ISA firewall, но могут быть побочные эффекты, например невозможность доступа к Firewall client share, если Вы устанавливали его там.

- Отключите сервисы Предупреждений и Сообщений. Сервисы Предупреждений и Сообщений должны быть отключены на ISA firewall. Это наиболее важно у Windows 2000, где эти сервисы работают «по умолчанию». Windows 2003 отключает эти сервисы «по умолчанию», либо они отключаются при запуске Security Configuration Wizard на Windows Server 2003 Service Pack 1 ISA firewall.

- Не пользуйтесь браузером на брандмауэре. Не отключайте усиленную защиту IE (Internet Explorer) на ISA firewall. ISA firewall — это не рабочая станция; это сетевой брандмауэр, представляющий собой критический участок Вашей сетевой инфраструктуры. Это также и не сервер, так что не включайте его в план по укреплению серверов. Не используйте клиентских приложений, таких как Internet Explorer, и не отключайте усиленную конфигурацию безопасности, входящую в Windows Server 2003 Internet Explorer. Если Вам нужно сказать файлы на ISA firewall, скачайте их на отдельный компьютер Вашей сети, проверьте на наличие вирусов, протестируйте в тестовой лаборатории, и, если файлы пройдут проверку, скопируйте их на ISA firewall через выделенный канал, например через зашифрованную сессию RDP.

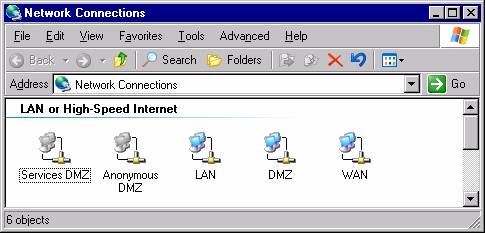

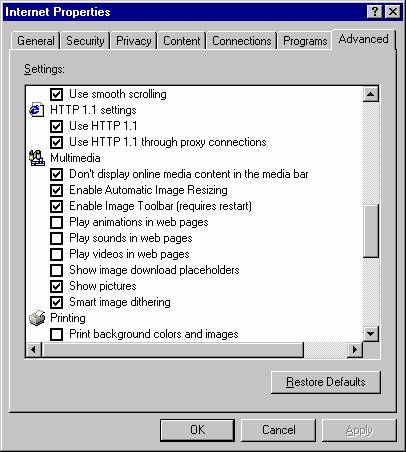

- Настройте Web Proxy для использования HTTP 1.1 при соединениях proxy. Мне часто приходится слышать, что скорость работы в сети понизилась после установки ISA firewall. Вот две вещи, которые значительно увеличат скорость работы в Web: 1. Настройте для клиентов использование Web proxy и 2. Настройте браузеры для использования соединений HTTP 1.1 через proxy. Эти настройки можно произвести в разделе Advanced диалогового окна Internet Options в Internet Explorer.

Иллюстрация 3

- Настройте локальные адреса для Direct Access. Direct Access позволяет клиентам Web proxy пропустить настройки Web proxy для соединения с ресурсами, настроенными для Direct Access. Единственное, вы не должны делать «петлю» через ISA firewall для доступа к ресурсам в той же сети ISA firewall, в которой находится запрашивающий клиент. Direct Access не даст этому произойти. Настройте ISA firewall для использования Direct Access при работе с корпоративными доменами и всеми адресами в корпоративной сети. Исключение составляет случай, если у Вас есть несколько внутренних сетевых интерфейсов и вы используете ISA firewall для контроля доступа через них. В этом случае Вам необходимо пересмотреть Ваши требования и определить, насколько Вам подходит Direct Access.

Иллюстрация 4

- Установите обновления для операционной системы перед установкой ISA firewall. Этот совет может показаться очевидным, но многие администраторы настолько озабочены установкой ISA firewall, что забывают вначале установить обновления операционной системы. Убедитесь, что вы установили операционную систему в защищенной сети, чтобы иметь возможность безопасно установить и обновлять ее, перед тем как начнете установку ISA firewall. Подключайте ISA firewall к Интернету только после установки обновлений.

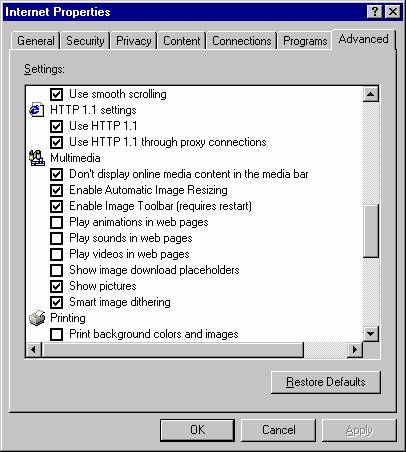

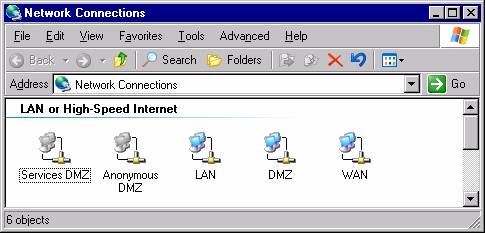

- Переименуйте соединения на интерфейсах ISA firewall. Это хитрость, которую я регулярно использую, работая с новыми брандмауэрами ISA firewall. В папке Network Connections Вы можете переименовать сетевые интерфейсы, установленные на ISA firewall. Вместо Local Area Connection 1, Local Area Connection 2 и Local Area Connection 3, можете использовать значимые названия, например WAN, LAN и DMZ. Это особенно полезно, если Вы имеете 10-20 сетевых интерфейсов на одном устройстве ISA firewall. В окне Network Connections просто нажмите правой кнопкой на нужном сетевом интерфейсе и нажмите Rename, присвоив ему новое имя.

Иллюстрация 5

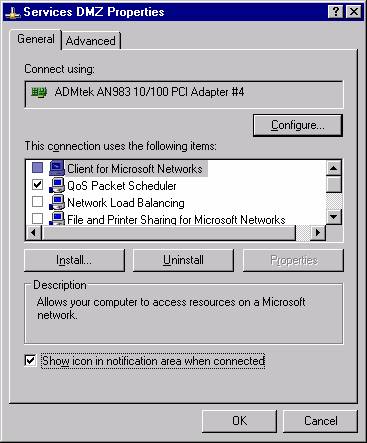

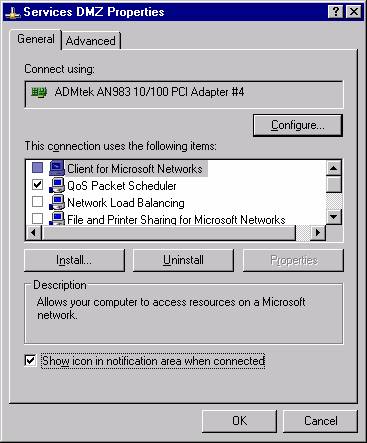

- Настройте отображение сетевых интерфейсов в системном трее. Я считаю важным видеть в системном трее статус всех сетевых адаптеров, установленных на ISA firewall. Этим можно пользоваться для просмотра количества исходящего и входящего трафика для каждого сетевого адаптера. Вы можете включить показ интерфейса в системном трее, открыв настройки интерфейса и поставив галочку напротив Show icon in notification area when connected.

Иллюстрация 6

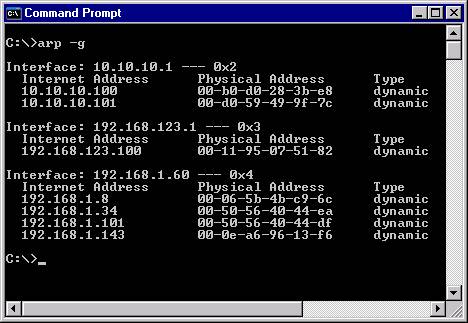

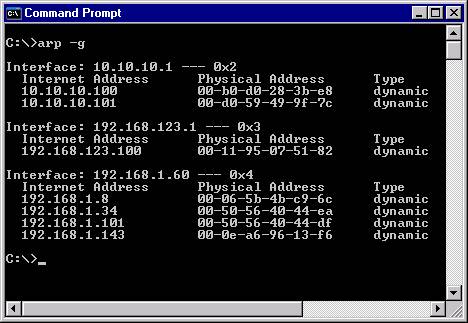

- Используйте ipconfig, netstat, arp и nbtstat для диагностирования проблем. ISA firewall — это ключевой компонент сетевой инфраструктуры, наравне со свитчами и роутерами. Когда возникают проблемы с сетевыми соединениями и Вы подозреваете, что ISA firewall может быть частью этой проблемы, или же проблема не касается ISA firewall, но компьютеры отправителя и получателя испытывают проблемы с соединением, то Вам понадобятся инструменты для диагностики работы сети. Ранее я упоминал Network Monitor. Существуют другие инструменты, помогающие в решении проблем сети — ipfconfig, netstat, nbtstat и arp. Чтобы узнать о работе этих программ, введите команду, добавив /? после нее. Я часто использую эти программы для решения сетевых проблем.

Иллюстрация 7

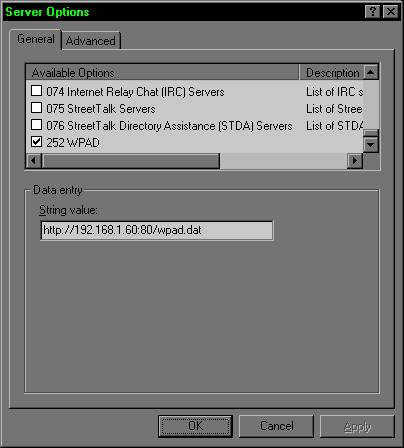

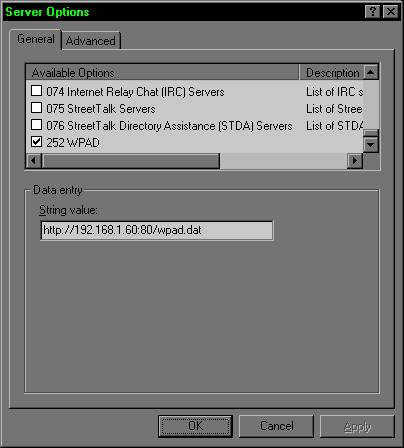

- Используйте DHCP для WPAD с Windows XP Service Pack 2. WPAN для DHCP отлично работает на компьютерах с Windows XP Service Pack 2. WPAD позволяет автоматически настраивать клиентов Web proxy и Firewall для использования ISA firewall на Ваш выбор. Записи WPAD могут быть настроены в DNS или DHCP. Использовать WPAD и DNS можно в офисных сетях, где компьютеры — часть одного и того же домена. Проблема при использовании DHCP для доставки информации WPAD в том, что пользователю нужно заходить в систему как администратор, а это, очевидно, не самое безопасное решение. Правда теперь Windows XP Service Pack 2 поддерживает доставку WPAN через DHCP для не-администраторов, вошедших в систему Windows XP Serivce Pack 2. Это решает проблему использования DNS и WPAN в разветвленных офисах, являющихся частью одного и того же домена. Все, что им нужно — это установить в офисе сервер DHCP (возможно, на самом ISA firewall) и настроить запись DHCP WPAN для соединения с локальным ISA firewall.

Иллюстрация 8

- Не используйте брандмауэр в качестве рабочей станции — не запускайте клиентских программ. Я говорил об этом ранее, но повторюсь еще раз — не используйте ISA firewall в качестве рабочей станции. Не пользуйтесть программами, например Internet Explorer, Outlook Express, FTP, или любым другим приложение, могущим подвергнуть ISA firewall воздействию вирусов, червей, и других вредоносных программ. Единственные клиентские приложения, которые можно использовать — те, что Вы используете для диагностики сети. Я знаю, это может быть нелегко соблюдать, но выгода от этих мер будет ощутима.

- Не позволяйте соединений с Локальной Сетью. Порой можно увидеть ISA firewall, администраторы которых, в процессе решения сетевых проблем, разрешили соединения от и к Локальной Сети, не оценив страшных последствий для безопасности. Не создавайте Правил Доступа (Access Rules), разрешающие трафик от или к ISA firewall, если на то нет весомых причин. Если Вам нужно контролировать трафик от и к Локальной сети, проверьте Системную Политику ISA Firewall. Системная Политика создана для управления движением трафика от и к ISA firewall.

- Устанавливайте лимиты соединений. ISA firewall может уменьшить действие сетевых червей и других автоматических атак путем лимитирования соединений. Установить лимиты соединений можно в разделе General в консоли ISA firewall, нажав Define Connection Limits. Если Вы считаете, что почтовые и другие серверы с высокой нагрузкой требуют более высокого лимита соединений, чем другие компьютеры, настройте персональные лимиты именно для этих серверов.

Иллюстрация 9

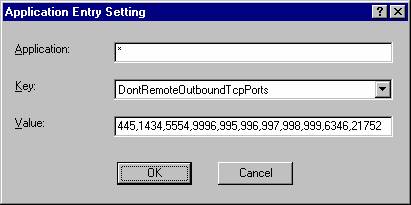

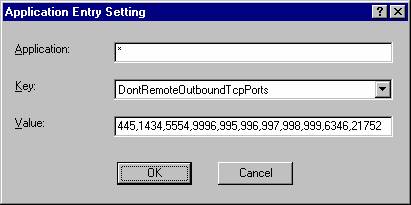

- Предотвращайте удаленное использование портов клиентов брандмауэра. Клиент брандмауэра увеличивает безопасность и гибкость любого применения ISA firewall. Одно из прекрасных дополнений к инструментарию ISA firewall — запрет входящих соединений на определенные порты ISA firewall. Клиент брандмауэра — это клиент Winsock proxy, и он устанавливает соединения напрямую с Сервисом Брандмауэра (Firewall Service). Можно использовать ключ DontRemoteOutboundTcpPorts в настройках клиента брандмауэра, и предотвратить соедининия с ISA firewall на определенные порты, используемые сетевыми червями, например порты 445, 1434, 5554, и т.д. Это воспрепятствует сетевым червям посылать трафик к ISA firewall.

Иллюстрация 10

- Используйте remote desktop для управления брандмауэром. Существует два метода управления ISA firewall: через шифрованные защищенные соединения RDP и через удаленную MMC консоль ISA firewall. Я предпочитаю RDP из-за большей эффективности мониторинга и произведения настроек, и, что важнее, такой способ более безопасен. Соединения RDP используют 128-битную шифрацию и требуют только доступности TCP 3389 на ISA firewall для доверенных компьютеров. Может возникнуть впечатление, что RDP не совсем безопасен. Это — ложное впечатление, так что не станьте его жертвой.

- Не подключайтесь к Интернету при установке ISA firewall. Я говорил об этом ранее, но скажу снова: не подключайте ISA firewall к Интернету до завершения установки ISA firewall. Бесчисленное количество раз я видел брандмауэры, взломанные не из-за проблем с программным обеспечением ISA firewall, а из-за того, что устройство было подключено к Интернету до того, как было установлено программное обеспечение.

Источник www.isaserver.org

Смотрите также: Tags: dns, ftp, proxy, redirect, Windows XP

Exchange 2007

Если вы хотите прочитать предыдущие части этой серии статей, перейдите по ссылкам:

Проведение мониторинга Exchange 2007 с помощью диспетчера System ...

[+]

Введение

В этой статье из нескольких частей я хочу показать вам процесс, который недавно использовал для перехода с существующей среды Exchange 2003 ...

[+]

Если вы пропустили первую часть этой серии, пожалуйста, прочтите ее по ссылке Использование инструмента Exchange Server Remote Connectivity Analyzer Tool (Часть ...

[+]

Если вы пропустили предыдущую часть этой серии статей, перейдите по ссылке Мониторинг Exchange 2007 с помощью диспетчера System Center Operations ...

[+]

Если вы пропустили предыдущие части этой серии статей, перейдите по ссылкам:

Подробное рассмотрение подготовки Active Directory для Exchange 2007 (часть 1)

...

[+]

If you missed the previous parts in this article series please read:

Exchange 2007 Install and Configuration from the command line (Part ...

[+]

Инструмент ExRCA

Текущий выпуск инструмента предоставляется только в целях тестирования и оснащен 5 опциями:

Тест подключения Outlook 2007 Autodiscover

Тест подключения Outlook 2003 RPC ...

[+]

Если вы хотите прочитать предыдущие части этой серии статей, перейдите по ссылкам:

Развертывание сервера Exchange 2007 Edge Transport (часть 1)

Развертывание ...

[+]

Если вы пропустили первую статью данного цикла, пожалуйста, перейдите по ссылке: Exchange 2007 Install and Configuration from the command line (Part ...

[+]

Если вы пропустили предыдущую часть этой серии статей, перейдите по ссылке Использование интегрированных сценариев Using Exchange Server 2007 – часть ...

[+]