Во второй части я более подробно рассмотрю задачи по настройке ISA Server 2004 в роли обратного прокси-сервера в DMZ, защищенной двумя другими брандмауэрами.

Если вы пропустили первую часть статьи, прочтите ее

Мы рассмотрим, как настроить и максимально защитить такую конфигурацию.

Данная схема обычно разрабатывается для того, чтобы небольшие и средние организации (а иногда и большие) могли безопасно публиковать:

До начала установки вы должны определиться с аппаратным обеспечением для вашего обратного прокси-сервера. Поскольку он будет защищен двумя аппаратными брандмауэрами, вам придется использовать только одну сетевую карту. Это облегчает процесс настройки. Для того, чтобы все работало корректно, вам необходимо выбрать шаблон “Single Network Adapter” (Один сетевой адаптер). Данный выбор означает, что все IP-адреса будут внутренними/

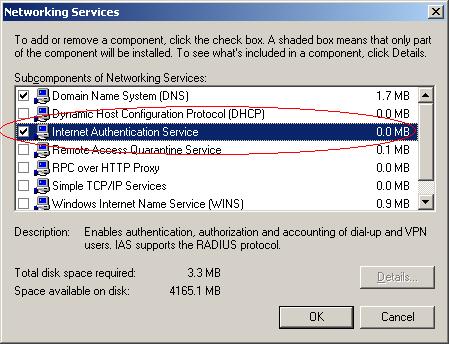

В вашей внутренней сети должна быть доступна служба IAS. Данная служба может быть установлена на любой компьютер под управлением Windows Server 2003. Если вы хотите добиться высокой работоспособности, продумайте возможность использования двух служб IAS.

Рисунок 1: Установка службы IAS

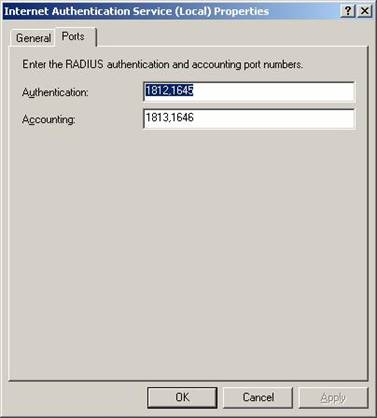

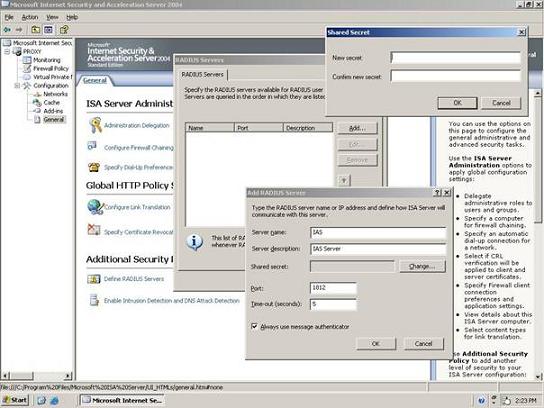

После установки служб IAS вам нужно настроить их на распознавание клиентов RADIUS для ISA-сервера в DMZ. Обычно соединения используют известные порты RADIUS: 1812 и 1813, но для большей безопасности я бы предложил настроить собственные порты.

Рисунок 2: Настройка портов для IAS

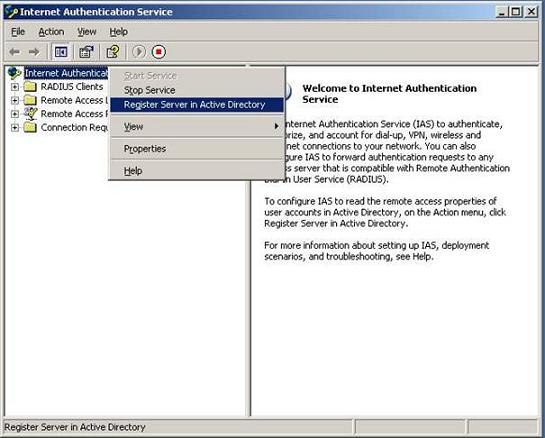

Наконец, с помощью оснастки IAS вы должны убедиться, что IAS-сервер зарегистрирован в Active Directory (Рисунок 3).

Рисунок 3: Регистрация IAS в Active Directory

После завершения работы в Active Directory нужно настроить соединения ISA-сервера и служб IAS.

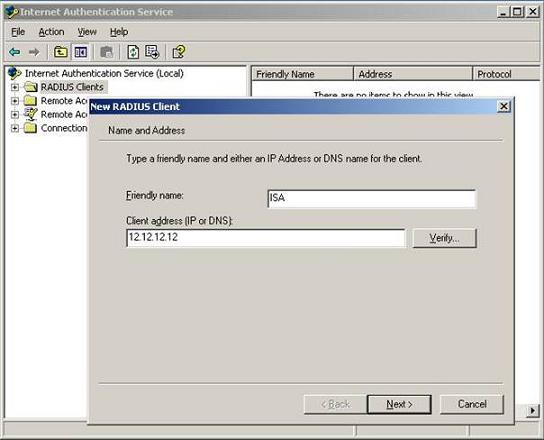

Рисунок 4: Настройка службы IAS на поддержку ISA-сервера

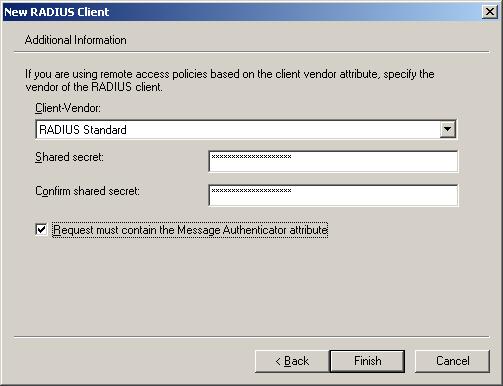

Рисунок 5: Настройка параметра Shared Secret службы IAS

Служба IAS будет более защищена, если вы настроите все запросы на использование в них атрибута Message Authenticator (Аутентификатор сообщения).

Рисунок 6: Подготовка сервера ISA Server 2004

Теперь ISA-сервер знает о существовании IAS-клиента и сможет общаться со службами IAS.

Если вы хотите, чтобы ваши соединения были максимально защищены, вам необходимо настроить HTTPS между внешней сетью и ISA-сервером, и между ISA-сервером и Exchange-сервером. Для вашего URL используйте сертификат web-сервера. Вследствие внутренних проблем ISA-сервера, предпочтительным решением является использование только одного сертификата на обоих серверах.

Использование одного сертификата – крайне простое решение, однако, вам нужно будет создать область DNS для внутреннего сервера и убедиться, что сервер, выдавший сертификат, находится в хранилище доверенных корневых центрах сертификации.

Мы закончили подготовительные настройки. Теперь настроим работу обратного прокси.

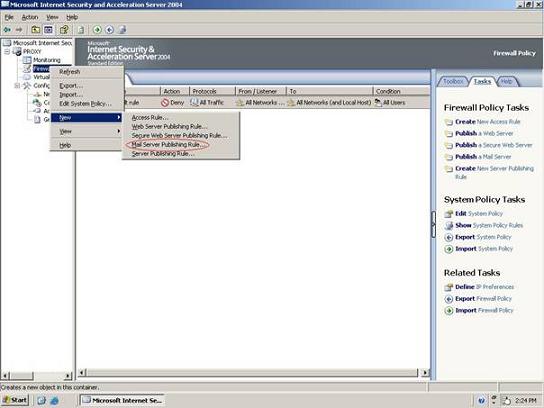

Рисунок 7: Создание нового правила публикации почтового сервера

Вначале мы должны создать новое правило публикации почтового сервера для нашего Exchange-сервера.

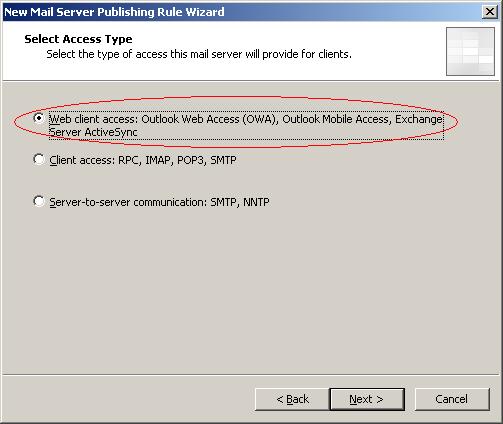

749Рисунок 8: Выбор службы для публикации

Далее, мы должны выбрать нужную службу для публикации. Здесь нам необходим первый вариант, поскольку мы будем публиковать службы Exchange-сервера напрямую.

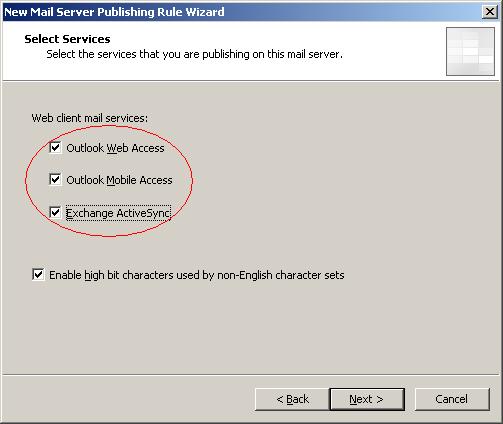

Рисунок 9: Выбор почтовых служб

Теперь выберем почтовые службы, которые мы хотим опубликовать.

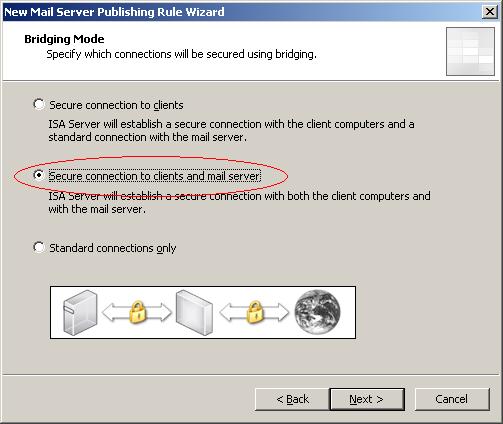

Рисунок 10: Выбор метода сопряжения

Для большей безопасности весь трафик от внешней сети в ISA-серверу и от ISA-сервера к Exchange-серверу должен быть зашифрован. Сопряжение означает, что для проверки пакетов в целях безопасности будут использоваться фильтры приложений.

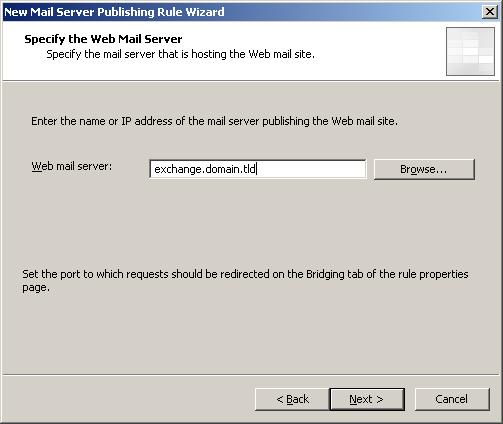

Рисунок 11: Настройка внутреннего почтового сервера

Введите IP-адрес или FQDN внутреннего почтового сервера, т.е. вашего Exchange-сервера.

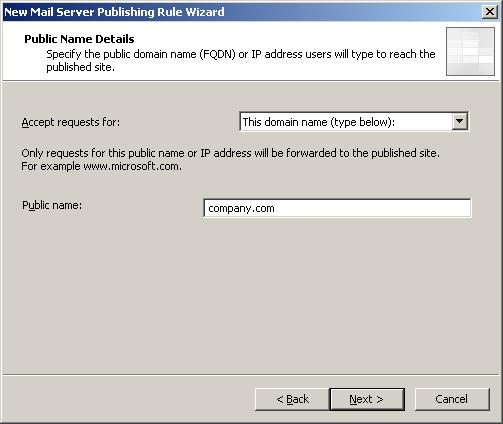

Рисунок 12: Настройка доменного имени

Теперь вы должны выбрать имя для внутренней службы, которое также является адресом URL, выбранном вами для SSL-сертификата.

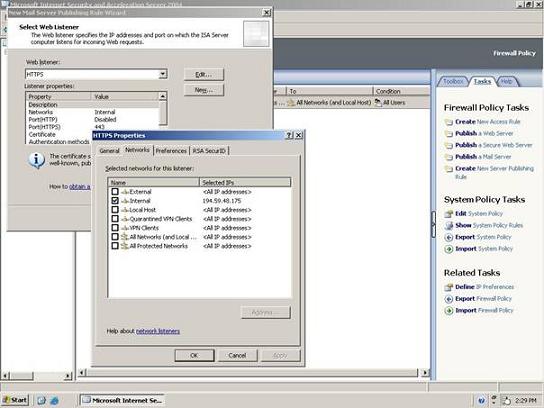

Рисунок 13: Настройка нового web-приемника на соответствующем IP-адресе

Теперь выберите верный IP-адрес, на котором ISA-сервер будем принимать входящие запросы.

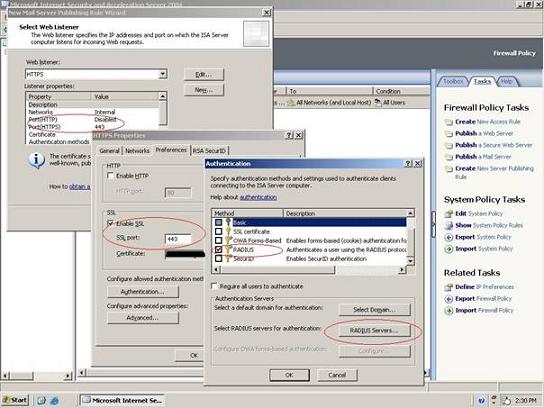

Рисунок 14: Выбор метода аутентификации (RADIUS)

Одним из последних шагов при создании нового приемника является настройка метода аутентификации. Выберите аутентификацию RADIUS.

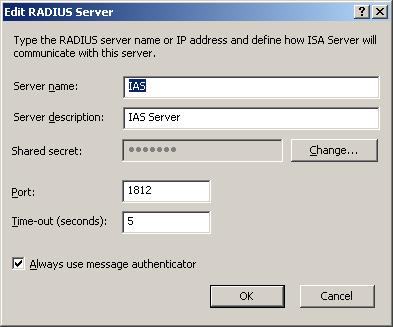

Рисунок 15: Добавление соответствующего сервера RADIUS

Теперь добавьте соответствующий сервер RADIUS для правила публикации.

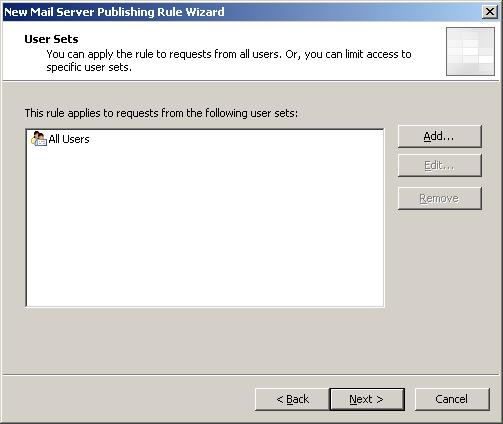

Рисунок 16: Настройка пользователей

И, наконец, настройте группу пользователей RADIUS из пользователей Active Directory для разрешения ей доступа к опубликованному серверу.

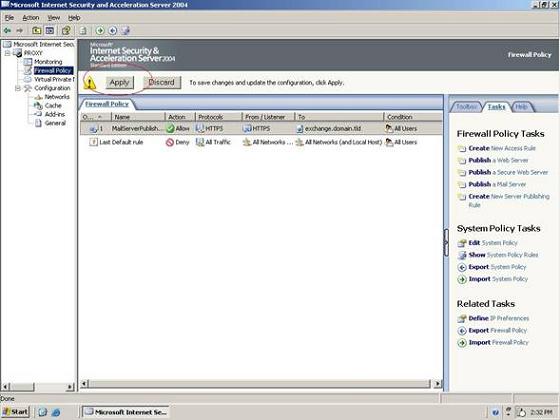

Рисунок 17: Применение новых установок

Последний шаг – применение нового правила к вашему ISA-серверу. Убедитесь, что все работает верно.

Если вы обнаружили проблемы, найдите их и исправьте с помощью журналов ISA-сервера.

После того, как вы все настроите и протестируете, вы увидите, что такая схема более безопасна, чем размещение Exchange Server 2003 напрямую в DMZ. К увеличению безопасности вы получаете и уменьшение расходов, поскольку лицензия ISA-сервера дешевле лицензии Exchange-сервера. Если у вас все еще остались вопросы, не стесняйтесь спрашивать меня.

Источник http://www.msexchange.org