Давайте начнем с некоторых основ, касающихся описаний PKI, цифровых сертификатов и хранилищ сертификатов.

В терминах криптографии, термин public key infrastructure (инфраструктура открытого ключа или PKI) является кирпичиком для нескольких других аспектов технологии, целью которых является выпуск сертификатов для пользователей, компьютеров и служб хранилищем сертификатов (certificate authority или CA). Роль PKI, которая выпускает сертификаты, называется регистрационным хранилищем (Registration Authority или RA).

В криптографии, сертификат открытого ключа (public key certificate или identity certificate) — это электронный документ, который входит в состав цифровой подписи, чтобы связать вместе открытый ключ с информацией о подлинности, такой как имя человека или название организации, адрес и т.д. Сертификат может использоваться для подтверждения того факта, что открытый ключ принадлежит индивидууму. В типичной схеме инфраструктуры открытого ключа (PKI), подпись принадлежит хранилищу сертификатов (certificate authority или CA). Источник: http://en.wikipedia.org/wiki/Digital_certificate

В терминах криптографии, хранилище сертификатов (CA) – это сервер или набор серверов в иерархии CA, которые выпускают цифровые сертификаты, которые затем используются пользователями, компьютерами и сервисами. Windows Server 2003 (и более старшие версии) имеют свою собственную реализацию CA.

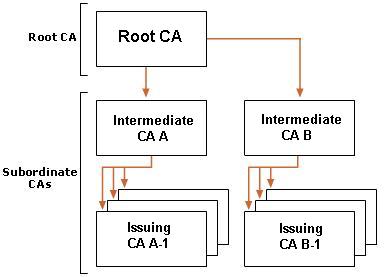

Хранилища сертификатов могут быть одним сервером, или объединены в цепи сертификатов, в которой каждая иерархия имеет специальную задачу, например, переходное (intermediate) CA, выпускающее (issuing) CA и другие. Вы можете увидеть иерархию CA на следующем рисунке.

Рисунок 1: Иерархия CA

Есть несколько расширений файлов, которые используются, когда вы работаете с ISA Server 2006 и сертификатами. Ниже приводятся примеры:

| Ключ | Описание |

|---|---|

| PCKS #12 | Обмен частной информацией |

| .PFX | Обмен частной информацией |

| .P12 | Обмен частной информацией |

| PCKS #7 | Стандарт синтаксиса криптографического сообщения |

| .P7B | Сертификат PCKS #7 |

| .CER | DER-coded-binary X.509 Base-64-coded-X.509 |

| .PFX | Обмен частной информацией PCKS #12 |

| .CRL | Список аннулированной сертификации |

| .P7C | Цифровой ID-файл |

| .P7M | PCKS #7 MIME-сообщение |

| .P7R | Сертификат PCKS #7 |

| .P7S | Подпись PCKS #7 |

Установка и управление CA – это достаточно простой процесс. Дизайн PKI усложняет тот факт, что несколько приложений могут использовать эту PKI для различных нужд.

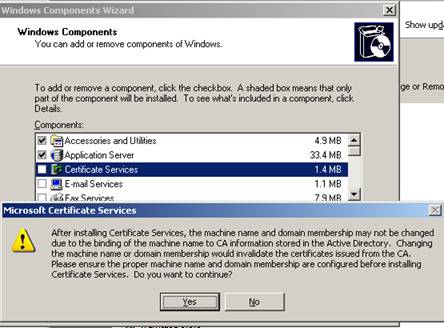

В этой статье не показан весь процесс установки, я лишь приведу несколько рисунков.

Рисунок 2: Установка Windows CA

После установки CA, имя сервера и членство в домене не должны меняться (Если у вас возникли проблемы, то есть статья KB, которая дает вам шанс переместить CA).

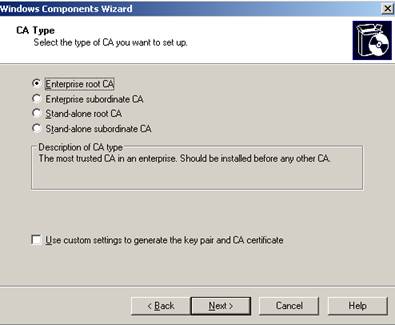

Существует несколько типов CA. Для примера мы выбрали корпоративное корневое хранилище (Enterprise Root CA), которое интегрировано в Active Directory.

Рисунок 3: Выбор типа CA

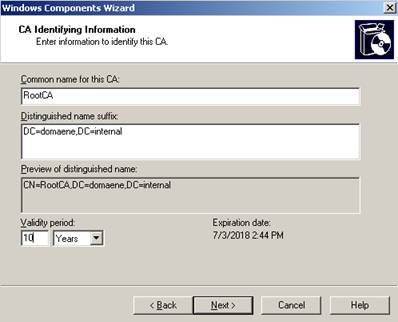

Наименование и время жизни CA.

Рисунок 4: Название CA

После установки CA, это CA можно использовать для выпуска сертификатов

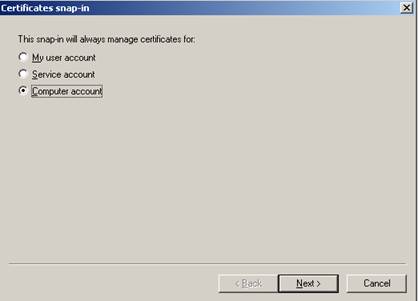

Каждая современная версия Windows имеет дополнение для сертификатов, которое обрабатывает локально установленные сертификаты. Если вы заходите с правами администратора, то вы можете управлять сертификатами для вашей собственной учетной записи пользователя, учетной записи службы и учетной записи компьютера.

Рисунок 5: Управление сертификатами

С помощью обычной учетной записи пользователя можно открывать лишь собственное хранилище сертификатов.

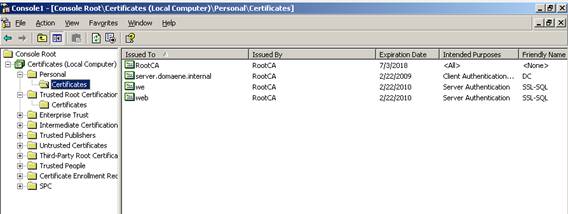

Сертификатами можно управлять с помощью консоли (импортировать, экспортировать, запрашивать новые сертификаты и удалять сертификаты).

Рисунок 6: Управление сертификатами

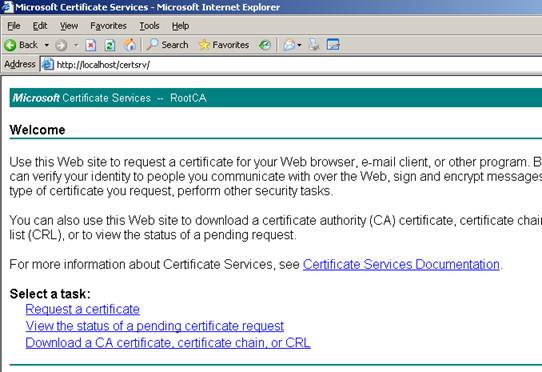

Есть также веб сайт, который можно использовать для запроса новых сертификатов или загрузки корневых сертификатов CA.

Рисунок 7:Веб сайт CA

Если вы хотите использовать ISA Server в качестве резервного прокси для публикации служб наподобие Outlook Web Access (OWA) или Outlook Anywhere (OA), то есть возможность подключения SSL Bridging для улучшения безопасности ISA Server. Когда включено SSL Bridging, ISA Server уничтожает SSL соединение от сервера к клиенту, затем ISA исследует трафик и снова шифрует трафик на HTTPS. Это самый безопасный сценарий.

В этом сценарии серверу ISA server необходим корневой сертификат (Root CA certificate) от внутреннего CA, который выпустил сертификаты для публикуемого сервера. Серверу ISA Server также необходим сертификат для слушателя ISA listener, общее имя Common Name (CN) которого имеет тот же элемент, что и общее имя, которое вводят клиенты, когда пытаются установить соединение с публикуемым сервером.

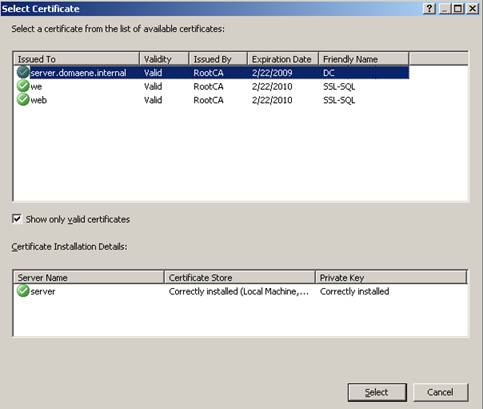

В процессе публикации можно использовать новый ассистент по сертификатам ISA Server 2006, которые поможет вам выбрать правильный сертификат. В целях отладки вы можете прочитать статью, посвященную SSL, ссылка на которую приведена в конце этой статьи.

Сертификат должен быть выпущен доверительным CA, и сертификат должен быть действующим. Также уделите пристальное внимание общему имени Common Name сертификата. CN должно соответствовать общему названию, которое используют клиенты для подключения к серверу.

Рисунок 8: Ассистент по сертификатам

Вы когда-нибудь пытались воспользоваться возможностью связывания (Bridging) в правиле публикации (publishing rule)? Если вы попробуете выбрать сертификат, то чаще всего ISA сообщает, что сертификата не существует, верно?

Чтобы это заработало, вы должны выпустить пользовательский сертификат для обычного пользователя. Этот выпущенный сертификат должен быть импортирован (с закрытым ключом) в локальное хранилище сертификатов службы Microsoft ISA Server Firewall service. После этого вы можете использовать сертификат для передачи входящих запросов на внутренний сервер, для которого необходима аутентификация с помощью сертификата.

Рисунок 9: SSL Bridging

Доступных сертификатов нету по той причине, что в локальное хранилище сертификатов службы ISA Server Firewall service не установлены сертификаты.

Рисунок 10:SSL Bridging ‘выбор сертификата

Аннулирование сертификатов – это процесс, при котором приложение запрашивает механизм системы сертификатов проверить сертификат. Проверка происходит на всех сертификатах, которые входят в систему или цепь сертификатов. Это касается всех сертификатов, от выпускающего CA до выпущенного сертификата. На первом этапе проверяется цепь сертификатов. Если цепь сертификатов исправна, процесс проверяет, чтобы:

Список аннулированных сертификатов содержит недействительные сертификаты. Процесс или приложение наподобие ISA Server может проверить нахождение запрашиваемого сертификата в списке аннулированных сертификатов.

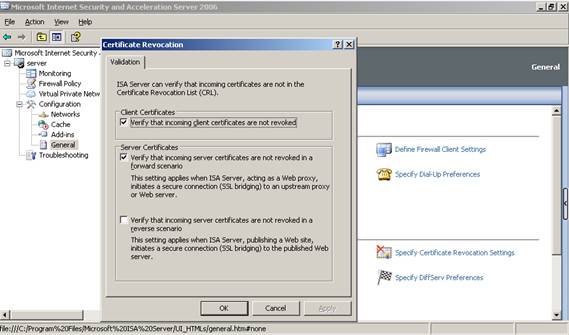

Есть возможность настроить ISA Server для нескольких запросов на проверку. ISA Server может проверить, что входящие сертификаты не находятся в списке аннулированных сертификатов (Certificate Revocation List или CRL).

Рисунок 11: Аннулирование сертификата

Проверка, что входящий клиентский сертификат не аннулирован

Вы должны выбрать этот сертификат, если вы хотите разрешить серверу ISA Server выполнить проверку входящего сертификата на наличие в списке аннулированных сертификатов. Если сертификат аннулирован, то запрос клиента будет отклонен.

Проверка, что входящий серверный сертификат не аннулирован в прямом сценарии

Этот параметр немного отличается от того, который был описан выше. В этом сценарии сервер ISA проверяет, является ли аннулированным входящий серверный сертификат в сценарии SSL Bridging. Если сертификат аннулирован, то запрос будет отклонен.

Проверка, что входящий серверный сертификат не аннулирован в прямом сценарии

Поставьте галочку в этом поле, чтобы указать, что ISA Server должен автоматически проверять Certificate Revocation List (CRL) на наличие в нем серверных сертификатов, в сценарии Web публикации. Если сертификат аннулирован, то запрос будет отклонен.

В этой статья я попытался показать вам все аспекты использования сертификатов на ISA Server 2006 для обратного сценария публикации Outlook Web Access (OWA), Outlook Anywhere (OA) и многое другое. Я также попытался рассказать вам о некоторых основных терминах, касающихся сертификатов, проверок сертификатов и хранилищ сертификатов.

www.isaserver.org

Tags: ISA Server, Microsoft ISA Server