Если вы хотите прочитать предыдущие части этой серии статей, перейдите по ссылкам:

Сервер Edge Transport включает несколько функций антиспама, которые были созданы исключительно с этой целью. Большинство функций представляют собой функции, известные нам по Exchange Server 2003 и Exchange Server 2003 SP2; у них лишь изменились названия и они конечно были улучшены. В таблице 1 приведено сравнение функций антиспама между Exchange Server 2003 RTM, Exchange 2003 SP1, Exchange 2003 SP2 и Exchange Server 2007. Не трудно заметить, как много группа разработчиков продукции Exchange вложила в улучшение функций антиспама этой версии продукта Exchange.

| Функция антиспама | E2K3 RTM | E2K3 SP1 | E2K3 SP2 | E2K7 RTM/SP1 |

|---|---|---|---|---|

| Список разрешенных и запрещенных IP адресов | Да | Да | ||

| Черные списки IP DNS | Да | Да | ||

| Список безопасных IP адресов (Bonded Senders) | Да | |||

| Фильтрация отправителей | Да | Да | ||

| ID отправителя | Нет | Да | Да | |

| Фильтрация получателей | Да | Да | ||

| Фильтрация содержимого (IMF) | Да | Да | ||

| Обновления фильтров содержимого | Раз в две недели | Intra | ||

| Подтверждение Computational Puzzle Validation | Да | |||

| Сбор данных анализа протокола (Protocol Analysis Data Gathering) | Да | |||

| Репутации отправителя на основе анализа протокола (Protocol Analysis Sender Reputation) | Да | |||

| Открытое подтверждение прокси (Open Proxy Validation) | Да | |||

| Служба динамического обновления данных спама (Dynamic Spam Data Update Service) | Да | |||

| Параметры спама для каждого пользователя/OU | Да | |||

| Карантинный почтовый ящик администратора | Да | |||

| Списки автоматического блокирования DNS | Да |

Заметка:Вдобавок к функциям антиспама, перечисленным в вышеприведенной таблице, сервер Edge Transport оснащен полной поддержкой таких продуктов осмотра на предмет вирусов, как Forefront Security для сервера Exchange и самых распространенных продуктов сторонних производителей.

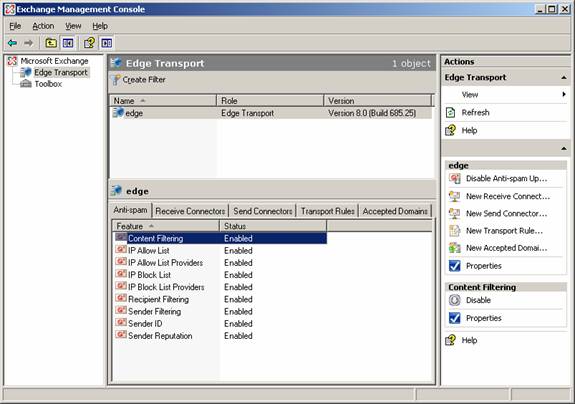

Функции антиспама на сервере Edge Transport известны под названием агентов фильтрации, список этих агентов приведен на рисунке 1.

Рисунок 1: Агенты фильтрации на сервере Edge Transport Server

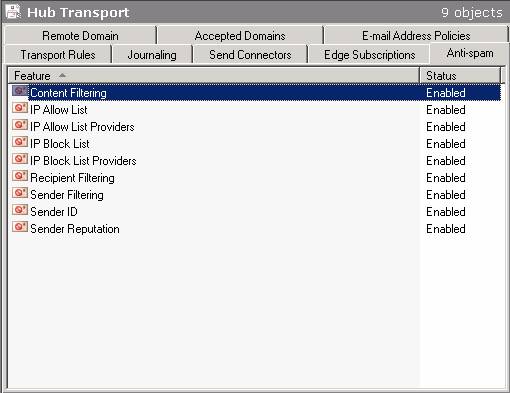

Несмотря на то, что мы специально рассматриваем роль сервера Edge Transport Server в этой серии статей, вы можете установить этих агентов и на роль сервера Hub Transport Server. Да, именно так! Для этого нужно открыть оболочку Exchange Management Shell, а затем ввести: CD C:\Program Files\Microsoft\Exchange Server\Scripts. После этого вписать .\Install-AntispamAgents.ps1. Когда сценарии выполнены, вы можете управлять агентами фильтрации спама из вкладки Конфигурация организации | Hub Transport | Антиспам в консоли управления Exchange Management Console, как показано на рисунке 2.

Рисунок 2: Установка агентов фильтрации на сервер Hub Transport Server

Когда SMTP сеанс создается между внешним SMTP сервером и сервером Edge Transport, фильтры, перечисленные на рисунке 1, применяются в определенном порядке. В следующем разделе я покажу вам, в каком порядке применяются различные фильтры.

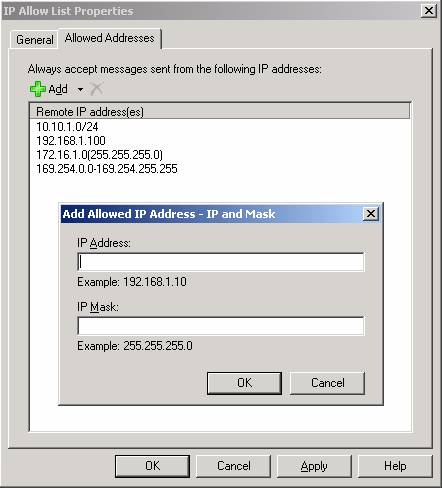

Когда создается сеанс SMTP с сервером Edge Transport Server, первым применяется фильтр подключения (Connection Filter). Агент этого фильтра сначала проверит, не внесен ли IP адрес внешнего SMTP сервера в Список разрешенных IP адресов, который показан на рисунке 3.

Заметка: Вы можете указывать как отдельные IP адреса, так и диапазоны IP адресов во вкладке разрешенных адресов на странице свойств Списка разрешенных IP адресов (смотреть рисунок 3).

Рисунок 3: Список разрешенных IP адресов

Если IP адрес имеется в списке, то SMTP серверу будет разрешено подключиться и передавать сообщения электронной почты в организации Exchange 2007, но сообщения электронной почты будут отправляться на агента фильтрации отправителей для дальнейшей обработки.

Если IP адрес сервера SMTP не включен в список разрешенных IP адресов, агент фильтрации подключений проверит наличие этого адреса в списке блокируемых IP адресов, показанном на рисунке 4.

Рисунок 4: Список блокируемых IP адресов

Если IP адрес сервера SMTP имеется в списке блокируемых IP адресов, то подключения с этим сервером будут запрещены.

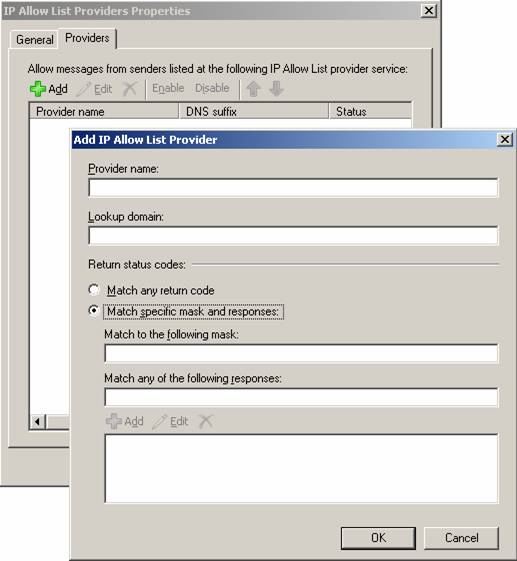

Заметка:Небольшое, но очень удачное улучшение списка блокируемых IP адресов заключается в том, что теперь мы можем устанавливать дату срока годности и время для отдельных адресов и диапазона IP адресов, в Exchange Server 2003 SP2 это было невозможно. Если IP адрес SMTP сервера отсутствует в списке блокируемых и разрешенных IP адресов, агент фильтрации подключений проверит наличие этого адреса у провайдеров списка разрешенных IP адресов, который вы указали (рисунок 5).

Рисунок 5: Провайдер списка разрешенных IP адресов

Провайдер списка разрешенных IP адресов является поставщиком, обслуживающим список доменов/IP адресов отправителей, в которых можно быть уверенным, что они не занимаются рассылкой спама. Вы можете указать нескольких провайдеров списка разрешенных IP адресов и даже указать, как различные функции провайдеров должны интерпретировать вернувшийся статус.

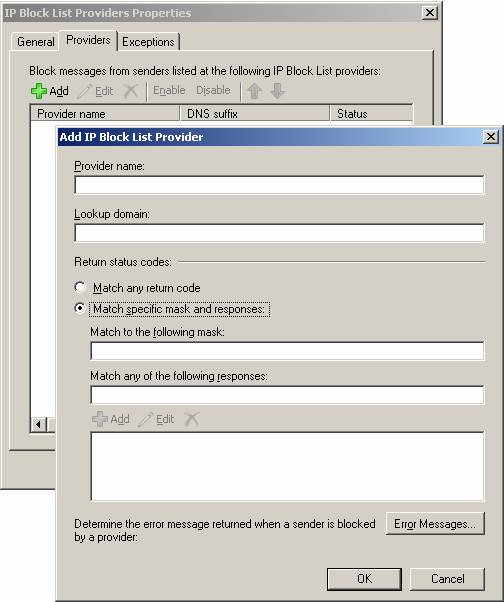

Если SMTP сервер не внесен не в один из вышеперечисленных списков, агент фильтрации подключений выполнит еще одну последнюю проверку, прежде чем разрешить SMTP соединение. Он проверит наличие сервера в любом из актуальных черных списков, которые можно задать во вкладке Провайдеры, на странице свойств провайдеров черных списков (рисунок 6).

Рисунок 6: Добавление поставщика черных списков

Для тех, кто не знает, RBL – это интернет служба, отслеживающая системы (и затем добавляющая их IP адрес в публичный список), которые уличены или подозреваются в рассылке спама. Дополнительную информацию о том, что собой представляют RBLs, и как они работают, можно найти на Wikipedia ‘ DNSBL. Вы также можете найти список RBLs здесь.

Помимо указания провайдеров черных списков IP, вы можете ввести пользовательское сообщение об ошибке, которое будет возвращаться на заблокированный SMTP сервер. И последнее, но не по важности, здесь есть вкладка Исключения, в которой вы можете указать IP адреса, сообщения электронной почты которых не будут блокироваться, независимо от информации с RBL.

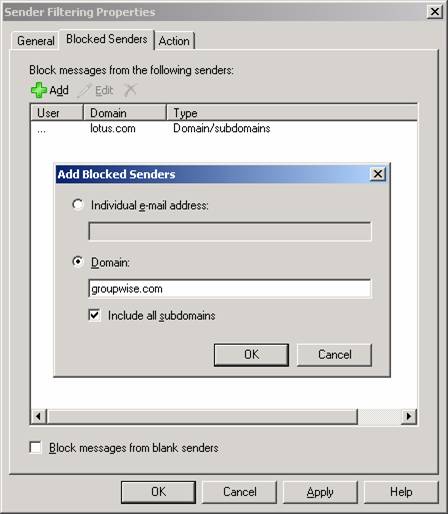

Когда агент фильтрации подключений обработал SMTP подключение, следующим в игру вступает фильтр отправителя (Sender Filtering), который сверяет адрес электронной почты отправителя со списком адресов или доменов, указанных вами на странице свойств Фильтрации отправителя (рисунок 7).

Рисунок 7: Список запрещенных отправителей на странице свойств фильтрации отправителей

Агент фильтрации отправителей позволяет вам отвергнуть отдельные E-mail адреса, отдельный домен или целый блок доменов (то есть домен и любые дочерние домены). Когда агент фильтрации отправителя отвергает сообщение электронной почты, на сервер отправки возвращается сообщение 554 5.1.0 Sender Denied. Этот агент также позволяет вам отвергнуть любые сообщения электронной почты, которые не содержат отправителя.

Вдобавок к запрещению адресов и/или доменов, указанных в черном списке отправителей на странице свойств фильтрации отправителей, вы также можете выбрать опцию пометки (Stamp) сообщений вместо их запрещения (это делается во вкладке Действия). При выборе этой опции метаданные сообщения будут обновлены, чтобы показывать, что сообщение было отправлено запрещенным отправителем. Затем эта пометка будет использоваться, когда агент фильтрации содержимого будет рассчитывать уровень вероятности спама сообщения (Spam Confidence Level — SCL).

Следует помнить, что агент фильтрации отправителей имеет более высокий приоритет по сравнению со списком надежных отправителей Outlook Safe Senders List (о котором мы поговорим позже в этом разделе), что означает, что отправители, указанные в черном списке будут блокироваться, даже если они содержатся в списке надежных отправителей Outlook Safe Senders list.

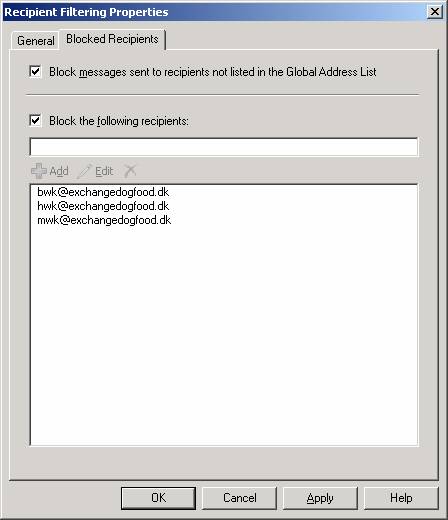

Когда сообщение обработано агентом фильтрации отправителей и не было отвергнуто, оно переходит на обработку агентом фильтрации реципиента (на самом деле это не совсем так, поскольку агент фильтрации подключений запустится еще раз, прежде чем это произойдет), который сверит получателя данного сообщения со списком запрещенных получателей. Как видно на рисунке 8, можно блокировать получателей на основе их адреса электронной почты (коим является SMTP адрес в поле RCPT TO:), а также сообщения, отправленные получателю, который отсутствует в списке глобальных адресов (Global Address List – GAL). Сервер Edge Transport может проверить, наличествует ли получатель в GAL, лишь в том случае, если вы воспользуетесь EdgeSync подпиской, в противном случае данные получателя не будут копироваться с Active Directory на ADAM.

Заметка: Любые SMTP адреса, введенные в черный список получателей, будут блокироваться для отправителей, находящихся в интернете, внутренние пользователи смогут отправлять сообщения этим получателям.

Рисунок 8: Черный список получателей на странице свойств фильтрации получателей

Если внешний отправитель посылает почтовое сообщение получателю, который внесен в список запрещенных получателей или отсутствует в списке GAL, отчет об ошибке 550 5.1.1 User unknown SMTP session вернется на сервер отправки.

Следует также обратить внимание на то, что агент фильтрации получателей работает только для доменов, для которых сервер Edge Transport является авторитетным. Это означает, что любой домен, для которого сервер Edge Transport настроен в качестве сервера ретрансляции, не сможет воспользоваться агентом фильтрации получателей.

Как я уже говорил ранее в этой статье, служба EdgeSync будет копировать данные получателя с Active Directory в ADAM каждый четвертый час. Учитывая это, знайте, что любой новый созданный получатель вашего почтового сервера внутренней сети не сможет получать сообщения электронной почты от внешних отправителей, пока служба EdgeSync не выполнит свою задачу.

Функция поиска получателя (Recipient Lookup) также включает функцию SMTP Tarpitting, которая помогает противостоять таким атакам, как directory harvest attacks. Для тех из вас, кто не знает, что такое directory harvest attack (DHA), я попытаюсь вкратце пояснить. DHA – это методика, используемая спамерами в попытке найти действительные SMTP адреса в организации. Это обычно делается с помощью специальной программы, которая способна генерировать случайные SMTP адреса для одного или более доменов. Для каждого сгенерированного SMTP адреса программа также отправляет сообщение спама на определенный адрес. Поскольку программа будет пытаться доставить сообщение на каждый сгенерированный SMTP адрес, SMTP сеанс, конечно же, будет также создаваться с соответствующим Edge Transport сервером (или любым SMTP шлюзом, использующимся в организации). Таким образом, программа может собирать список действительных SMTP адресов, так как SMTP сеанс будет либо отвечать 250 2.1.5 Recipient OK, либо 550 5.1.1 User unknown, в зависимости от того, действителен SMTP адрес или нет.

Именно здесь на помощь приходит функция SMTP Tarpitting, так как она, по сути, задерживает 250 2.1.5 Recipient OK или 550 5.1.1 User unknown SMTP код ответа во время SMTP сеанса. По умолчанию функция SMTP Tarpitting на сервере Edge Transport настроена на задержку в 5 секунд (но это значение можно изменить для каждого коннектора получения), что должно значительно затруднить спамерам сбор действительных SMTP адресов с вашего домена.

Рисунок 9: Сервер Edge Transport Server с отключенным агентом фильтрации получателей

Рисунок 10: Сервер Edge Transport Server с включенным агентом фильтрации получателей

Функция SMTP Tarpitting была изначально представлено еще в Exchange Server 2003, в Exchange 2003 у администраторов была возможность указать значение задержки (tarpit), которое определяло количество секунд для задержки ответа на команду RCPT TO во время SMTP сеанса. Проблема в Exchange 2003 заключалась в том, что значение было фиксированным, что позволяло спамерам определять такое поведение, и они могли успешно его обходить. Общей практикой была ситуация, в которой приложение спама создавало новый SMTP сеанс, если обнаруживало задержку. Для решения этой проблемы сервер Edge Transport использует случайное количество секунд, что значительно усложняет обнаружение такого поведения. Даже если спамерское приложение подключается повторно, оно не будет в более выгодной ситуации, так как сервер Edge Transport будет знать, что это тот же самый сервер отправки, и поэтому сохранит задержку с другим значением.

Когда сообщение E-mail было обработано агентом фильтрации получателей и все еще не было отвергнуто, оно переходит на обработку агента фильтрации ID получателя.

Для тех, кто не знает, ID отправителя – это программа отрасли электронной почты, разработанная компанией Microsoft и несколькими другими лидирующими производителями отрасли. Целью ID отправителя является помощь в противостоянии спуфингу (по крайней мере, усложнить подмену сообщений), который является методикой обмана номер один среди спамеров. ID отправителя работает путем проверки того, на самом ли деле каждое сообщение e-mail имеет происхождение на домене интернета, с которого оно было послано. Это делается путем сверки адреса сервера, отправившего сообщение, с зарегистрированным списком серверов, которые владельцы доменов авторизировали на отправку сообщений.

Если у вас нет никакого опыта работы с ID отправителя, то они могут быть немного сложными для понимания, поэтому позвольте мне объяснить принцип их работы.

Организация может публиковать запись Sender Policy Framework (SPF) на публичном DNS сервере(ах), содержащем их домен. Опубликованная SPF запись содержит список IP адресов, которым разрешено отправлять сообщения для определенного домена. Если конкретная организация опубликовала SPF запись, и кто-то в этой организации отправляет сообщение получателю за пределами Edge Transport сервера в другой организации, сервер Edge Transport будет осматривать SPF запись, чтобы убедиться в том, что SMTP сервер, отправляющий сообщение, наличествует в списке.

Рисунок 11: Как работает ID отправителя за кулисами

ID отправителя может предоставить несколько различных результатов и отметить их соответственно. Я перечислил каждый результат, а также их краткие описания и предпринимаемые действия в таблице 2.

| Результат ID отправителя | Описание | Предпринимаемое действие |

|---|---|---|

| Нейтральный (Neutral) | Домен нейтрален (не принимает никаких решений по поводу IP адреса) | Помечает и принимает (Stamp and Accept) |

| Прошел (Pass (+)) | IP адрес для разрешенного PRA набора | Помечает и принимает |

| Не прошел (Fail (-)) — Домен не существует — Отправитель не разрешен — Деформированный домен (Malformed domain) — Отсутствует PRA (Purported Responsible Address) в заголовке | IP адрес для запрещенного PRA набора | Помечает и принимает, а затем либо удаляет, либо отвергает |

| Soft Fail (~) | IP адрес для запрещенного PRA набора | Помечает и принимает |

| Нет | Отсутствует SPF запись, опубликованная для домена | Помечает и принимает |

| TempError | Временная ошибка (может быть недоступный DNS сервер) | Помечает и принимает |

| Perm Error | Возможная ошибка в записи, поэтому не может быть прочтена корректно | Помечает и принимает |

Независимо от результатов SPF проверки, результат будет использоваться для процесса вычисления, когда для сообщения генерируется SCL оценка.

Если вы хотите проверить, каким IP адресам разрешена отправка сообщений для данного домена, можете открыть интерпретатор команд и ввести nslookup ‘q=TXT domain.com. Затем вы должны увидеть запись SPF, включая список IP адресов, которым разрешено отправлять сообщения электронной почты для этого домена.

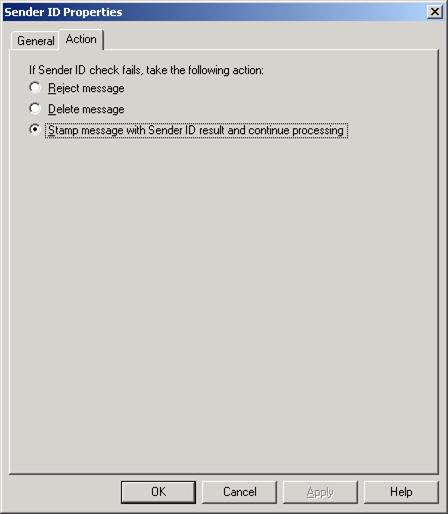

Когда агент фильтрации ID отправителя проверяет, имеет ли SMTP сервер соответствующий PRA, вы можете указать действие, которое он будет предпринимать для сообщения, не имеющего соответствующего PRA.

Можно выбрать опции Отвергать сообщение, Удалять сообщение или Помечать сообщение результатами Sender ID и продолжать обработку, последняя опция является умолчанием (рисунок 12).

Рисунок 12: Вкладка действий на странице свойств Sender ID

Если вы укажите опцию отвержения сообщений, сообщения будут отвергаться сервером Edge Transport, и отчет SMTP ошибки будет возвращаться на сервер отправки.

Если вы настроите Sender ID на удаление сообщений, сообщения будут удаляться без отправки отчета об ошибке SMTP обратно отправителю. Поскольку сообщение будет удаляться без оповещения отправляющего SMTP сервера, можно подумать, что сервер SMTP повторит попытку отправки сообщения, однако это не так. Фильтр Sender ID был сделан настолько грамотно, что Edge Transport сервер отправит фальшивое OK SMTP уведомление, прежде чем удалить сообщение.

Если настроить Sender ID на пометку сообщений результатами Sender ID и продолжение обработки, сообщение будет помечаться информацией, которая будет использоваться, когда сообщение будет оцениваться агентом фильтрации содержимого, чтобы высчитать SCL.

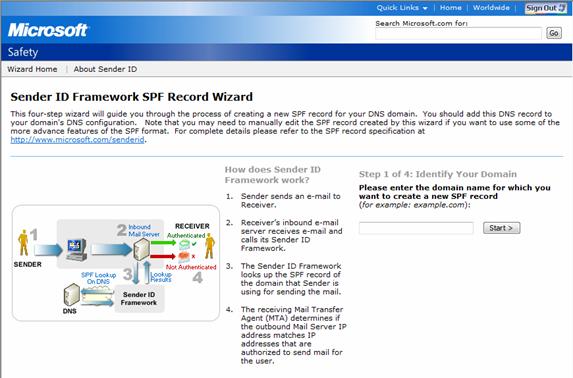

Заметка:Если вы еще этого не сделали, настоятельно рекомендую вам создать SPF запись для своего домена, поскольку это создаст спамерам значительные трудности в попытке использовать ваш домен для рассылки спама в домены других организаций. Создание собственной SPF записи представляет собой довольно простой процесс, и компания Microsoft даже предоставляет мастера GUI на базе веб, который поможет вам этой сделать (рисунок 13).

Рисунок 13: Мастер создания записи Sender ID Framework SPF

Источник http://www.msexchange.org

Tags: dns, domain, Exchange, proxy, spam