Большинство компаний на сегодняшний день используют политики групп (Group Policy) для контроля практически каждого аспекта и области в сетевом окружении. В некоторых случаях политики группы (Group Policy) также используются для контроля серверов. Благодаря такому большому доверию политикам групп (Group Policy) необходимо приложить все усилия, чтобы защитить объекты политики группы (Group Policy Object), которые отвечают за эти конфигурации. Новый инструмент под названием Advanced Group Policy Management (AGPM или расширенное управление политиками групп) от компании Microsoft поможем вам разобраться с этим и многим другим.

Компания Microsoft выпустила консоль для управления политиками группы (Group Policy Management Console или GPMC) год назад, что стало великолепным нововведением в управлении политиками группы (Group Policy). Инструмент позволяет осуществлять контроль над политиками группы Group Policy благодаря следующему:

Несмотря на все эти преимущества, по-прежнему существуют недостатки при использовании одной лишь консоли GPMC. Гарантировано, что консоль GPMC необходима и должна использоваться каждым, для чего она идеальна. Однако, она немного ограничена, если вы хотите защитить ваши объекты политики группы GPO от следующих вещей:

Если вы работали с политикой группы (Group Policy) и GPO в течение долгого периода времени, то, я уверен, что сделаете ошибочную настройку в объекте GPO, которая затем может нанести ущерб сети. Все это происходит благодаря тому, как объекты GPO редактируются по умолчанию. GPO редактируются напрямую на контроллере домена, а затем, если было сделано изменение (и нажата кнопка OK или Apply), изменение сразу же происходит в GPO, а затем копируется. Нет такой настройки как “Undo” (отменить) или “Save” (сохранить), изменения происходят сразу же.

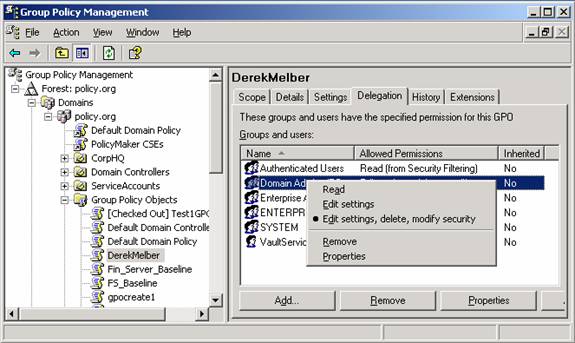

Такое поведение в настоящее время контролируется в GPMC благодаря установке передачи GPO для редактирования, как показано на Рисунке 1.

Рисунок 1: Передача Delegation within GPMC to allow editing of GPOs

Такую передачу внутри GPMC для узла Group Policy Objects необходимо удалить сразу же после установки AGPM. Причина для такого изменения заключается в следующем:

AGPM также использует служебную учетную запись (service account) для доступа к объектам GPO в архиве AGPM. Все из объектов GPO в архиве AGPM archive не являются промышленными, т.е. являются автономными, благодаря чему редактирование GPO стало безопаснее.

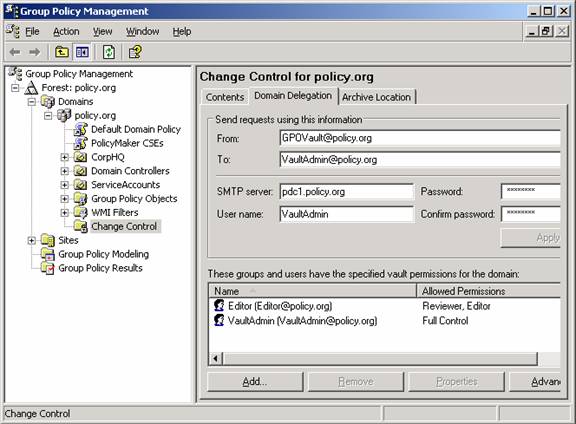

Для того, чтобы создать переданные права внутри среды AGPM, у вас есть два вариант. Первый заключается в использовании закладки Domain Delegation, как показано на рисунке 2.

Рисунок 2: Domain Delegation в AGPM

Здесь вы сможете настроить передачу для администраторов, для контроля всех GPO внутри хранилища AGPM repository на определенном уровне.

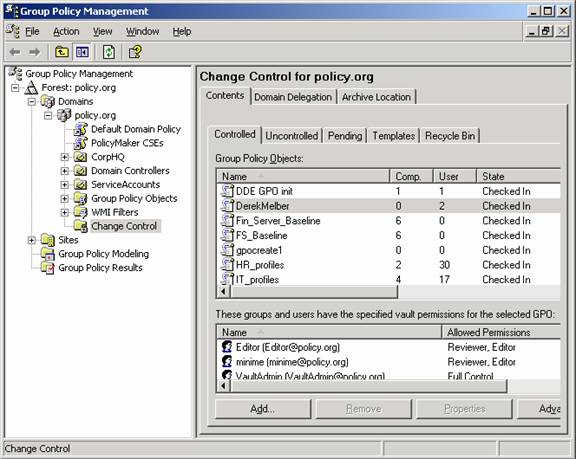

Второй уровень передачи с помощью AGPM находится на уровне GPO, как показано на рисунке 3.

Рисунок 3: Передача на уровне GPO внутри AGPM

Для каждого объекта GPO внутри AGPM вы можете задать, что администраторы могут делать с конкретным объектом GPO, за счет чего достигается более четкий контроль для всей инфраструктуры GPO infrastructure.

Редактор объектов политики групп (Group Policy Object Editor или GPOE) – это инструмент, который используется для редактирования всех объектов GPO. Даже внутри AGPM, GPOE по-прежнему выполняет обновления объектов GPO на контроллере домена (domain controller). Это редактирование живых промышленных объектов GPO в среде Active Directory. Т.к. в редакторе GPOE не предусмотрены никаких настроек “Save as” (сохранить как) или “undo” (отменить), то это очень опасный инструмент для редактирования промышленных объектов GPO.

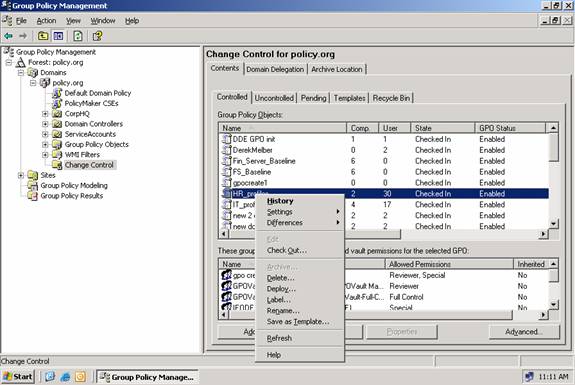

С помощью инструмента AGPM вы редактируете все ваши объекты GPO в автономном режиме (offline). Объекты GPO хранятся на сервере AGPM, который работает с резервной копией объекта GPO, а не с промышленной версией. Весь процесс редактирования GPO с помощью инструмента AGPM происходит на сервере AGPM server, даже начальный процесс подтверждения “Check out” process, что можно увидеть на рисунке 4.

Рисунок 4: Перед тем, как редактировать объект GPO он должен быть подтвержден, т.е. необходимо сделать Checked out

Причина, по которой необходимо выполнить процесс check out для объекта GPO перед его редактированием, заключается в отслеживании того, что AGPM делает с каждым редактированием GPO, что мы обсудим позднее в этой статье.

Одним из инструментов, которых не хватает консоли GPMC, для ручного решения или решения со сценариями, является возможность управления изменениями (change management). Концепция управления изменениями становится все более и более распространенной и важной в сегодняшней инфраструктуре IT infrastructure. Основные данные указывают, что при изменении GPO необходимо отслеживать следующее:

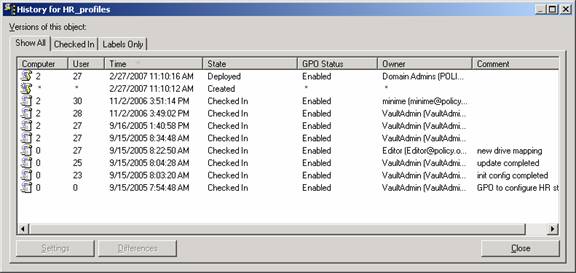

Инструмент AGPM позволяет отследить всю эту информацию и многое другое. Когда объект GPO подтвержден и отредактирован, то в архив AGPM archive добавляется копия GPO. Это позволяет изолировать каждую версию GPO, а также все его изменения. Процедура “Check out” является здесь ключом, т.к. один и тот же объект GPO может быть в консоли GPMC нескольких администраторов в одно время. Это может нарушить отслеживание изменение в GPO, т.к. последний администратор захватит все права на объект GPO. Т.к. инструмент AGPM отслеживает каждый объект GPO отдельно, то результатом этого будет полный список всех изменений GPO, как показано на рисунке 5.

Рисунок 5: AGPM отслеживает все изменения в GPO

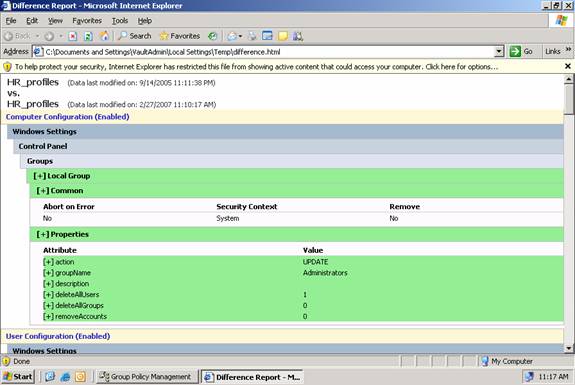

Вы можете увидеть, что каждый объект GPO имеет информацию о том, когда было сделано изменения, и кто сделал это изменение. Просто нажмите правой кнопкой мыши на любом объекте GPO в архиве, и вы можете увидеть отчет о настройках, в котором сообщается о назначении каждой настройки в каждом GPO. Можно выбрать два объекта GPO, а затем создать отчет о различиях Difference Report, как показано на рисунке 6.

Рисунок 6

GPMC – это великолепный инструмент, выпущенный компанией Microsoft. Возможность контролировать GPO для среды Active Directory становиться гораздо проще с помощью GPMC. Есть несколько инструментов, которых не хватает в GPMC, о которых все знают. С помощью нового инструмента AGPM, который компания Microsoft предлагает посредством MDOP, все эти проблем легко решаются. Инструмент AGPM предоставляет лучший метод передачи администрирования объектов политики групп GPO. Инструмент AGPM не только предоставляет лучшую модель передачи (delegation model), он позволяет автономно администрировать GPO, вместо того чтобы изменять промышленные GPO, как это делает GPMC. Наконец, инструмент AGPM предоставляет возможность автоматизированного изменения управления (automated change management). Это позволяет отследить все основные изменения каждого GPO, а также, кто производил изменение, когда это изменение было сделано, и какие именно изменения были произведены в GPO.

Источник www.windowsecurity.com

Tags: domain