Добро пожаловать в третью часть серии статей, которая планировалась состоять из двух частей. Здесь вы познакомитесь с некоторыми способами обеспечения безопасности беспроводных сетей, я дам несколько советов и расскажу о хитростях и свежей информации и статистике.

Другие статьи данной серии:

В первой части я упоминал о следующих способах обеспечения безопасности беспроводных сетей: WEP, SSID и фильтрация адресов MAC. Далее я расскажу об этих способах подробнее и упомяну о некоторых других.

WEP (Wired Equivalent Privacy)

Был разработан в конце 1990-х гг. WEP – это основной протокол, который тем менее часто игнорируется сетевыми администраторами из-за наличия в нем многочисленных недостатков. Первые версии WEP использовали 64-битное шифрование (вектор инициализации 40 + 24 бит). Быстрая и жесткая атака в состоянии сломать 64-битный WEP, в то время как пробитие более поздней 128-битной версии займет несколько часов. Это не лучший способ защиты от внешних посягательств, но, тем не менее, это лучше, чем ничего. Используется в основном индивидуальными пользователями. Одним из основных недостатков WEP является то, что в нем используется один ключ, и при увольнении кого-либо из сотрудников необходимо менять ключ на приемопередатчике и клиентских компьютерах.

WEP2 (Wired Equivalent Privacy version 2)

В 2004 г. IEEE предложил усовершенствованную версию WEP2, которая была избавлена от многих недостатков первой версии. В WEP2 используется алгоритм RC4, но со 128-битным вектором инициализации, что лучше, чем у предшественника, но все равно и ему не устоять против массированной атаки.

WPA (Wi-Fi Protected Access)

WPA предлагает шифрование через интегрированный протокол временного ключа (TKIP) с использованием алгоритма RC4. Он основан на протоколе 802.1X. По сравнению с WEP его эффективность улучшена за счет создания и распространение ключа для каждого пакета, интегрированного кода для сообщений и усиленного вектора инициализации. Недостаток заключается в том, что оборудование должно поддерживать этот тип безопасности, в противном случае придется покупать новое. Длина ключа WPA составляет от 8 до 63 символов, что улучшает защиту.

WPA2 (Wi-Fi Protected Access version 2)

Основанный на стандарте 802.11i WPA2 увидел свет в 2004 г. Он использует улучшенный способ шифрования — AES (Продвинутый стандарт шифрования). AES поддерживает ключи размером 128, 192 и 256 бит. Он совместим с WPA и использует новый набор ключей для каждой сессии, поэтому все отправляемые пакеты зашифрованы уникальным ключом. WPA2 существует в двух версиях – персональной и деловой. Для персональной версии необходим только приемопередатчик и она использует общий ключ для аутентификации. Деловая версия требует сервер аутентификации RADIUS и использует EAP.

Фильтрация адресов МАС

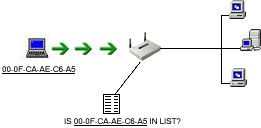

Я уже писал об этом в первой части и в статье о диагностике беспроводных сетей, но не будет лишним рассказать еще раз тем, кто не читал данные статьи, а также для напоминания. Фильтрация адресов МАС – это средство контроля сетевых адаптеров, которые имеют доступ к приемопередатчику. Список адресов МАС введен в приемопередатчик. Если беспроводной сетевой адаптер не найден в списке, ему будет отказано в доступе. Этот способ хорош при дополнительном использовании шифрования пакетов данных. Но помните, что этот способ защиты можно обмануть. Он используется для аутентификации совместно с WEP для шифрования. Ниже представлен рисунок, показывающий, действие фильтрации адресов МАС:

Портативный компьютер с МАС адресом 00-0F-CA-AE-C6-A5 пытается получить доступ к беспроводной сети через приемопередатчик, который сравнивает этот адрес со списком адресов, имеющих право доступа, и разрешает или отказывает в доступе.

SSID (Service Set Identifier)

SSID или сетевое имя – это «секретное» имя, данное беспроводной сети. Я использую кавычки, так как этот секрет может быть легко раскрыт. По умолчанию SSID является частью каждого пакета, передаваемого по беспроводной локальной сети. Не зная этого имени, нельзя подключиться к сети. Каждый сетевой узел должен быть настроен с одним и тем же SSID приемопередатчика, что является головной болью сетевых администраторов.

Связь VPN (Виртуальная частная сеть) Link

Возможно, самым лучшим способом защиты будет установка связи VPN для беспроводной сети. В течение долгого времени это является самым надежным способом получения доступа к корпоративной сети через Интернет посредством формирования безопасного канала от клиента к серверу. Установка VPN может повлиять на производительность вследствие огромного объема шифрования, но зато вы не будете переживать, зная, что ваша информация в безопасности. Многие корпоративные администраторы предпочитают этот способ защиты, потому что на сегодняшний день он самый экономически выгодный из всех технологий шифрования. ПО VPN использует механизмы продвинутого шифрования, например, AES, которые значительно усложняют расшифровку трафика.

Чтобы легче было понять технологию связи VPN, ознакомьтесь с рисунком.

Существует несколько уровней технологии VPN, некоторые из которых достаточно дорогие и включает и оборудование и ПО. У Microsoft есть базовая технология VPN, которая используется в небольших и средних корпоративных сетях, — Windows 2000 Advanced Server и Windows Server 2003. Это более чем достаточно для сохранения безопасности вашей сети.

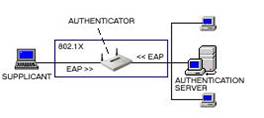

802.1X

С использованием 802.1X аутентификация производиться через сервер RADIUS (IAS на Windows Server 2003), где данные пользователя сравниваются с хранящимися на сервере. При первой попытке получения доступа к сети пользователь должен ввести пользовательское имя и пароль. Они сравниваются с сервером RADIUS и в соответствии с проверкой доступ разрешается или блокируется. Каждый пользователь имеет уникальный ключ, который систематически меняется. Хакеры могут взламывать коды, но для этого требуется некоторое время. Пока хакер сломает один код, он уже будет недействительным, так коды меняются автоматически каждые несколько минут. 802.1X – это упрощенный стандарт для EAP (расширяемый протокол аутентификации).

Ниже представлен рисунок, показывающий действие процесса 802.1X.

Беспроводной клиент (портативный компьютер) является просителем, приемопередатчик – аутентификатором, а сервер RADIUS – сервер аутентификации.

Несмотря на то, что стандарт 802.11n еще не одобрен, производители, например, Belkin уже начали предлагать маршрутизаторы Pre-N и беспроводные сетевые адаптеры. Это предложение улучшило сетевую скорость и радиус действия, от которых пользователи, нуждающиеся в передачи больших файлов и аудио- и видео файлов, только выигрывают. С использованием PRE-N приемопередатчик и беспроводной сетевой адаптер, расположенные в 10 футах друг от друга, могут обмениваться информацией со скоростью 40 Мбит.

Такие производители оборудования как Linksys и D-Link объявили об использовании MIMO (Multiple- In-Multiple-Out) в своих продуктах. Технология позволяет сигналу отправляться из нескольких антенн, что гарантирует достижение конечной точки. Много уникальных потоков данных передается в пределах одного канала. Это расширяет возможности беспроводной связи, улучшает характеристики беспроводных устройств мультимедиа и систем развлечения.

В первой части (Май 2004 г.) я упомянул, что существует 30 тысяч мест использования беспроводных технологий и что число это вырастет до 210 тысяч в течение следующих пяти лет. Последние прогнозы показывают, что к 2006 году таких мест будет более 110 тысяч.

Рынок Wi-Fi на подъеме – около 95% всех портативных компьютеров оснащены данной технологией.

В последней четверти прошедшего года доходы от продаж Wi-Fi выросли на 17% по сравнению с предшествующим годом.

Гостевой доступ – основное требование, предъявляемое корпоративными пользователями. Возможность получать и отправлять почту, получать доступ к информации на сервере компании будучи на встрече в другой компании – вот, что нужно корпоративным клиентам.

Доходы от использования беспроводных технологий вырастут до 130 млрд. американских долларов за несколько лет.

50% отелей по всему миру самостоятельно применяют технологию WI-FI без привлечения провайдеров. Оплата за пользование включается в счет за номер или даже предоставляется бесплатно.

Последние исследования показывают, что 40% опрошенных купили бы мобильный телефон с Wi-Fi и только 12% хотели бы телефон с телевизором. Возможность использования технологии voWLAN (передача голосовых сообщений через беспроводную локальную сеть) привлекательна для многих деловых людей. Это позволяет использовать GSM вне офиса и переключаться на voWLAN в офисе.

На этом заканчивается третья часть и вся серия статей «Введение в беспроводную связь». Надеюсь, что чтение было увлекательным, и вы получили первоначальную общую информацию о беспроводных сетях. Ведь за сетями на основе беспроводной связи стоит будущее.

Удобство и мобильность таких сетей – вот, что привлекает индивидуальных пользователей и компании. Станет ли вся связь в мире беспроводной? Поживем – увидим.

www.windowsnetworking.com