Один из наиболее распространенных и эффективных типов атак DDoS основан на использовании сотен зомби хостов. Зомби обычно контролируются и управляются через сети IRC с помощью так называемых ботнетов. Далее вы узнаете, как атакующий может заразить и получить контроль над компьютером, а также какие меры следует принять, чтобы обезопасить свои компьютеры.

Что вы узнаете …

Что вы должны знать …

В конце 90-х и начале нового тысячелетия появилась новая стратегия атак на сетевые системы. Среди них был печально известный Распределенный отказ в обслуживании (DDoS). Многие Интернет-компании почувствовали это на себе. Причиной распространенности таких атак является их простота и сложность обнаружения. Даже в наши дни, несмотря на наличие огромного опыта и знаний, такой тип атак очень опасен и предоставляет атакующему обширное поле для деятельности. Далее мы подробнее расскажем об этих атаках и о их развитии в новую угрозу – атаке ботнетов.

Введение в боты и ботнеты

Бот является сокращением от слова робот. Роботы – автоматизированные программы, а не роботы, как Марвин Параноид Андроноид) – часто используются в сети Интернет. Поисковые агенты или пауки, которые производят поиска сайтов и ПО в ответ на запрос в IRC, — это не что иное, как роботы. Программы, которые автоматически реагируют на какие-то внешние события, тоже являются роботами. Данная статья посвящена определенному типу роботов или ботов, как мы дальше будем их называть, — ботам протокола IRC (Система диалогового общения по Интернету). Они используют сети IRC, чтобы получать команды от удаленного пользователя. В этом случае пользователь является атакующим, а бот – троянским конем. Хороший программист может легко и быстро создать своего бота или перенастроить уже существующего. Это помогает скрыть бота от систем безопасности и распространить его далее.

IRC

IRC является аббревиатурой Internet Relay Chat (Система диалогового общения по Интернету). Это протокол, предназначенный для общения в режиме реального времени по Интернету (обращение к RFC 1459, обновление RFC 2810, 2811, 2812, 2813), с архитектурой клиент-сервер. Большинство серверов IRC предоставляют свободный доступ всем желающим. IRC – это открытый сетевой протокол, основанный на протоколе TCP (Протокол управления передачей), и иногда усиленный протоколом SSL (Протокол безопасных соединений).

Сервер IRC связывается с другими серверами IRC в пределах одной сети. Пользователи IRC могут общаться как в открытом режиме (посредством так называемых каналов), так и в закрытом режиме (один на один). Существует два основных уровня доступа к каналам IRC: пользователи и операторы. Пользователь, который создает канал, становится его оператором. Оператор имеет больше возможностей (их набор зависит от первоначального оператора), чем обычный пользователь.

Боты IRC рассматриваются как самые обычные пользователи или операторы. Они являются скрытыми и могут выполнять определенное количество автоматических действий. Они управляются посредством отправления команд каналу, установленному атакующим и зараженному ботами. Управление ботами требует предварительной аутентификации или авторизации, поэтому только создатель ботов может использовать их.

Боты могут очень быстро перебираться на другие компьютеры. Тщательное планирование заражения позволяет добиться лучших результатов в короткий промежуток времени. Определенное количество ботов, подключенных к одному каналу и ожидающих команд, называется ботнетом.

В недавнем прошлом сети зомби (еще одно название компьютеров, зараженных ботами) управлялись с помощью определенными инструментами, которые взломщики разрабатывали сами. Но затем они начали пробовать удаленные способы управления. IRC считается лучшим вариантом проведения атак благодаря гибкости, легкости использования, а также потому что общедоступные сервера могут быть использованы в качестве канала связи (см. внутренние IRC). IRC предоставляет простой способ управления сотнями и даже тысячами ботов одновременно. IRC также дает возможность атакующим скрыть свои личные данные с помощью анонимных прокси или имитацией IP –адреса. Вследствие этого серверные администраторы имеют мало возможностей определить источник атаки, управляемый подобным способом.

В большинстве случае боты заражают компьютеры отдельных пользователей, серверы университетов и сети небольших компаний. Все потому что их компьютеры не подвергаются тщательной проверке, а в некоторых случаях они вообще беззащитны. Причиной тому служит отсутствие какой бы то ни было политики безопасности, а также то, что большинство пользователей, применяющих соединение ADSL, не осознают вытекающей отсюда опасности, не устанавливают защитное ПО, такое как антивирусные программы или защитные системы firewall.

Боты и способы их применения

Возможное использование зараженных хостов зависит от воображения и способностей атакующего. Вот наиболее часто встречающиеся варианты.

DDoS

Боты чаще всего используются для атак DDoS или атак распределенного отказа в обслуживании. Атакующий может удаленно контролировать огромное число зараженных хостов, использовать их полосу пропускания или отправлять запросы на соединение целевому хосту. Многие сети подвергались таким атакам, и в большинстве случаев виновники были найдены среди конкурентов, как в случае с войнами между Интернет-компаниями.

Распределенный отказ в обслуживании(DDoS)

Атака распределенного отказа в обслуживании (DDoS) является вариантом атаки волнового отказа в обслуживании (Flooding DoS). Ее целью является переполнение атакуемой сети, используя всю доступную полосу пропускания. После всего сказанного, а также на основании предположения, что атакующий должен иметь всю полосу пропускания, чтобы переполнить атакуемый сайт, становится ясно, что лучшим способом произвести такой тип атаки будет обладание контролем над многими различными хостами. Каждый хост имеет свою полосу пропускания, например, использование связи ADSL, и все они используются одновременно, чтобы распространить атаку на целевой сайт. Одна из самых распространенных атак с использованием протокола TCP – называется синхронная лавина пакетов TCP. Ее принцип заключается в отправке огромного числа запросов на соединение TCP на один и тот же сервер или на любую другую службу, переполнении ресурсов сервера, в результате пользователи не могут установить свои соединения. Просто и ужасно опасно! Тоже самое можно достигнуть с помощью протокола UDP.

Атакующие потратили много времени и сил на улучшение атак. Теперь они представляют большую опасность, нежели традиционные атаки DDoS. Они позволяют атакующим управлять огромным количеством зомби хостов в удаленном режиме с помощью, например, протокола IRC.

Спаминг

Ботнеты – превосходное оружие для спамеров. Они могут быть использованы и используются для обмена адресами электронной почты и для управления полос спама точно также, как и производятся атаки DDoS. Сообщение спама отправляется в ботнет, а затем рассылается всем ботам, которые занимаются рассылкой спама. Спамер остается неизвестен, вся вина сваливается на зараженные компьютеры.

Прослушивание сети и регистрация нажатий клавиш

Боты могут быть использованы для усовершенствования древнего искусства прослушивания. Наблюдения за трафиком может дать массу интересной информации: привычки пользователя, полезная нагрузка пакетов TCP, из которой также можно извлечь информацию, например, пароли. Тоже самое относится и к регистрации нажатий клавиш, что представляет собой получение всего того, что печатает пользователь: адреса электронной почты, пароли, банковская информация, данные о счетах PayPal и многого другого.

Кража личных данных

Вышеупомянутые способы позволяют атакующим нацелить ботнеты на сбор огромной массы личных данных. Такие данные могут быть использованы для создания ложных личностей, с помощью чего можно получить доступ к личным счетам или выполнять другие действия, включая и атаки, а затем свалить всю вину на другого человека.

Размещение нелегальных программ

Последнее по списку, но не по важности – использование компьютеров, зараженных ботами, в качестве хранилища нелегального материала, например, пиратского программного обеспечения, порнографии и т. д. такая информация хранится на диске ничего не подозревающего пользователя ADSL.

Часами можно говорить о вариантах возможного применения ботнетов, например, незаконное овладение соединениями HTTP/HTTPS и многое другое. Боты сами по себе – это всего лишь инструменты для выполнения разнообразных задач, которые требуют наличия множества управляемых хостов.

Различные типы ботов

В Интернете существует огромное количество различных готовых ботов, которые можно загрузить совершенно бесплатно. Они отличаются набором определенных функций. Далее представлены наиболее распространенные типы ботов с описанием их функций и отличительных черт.

GT–боты

Все боты GT (Глобальная угроза) основаны на популярном клиенте IRC для Windows известном как mIRC. Основа ботов данного типа создана из набора скриптов mIRC, которые используются для управления деятельностью удаленных систем. Такие боты запускают клиента, усиленного контролирующими скриптами, и используют второе приложение, обычно HideWindow, чтобы скрыть mIRC от пользователя хостового компьютера. Дополнительный файл динамически подсоединяемой библиотеки (DLL) снабжает mIRC новыми свойствами, чтобы скрипты могли влиять на различные стороны деятельности управляемого хоста.

Эгоботы

Эгоботы наиболее популярны среди взломщиков. Он создан на языке C++ и выпущен по общедоступной лицензии. Наибольший интерес в эгоботе представляет его исходный код. Он модульный, что позволяет с легкостью добавлять в него новые функции. Эгобот снабжен множеством механизмов для того, чтобы быть невидимым на хостовом компьютере. Среди них: альтернативный поток данных файловой системы NTFS, подавитель антивирусных программ и полиморфное устройство шифрования. Эгобот способен производить прослушивание сети и сортировку выполняемых функций. Кроме IRC, можно использовать и другие протоколы для управления данным типом ботов.

DSNX

Боты слежения за сетями (DSNX) также написаны на языке C++, а их исходные коды доступны по общедоступной лицензии. Добавление новых функций сложности не представляет, так как в них используется плагиновая архитектура.

SD-боты

SD-боты созданы на языке С и распространяются по общедоступной лицензии. В отличие от эгоботов, исходный код данного типа ботов не очень понятен, а сама программа характеризуется ограниченным числом функций. Однако такие боты популярны и доступны в различных вариантах.

Компоненты атаки

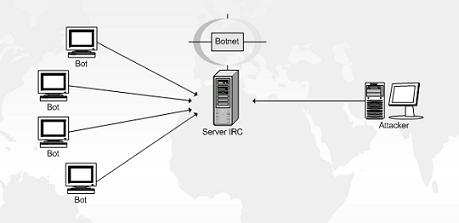

На рисунке 1 представлена структура типичного ботнета:

Рисунок 1: Структура типичного ботнета

Практический пример

Деятельность атакующего можно разделить на 4 этапа:

Этап создания во многом зависит от умений и требований атакующего. Взломщик решает, создавать ли ему бот с нуля или просто расширить или перенастроить готовый код. Существует огромное количество готовых к использованию ботов, которые к тому же характеризуются высокой степенью настраиваемости. Графический интерфейс еще больше упрощает решение такой задачи. Не удивительно, что к этому прибегают люди, мало понимающие в написании скриптов.

Этап настройки представляет собой обеспечение сервером IRC и информацией о канале. После установки на компьютере бот подключается к выбранному хосту. Атакующий вводит данные, необходимые для ограничения доступа к ботам, защищает канал и создает список авторизированных пользователей, который смогут впоследствии управлять ботами. На этом этапе бот может быть еще более подогнан под нужды взломщика, например, путем определения цели или способа атаки.

Этап заражения заключается в использовании различных техник для распространения ботов – прямых и непрямых. Прямые техники подразумевает обнаружение слабых мест в защите операционных систем или служб. Для непрямых атак используется другие программы для выполнения грязной работы – использование деформированных HTML файлов для обнаружения слабых мест в Internet Explorer или использование других программ, распространенных через одноранговые сети или через технологию обмена файлами DCC в IRC. Прямые атаки обычно автоматизированы с помощью червей. Черви производят поиск незащищенных систем в подсетях и заражают их кодами ботов. Такие системы производят заражение дальше, что позволяет атакующему сэкономить время и силы, которые он направляет на другие жертвы.

Механизмы распространения ботов являются одной из причин так называемых фоновых помех в Интернете. Используются порты Windows, в частности Windows 2000 и XP SP1 (см. таблицу 1). Они являются излюбленными у атакующих, потому что очень легко найти компьютеры с ОС Windows с неустановленным исправлением или компьютеры без защитной системы firewall. В основном это касается личных компьютеров и компьютеров небольших предприятий, пользователи которых мало внимания уделяют вопросам безопасности и используют широкополосную связь с Интернет.

| Порт | Служба |

| 42 | Windows -служба имён Internet (WINS) (Служба имен хоста) |

| 80 | Протокол передачи гипертекста (HTTP) (слабые места в информационном сервере Internet (IIS) или Apache) |

| 135 | Вызов удаленных процедур (RPC) |

| 137 | служба имен NetBIOS |

| 139 | Служба сеансов NetBIOS |

| 445 | Служба каталогов Microsoft |

| 1025 | Windows Messenger |

| 1433 | Сервер SQL Microsoft |

| 2745 | Скрытый червь Bagle |

| 3127 | Скрытый червь MyDoom |

| 3306 | Определяемая пользователем функция MySQL |

| 5000 | Универсальная технология «подключи и работай» UPnP |

Таблица 1: Список портов, которые связаны с незащищенными службами

Этап управления состоит из действий после того, как бот установлен на целевом хосте в выбранном каталоге. Для того чтобы запуститься в Windows он обновляет регистрационные ключи Windows, обычно это HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\. Далее бот подключается к серверу IRC и к управляемому каналу с помощью пароля. Псевдоним для IRC генерируется случайно. Теперь бот готов к приему команд от главного приложения. Атакующий тоже должен использовать пароль для подключения к боту. Это необходимо для того, чтобы никто другой не смог воспользоваться ботнетом.

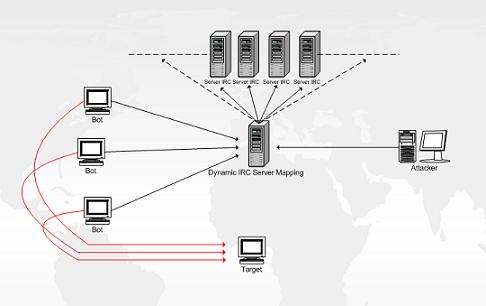

Рисунок 2: Укрепление ботнета

IRC не только обеспечивает способы управления сотнями ботов, но и позволяет атакующему использовать различные техники для сокрытия своих личных данных. Благодаря этому очень сложно противодействовать атакам. Но к счастью ботнеты по сути своей вырабатывают подозрительный трафик, который очень легко обнаружить. Это помогает администраторам IRC обнаруживать и вмешиваться в деятельность ботов, уничтожать их и сообщать о нападении.

Атакующие вынуждены совершенствовать способы управления, что приводить к усиления ботнетов. Боты часто настроены так, чтобы подключаться к различным серверам с помощью динамически отображаемого имени хоста. Таким образом атакующий легко перемещает боты на новый сервер, сохраняя над ними контроль даже после их обнаружения. Динамические службы доменных имён, например, dyndns.com или no–ip.com, используются для этих целей.

Динамическая служба доменных имён DNS

Динамическая служба доменных имён (DNS) (RFC 2136) представляет собой систему, которая связывает доменное имя с динамическим IP адресом. Пользователи, которые подключаются к Интернету через модемы, ADSL или кабели, обычно не имеют постоянных IP адресов. Когда такой пользователь подключается к Интернету, провайдер назначает ему неиспользуемый адрес, выбранный из определенного пула. Данный адрес действителен на время подключения.

Такой механизм позволяет провайдерам максимально использовать доступный IP пул, но ограничивает пользователей, которые хотят воспользоваться определенными службами, доступными в Интернете на постоянной основе, и не могут позволить себе постоянный IP. Для решения данной проблемы была создана динамическая служба доменных имён. Провайдеры предлагающие данную службу, используют специальную программу, которая сообщает в базу данных DNS каждый раз, когда пользователь меняет IP адрес.

Для сокрытия деятельности канал IRC настраивается так, чтобы ограничить доступ и скрыть деятельность. Типичные режимы IRC для каналов ботнетов следующие: +k (требуется пароль для входа в канал), +s (канал не отображается в списке общедоступных каналов), +u (только операторы представлены в списке пользователей), +m (только пользователи, имеющие статус +v, могут отправлять данные в канал). Большинство опытных взломщиков, пользующихся личными серверами IRC, шифруют все сообщения в канале. Они также применяют собственные варианты ПО для серверов IRC, настроенные на прослушивание нестандартных портов и использование измененных версий протоколов, чтобы обычный клиент IRC не смог подключиться к сети.

Практический пример управления — эгобот

Давайте разберем пример атаки, что позволит нам получить ясное представление о процессе управления ботнетом. Мы использовали два компьютера. На первом были установлены сервер IRC на основе UnrealIRCd 3.2.3 и два виртуальных компьютера с Windows XP SP1 на основе VMware Workstation (две потенциальные цели для заражения). Второй использовался для управления ботнетом через Irssi, текстовый клиент IRC.

Чтобы сделать процесс переконструирования более сложным, эгобот использует подпрограммы, которые предотвращают применение отладчиков, таких как SoftICE или OllyDbg, и виртуальных компьютеров, например, VMware и Virtual PC. Следовательно, возникла необходимость сломать исходный код, чтобы обойти защиту от VMware перед установкой бота на наших экспериментальных сетях.

Настройка

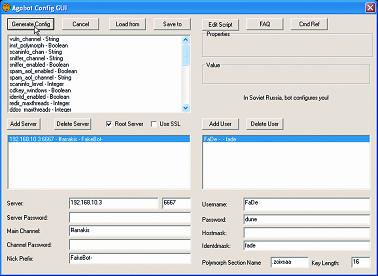

Сначала мы настроили бот с помощью простого графического интерфейса (см. рисунок 3). Были введены имя и порт сервера IRC, имя канала, список пользователей с главными паролями, и, наконец, имя файла и каталога, в который устанавливался бот. Были активированы такие плагины, как поддержка прослушивания сети и полиморфное устройство. В итоге появился файл config.h, необходимый для компиляции бота.

Рисунок 3: Интерфейс настройки эгобота

Управление

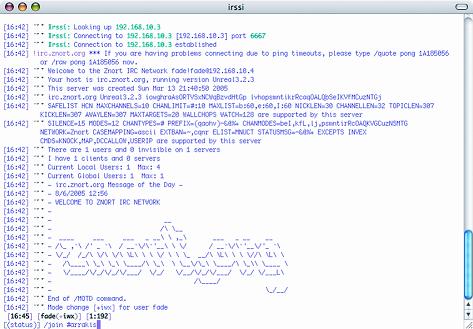

После компиляции бота была произведено ручное заражение двух тестовых систем. Основной компьютер подключился к серверу IRC и к каналу, чтобы он мог управлять ботом (см. рисунок 4):

Рисунок 4: Подключение к основному серверу и каналу

Для получения права управления ботами было нужно аутентифицироваться. Для этого была отправлена команда каналу (см. рисунок 5):

.login FaDe dune

Рисунок 5: Аутентификация на основе пользовательского имени и пароля

Далее у первого бота был запрошен список всех действий, проходящих на зараженном компьютере (рисунок 6):

/msg FakeBot–wszyzc .pctrl.list

Рисунок 6: Основной компьютер запрашивает ответ от первого бота

Затем у второго бота была запрошена информация о систему и cdkeys установленных приложений (рисунок 7):

/msg FakeBot2–emcdnj .bot.sysinfo

/msg FakeBot2–emcdnj .harvest.cdkeys

Рисунок 7: Основной компьютер запрашивает ответ от второго бота

В примере мы использовали простые функции, но эгобот способен на большее. Некоторые из команд представлены в таблице 2.

| Команда | Описание |

| command.list | Список всех доступных команд |

| bot.dns | Изменяет IP/имя хоста |

| bot.execute | Запускает файл .exe на удаленном компьютере |

| bot.open | Открывает файл или удаленный компьютер |

| bot.command | Запускает команду system() |

| irc.server | Подключает к серверу IRC |

| irc.join | Вводит определенный канал |

| irc.privmsg | Отправляет личное сообщение пользователю |

| http.execute | Загружает и исполняет файл через HTTP |

| ftp.execute | Загружает и исполняет файл через FTP |

| ddos.udpflood | Запускает поток UDP |

| ddos.synflood | Запускает поток Syn |

| ddos.phaticmp | Запускает поток PHATicmp |

| redirect.http | Запускает прокси HTTP |

| redirect.socks | Запускает прокси SOCKS4 |

| pctrl.list | Список процессов |

| pctrl.kill | Останавливает процесс |

Таблица 2: Некоторые из команд эгобота

Как защитить свои компьютеры

Далее рассматриваются способы защиты от заражения и атак ботов с точки зрения пользователя и администратора.

Стратегии защиты для пользователей

Как уже было упомянуто выше, заражение ботами в основном происходит через червей, которые бродят по сети в поисках незащищенным компьютеров. Первым делом необходимо обновить систему, загрузить патчи и системные обновления для ОС и всех приложения, который связываются с Интернетом. Лучше использовать автоматические обновления. Соблюдайте осторожность при открытии подозрительных приложений в электронных сообщениях. Будет разумным отключить поддержку скриптовых языков, таких как ActiveX и JavaScript или, по крайней мере, следить за их использованием. Наконец, очень важно использовать антивирусные и антитроянские программы и постоянно их обновлять. Однако многие боты настроены на обхождение антивирусных программ, поэтому также следует использовать защитные системы firewall, особенно если компьютер работает круглосуточно.

Главными признаками наличия ботов являются подключения и снижение производительности системы. просто и эффективно проверить подозрительные подключения можно с помощью инструмента netstat (см. рисунок 8):

C:/>netstat –an

Рисунок 8: Netstat в зараженной системе

Netstat

Netstat – очень гибкий инструмент, доступный для систем Windows и *NIX. Его основная функция заключается в контроле за активными портами. Netstat проверяет порты TCP и UDP и предоставляет подробную информацию о сетевой активности. Netstat системы *NIX показывает все открытые потоки. Он также использует выходные выборочные фильтры.

Возможные состояния подключений:

Следите за установленными (ESTABLISHED) подключениями к портам TCP в диапазоне 6000-7000, обычно 6667. Если вы заметили, что компьютер заражен, отключитесь от Интернета, почистите систему, перезагрузите компьютер и заново выполните проверку.

Стратегии защиты для администраторов

Администраторы должны всегда владеть самой свежей информацией о последних слабых местах в системе, а также должны ежедневно следить за ресурсами безопасности в Интернете. Можно подписаться на рассылку, например, Bugtraq. Администраторам следует проводить инструктаж пользователей и определять политики безопасности.

Очень важно изучать записи событий, которые регистрируются Системой обнаружения сетевых атак (IDS) и защитными системами firewall, почтовыми серверами, протоколом динамического конфигурирования узла (DHCP) и прокси серверами. Это позволяет обнаружить ненормальный трафик, который может являться признаком присутствия ботов в сети. После обнаружения такого трафика следует использовать сниффер для определения подсети и компьютера, который генерирует данный трафик. Все вышесказанное кажется очевидным, но, тем не менее, об этом частенько забывают.

Для изучения и обнаружения угроз лучше использовать более продвинутые техники. Среди них ханиботы, которые представляют собой компьютеры, созданные специально, чтобы стать легкой целью для атак. Их задача заключается в том, чтобы быть зараженными и позволить администратору определить источник проблемы и изучить способ атаки. И, наконец, вне зависимости от инструментов, которыми вы располагаете, самая эффективная защита от ботнетов кроется в самом пользователе и его осознании проблемы.

Источник www.windowsecurity.com

Tags: apache, dns, ftp, mac, mysql, quote, redirect, SQL, Windows XP